En este artículo se explica cómo configurar el inicio de sesión único entre tu entorno de Active Directory y tu cuenta de Cloud Identity o Google Workspace mediante los servicios de federación de Active Directory (AD FS) de Microsoft y la federación SAML.

En este artículo se da por hecho que sabes cómo se puede ampliar la gestión de identidades de Active Directory a Google Cloud y que ya has configurado el aprovisionamiento de usuarios. En este artículo también se da por hecho que tienes un servidor AD FS 4.0 que funciona y que se ejecuta en Windows Server 2016 o en una versión posterior de Windows Server.

Para seguir esta guía, debes tener conocimientos sobre Active Directory Domain Services y AD FS. También necesitas un usuario de Cloud Identity o Google Workspace que tenga privilegios de superadministrador y un usuario de Active Directory que tenga acceso administrativo a tu servidor de AD FS.

Objetivos

- Configura tu servidor de AD FS para que Cloud Identity o Google Workspace puedan usarlo como proveedor de identidades.

- Crea una política de emisión de reclamaciones que haga coincidir las identidades entre Active Directory y Cloud Identity o Google Workspace.

- Configura tu cuenta de Cloud Identity o Google Workspace para que delegue la autenticación en AD FS.

Costes

Si usas la edición gratuita de Cloud Identity, seguir este artículo no supondrá el uso de ningún componente facturable deGoogle Cloud.

Antes de empezar

- Comprueba que tu servidor de AD FS tenga Windows Server 2016 o una versión posterior. Aunque también puedes configurar el inicio de sesión único con versiones anteriores de Windows Server y AD FS, los pasos de configuración necesarios pueden ser diferentes de los que se describen en este artículo.

- Asegúrate de que entiendes cómo se puede ampliar la gestión de identidades de Active Directory Google Cloud.

- Configura el aprovisionamiento de usuarios entre Active Directory y Cloud Identity o Google Workspace.

- Te recomendamos que configures AD FS en una granja de servidores para evitar que se convierta en un único punto de fallo. Una vez que hayas habilitado el inicio de sesión único, la disponibilidad de AD FS determinará si los usuarios pueden iniciar sesión en la consola de Google Cloud .

Información sobre el inicio de sesión único

Si usas Google Cloud Directory Sync, ya habrás automatizado la creación y el mantenimiento de los usuarios, y habrás vinculado su ciclo de vida a los usuarios de Active Directory.

Aunque GCDS proporciona los detalles de las cuentas de usuario, no sincroniza las contraseñas. Cada vez que un usuario necesite autenticarse enGoogle Cloud, la autenticación debe delegarse en Active Directory, lo que se hace mediante AD FS y el protocolo de lenguaje de marcado para confirmaciones de seguridad (SAML). Esta configuración asegura que solo Active Directory tenga acceso a las credenciales de los usuarios y que se apliquen las políticas o los mecanismos de autenticación multifactor (MFA) que ya existan. Además, establece una experiencia de inicio de sesión único entre tu entorno local y Google.

Para obtener más información sobre el inicio de sesión único, consulta el artículo Inicio de sesión único.

Crear un perfil SAML

Para configurar el inicio de sesión único con AD FS, primero debes crear un perfil SAML en tu cuenta de Cloud Identity o Google Workspace. El perfil de SAML contiene los ajustes relacionados con tu instancia de AD FS, incluida su URL y su certificado de firma.

Más adelante, asigna el perfil de SAML a determinados grupos o unidades organizativas.

Para crear un perfil SAML en tu cuenta de Cloud Identity o Google Workspace, haz lo siguiente:

En la consola de administración, ve a SSO con un proveedor de identidades de terceros.

Haz clic en Perfiles de SSO de terceros > Añadir perfil de SAML.

En la página Perfil de SSO de SAML, introduce los siguientes ajustes:

- Nombre:

AD FS ID de entidad del proveedor de identidades:

https://ADFS/adfs/services/trust

URL de la página de inicio de sesión:

https://ADFS/adfs/ls/

URL de la página de cierre de sesión:

https://ADFS/adfs/ls/?wa=wsignout1.0

URL de cambio de contraseña:

https://ADFS/adfs/portal/updatepassword/

En todas las URLs, sustituya

ADFSpor el nombre de dominio completo de su servidor de AD FS.No subas ningún certificado de verificación todavía.

- Nombre:

Haz clic en Guardar.

La página Perfil de SSO basado en SAML que aparece contiene dos URLs:

- ID de entidad

- URL ACS

Necesitarás estas URLs en la siguiente sección para configurar AD FS.

Configurar AD FS

Para configurar el servidor de AD FS, crea una relación de confianza con el usuario autenticado.

Crear la relación de confianza para usuario autenticado

Crea una nueva confianza de usuario autenticado:

- Conéctate a tu servidor de AD FS y abre el complemento MMC Administración de AD FS.

- Selecciona AD FS > Relaciones de confianza para usuario autenticado.

- En el panel Acciones, haz clic en Agregar veracidad del usuario de confianza.

- En la página Bienvenido del asistente, selecciona Compatible con reclamaciones y haz clic en Iniciar.

- En la página Seleccionar fuente de datos, seleccione Introducir datos sobre la tercera parte manualmente y haga clic en Siguiente.

- En la página Specify display name (Especificar nombre visible), introduce un nombre como

Google Cloudy haz clic en Next (Siguiente). - En la página Configure certificate (Configurar certificado), haga clic en Next (Siguiente).

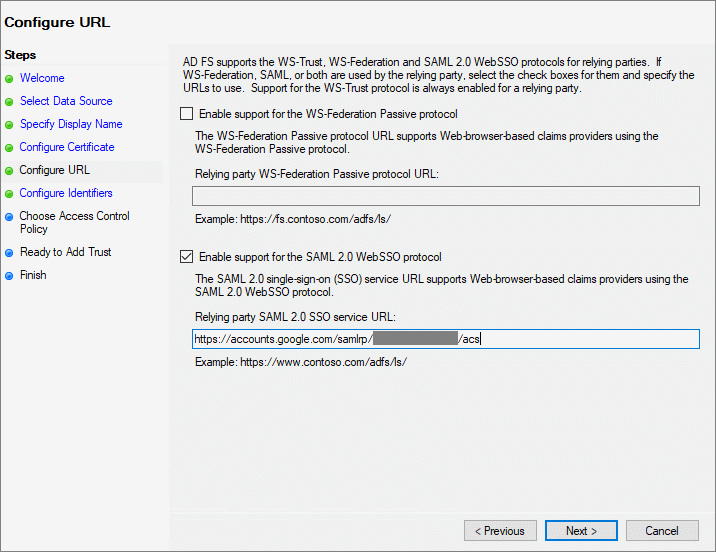

En la página Configurar URL, selecciona Habilitar la compatibilidad con el protocolo WebSSO de SAML 2.0 e introduce la URL ACS de tu perfil de SAML. A continuación, haz clic en Siguiente.

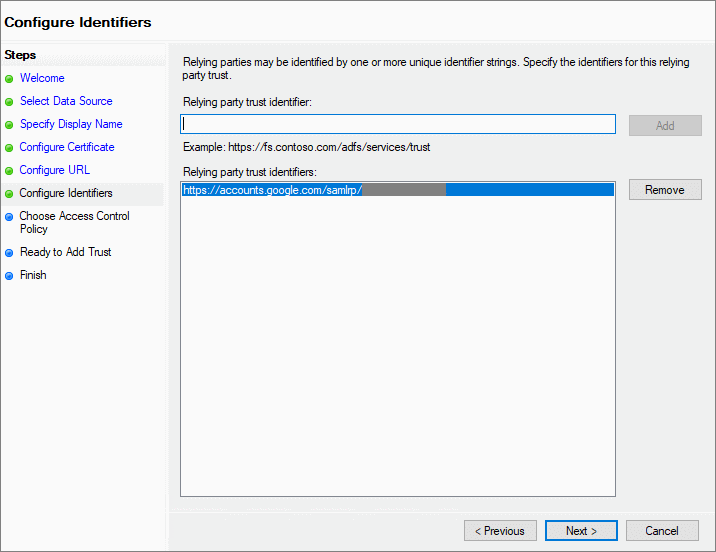

En la página Configurar identificadores, añade el ID de entidad de tu perfil SAML.

A continuación, haz clic en Siguiente.

En la página Choose access control policy (Elegir política de control de acceso), selecciona una política de acceso adecuada y haz clic en Next (Siguiente).

En la página Ready to Add Trust (Listo para añadir confianza), revisa la configuración y haz clic en Siguiente.

En la última página, desmarca la casilla Configurar política de emisión de reclamaciones y cierra el asistente.

En la lista de confianzas de terceros, verás una nueva entrada.

Configurar la URL de cierre de sesión

Cuando permites que los usuarios usen el inicio de sesión único en varias aplicaciones, es importante que puedan cerrar sesión en todas ellas:

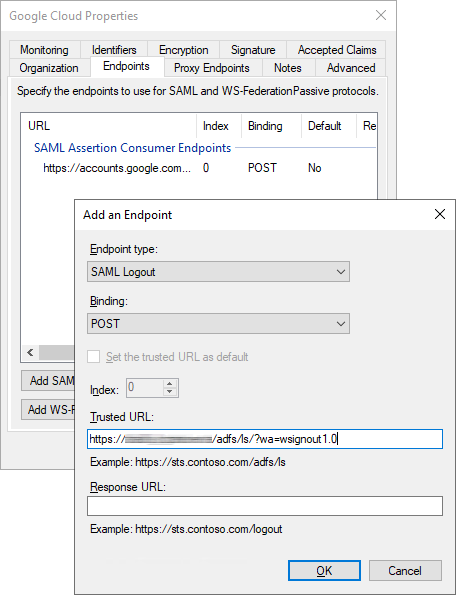

- Abre la confianza entre las partes que acabas de crear.

- Selecciona la pestaña Endpoints.

Haz clic en Añadir SAML y configura los siguientes ajustes:

- Tipo de endpoint: Cierre de sesión SAML

- Enlace: POST

URL de confianza:

https://ADFS/adfs/ls/?wa=wsignout1.0

Sustituye

ADFSpor el nombre de dominio completo de tu servidor de AD FS.

Haz clic en Aceptar.

Haz clic en Aceptar para cerrar el cuadro de diálogo.

Configurar la asignación de reclamaciones

Una vez que AD FS ha autenticado a un usuario, emite una aserción SAML.

Esta aserción sirve como prueba de que la autenticación se ha realizado correctamente. La aserción debe identificar quién se ha autenticado, que es el propósito de la reclamación NameID.

Para que Inicio de sesión con Google asocie el NameID con un usuario, el NameID

debe contener la dirección de correo principal de ese usuario. En función de cómo asignes los usuarios entre Active Directory y Cloud Identity o Google Workspace, el NameID debe contener el UPN o la dirección de correo del usuario de Active Directory, con las sustituciones de dominio aplicadas según sea necesario.

UPN

- En la lista de confianzas de terceros, seleccione la confianza que acaba de crear y haga clic en Editar directiva de emisión de reclamaciones.

- Haz clic en Añadir regla.

- En la página Elegir tipo de regla del asistente Agregar regla de notificación de transformación, seleccione Transformar una notificación entrante y, a continuación, haga clic en Siguiente.

En la página Configurar regla de reclamación, configure los siguientes ajustes:

- Nombre de la regla de reclamación:

Name Identifier - Tipo de reclamación entrante: UPN

- Tipo de notificación saliente: ID de nombre

- Formato de ID de nombre saliente: Correo electrónico

- Nombre de la regla de reclamación:

Selecciona Transfiere todos los valores de la reclamación y haz clic en Finalizar.

Haz clic en Aceptar para cerrar el cuadro de diálogo de la política de emisión de reclamaciones.

UPN: sustitución de dominio

- En la lista de confianzas de terceros, seleccione la confianza que acaba de crear y haga clic en Editar directiva de emisión de reclamaciones.

- Haz clic en Añadir regla.

- En la página Elegir tipo de regla del asistente Agregar regla de notificación de transformación, seleccione Transformar una notificación entrante y, a continuación, haga clic en Siguiente.

En la página Configurar regla de reclamación, configure los siguientes ajustes:

- Nombre de la regla de reclamación:

Name Identifier - Tipo de reclamación entrante: UPN

- Tipo de notificación saliente: ID de nombre

- Formato de ID de nombre saliente: Correo electrónico

- Nombre de la regla de reclamación:

Seleccione Sustituir el sufijo de correo electrónico de reclamación entrante por un nuevo sufijo de correo electrónico y configure el siguiente ajuste:

- Nuevo sufijo de correo electrónico: nombre de dominio que usa tu cuenta de Cloud Identity o Google Workspace.

Haz clic en Finalizar y, a continuación, en Aceptar.

Correo electrónico

- En la lista de confianzas de terceros, seleccione la confianza que acaba de crear y haga clic en Editar directiva de emisión de reclamaciones.

- Añade una regla para buscar la dirección de correo:

- En el cuadro de diálogo, haz clic en Añadir regla.

- Selecciona Enviar atributos LDAP como notificaciones y haz clic en Siguiente.

- En la página siguiente, aplique los siguientes ajustes:

- Nombre de la regla de reclamación:

Email address - Almacén de atributos: Active Directory

- Nombre de la regla de reclamación:

- Añade una fila a la lista de mapeos de atributos de LDAP:

- Atributo LDAP: E-Mail-Addresses

- Tipo de reclamación saliente: E-Mail-Address (Dirección de correo electrónico)

- Haz clic en Finalizar.

Añade otra regla para definir el

NameID:- Haz clic en Añadir regla.

- En la página Elegir tipo de regla del asistente Agregar regla de notificación de transformación, seleccione Transformar una notificación entrante y, a continuación, haga clic en Siguiente.

En la página Configurar regla de reclamación, configure los siguientes ajustes:

- Nombre de la regla de reclamación:

Name Identifier - Tipo de reclamación entrante: E-Mail-Address

- Tipo de notificación saliente: ID de nombre

- Formato de ID de nombre saliente: Correo electrónico

- Nombre de la regla de reclamación:

Selecciona Transfiere todos los valores de la reclamación y haz clic en Finalizar.

Haz clic en Aceptar para cerrar el cuadro de diálogo de la política de emisión de reclamaciones.

Correo: sustitución de dominio

- En la lista de confianzas de terceros, seleccione la confianza que acaba de crear y haga clic en Editar directiva de emisión de reclamaciones.

- Añade una regla para buscar la dirección de correo:

- En el cuadro de diálogo, haz clic en Añadir regla.

- Selecciona Enviar atributos LDAP como notificaciones y haz clic en Siguiente.

- En la página siguiente, aplique los siguientes ajustes:

- Nombre de la regla de reclamación:

Email address - Almacén de atributos: Active Directory

- Nombre de la regla de reclamación:

- Añade una fila a la lista de mapeos de atributos de LDAP:

- Atributo LDAP: E-Mail-Addresses

- Tipo de reclamación saliente: E-Mail-Address (Dirección de correo electrónico)

- Haz clic en Finalizar.

Añade otra regla para definir el valor de

NameID:- Haz clic en Añadir regla.

- En la página Elegir tipo de regla del asistente Agregar regla de notificación de transformación, seleccione Transformar una notificación entrante y, a continuación, haga clic en Siguiente.

En la página Configurar regla de reclamación, configure los siguientes ajustes:

- Nombre de la regla de reclamación:

Name Identifier - Tipo de reclamación entrante: E-Mail-Address

- Tipo de notificación saliente: ID de nombre

- Formato de ID de nombre saliente: Correo electrónico

- Nombre de la regla de reclamación:

Seleccione Sustituir el sufijo de correo electrónico de reclamación entrante por un nuevo sufijo de correo electrónico y configure el siguiente ajuste:

- Nuevo sufijo de correo electrónico: nombre de dominio que usa tu cuenta de Cloud Identity o Google Workspace.

Haz clic en Finalizar y, a continuación, en Aceptar.single-sign-on

Exportar el certificado de firma de tokens de AD FS

Una vez que AD FS autentica a un usuario, envía una aserción SAML a Cloud Identity o Google Workspace. Para que Cloud Identity y Google Workspace puedan verificar la integridad y la autenticidad de esa aserción, AD FS la firma con una clave de firma de token especial y proporciona un certificado que permite a Cloud Identity o Google Workspace comprobar la firma.

Para exportar el certificado de firma de AD FS, haz lo siguiente:

- En la consola de administración de AD FS, haz clic en Servicio > Certificados.

- Haz clic con el botón derecho en el certificado que aparece en Firma de token y, a continuación, haz clic en Ver certificado.

- Seleccione la pestaña Detalles.

- Haz clic en Copiar en archivo para abrir el asistente de exportación de certificados.

- En Bienvenido al asistente de exportación de certificados, haz clic en Siguiente.

- En la página Exportar clave privada, selecciona No, no exportar la clave privada.

- En la página Export file format (Formato de archivo de exportación), selecciona Base-64 encoded X.509 (.CER) (X.509 codificado en Base64 [.CER]) y haz clic en Next (Siguiente).

- En la página Archivo que se va a exportar, indica un nombre de archivo local y haz clic en Siguiente.

- Haz clic en Finalizar para cerrar el cuadro de diálogo.

- Copia el certificado exportado en tu ordenador local.

Completa el perfil SAML

Utiliza el certificado de firma para completar la configuración de tu perfil SAML:

Vuelve a la consola de administración y ve a Seguridad > Autenticación > Inicio de sesión único con un proveedor de identidades de terceros.

Abre el perfil

AD FSSAML que has creado anteriormente.Haz clic en la sección Detalles del proveedor de identidades para editar la configuración.

Haz clic en Subir certificado y selecciona el certificado de firma de token que has exportado de AD FS.

Haz clic en Guardar.

Tu perfil de SAML está completo, pero aún tienes que asignarlo.

Asigna el perfil de SAML

Selecciona los usuarios a los que se debe aplicar el nuevo perfil de SAML:

En la consola de administración, en la página SSO con IDP externos, haz clic en Gestionar asignaciones de perfil de SSO > Gestionar.

En el panel de la izquierda, selecciona el grupo o la unidad organizativa a los que quieras aplicar el perfil de SSO. Para aplicar el perfil a todos los usuarios, selecciona la unidad organizativa raíz.

En el panel de la derecha, selecciona Otro perfil de SSO.

En el menú, selecciona el perfil de SSO

AD FS - SAMLque has creado antes.Haz clic en Guardar.

Repite los pasos para asignar el perfil de SAML a otro grupo u unidad organizativa.

Probar el inicio de sesión único

Has completado la configuración del inicio de sesión único. Puedes comprobar si el SSO funciona correctamente.

Elige un usuario de Active Directory que cumpla los siguientes criterios:

- El usuario se ha aprovisionado en Cloud Identity o Google Workspace.

El usuario de Cloud Identity no tiene privilegios de superadministrador.

Las cuentas de usuario que tienen privilegios de superadministrador siempre deben iniciar sesión con credenciales de Google, por lo que no son adecuadas para probar el inicio de sesión único.

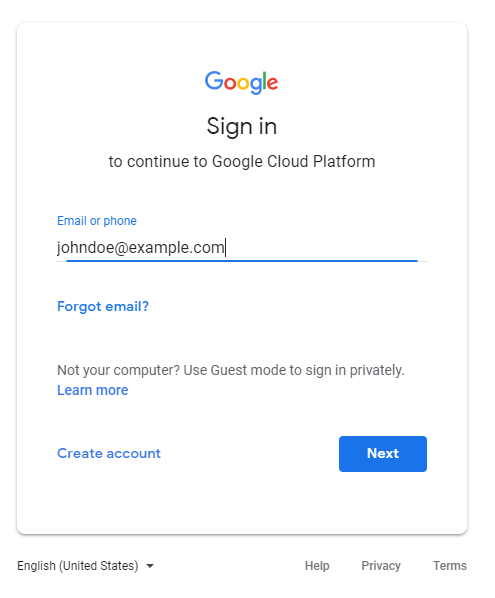

Abre una nueva ventana del navegador y ve a https://console.cloud.google.com/.

En la página de inicio de sesión de Google que aparece, introduce la dirección de correo del usuario y haz clic en Siguiente. Si utilizas la sustitución de dominio, debes aplicarla a la dirección de correo.

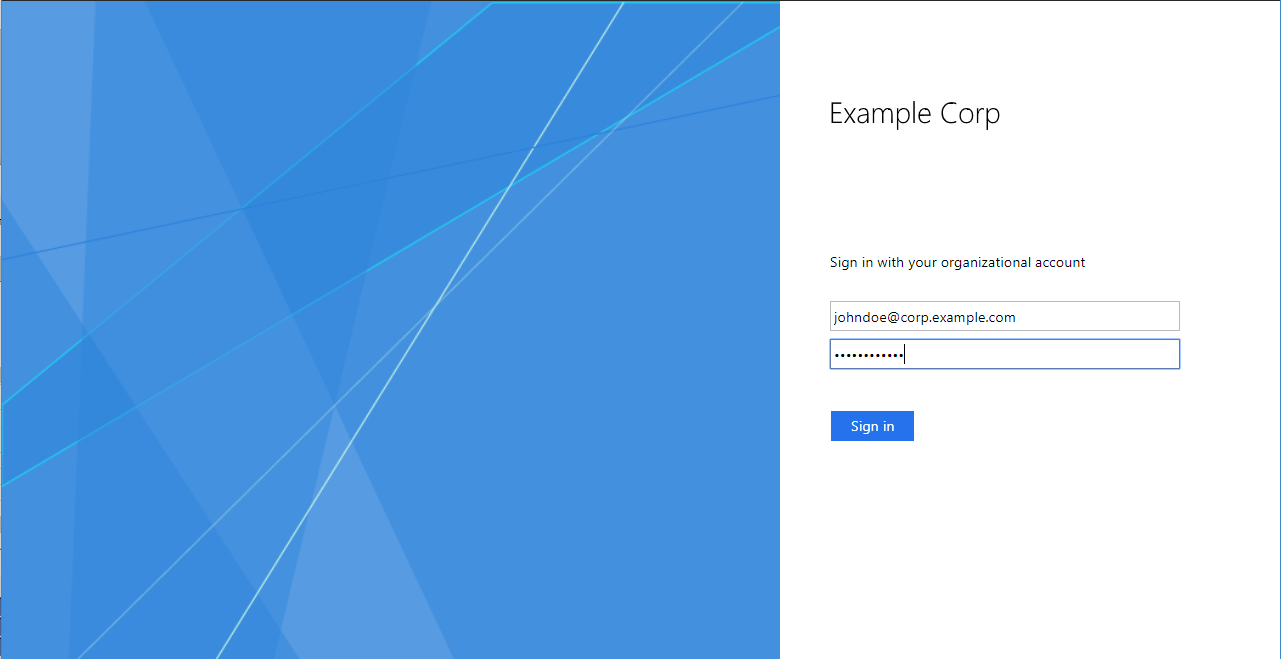

Se te redirige a AD FS. Si has configurado AD FS para usar la autenticación basada en formularios, verás la página de inicio de sesión.

Introduce tu UPN y la contraseña del usuario de Active Directory, y haz clic en Iniciar sesión.

Una vez que se haya completado la autenticación, AD FS te redirigirá a la consola deGoogle Cloud . Como es la primera vez que este usuario inicia sesión, se le pide que acepte los términos del servicio y la política de privacidad de Google.

Si estás de acuerdo con los términos, haz clic en Aceptar.

Se te redirigirá a la Google Cloud consola, donde se te pedirá que confirmes tus preferencias y aceptes los Google Cloud términos del servicio. Si aceptas los términos, haz clic en Sí y, a continuación, en Aceptar y continuar.

En la parte superior izquierda, haz clic en el icono del avatar y, a continuación, en Cerrar sesión.

Se te redirigirá a una página de AD FS en la que se confirmará que has cerrado sesión correctamente.

Si tienes problemas para iniciar sesión, puedes encontrar información adicional en el registro de administrador de AD FS.

Ten en cuenta que los usuarios que tienen privilegios de superadministrador están exentos del inicio de sesión único, por lo que puedes seguir usando la consola de administración para verificar o cambiar la configuración.

Opcional: Configurar redirecciones para URLs de servicio específicas de dominios

Cuando incluyas enlaces a la consola desde portales o documentos internos, puedes mejorar la experiencia de usuario usando URLs de servicio específicas de un dominio. Google Cloud

A diferencia de las URLs de servicio normales, como https://console.cloud.google.com/, las URLs de servicio específicas del dominio incluyen el nombre de tu dominio principal. Los usuarios no autenticados que hagan clic en un enlace a una URL de servicio específica de un dominio se redirigirán inmediatamente a AD FS en lugar de ver primero una página de inicio de sesión de Google.

Estos son algunos ejemplos de URLs de servicio específicas del dominio:

| Servicio de Google | URL | Logotipo |

|---|---|---|

| Google Cloud consola | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Documentos de Google | https://docs.google.com/a/DOMAIN |

|

| Hojas de cálculo de Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Grupos de Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Para configurar URLs de servicio específicas del dominio de forma que redirijan a AD FS, haz lo siguiente:

En la consola de administración, en la página SSO con IDPs externos, haz clic en URLs de servicio específicas del dominio > Editar.

Habilita la opción Redirigir automáticamente a los usuarios al IdP externo indicado en el siguiente perfil de SSO.

Define Perfil de SSO como

AD FS.Haz clic en Guardar.

Opcional: Configurar métodos de verificación de la identidad

Es posible que se pida a los usuarios que hagan una verificación adicional cuando inicien sesión desde dispositivos desconocidos o cuando su intento de inicio de sesión parezca sospechoso por otros motivos. Estas pruebas de verificación de la identidad ayudan a mejorar la seguridad, por lo que te recomendamos que las dejes habilitadas.

Si las verificaciones de la identidad te resultan demasiado incómodas, puedes inhabilitarlas siguiendo estos pasos:

- En la consola de administración, ve a Seguridad > Autenticación > Procedimientos de verificación de la identidad.

- En el panel de la izquierda, selecciona la unidad organizativa en la que quieras inhabilitar los métodos de verificación de la identidad. Para inhabilitar las verificaciones de inicio de sesión para todos los usuarios, selecciona la unidad organizativa raíz.

- En Configuración de los usuarios que inician sesión con otros perfiles de SSO, selecciona No solicita a los usuarios verificaciones adicionales de Google.

- Haz clic en Guardar.

Limpieza

Si no tienes intención de mantener habilitado el inicio de sesión único en tu organización, sigue estos pasos para inhabilitarlo en Cloud Identity o Google Workspace:

En la consola de administración, ve a Gestionar asignaciones de perfil de SSO.

Para cada asignación de perfil, haz lo siguiente:

- Abre el perfil.

- Si aparece el botón Heredar, haz clic en él. Si no ve el botón Heredar, seleccione Ninguno y haga clic en Guardar.

Vuelve a la página SSO con IDP externos y abre el perfil de SAML AD FS.

Haz clic en Eliminar.

Para limpiar la configuración en AD FS, sigue estos pasos:

- Conéctate a tu servidor de AD FS y abre el complemento MMC AD FS.

- En el menú de la izquierda, haz clic con el botón derecho en la carpeta Confianzas de terceros.

- En la lista de confianzas de terceros, haz clic con el botón derecho en la confianza de terceros que has creado y, a continuación, haz clic en Eliminar.

- Haga clic en Sí para confirmar que quiere eliminarlo.

Siguientes pasos

- Más información sobre la federación Google Cloud con Active Directory

- Consulta información sobre el aprovisionamiento de usuarios e inicio de sesión único de Microsoft Entra ID (antes Azure AD) B2B.

- Consulta las prácticas recomendadas para planificar cuentas y organizaciones y las prácticas recomendadas para federar Google Cloud con un proveedor de identidades externo.

- Familiarízate con nuestras prácticas recomendadas para gestionar usuarios superadministradores.