Questo articolo spiega come configurare il single sign-on tra l'ambiente Active Directory e il tuo account Cloud Identity o Google Workspace utilizzando Microsoft Active Directory Federation Services (AD FS) e la federazione SAML.

L'articolo presuppone che tu sappia come la gestione delle identità di Active Directory può essere estesa a Google Cloud e che tu abbia già configurato il provisioning degli utenti. L'articolo presuppone inoltre che tu disponga di un server AD FS 4.0 funzionante che viene eseguito su Windows Server 2016 o su una versione successiva di Windows Server.

Per seguire questa guida, è necessaria la conoscenza di Active Directory Domain Services e AD FS. Devi anche disporre di un utente in Cloud Identity o Google Workspace con privilegi di super amministratore e di un utente in Active Directory con accesso amministrativo al server AD FS.

Obiettivi

- Configura il server AD FS in modo che Cloud Identity o Google Workspace possa utilizzarlo come provider di identità.

- Crea una norma di emissione delle attestazioni che corrisponda alle identità tra Active Directory e Cloud Identity o Google Workspace.

- Configura il tuo account Cloud Identity o Google Workspace in modo che deleghi l'autenticazione ad AD FS.

Costi

Se utilizzi la versione gratuita di Cloud Identity, seguire questo articolo non comporterà l'utilizzo di componenti fatturabili di Google Cloud.

Prima di iniziare

- Verifica che il server AD FS esegua Windows Server 2016 o versioni successive. Sebbene tu possa configurare il Single Sign-On anche utilizzando versioni precedenti di Windows Server e AD FS, i passaggi di configurazione necessari potrebbero essere diversi da quelli descritti in questo articolo.

- Assicurati di comprendere come la gestione delle identità di Active Directory può essere estesa a Google Cloud.

- Configura il provisioning degli utenti tra Active Directory e Cloud Identity o Google Workspace.

- Valuta la possibilità di configurare AD FS in una configurazione di server farm per evitare che diventi un singolo punto di errore. Dopo aver attivato il single sign-on, la disponibilità di AD FS determina se gli utenti possono accedere alla console Google Cloud .

Informazioni sul Single Sign-On

Utilizzando Google Cloud Directory Sync, hai già automatizzato la creazione e la manutenzione degli utenti e collegato il loro ciclo di vita agli utenti in Active Directory.

Sebbene GCDS fornisca i dettagli dell'account utente, non sincronizza le password. Ogni volta che un utente deve autenticarsi in Google Cloud, l'autenticazione deve essere delegata ad Active Directory, operazione eseguita utilizzando AD FS e il protocollo SAML (Security Assertion Markup Language). Questa configurazione garantisce che solo Active Directory abbia accesso alle credenziali utente e che vengano applicate le norme esistenti o i meccanismi di autenticazione a più fattori (MFA). Inoltre, stabilisce un'esperienza di Single Sign-On tra il tuo ambiente on-premise e Google.

Per maggiori dettagli sul Single Sign-On, vedi Single Sign-On

Creare un profilo SAML

Per configurare il Single Sign-On con AD FS, devi prima creare un profilo SAML nel tuo account Cloud Identity o Google Workspace. Il profilo SAML contiene le impostazioni relative all'istanza AD FS, inclusi l'URL e il certificato di firma.

In un secondo momento, assegna il profilo SAML a determinati gruppi o unità organizzative.

Per creare un nuovo profilo SAML nel tuo account Cloud Identity o Google Workspace, segui questi passaggi:

Nella Console di amministrazione, vai a SSO con IdP terzo.

Fai clic su Profili SSO di terze parti > Aggiungi profilo SAML.

Nella pagina Profilo SSO SAML, inserisci le seguenti impostazioni:

- Nome:

AD FS ID entità dell'IdP:

https://ADFS/adfs/services/trust

URL della pagina di accesso:

https://ADFS/adfs/ls/

URL della pagina di uscita:

https://ADFS/adfs/ls/?wa=wsignout1.0

URL per la modifica della password:

https://ADFS/adfs/portal/updatepassword/

In tutti gli URL, sostituisci

ADFScon il nome di dominio completo del server AD FS.Non caricare ancora un certificato di verifica.

- Nome:

Fai clic su Salva.

La pagina Profilo SSO SAML visualizzata contiene due URL:

- ID entità

- URL ACS

Questi URL ti serviranno nella sezione successiva, quando configurerai AD FS.

Configura AD FS

Configura il server AD FS creando un'attendibilità del componente.

Creazione della relazione di trust del componente attendibile

Crea una nuova relazione di trust con RP:

- Connettiti al server AD FS e apri lo snap-in MMC Gestione AD FS.

- Seleziona AD FS > Attendibilità componente.

- Nel riquadro Azioni, fai clic su Aggiungi attendibilità componente.

- Nella pagina Benvenuto della procedura guidata, seleziona Riconoscimento delle rivendicazioni e fai clic su Avvia.

- Nella pagina Seleziona origine dati, seleziona Inserisci manualmente i dati sul relying party e fai clic su Avanti.

- Nella pagina Specifica nome visualizzato, inserisci un nome come

Google Cloude fai clic su Avanti. - Nella pagina Configura certificato, fai clic su Avanti.

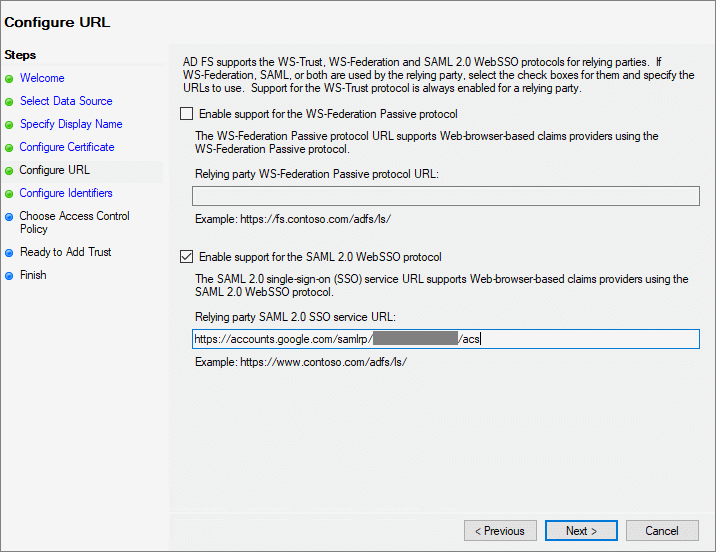

Nella pagina Configura URL, seleziona Abilita il supporto per il protocollo WebSSO SAML 2.0 e inserisci l'URL ACS dal tuo profilo SAML. Quindi, fai clic su Avanti.

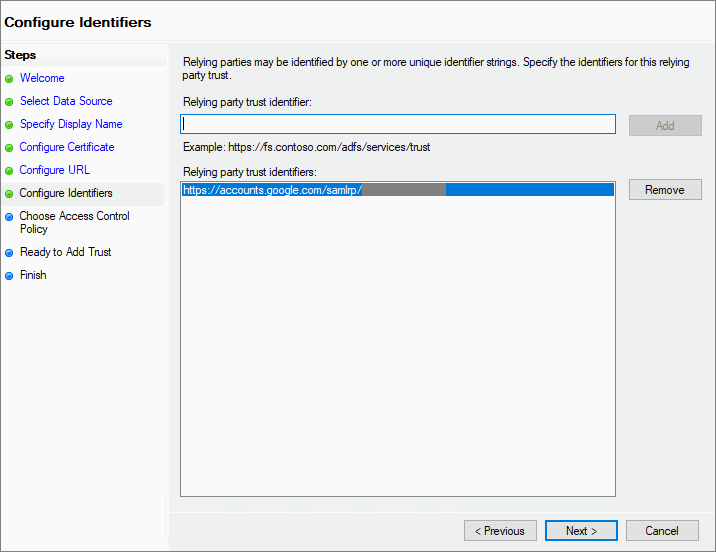

Nella pagina Configura identificatori, aggiungi l'ID entità del tuo profilo SAML.

Quindi, fai clic su Next.

Nella pagina Scegli il criterio di controllo dell'accesso#39;accesso, scegli un criterio di accesso appropriato e fai clic su Avanti.

Nella pagina Pronto per aggiungere la relazione di trust, rivedi le impostazioni e poi fai clic su Avanti.

Nell'ultima pagina, deseleziona la casella di controllo Configura criterio di emissione delle attestazioni e chiudi la procedura guidata.

Nell'elenco delle relazioni di trust con RP, viene visualizzata una nuova voce.

Configurazione dell'URL di disconnessione

Quando consenti agli utenti di utilizzare il Single Sign-On in più applicazioni, è importante consentire loro di uscire da più applicazioni:

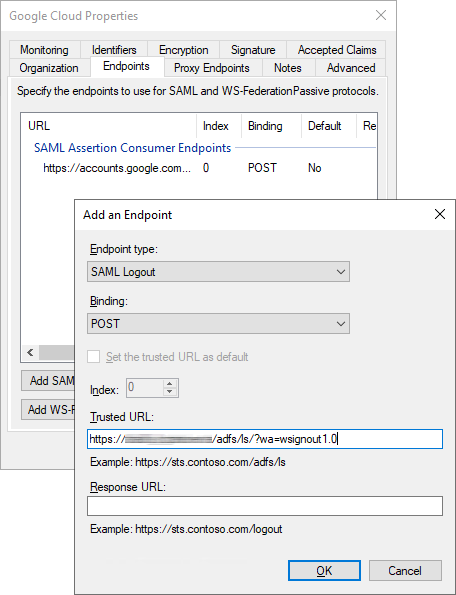

- Apri l'attendibilità del relying party che hai appena creato.

- Seleziona la scheda Endpoint.

Fai clic su Aggiungi SAML e configura le seguenti impostazioni:

- Tipo di endpoint: Disconnessione SAML

- Binding: POST

URL attendibile:

https://ADFS/adfs/ls/?wa=wsignout1.0

Sostituisci

ADFScon il nome di dominio completo del server AD FS.

Fai clic su OK.

Fai clic su Ok per chiudere la finestra di dialogo.

Configurazione della mappatura delle rivendicazioni

Dopo che AD FS ha autenticato un utente, emette un'asserzione SAML.

Questa asserzione funge da prova che l'autenticazione è

andata a buon fine. L'asserzione deve identificare chi è stato autenticato, che è lo scopo dell'attributo NameID.

Per consentire ad Accedi con Google di associare NameID a un utente, NameID

deve contenere l'indirizzo email principale dell'utente. A seconda di come mappi gli utenti tra Active Directory e Cloud Identity o Google Workspace, NameID deve contenere l'UPN o l'indirizzo email dell'utente Active Directory, con le sostituzioni del dominio applicate se necessario.

UPN

- Nell'elenco delle relazioni di trust del relying party, seleziona la relazione di trust che hai appena creato e fai clic su Modifica criteri di emissione delle attestazioni.

- Fai clic su Aggiungi regola.

- Nella pagina Scegli il tipo di regola della procedura guidata Aggiungi regola di trasformazione dell'attestazione, seleziona Trasforma un'attestazione in entrata, quindi fai clic su Avanti.

Nella pagina Configura regola di rivendicazione, configura le seguenti impostazioni:

- Nome della regola di rivendicazione:

Name Identifier - Tipo di rivendicazione in entrata: UPN

- Tipo di attestazione in uscita: ID nome

- Formato ID nome in uscita: Email

- Nome della regola di rivendicazione:

Seleziona Pass through all claim values (Trasmetti tutti i valori delle rivendicazioni) e fai clic su Fine.

Fai clic su Ok per chiudere la finestra di dialogo delle norme di emissione delle rivendicazioni.

UPN: sostituzione del dominio

- Nell'elenco delle relazioni di trust del relying party, seleziona la relazione di trust che hai appena creato e fai clic su Modifica criteri di emissione delle attestazioni.

- Fai clic su Aggiungi regola.

- Nella pagina Scegli il tipo di regola della procedura guidata Aggiungi regola di trasformazione dell'attestazione, seleziona Trasforma un'attestazione in entrata, quindi fai clic su Avanti.

Nella pagina Configura regola di rivendicazione, configura le seguenti impostazioni:

- Nome della regola di rivendicazione:

Name Identifier - Tipo di rivendicazione in entrata: UPN

- Tipo di attestazione in uscita: ID nome

- Formato ID nome in uscita: Email

- Nome della regola di rivendicazione:

Seleziona Sostituisci il suffisso dell'email di rivendicazione in arrivo con un nuovo suffisso e configura la seguente impostazione:

- Nuovo suffisso email: un nome di dominio utilizzato dal tuo account Cloud Identity o Google Workspace.

Fai clic su Fine e poi su Ok.

- Nell'elenco delle relazioni di trust del relying party, seleziona la relazione di trust che hai appena creato e fai clic su Modifica criteri di emissione delle attestazioni.

- Aggiungi una regola per cercare l'indirizzo email:

- Nella finestra di dialogo, fai clic su Aggiungi regola.

- Seleziona Inviare attributi LDAP come attestazioni e fai clic su Avanti.

- Nella pagina successiva, applica le seguenti impostazioni:

- Nome della regola di rivendicazione:

Email address - Archivio attributi: Active Directory

- Nome della regola di rivendicazione:

- Aggiungi una riga all'elenco dei mapping degli attributi LDAP:

- Attributo LDAP: Indirizzi email

- Outgoing Claim Type: E-Mail-Address

- Fai clic su Fine.

Aggiungi un'altra regola per impostare

NameID:- Fai clic su Aggiungi regola.

- Nella pagina Scegli il tipo di regola della procedura guidata Aggiungi regola di trasformazione dell'attestazione, seleziona Trasforma un'attestazione in entrata, quindi fai clic su Avanti.

Nella pagina Configura regola di rivendicazione, configura le seguenti impostazioni:

- Nome della regola di rivendicazione:

Name Identifier - Tipo di rivendicazione in entrata: Indirizzo email

- Tipo di attestazione in uscita: ID nome

- Formato ID nome in uscita: Email

- Nome della regola di rivendicazione:

Seleziona Pass through all claim values (Trasmetti tutti i valori delle rivendicazioni) e fai clic su Fine.

Fai clic su Ok per chiudere la finestra di dialogo delle norme di emissione delle rivendicazioni.

Email: sostituzione del dominio

- Nell'elenco delle relazioni di trust del relying party, seleziona la relazione di trust che hai appena creato e fai clic su Modifica criteri di emissione delle attestazioni.

- Aggiungi una regola per cercare l'indirizzo email:

- Nella finestra di dialogo, fai clic su Aggiungi regola.

- Seleziona Inviare attributi LDAP come attestazioni e fai clic su Avanti.

- Nella pagina successiva, applica le seguenti impostazioni:

- Nome della regola di rivendicazione:

Email address - Archivio attributi: Active Directory

- Nome della regola di rivendicazione:

- Aggiungi una riga all'elenco dei mapping degli attributi LDAP:

- Attributo LDAP: Indirizzi email

- Outgoing Claim Type: E-Mail-Address

- Fai clic su Fine.

Aggiungi un'altra regola per impostare il valore di

NameID:- Fai clic su Aggiungi regola.

- Nella pagina Scegli il tipo di regola della procedura guidata Aggiungi regola di trasformazione dell'attestazione, seleziona Trasforma un'attestazione in entrata, quindi fai clic su Avanti.

Nella pagina Configura regola di rivendicazione, configura le seguenti impostazioni:

- Nome della regola di rivendicazione:

Name Identifier - Tipo di rivendicazione in entrata: Indirizzo email

- Tipo di attestazione in uscita: ID nome

- Formato ID nome in uscita: Email

- Nome della regola di rivendicazione:

Seleziona Sostituisci il suffisso dell'email di rivendicazione in arrivo con un nuovo suffisso e configura la seguente impostazione:

- Nuovo suffisso email: un nome di dominio utilizzato dal tuo account Cloud Identity o Google Workspace.

Fai clic su Fine, quindi su Ok.single-sign-on

Esportazione del certificato di firma del token AD FS

Dopo che AD FS autentica un utente, passa un'asserzione SAML a Cloud Identity o Google Workspace. Per consentire a Cloud Identity e Google Workspace di verificare l'integrità e l'autenticità dell'asserzione, AD FS firma l'asserzione con una speciale chiave di firma del token e fornisce un certificato che consente a Cloud Identity o Google Workspace di controllare la firma.

Esporta il certificato di firma da AD FS procedendo nel seguente modo:

- Nella console di gestione AD FS, fai clic su Servizio > Certificati.

- Fai clic con il tasto destro del mouse sul certificato elencato in Firma token e fai clic su Visualizza certificato.

- Seleziona la scheda Dettagli.

- Fai clic su Copia nel file per aprire la procedura guidata per l'esportazione del certificato.

- Nella pagina Benvenuto nella procedura guidata per l'esportazione del certificato, fai clic su Avanti.

- Nella pagina Esporta chiave privata, seleziona No, non esportare la chiave privata.

- Nella pagina Formato file di esportazione, seleziona X.509 con codifica Base64 (.CER) e fai clic su Avanti.

- Nella pagina File da esportare, fornisci un nome file locale e fai clic su Avanti.

- Fai clic su Fine per chiudere la finestra di dialogo.

- Copia il certificato esportato sul tuo computer locale.

Completa il profilo SAML

Utilizzi il certificato di firma per completare la configurazione del profilo SAML:

Torna alla Console di amministrazione e vai a Sicurezza > Autenticazione > SSO con IdP terzo.

Apri il profilo SAML

AD FSche hai creato in precedenza.Fai clic sulla sezione Dettagli IDP per modificare le impostazioni.

Fai clic su Carica certificato e scegli il certificato di firma del token che hai esportato da AD FS.

Fai clic su Salva.

Il tuo profilo SAML è completo, ma devi ancora assegnarlo.

Assegna il profilo SAML

Seleziona gli utenti a cui deve essere applicato il nuovo profilo SAML:

Nella Console di amministrazione, nella pagina SSO con IdP di terze parti, fai clic su Gestisci assegnazioni di profili SSO > Gestisci.

Nel riquadro a sinistra, seleziona il gruppo o l'unità organizzativa a cui vuoi applicare il profilo SSO. Per applicare il profilo a tutti gli utenti, seleziona l'unità organizzativa principale.

Nel riquadro a destra, seleziona Un altro profilo SSO.

Nel menu, seleziona il profilo SSO

AD FS - SAMLcreato in precedenza.Fai clic su Salva.

Ripeti i passaggi per assegnare il profilo SAML a un altro gruppo o unità organizzativa.

Testare il Single Sign-On

Hai completato la configurazione Single Sign-On. Puoi verificare se SSO funziona come previsto.

Scegli un utente di Active Directory che soddisfi i seguenti criteri:

- L'utente è stato sottoposto al provisioning in Cloud Identity o Google Workspace.

L'utente Cloud Identity non dispone dei privilegi di super amministratore.

Gli account utente con privilegi di super amministratore devono sempre accedere utilizzando le credenziali Google, pertanto non sono adatti per testare il single sign-on.

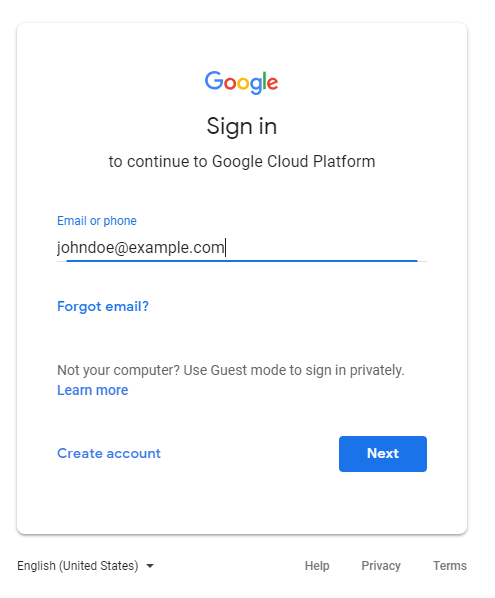

Apri una nuova finestra del browser e vai su https://console.cloud.google.com/.

Nella pagina di accesso a Google visualizzata, inserisci l'indirizzo email dell'utente e fai clic su Avanti. Se utilizzi la sostituzione del dominio, devi applicarla all'indirizzo email.

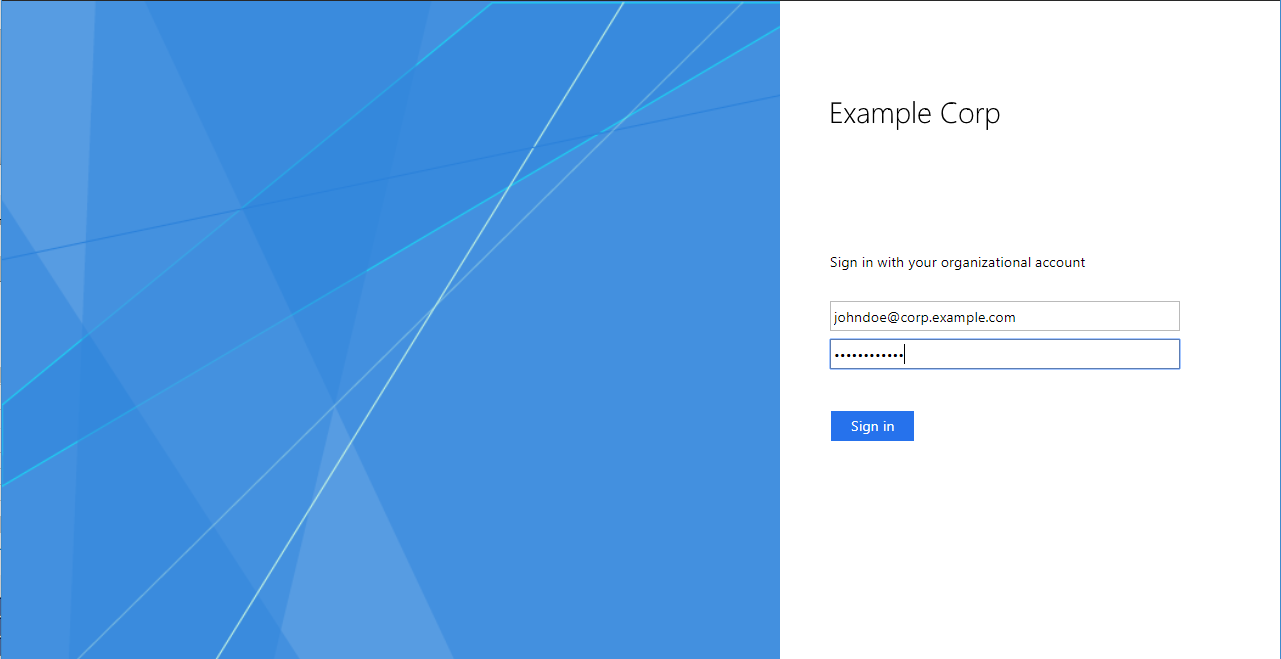

Viene eseguito il reindirizzamento ad AD FS. Se hai configurato AD FS per utilizzare l'autenticazione basata su moduli, viene visualizzata la pagina di accesso.

Inserisci l'UPN e la password dell'utente Active Directory e fai clic su Accedi.

Dopo l'autenticazione riuscita, AD FS ti reindirizza alla consoleGoogle Cloud . Poiché questo è il primo accesso per questo utente, ti viene chiesto di accettare i Termini di servizio e le Norme sulla privacy di Google.

Se accetti i termini, fai clic su Accetta.

Viene visualizzata la console Google Cloud , che ti chiede di confermare le preferenze e accettare i Google Cloud termini di servizio. Se accetti i termini, fai clic su Sì, quindi su Accetta e continua.

In alto a sinistra, fai clic sull'icona dell'avatar e poi su Esci.

Viene visualizzata una pagina AD FS che conferma che la disconnessione è stata eseguita correttamente.

Se hai difficoltà ad accedere, potresti trovare ulteriori informazioni nel log di amministrazione di AD FS.

Tieni presente che gli utenti con privilegi di super amministratore sono esenti dal Single Sign-On, quindi puoi comunque utilizzare la Console di amministrazione per verificare o modificare le impostazioni.

(Facoltativo) Configura i reindirizzamenti per gli URL di servizio specifici del dominio

Quando crei un link alla Google Cloud console da portali o documenti interni, puoi migliorare l'esperienza utente utilizzando URL di servizio specifici del dominio.

A differenza degli URL di servizio regolari, come https://console.cloud.google.com/,

gli URL di servizio specifici del dominio includono il nome del tuo dominio principale. Gli utenti non autenticati che fanno clic su un link a un URL del servizio specifico del dominio vengono reindirizzati immediatamente ad AD FS anziché visualizzare prima una pagina di accesso Google.

Ecco alcuni esempi di URL di servizio specifici del dominio:

| Servizio Google | URL | Logo |

|---|---|---|

| ConsoleGoogle Cloud | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Documenti Google | https://docs.google.com/a/DOMAIN |

|

| Fogli Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google Gruppi | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Per configurare gli URL di servizio specifici del dominio in modo che reindirizzino ad AD FS, procedi nel seguente modo:

Nella Console di amministrazione, nella pagina SSO con IdP di terze parti, fai clic su URL di servizio specifici del dominio > Modifica.

Imposta Reindirizza automaticamente gli utenti all'IdP di terze parti nel profilo SSO seguente su attivato.

Imposta Profilo SSO su

AD FS.Fai clic su Salva.

(Facoltativo) Configurare le verifiche dell'accesso

L'accesso a Google potrebbe chiedere agli utenti un'ulteriore verifica quando accedono da dispositivi sconosciuti o quando il tentativo di accesso sembra sospetto per altri motivi. Queste verifiche dell'accesso contribuiscono a migliorare la sicurezza e ti consigliamo di lasciarle attive.

Se ritieni che le verifiche dell'accesso causino troppi disagi, puoi disattivarle nel seguente modo:

- Nella Console di amministrazione, vai a Sicurezza > Autenticazione > Verifiche dell'accesso.

- Nel riquadro a sinistra, seleziona un'unità organizzativa per cui vuoi disattivare le verifiche dell'accesso. Per disattivare le richieste di accesso per tutti gli utenti, seleziona l'unità organizzativa principale.

- Nella sezione Impostazioni per gli utenti che eseguono l'accesso con altri profili SSO, seleziona Non chiedere agli utenti ulteriori verifiche da parte di Google.

- Fai clic su Salva.

Esegui la pulizia

Se non intendi mantenere abilitato Single Sign-On per la tua organizzazione, segui questi passaggi per disabilitarlo in Cloud Identity o Google Workspace:

Nella Console di amministrazione, vai a Gestisci assegnazioni di profili SSO.

Per ogni assegnazione di profilo, esegui le seguenti operazioni:

- Apri il profilo.

- Se vedi il pulsante Eredita, fai clic su Eredita. Se non vedi il pulsante Eredita, seleziona Nessuno e fai clic su Salva.

Torna alla pagina SSO con IdP di terze parti e apri il profilo SAML AD FS.

Fai clic su Elimina.

Per pulire la configurazione in AD FS:

- Connettiti al server AD FS e apri lo snap-in MMC AD FS.

- Nel menu a sinistra, fai clic con il tasto destro del mouse sulla cartella Relazioni di trust con RP.

- Nell'elenco delle relazioni di trust del relying party, fai clic con il tasto destro del mouse sulla relazione di trust del relying party che hai creato e fai clic su Elimina.

- Conferma l'eliminazione facendo clic su Sì.

Passaggi successivi

- Scopri di più sulla federazione Google Cloud con Active Directory.

- Scopri di più sul provisioning degli utenti B2B di Microsoft Entra ID (in precedenza Azure AD) e sul Single Sign-On.

- Scopri le best practice per la pianificazione di account e organizzazioni e le best practice per la federazione Google Cloud con un provider di identità esterno.

- Familiarizza con le nostre best practice per la gestione degli utenti super amministratore.