Artikel ini menunjukkan cara menyiapkan single sign-on antara lingkungan Active Directory dan akun Cloud Identity atau Google Workspace Anda dengan menggunakan Active Directory Federation Services (AD FS) dari Microsoft dan SAML Federation.

Artikel ini mengasumsikan bahwa Anda memahami cara pengelolaan identitas Active Directory dapat diperluas ke Google Cloud dan telah mengonfigurasi penyediaan pengguna. Artikel ini juga mengasumsikan bahwa Anda memiliki server AD FS 4.0 yang berfungsi dan berjalan di Windows Server 2016 atau versi Windows Server yang lebih baru.

Untuk mengikuti panduan ini, pengetahuan tentang Layanan Domain Active Directory dan AD FS diperlukan. Anda juga memerlukan pengguna di Cloud Identity atau Google Workspace yang memiliki hak istimewa admin super dan pengguna di Active Directory yang memiliki akses administratif ke server AD FS Anda.

Memahami single sign-on

Dengan menggunakan Google Cloud Directory Sync, Anda otomatis membuat dan memelihara pengguna serta mengikat siklus prosesnya dengan pengguna di Active Directory.

Meskipun GCDS menyediakan detail akun pengguna, GCDS tidak menyinkronkan sandi. Setiap kali pengguna perlu melakukan autentikasi di Google Cloud, autentikasi tersebut harus didelegasikan kembali ke Active Directory, yang dilakukan menggunakan AD FS dan protokol Security Assertion Markup Language (SAML). Penyiapan ini memastikan bahwa hanya Active Directory yang memiliki akses ke kredensial pengguna dan menerapkan kebijakan atau mekanisme autentikasi multi-faktor (MFA) yang ada. Selain itu, fitur ini membuat pengalaman single sign-on antara lingkungan lokal dan Google.

Untuk detail selengkapnya tentang single sign-on, lihat Single sign-on

Membuat profil SAML

Untuk mengonfigurasi Single Sign-On dengan AD FS, Anda harus membuat profil SAML terlebih dahulu di akun Cloud Identity atau Google Workspace Anda. Profil SAML berisi setelan yang terkait dengan instance AD FS Anda, termasuk URL dan sertifikat penandatanganannya.

Selanjutnya, Anda menetapkan profil SAML ke grup atau unit organisasi tertentu.

Untuk membuat profil SAML baru di akun Cloud Identity atau Google Workspace Anda, lakukan hal berikut:

Di Konsol Admin, buka SSO dengan IdP pihak ketiga.

Klik Profil SSO pihak ketiga > Tambahkan profil SAML.

Di halaman SAML SSO profile, masukkan setelan berikut:

- Nama:

AD FS ID entitas IDP:

https://ADFS/adfs/services/trust

URL halaman login:

https://ADFS/adfs/ls/

URL halaman logout:

https://ADFS/adfs/ls/?wa=wsignout1.0

URL ubah sandi:

https://ADFS/adfs/portal/updatepassword/

Di semua URL, ganti

ADFSdengan nama domain yang sepenuhnya memenuhi syarat server AD FS Anda.Jangan mengupload sertifikat verifikasi terlebih dahulu.

- Nama:

Klik Simpan.

Halaman SAML SSO profile yang muncul berisi dua URL:

- ID Entitas

- URL ACS

Anda memerlukan URL ini di bagian berikutnya saat mengonfigurasi AD FS.

Mengonfigurasi AD FS

Anda mengonfigurasi server AD FS dengan membuat kepercayaan pihak terkait.

Membuat kepercayaan pihak terkait

Buat kepercayaan pihak terkait baru:

- Hubungkan ke server AD FS Anda dan buka snap-in MMC AD FS Management.

- Pilih AD FS > Relying Party Trusts.

- Di panel Tindakan, klik Tambahkan kepercayaan pihak tepercaya.

- Di halaman Welcome wizard, pilih Claims aware, lalu klik Start.

- Di halaman Pilih sumber data, pilih Masukkan data tentang pihak tepercaya secara manual, lalu klik Berikutnya.

- Di halaman Specify display name, masukkan nama, contohnya

Google Cloud, lalu klik Next. - Di halaman Konfigurasi sertifikat, klik Berikutnya.

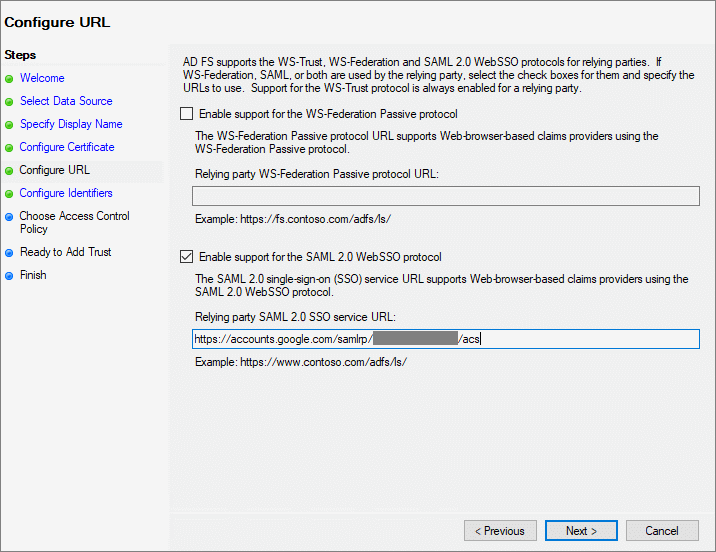

Di halaman Configure URL, pilih Enable support for the SAML 2.0 WebSSO protocol, lalu masukkan ACS URL dari profil SAML Anda. Kemudian klik Berikutnya.

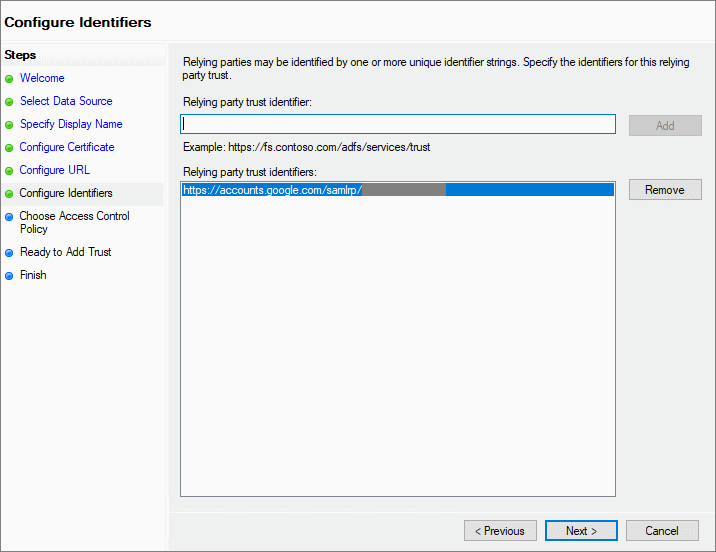

Di halaman Konfigurasi ID, tambahkan ID Entitas dari profil SAML Anda.

Kemudian klik Berikutnya.

Di halaman Pilih kebijakan kontrol akses, pilih kebijakan akses yang sesuai, lalu klik Berikutnya.

Di halaman Siap Menambah Pihak Tepercaya, tinjau setelan Anda, lalu klik Berikutnya.

Di halaman terakhir, hapus centang pada kotak Konfigurasi kebijakan penerbitan klaim dan tutup wizard.

Dalam daftar kepercayaan pihak tepercaya, Anda akan melihat entri baru.

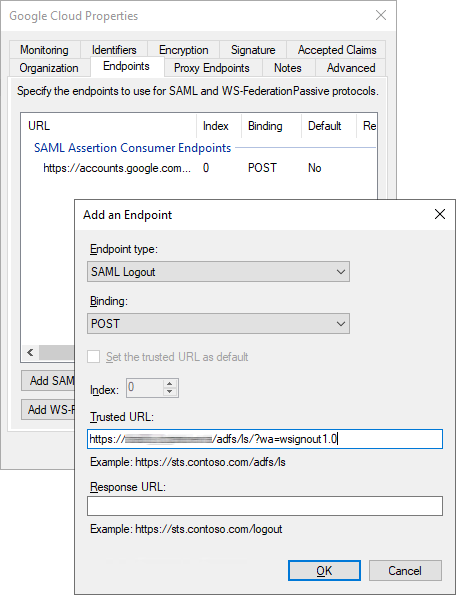

Mengonfigurasi URL logout

Saat Anda mengizinkan pengguna menggunakan single sign-on di beberapa aplikasi, Anda harus mengizinkan mereka logout di beberapa aplikasi:

- Buka kepercayaan pihak tepercaya yang baru saja Anda buat.

- Pilih tab Endpoints.

Klik Tambahkan SAML dan konfigurasi setelan berikut:

- Jenis endpoint: Logout SAML

- Binding: POST

URL Tepercaya:

https://ADFS/adfs/ls/?wa=wsignout1.0

Ganti

ADFSdengan nama domain yang sepenuhnya memenuhi syarat dari server AD FS Anda.

Klik Oke.

Klik OK untuk menutup dialog.

Mengonfigurasi pemetaan klaim

Setelah mengautentikasi pengguna, AD FS akan mengeluarkan pernyataan SAML.

Pernyataan ini berfungsi sebagai bukti bahwa autentikasi telah

berhasil dilakukan. Pernyataan harus mengidentifikasi siapa yang telah

diautentikasi, yang merupakan tujuan dari

klaim NameID.

Untuk mengaktifkan Login dengan Google agar mengaitkan NameID dengan pengguna, NameID

harus berisi alamat email utama pengguna tersebut. Bergantung pada cara Anda

memetakan pengguna

antara Active Directory dan Cloud Identity atau Google Workspace,

NameID harus berisi UPN atau alamat email dari pengguna Active Directory, dengan substitusi domain diterapkan sesuai kebutuhan.

UPN

- Dalam daftar kepercayaan pihak tepercaya, pilih kepercayaan yang baru saja Anda buat, lalu klik Edit kebijakan penerbitan klaim.

- Klik Tambahkan Aturan

- Di halaman Choose rule type di wizard Add transform claim rule, pilih Mengubah klaim masuk, lalu klik Berikutnya.

Di halaman Konfigurasi aturan klaim, konfigurasikan setelan berikut:

- Nama aturan klaim:

Name Identifier - Jenis klaim masuk: UPN

- Jenis klaim keluar: ID Nama

- Format ID nama keluar: Email

- Nama aturan klaim:

Pilih Lewati semua nilai klaim, lalu klik Selesai.

Klik Oke untuk menutup dialog kebijakan penerbitan klaim.

UPN: substitusi domain

- Dalam daftar kepercayaan pihak tepercaya, pilih kepercayaan yang baru saja Anda buat, lalu klik Edit kebijakan penerbitan klaim.

- Klik Tambahkan Aturan

- Di halaman Choose rule type di wizard Add transform claim rule, pilih Mengubah klaim masuk, lalu klik Berikutnya.

Di halaman Konfigurasi aturan klaim, konfigurasikan setelan berikut:

- Nama aturan klaim:

Name Identifier - Jenis klaim masuk: UPN

- Jenis klaim keluar: ID Nama

- Format ID nama keluar: Email

- Nama aturan klaim:

Pilih Ganti akhiran email klaim masuk dengan akhiran email baru dan konfigurasi setelan berikut:

- Akhiran email baru: Nama domain yang digunakan oleh akun Cloud Identity atau Google Workspace Anda.

Klik Finish, lalu klik OK.

- Dalam daftar kepercayaan pihak tepercaya, pilih kepercayaan yang baru saja Anda buat, lalu klik Edit kebijakan penerbitan klaim.

- Tambahkan aturan untuk mencari alamat email:

- Pada dialog, klik Tambahkan Aturan.

- Pilih Send LDAP Attributes as Claims, lalu klik Next.

- Di halaman berikutnya, terapkan setelan berikut:

- Nama aturan klaim:

Email address - Attribute Store: Active Directory

- Nama aturan klaim:

- Tambahkan baris ke daftar pemetaan atribut LDAP:

- LDAP Attribute: E-Mail-Addresses

- Outgoing Claim Type: E-Mail-Address

- Klik Selesai.

Tambahkan aturan lain untuk menetapkan

NameID:- Klik Tambahkan Aturan

- Di halaman Choose rule type di wizard Add transform claim rule, pilih Mengubah klaim masuk, lalu klik Berikutnya.

Di halaman Konfigurasi aturan klaim, konfigurasikan setelan berikut:

- Nama aturan klaim:

Name Identifier - Jenis klaim masuk: E-Mail-Address

- Jenis klaim keluar: ID Nama

- Format ID nama keluar: Email

- Nama aturan klaim:

Pilih Lewati semua nilai klaim, lalu klik Selesai.

Klik Oke untuk menutup dialog kebijakan penerbitan klaim.

Email: subtitusi domain

- Dalam daftar kepercayaan pihak tepercaya, pilih kepercayaan yang baru saja Anda buat, lalu klik Edit kebijakan penerbitan klaim.

- Tambahkan aturan untuk mencari alamat email:

- Pada dialog, klik Tambahkan Aturan.

- Pilih Send LDAP Attributes as Claims, lalu klik Next.

- Di halaman berikutnya, terapkan setelan berikut:

- Nama aturan klaim:

Email address - Attribute Store: Active Directory

- Nama aturan klaim:

- Tambahkan baris ke daftar pemetaan atribut LDAP:

- LDAP Attribute: E-Mail-Addresses

- Outgoing Claim Type: E-Mail-Address

- Klik Selesai.

Tambahkan aturan lain untuk menetapkan nilai

NameID:- Klik Tambahkan Aturan

- Di halaman Choose rule type di wizard Add transform claim rule, pilih Mengubah klaim masuk, lalu klik Berikutnya.

Di halaman Konfigurasi aturan klaim, konfigurasikan setelan berikut:

- Nama aturan klaim:

Name Identifier - Jenis klaim masuk: E-Mail-Address

- Jenis klaim keluar: ID Nama

- Format ID nama keluar: Email

- Nama aturan klaim:

Pilih Ganti akhiran email klaim masuk dengan akhiran email baru dan konfigurasi setelan berikut:

- Akhiran email baru: Nama domain yang digunakan oleh akun Cloud Identity atau Google Workspace Anda.

Klik Finish, lalu klik OK.single-sign-on

Mengekspor sertifikat penandatanganan token AD FS

Setelah mengautentikasi pengguna, AD FS akan meneruskan pernyataan SAML ke Cloud Identity atau Google Workspace. Agar Cloud Identity dan Google Workspace dapat memverifikasi integritas dan keaslian pernyataan tersebut, AD FS menandatangani pernyataan dengan kunci penandatanganan token khusus dan memberikan sertifikat yang memungkinkan Cloud Identity atau Google Workspace untuk memeriksa tanda tangan.

Ekspor sertifikat penandatanganan dari AD FS dengan melakukan hal berikut:

- Di konsol Pengelolaan AD FS, klik Service > Certificates.

- Klik kanan sertifikat yang tercantum di bagian Token-penandatanganan, lalu klik View Certificate.

- Pilih tab Detail.

- Klik Salin ke File untuk membuka Wizard Ekspor Sertifikat.

- Di Selamat datang di wizard ekspor sertifikat, klik Berikutnya.

- Di halaman Ekspor kunci pribadi, pilih Tidak, jangan ekspor kunci pribadi.

- Di halaman Export file format, pilih Base-64 encoded X.509 (.CER) lalu klik Next.

- Di halaman File to export, berikan nama file lokal, lalu klik Next.

- Klik Selesai untuk menutup dialog.

- Salin sertifikat yang diekspor ke komputer lokal Anda.

Lengkapi profil SAML

Anda menggunakan sertifikat penandatanganan untuk menyelesaikan konfigurasi profil SAML:

Kembali ke Konsol Admin, lalu buka Keamanan > Autentikasi > SSO dengan IdP pihak ketiga.

Buka profil SAML

AD FSyang Anda buat sebelumnya.Klik bagian Detail IDP untuk mengedit setelan.

Klik Upload sertifikat, lalu pilih sertifikat penandatanganan token yang Anda ekspor dari AD FS.

Klik Simpan.

Profil SAML Anda sudah selesai, tetapi Anda masih perlu menetapkannya.

Tetapkan profil SAML

Pilih pengguna yang akan menerapkan profil SAML baru:

Di Konsol Admin, di halaman SSO dengan IDP pihak ketiga, klik Kelola penetapan profil SSO > Kelola.

Di panel kiri, pilih grup atau unit organisasi yang ingin Anda terapkan profil SSO-nya. Untuk menerapkan profil ke semua pengguna, pilih unit organisasi root.

Di panel kanan, pilih Profil SSO lain.

Di menu, pilih profil SSO

AD FS - SAMLyang Anda buat sebelumnya.Klik Simpan.

Ulangi langkah-langkah untuk menetapkan profil SAML ke grup atau unit organisasi lain.

Menguji Single Sign-On

Anda telah menyelesaikan konfigurasi Single Sign-On. Anda dapat memeriksa apakah SSO berfungsi sebagaimana mestinya.

Pilih pengguna Active Directory yang memenuhi kriteria berikut:

- Pengguna telah disediakan ke Cloud Identity atau Google Workspace.

Pengguna Cloud Identity tidak memiliki hak istimewa admin super.

Akun pengguna yang memiliki hak istimewa admin super harus selalu login menggunakan kredensial Google, sehingga tidak cocok untuk menguji Single Sign-On.

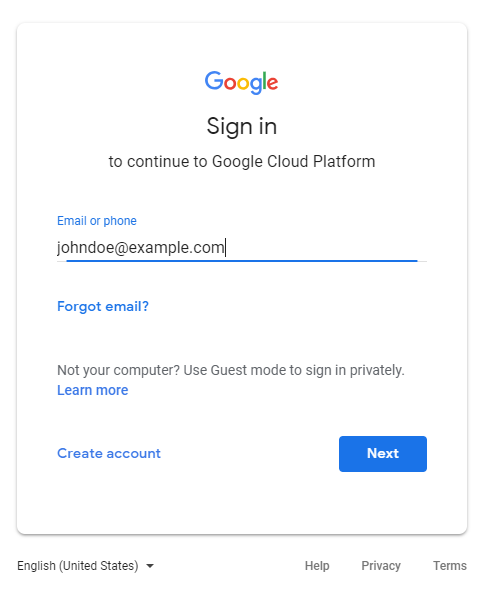

Buka jendela browser baru, lalu buka https://console.cloud.google.com/.

Di halaman Login dengan Google yang muncul, masukkan alamat email pengguna, lalu klik Berikutnya. Jika Anda menggunakan substitusi domain, Anda harus menerapkan substitusi ke alamat email.

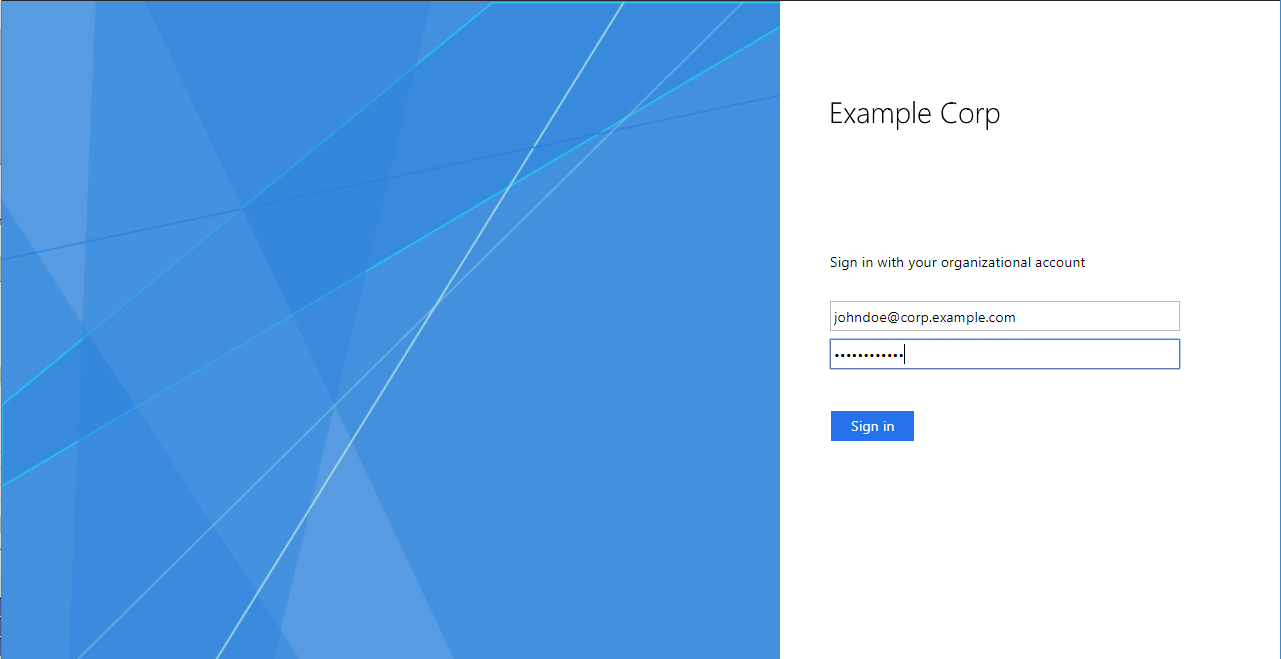

Anda akan dialihkan ke AD FS. Jika Anda mengonfigurasi AD FS untuk menggunakan autentikasi berbasis formulir, Anda akan melihat halaman login.

Masukkan UPN dan sandi Anda untuk pengguna Active Directory, lalu klik Login.

Setelah autentikasi berhasil, AD FS akan mengalihkan Anda kembali ke konsolGoogle Cloud . Karena ini adalah login pertama bagi pengguna ini, Anda akan diminta untuk menyetujui persyaratan layanan dan kebijakan privasi Google.

Jika Anda menyetujui persyaratannya, klik Accept.

Anda akan dialihkan ke konsol Google Cloud , yang meminta Anda untuk mengonfirmasi preferensi dan menyetujui persyaratan layanan Google Cloud . Jika Anda menyetujui persyaratannya, klik Ya, lalu klik Setuju dan Lanjutkan.

Di kiri atas, klik ikon avatar, lalu klik Logout.

Anda akan dialihkan ke halaman AD FS yang mengonfirmasi bahwa Anda telah berhasil logout.

Jika Anda mengalami masalah saat login, Anda dapat menemukan informasi tambahan di log admin AD FS.

Perlu diingat bahwa pengguna yang memiliki hak istimewa admin super dikecualikan dari single sign-on, sehingga Anda masih dapat menggunakan konsol Admin untuk memverifikasi atau mengubah setelan.

Opsional: Mengonfigurasi pengalihan untuk URL layanan khusus domain

Saat menautkan ke Google Cloud konsol dari portal atau dokumen internal, Anda dapat meningkatkan kualitas pengalaman pengguna dengan menggunakan URL layanan khusus domain.

Tidak seperti URL layanan biasa seperti https://console.cloud.google.com/,

URL layanan khusus domain menyertakan nama domain utama Anda. Pengguna yang tidak diautentikasi yang mengklik link ke URL layanan khusus domain akan langsung dialihkan ke AD FS, bukan ditampilkan halaman login Google terlebih dahulu.

Contoh URL layanan khusus domain mencakup:

| Layanan Google | URL | Logo |

|---|---|---|

| Google Cloud console | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google Dokumen | https://docs.google.com/a/DOMAIN |

|

| Google Spreadsheet | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google Grup | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Untuk mengonfigurasi URL layanan khusus domain agar dialihkan ke AD FS, lakukan hal berikut:

Di Konsol Admin, di halaman SSO dengan IDP pihak ketiga, klik URL layanan khusus domain > Edit.

Setel Alihkan pengguna secara otomatis ke IdP pihak ketiga di profil SSO berikut ke aktif.

Setel SSO profile ke

AD FS.Klik Simpan.

Opsional: Mengonfigurasi verifikasi login

Login dengan Google mungkin meminta verifikasi tambahan kepada pengguna saat mereka login dari perangkat yang tidak dikenal atau saat upaya login mereka terlihat mencurigakan karena alasan lain. Verifikasi login ini membantu meningkatkan keamanan, dan sebaiknya Anda mengaktifkan verifikasi login.

Jika Anda merasa verifikasi login terlalu merepotkan, Anda dapat menonaktifkan verifikasi login dengan melakukan hal berikut:

- Di Konsol Admin, buka Keamanan > Autentikasi > Verifikasi login.

- Di panel kiri, pilih unit organisasi yang ingin Anda nonaktifkan verifikasi loginnya. Untuk menonaktifkan tantangan login bagi semua pengguna, pilih unit organisasi root.

- Di bagian Setelan untuk pengguna yang login menggunakan profil SSO lain, pilih Jangan minta pengguna melakukan verifikasi tambahan dari Google.

- Klik Simpan.