En este artículo, se muestra cómo configurar el inicio de sesión único entre el entorno de Active Directory y tu cuenta de Cloud Identity o Google Workspace con los Servicios de federación de Active Directory (AD FS) de Microsoft y la Federación de SAML.

En este artículo, se supone que comprendes cómo se puede extender la administración de identidades de Active Directory a Google Cloud y que ya configuraste el aprovisionamiento de usuarios. También se supone que tienes un servidor de AD FS 4.0 que se ejecuta en Windows Server 2016 o una versión posterior de Windows Server.

Para seguir esta guía, se requieren conocimientos de Active Directory Domain Services y AD FS. También necesitas un usuario en Cloud Identity o Google Workspace que tenga privilegios de administrador avanzado y un usuario en Active Directory que tenga acceso de administrador a tu servidor de AD FS.

Información sobre el inicio de sesión único

Mediante Google Cloud Directory Sync, ya automatizaste la creación y el mantenimiento de los usuarios, y vinculaste su ciclo de vida a los usuarios en Active Directory.

A pesar de que GCDS aprovisiona los detalles de las cuentas de usuario, no sincroniza las contraseñas. Siempre que un usuario necesite autenticarse enGoogle Cloud, la autenticación se debe delegar a Active Directory, lo que se hace mediante AD FS y el protocolo de Lenguaje de marcado para confirmación de seguridad (SAML). Esta configuración garantiza que solo Active Directory tenga acceso a las credenciales de usuario y que se apliquen todas las políticas o mecanismos de autenticación de varios factores (MFA) correspondientes. Además, establece una experiencia de inicio de sesión único entre tu entorno local y Google.

Para obtener más detalles sobre el inicio de sesión único, consulta la página Inicio de sesión único.

Crea un perfil de SAML

Para configurar el inicio de sesión único con AD FS, primero debes crear un perfil de SAML en tu cuenta de Cloud Identity o Google Workspace. El perfil de SAML contiene la configuración relacionada con tu instancia de AD FS, incluida su URL y su certificado de firma.

Luego, asignarás el perfil de SAML a ciertos grupos o unidades organizativas.

Para crear un nuevo perfil de SAML en tu cuenta de Cloud Identity o Google Workspace, haz lo siguiente:

En la Consola del administrador, ve a SSO con IdP de terceros.

Haz clic en Perfiles de SSO de terceros > Agregar perfil de SAML.

En la página Perfil de SSO de SAML, ingresa la siguiente configuración:

- Nombre:

AD FS ID de entidad del IDP:

https://ADFS/adfs/services/trust

URL de la página de acceso:

https://ADFS/adfs/ls/

URL de la página de cierre de sesión:

https://ADFS/adfs/ls/?wa=wsignout1.0

URL de cambio de contraseña:

https://ADFS/adfs/portal/updatepassword/

En todas las URLs, reemplaza

ADFSpor el nombre de dominio completamente calificado de tu servidor de AD FS.No subas un certificado de verificación todavía.

- Nombre:

Haz clic en Guardar.

La página Perfil de SSO de SAML que aparece contiene dos URLs:

- ID de entidad

- URL de ACS

Necesitarás estas URLs en la siguiente sección cuando configures AD FS.

Configura AD FS

Para configurar tu servidor de AD FS, crea una relación de confianza con la parte autenticada.

Crea una relación de confianza con la parte autenticada

Crea una nueva relación de confianza con la parte autenticada:

- Conéctate a tu servidor AD FS y abre el complemento AD FS Management de MMC.

- Selecciona AD FS > Relaciones de confianza con la parte autenticada.

- En el panel Acciones, haz clic en Agregar relación de confianza con la parte autenticada.

- En la primera página Bienvenida, selecciona Compatible con notificaciones y haz clic en Comenzar.

- En la página Seleccionar fuente de datos, selecciona Ingresar manualmente los datos sobre la parte de confianza y haz clic en Siguiente.

- En la página Especificar nombre visible, ingresa un nombre como

Google Cloudy haz clic en Siguiente. - En la página Configurar certificado, haz clic en Siguiente.

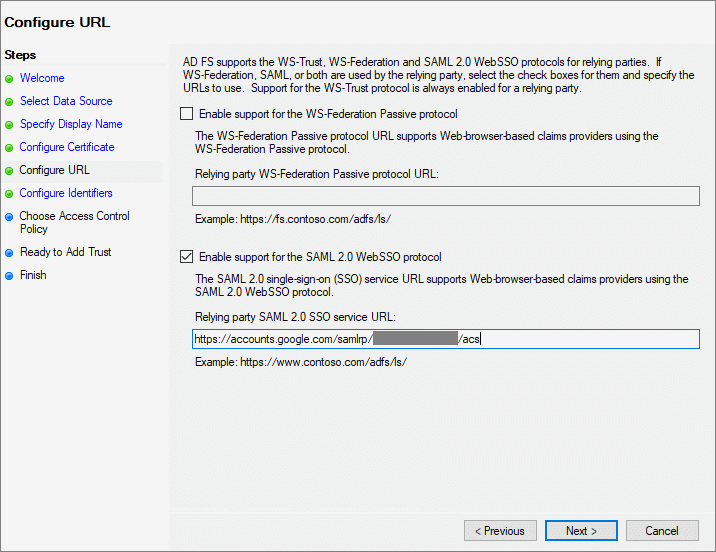

En la página Configurar URL, selecciona Habilitar compatibilidad con el protocolo SAML 2.0 WebSSO y, luego, ingresa la URL de ACS de tu perfil de SAML. Luego, haga clic en Siguiente.

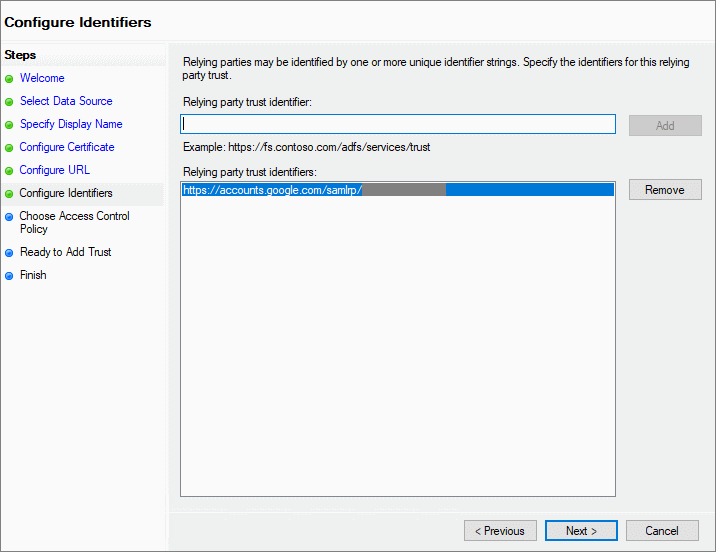

En la página Configurar identificadores, agrega el ID de entidad de tu perfil de SAML.

Luego, haga clic en Next.

En la página Elige una política de control de acceso, elige una política de acceso adecuada y haz clic en Siguiente.

En la página Listo para agregar confianza, revisa tu configuración y, luego, haz clic en Siguiente.

En la página final, limpia la casilla de verificación Configurar política emisión de reclamos y cierra el asistente.

En la lista de relación de confianza con la parte autenticada, verás una entrada nueva.

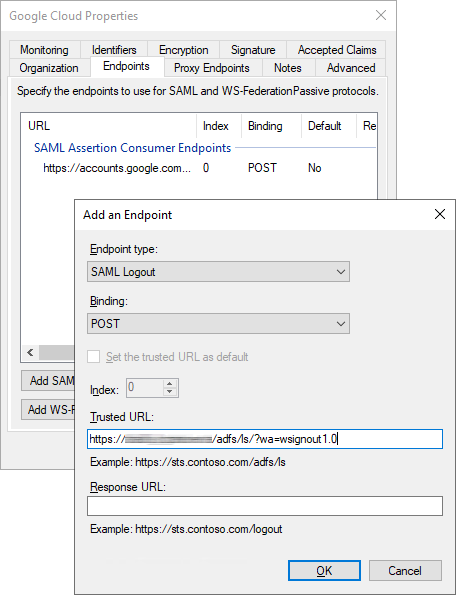

Configura la URL de cierre de sesión

Cuando habilitas a los usuarios a usar inicio de sesión único en varias aplicaciones, es importante permitirles salir de varias aplicaciones:

- Abre la relación de confianza con la parte autenticada que acabas de crear.

- Selecciona la pestaña Endpoints.

Haz clic en Agregar SAML y configura los siguientes parámetros:

- Endpoint type (Tipo de extremo): SAML Logout (Cierre de sesión de SAML)

- Binding (Vinculación): POST

URL de confianza:

https://ADFS/adfs/ls/?wa=wsignout1.0

Reemplaza

ADFSpor el nombre de dominio completamente calificado del servidor de AD FS.

Haz clic en Aceptar (OK).

Haz clic en Aceptar para cerrar el cuadro de diálogo.

Configura la asignación de reclamos

Después de que AD FS autentica a un usuario, emite una aserción de SAML.

Esta aserción sirve como prueba de que la autenticación se realizó de forma correcta. La aserción debe identificar quién se autenticó, que es el propósito del reclamo de NameID.

Para permitir que el Acceso con Google asocie el NameID con un usuario, el NameID debe contener la dirección de correo electrónico principal de ese usuario. Según cómo asignes usuarios entre Active Directory y Cloud Identity o Google Workspace, el NameID debe contener el UPN o la dirección de correo electrónico del usuario de Active Directory, con las sustituciones de dominio aplicadas según sea necesario.

UPN

- En la lista de relaciones de confianza, selecciona la relación de confianza que acabas de crear y haz clic en Editar política de emisión de reclamaciones.

- Haz clic en Agregar regla.

- En la página Elige un tipo de regla del asistente Agregar regla de reclamación de transformación, selecciona Transforma una reclamación entrante y, luego, haz clic en Siguiente.

En la página Configurar regla de reclamación, establece la siguiente configuración:

- Nombre de la regla de reclamación:

Name Identifier. - Tipo de reclamación entrante: UPN

- Tipo de reclamación saliente: ID de nombre

- Formato de ID de nombre saliente: Correo electrónico

- Nombre de la regla de reclamación:

Selecciona Pasar todos los valores de la reclamación y haz clic en Finalizar.

Haz clic en Aceptar para cerrar el cuadro de diálogo de la política de emisión de reclamaciones.

UPN: sustitución de dominio

- En la lista de relaciones de confianza, selecciona la relación de confianza que acabas de crear y haz clic en Editar política de emisión de reclamaciones.

- Haz clic en Agregar regla.

- En la página Elige un tipo de regla del asistente Agregar regla de reclamación de transformación, selecciona Transforma una reclamación entrante y, luego, haz clic en Siguiente.

En la página Configurar regla de reclamación, establece la siguiente configuración:

- Nombre de la regla de reclamación:

Name Identifier. - Tipo de reclamación entrante: UPN

- Tipo de reclamación saliente: ID de nombre

- Formato de ID de nombre saliente: Correo electrónico

- Nombre de la regla de reclamación:

Selecciona Reemplazar sufijo del correo electrónico de la reclamación entrante con un nuevo sufijo de correo electrónico y configura el siguiente ajuste:

- Nuevo sufijo de correo electrónico: Un nombre de dominio que usa tu cuenta de Cloud Identity o Google Workspace.

Haz clic en Finalizar y, luego, en Aceptar.

Correo electrónico

- En la lista de relaciones de confianza, selecciona la relación de confianza que acabas de crear y haz clic en Editar política de emisión de reclamaciones.

- Agrega una regla para buscar la dirección de correo electrónico:

- En el cuadro de diálogo, haz clic en Agregar regla.

- Selecciona Enviar atributos LDAP como notificaciones y haz clic en Siguiente.

- En la siguiente página, aplica la configuración que se indica debajo:

- Nombre de la regla de reclamación:

Email address. - Almacén de atributos: Active Directory

- Nombre de la regla de reclamación:

- Agrega una fila a la lista de asignaciones de atributos de LDAP:

- Atributo LDAP: E-Mail-Addresses

- Tipo de reclamación saliente: Dirección de correo electrónico

- Haz clic en Finalizar.

Agrega otra regla para configurar

NameID:- Haz clic en Agregar regla.

- En la página Elige un tipo de regla del asistente Agregar regla de reclamación de transformación, selecciona Transforma una reclamación entrante y, luego, haz clic en Siguiente.

En la página Configurar regla de reclamación, establece la siguiente configuración:

- Nombre de la regla de reclamación:

Name Identifier. - Tipo de reclamación entrante: Dirección de correo electrónico

- Tipo de reclamación saliente: ID de nombre

- Formato de ID de nombre saliente: Correo electrónico

- Nombre de la regla de reclamación:

Selecciona Pasar todos los valores de la reclamación y haz clic en Finalizar.

Haz clic en Aceptar para cerrar el cuadro de diálogo de la política de emisión de reclamaciones.

Correo electrónico: sustitución de dominio

- En la lista de relaciones de confianza, selecciona la relación de confianza que acabas de crear y haz clic en Editar política de emisión de reclamaciones.

- Agrega una regla para buscar la dirección de correo electrónico:

- En el cuadro de diálogo, haz clic en Agregar regla.

- Selecciona Enviar atributos LDAP como notificaciones y haz clic en Siguiente.

- En la siguiente página, aplica la configuración que se indica debajo:

- Nombre de la regla de reclamación:

Email address. - Almacén de atributos: Active Directory

- Nombre de la regla de reclamación:

- Agrega una fila a la lista de asignaciones de atributos de LDAP:

- Atributo LDAP: E-Mail-Addresses

- Tipo de reclamación saliente: Dirección de correo electrónico

- Haz clic en Finalizar.

Agrega otra regla para establecer el valor

NameID:- Haz clic en Agregar regla.

- En la página Elige un tipo de regla del asistente Agregar regla de reclamación de transformación, selecciona Transforma una reclamación entrante y, luego, haz clic en Siguiente.

En la página Configurar regla de reclamación, establece la siguiente configuración:

- Nombre de la regla de reclamación:

Name Identifier. - Tipo de reclamación entrante: Dirección de correo electrónico

- Tipo de reclamación saliente: ID de nombre

- Formato de ID de nombre saliente: Correo electrónico

- Nombre de la regla de reclamación:

Selecciona Reemplazar sufijo del correo electrónico de la reclamación entrante con un nuevo sufijo de correo electrónico y configura el siguiente ajuste:

- Nuevo sufijo de correo electrónico: Un nombre de dominio que usa tu cuenta de Cloud Identity o Google Workspace.

Haz clic en Finalizar y, luego, en Aceptar.single-sign-on

Exporta el certificado de firma de tokens de AD FS

Una vez que AD FS autentica a un usuario, pasa una aserción SAML a Cloud Identity o a Google Workspace. Para habilitar Cloud Identity y Google Workspace a fin de verificar la integridad y la autenticidad de esa aserción, AD FS firma la aserción con una clave de firma de token especial y proporciona un certificado que habilita Cloud Identity o Google Workspace para verificar la firma.

Para exportar el certificado de firma desde AD FS, haz lo siguiente:

- En la Consola del administrador de AD FS, haz clic en Servicio > Certificados.

- Haz clic con el botón derecho en el certificado que está en la lista en Firma de token y haz clic en Ver certificado.

- Seleccione la pestaña Detalles.

- Haz clic en Copiar a archivo para abrir el asistente de exportación de certificados.

- En el Asistente de bienvenida al exportación de certificados, haz clic en Siguiente.

- En la página Exportar clave privada, selecciona No, no exportar la clave privada.

- En la página Formato del archivo de exportación, selecciona X.509 con codificación en Base64 (.CER) y haz clic en Siguiente.

- En la página Archivo a exportar, proporciona un nombre de archivo local y haz clic en Siguiente.

- Haz clic en Finalizar para cerrar el cuadro de diálogo.

- Copia el certificado exportado en tu computadora local.

Completa el perfil de SAML

Usas el certificado de firma para completar la configuración de tu perfil de SAML:

Regresa a la Consola del administrador y ve a Seguridad > Autenticación > SSO con IdP de terceros.

Abre el perfil de

AD FSSAML que creaste antes.Haz clic en la sección Detalles del IDP para editar la configuración.

Haz clic en Subir certificado y elige el certificado de firma de token que exportaste desde AD FS.

Haz clic en Guardar.

Tu perfil de SAML está completo, pero aún debes asignarlo.

Asigna el perfil de SAML

Selecciona los usuarios a los que se debe aplicar el nuevo perfil de SAML:

En la Consola del administrador, en la página SSO con IdP de terceros, haz clic en Administrar asignaciones de perfiles de SSO > Administrar.

En el panel izquierdo, selecciona el grupo o la unidad organizativa para los que deseas aplicar el perfil de SSO. Para aplicar el perfil a todos los usuarios, selecciona la unidad organizativa raíz.

En el panel derecho, selecciona Otro perfil de SSO.

En el menú, selecciona el perfil de SSO

AD FS - SAMLque creaste antes.Haz clic en Guardar.

Repite los pasos para asignar el perfil de SAML a otro grupo o unidad organizativa.

Prueba el inicio de sesión único

Completaste la configuración de inicio de sesión único. Puedes verificar si el SSO funciona según lo previsto.

Elige un usuario de Active Directory que cumpla con los siguientes criterios:

- El usuario se aprovisionó en Cloud Identity o Google Workspace.

El usuario de Cloud Identity no tiene privilegios de administrador avanzado.

Las cuentas de usuario que tienen privilegios de administrador avanzado siempre deben acceder mediante credenciales de Google, por lo que no son adecuadas para probar el inicio de sesión único.

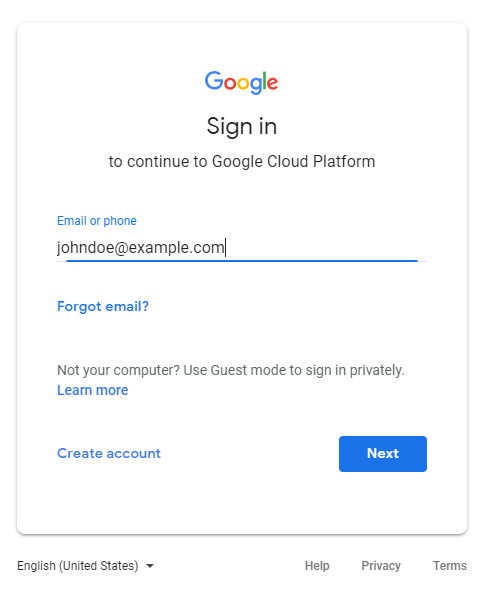

Abre una nueva ventana del navegador y ve a https://console.cloud.google.com/.

En la página de Acceso con Google que aparece, ingresa la dirección de correo electrónico del usuario y haz clic en Next (Siguiente). Si usas la sustitución de dominio, debes aplicarla a la dirección de correo electrónico.

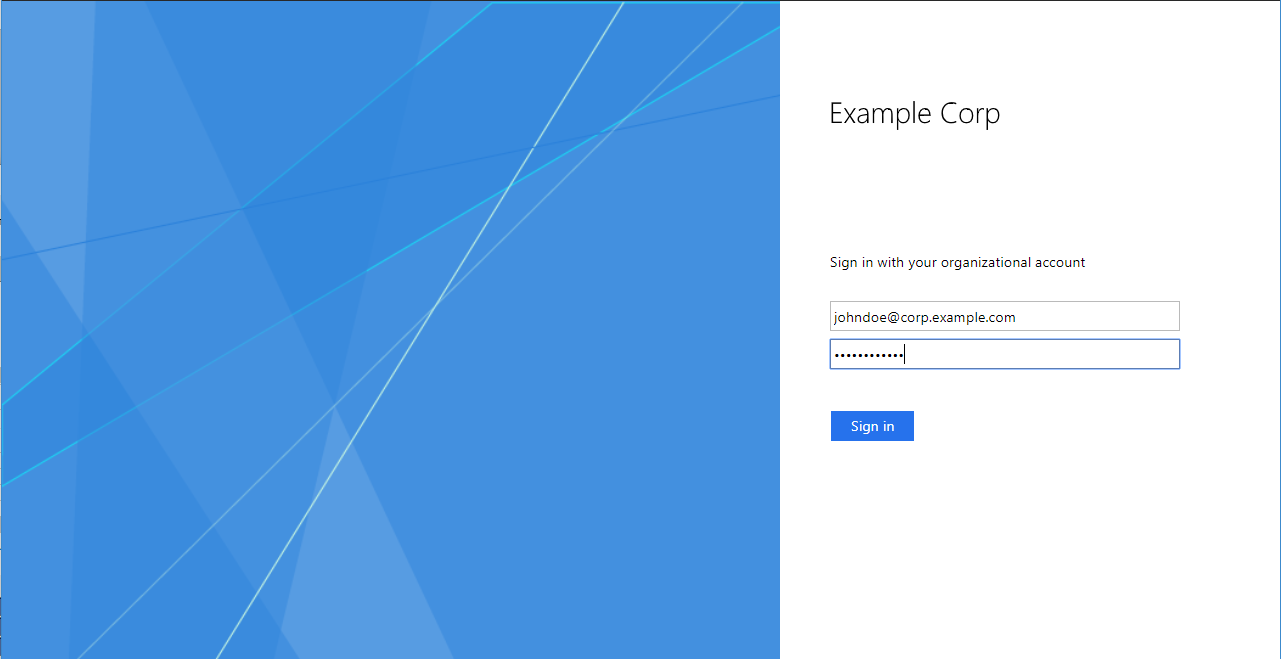

Se te redireccionará a AD FS. Si configuraste AD FS para que use autenticación basada en formularios, verás la página de acceso.

Ingresa el UPN y la contraseña para el usuario de Active Directory y haz clic en Sign in (Acceder).

Después de realizar una autenticación exitosa, AD FS te redirecciona a la consola deGoogle Cloud . Debido a que es el primer acceso de este usuario, se te pide que aceptes las Condiciones del Servicio y la Política de Privacidad de Google.

Si estás de acuerdo con los términos, haz clic en Aceptar.

Se te redireccionará a la Google Cloud consola, que te pedirá que confirmes las preferencias y que aceptes las Google Cloud condiciones del servicio. Si estás de acuerdo con las Condiciones del Servicio, haz clic en Sí y, luego, en Aceptar y continuar.

Arriba a la izquierda, haz clic en el ícono del avatar y haz clic en Salir.

Después, se te redireccionará a la página de AD FS que confirma que saliste con éxito.

Si tienes problemas para acceder, es posible que encuentres información adicional en el registro de administrador de AD FS.

Ten en cuenta que los usuarios con privilegios de administrador avanzado están exentos del inicio de sesión único, por lo que aún puedes usar la Consola del administrador para verificar o cambiar la configuración.

Opcional: Configura redireccionamientos para las URLs del servicio específicas del dominio

Cuando vinculas la consola de Google Cloud desde portales o documentos internos, puedes mejorar la experiencia del usuario con URLs de servicio específicas del dominio.

A diferencia de las URLs de servicio normales, como https://console.cloud.google.com/, las URLs de servicio específicas del dominio incluyen el nombre de tu dominio principal. Los usuarios no autenticados que hacen clic en un vínculo a una URL de servicio específica del dominio se redireccionan de inmediato a AD FS en lugar de que se les muestre primero una página de acceso de Google.

Estos son algunos ejemplos de URLs del servicio específicas del dominio:

| Servicio de Google | URL | Logotipo |

|---|---|---|

| Consola deGoogle Cloud | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Documentos de Google | https://docs.google.com/a/DOMAIN |

|

| Hojas de cálculo de Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Sitios de Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Grupos de Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Para configurar URLs de servicio específicas del dominio de modo que redireccionen a AD FS, haz lo siguiente:

En la Consola del administrador, en la página SSO con IdP de terceros, haz clic en URLs de servicio específicas del dominio > Editar.

Configura Redirecciona automáticamente a los usuarios al IdP externo en el siguiente perfil de SSO como habilitado.

Establece Perfil de SSO en

AD FS.Haz clic en Guardar.

Opcional: Configura las verificaciones de identidad

Es posible que el acceso con Google les solicite a los usuarios una verificación adicional cuando accedan desde dispositivos desconocidos o cuando su intento de acceso parezca sospechoso por otros motivos. Estos desafíos de acceso ayudan a mejorar la seguridad, por lo que te recomendamos que los dejes habilitados.

Si crees que los desafíos de acceso causan demasiados inconvenientes, puedes inhabilitarlos de la siguiente manera:

- En la Consola del administrador, ve a Seguridad > Autenticación > Desafíos de acceso.

- En el panel izquierdo, selecciona una unidad organizativa para la que quieras inhabilitar los desafíos de acceso. Para inhabilitar los desafíos de acceso para todos los usuarios, selecciona la unidad organizativa raíz.

- En Configuración para usuarios que acceden con otros perfiles de SSO, selecciona No solicites a los usuarios verificaciones adicionales de Google.

- Haz clic en Guardar.