Este guia destina-se a responsáveis de segurança, responsáveis de conformidade, administradores de TI e outros funcionários responsáveis pela implementação e conformidade com o Google Cloud Federal Risk and Authorization Management Program (FedRAMP). Este guia ajuda a compreender como a Google pode suportar a conformidade com o FedRAMP e que Google Cloud ferramentas, produtos e serviços configurar para ajudar a cumprir as suas responsabilidades ao abrigo do FedRAMP.

Vista geral

Google Cloud Suporta a conformidade com a FedRAMP e fornece detalhes específicos sobre a abordagem à segurança e proteção de dados no documento técnico de segurança da Google e na vista geral do design de segurança da infraestrutura da Google. Embora a Google forneça uma infraestrutura de nuvem segura e em conformidade, a responsabilidade de avaliar a sua própria conformidade com o FedRAMP é, em última análise, sua. Também é responsável por garantir que o ambiente e as aplicações que cria com base na plataforma Google Cloud estão devidamente configurados e protegidos de acordo com os requisitos da FedRAMP.

Este documento descreve as fases da autoridade de funcionamento (ATO) do FedRAMP a um nível elevado, explica o modelo de Google Cloud responsabilidade partilhada , realça as responsabilidades específicas do cliente e sugere como cumprir estes requisitos e diretrizes no Google Cloud.

FedRAMP

O Federal Risk and Authorization Management Program (FedRAMP) é um programa governamental que uniformiza a forma como a Federal Information Security Modernization Act (FISMA) se aplica à computação na nuvem. Estabelece uma abordagem repetível para a avaliação, a autorização e a monitorização contínua de serviços baseados na nuvem.

Ao usar as normas e as diretrizes da FedRAMP, pode proteger dados confidenciais, essenciais e críticos na nuvem, o que permite detetar rapidamente vulnerabilidades de cibersegurança.

A um nível elevado, o FedRAMP tem os seguintes objetivos:

- Garantir que os serviços e os sistemas na nuvem usados por organismos governamentais têm salvaguardas adequadas.

- Elimine a duplicação de esforços e reduza os custos de gestão de riscos.

- Permitir que as agências governamentais adquiram de forma rápida e rentável sistemas e serviços de informação.

Em conformidade com o FedRAMP, as agências do governo federal têm de fazer o seguinte:

- Certifique-se de que todos os sistemas na nuvem que processam, transmitem e armazenam dados governamentais usam a base de referência dos controlos de segurança do FedRAMP.

- Use o plano de avaliação de segurança quando conceder autorizações de segurança ao abrigo da FISMA.

- Aplique os requisitos da FedRAMP através de contratos com fornecedores de serviços de nuvem (CSPs).

Autoridade para operar (ATO)

A implementação e a execução bem-sucedidas do processo de acreditação FedRAMP culminam com uma autorização para operar (ATO) na nuvem. Existem dois caminhos para a ATO da FedRAMP: P-ATO e ATO da agência.

A P-ATO, ou autoridade provisória para operar, é concedida pelo FedRAMP Joint Authorization Board (JAB). O JAB é composto por CIOs do Departamento de Segurança Interna (DHS), da Administração de Serviços Gerais (GSA) e do Departamento de Defesa (DoD). O conselho define os controlos de segurança FedRAMP de base e estabelece os critérios de acreditação FedRAMP para organizações de avaliação de terceiros (3PAOs). As organizações e as agências solicitam o processamento do respetivo pacote de segurança do sistema de informações pelo JAB, e o JAB emite então a P-ATO para usar os serviços na nuvem.

Com a ATO da agência, a organização ou a agência interna designa funcionários autorizados (AOs) para realizar uma revisão de riscos do pacote de segurança do sistema de informações. O AO pode contratar 3PAOs ou avaliadores independentes (IAs) não acreditados para rever o pacote de segurança do sistema de informações. O AO e, posteriormente, a agência ou a organização autorizam a utilização de serviços na nuvem pelo sistema de informações. O pacote de segurança também é enviado para o FedRAMP Program Management Office (PMO) para revisão. A GSA é o PMO do FedRAMP. Após a revisão, o PMO publica o pacote de segurança para utilização por outras agências e organizações.

Plano de avaliação de segurança

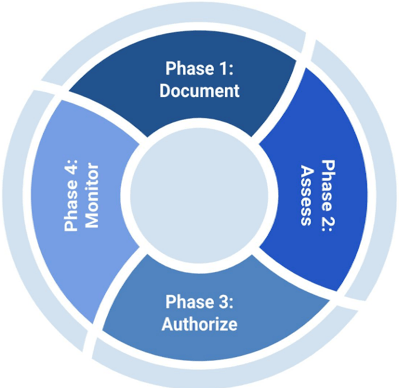

Os responsáveis pela autorização (AOs) nas agências e organizações têm de incorporar o plano de avaliação de segurança (SAP) do FedRAMP nos respetivos processos de autorização internos para garantir que cumprem os requisitos do FedRAMP para a utilização de serviços na nuvem. A SAF é implementada em quatro fases:

Você ou o seu AO categorizam o seu sistema de informações como um sistema de impacto baixo, moderado> ou elevado de acordo com os objetivos de segurança da FIPS PUB 199 para confidencialidade, integridade e disponibilidade.

Com base na categorização FIPS do sistema, selecione a base de referência dos controlos de segurança FedRAMP que corresponde ao nível de categorização FIPS 199 de baixo, moderado ou elevado. Em seguida, tem de implementar os controlos de segurança captados na base de referência de controlos respetiva. As implementações alternativas e a justificação do motivo pelo qual não é possível cumprir ou implementar um controlo também são aceitáveis.

Capture os detalhes da implementação dos controlos de segurança num plano de segurança do sistema (SSP). Recomendamos que selecione o modelo de SSP de acordo com o nível de conformidade com o FedRAMP: baixo, moderado ou elevado.

A SSP faz o seguinte:

- Descreve o limite de autorização de segurança.

- Explica como a implementação do sistema aborda cada controlo de segurança do FedRAMP.

- Descreve as funções e as responsabilidades do sistema.

- Define o comportamento esperado do utilizador do sistema.

- Mostra como o sistema está arquitetado e qual é o aspeto da infraestrutura de apoio.

Use o modelo de revisão da autorização do FedRAMP para acompanhar o progresso da ATO.

Para mais detalhes sobre as fases de implementação, consulte o processo de autorização da agência do FedRAMP.

Modelo de responsabilidade da nuvem

A tecnologia de infraestrutura convencional (TI) exigia que as organizações e as agências comprassem um centro de dados físico ou um espaço de colocation, servidores físicos, equipamento de rede, software, licenças e outros dispositivos para criar sistemas e serviços. Com a computação na nuvem, um FSN investe no hardware físico, no centro de dados e na rede global, ao mesmo tempo que fornece equipamento, ferramentas e serviços virtuais para os clientes utilizarem.

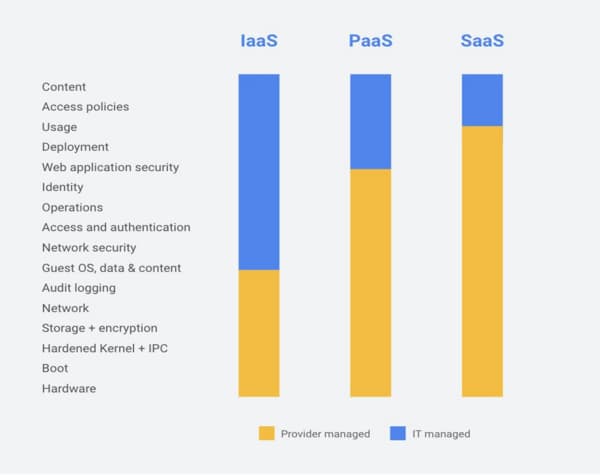

Existem três modelos de computação na nuvem: infraestrutura como serviço (IaaS), plataforma como serviço (PaaS) e software como serviço (SaaS):

No modelo de IaaS, os FSPCs fornecem essencialmente um centro de dados virtual na nuvem e oferecem uma infraestrutura de computação virtualizada, como servidores, redes e armazenamento. Embora os CSPs façam a gestão do equipamento físico e dos centros de dados para estes recursos, é responsável pela configuração e proteção de qualquer um dos recursos da plataforma ou da aplicação que executa na infraestrutura virtualizada.

No modelo PaaS, os FSDs não só fornecem e gerem a infraestrutura e a camada de virtualização, como também oferecem aos clientes uma plataforma pré-desenvolvida e pré-configurada para criar software, aplicações e serviços Web. A PaaS facilita a criação de aplicações e middleware por parte dos programadores sem se preocuparem com a segurança e a configuração do hardware subjacente.

No modelo SaaS, os CSPs gerem a infraestrutura física e virtual, bem como a camada da plataforma, enquanto fornecem aplicações e serviços baseados na nuvem para os clientes consumirem. As aplicações de Internet executadas diretamente a partir do navegador de Internet ou acedendo a um Website são aplicações SaaS. Com este modelo, as organizações e as agências não têm de se preocupar com a instalação, a atualização nem o apoio técnico de aplicações. Gerem simplesmente as políticas de acesso ao sistema e aos dados.

A figura seguinte realça as responsabilidades do PSC e as suas responsabilidades no local e nos modelos de computação em nuvem:

Responsabilidade do FedRAMP

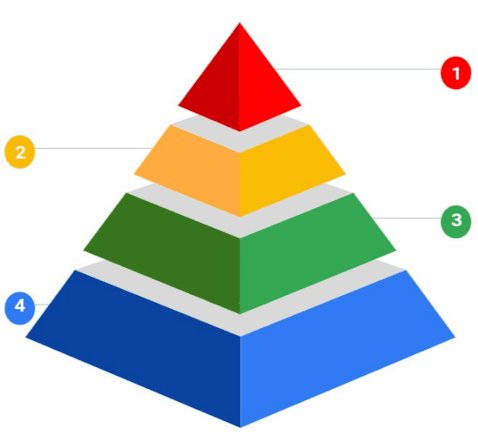

Pode ver a pilha de TI na nuvem relativamente a quatro camadas: a camada de infraestrutura física, a camada de infraestrutura na nuvem, a camada de plataforma na nuvem e a camada de software na nuvem. O diagrama seguinte mostra estas camadas.

As camadas numeradas no diagrama correspondem ao seguinte:

- Software como serviço. O Google Workspace também está certificado como FedRAMP Moderate. Para herdar estes controlos de segurança de SaaS, pode pedir uma cópia do pacote de ATO da Google à JAB e incluir uma cópia da carta de atestação da Google no seu pacote.

- Plataforma como serviço. Além da infraestrutura física certificada pela FedRAMP, os produtos e serviços de PaaS adicionais estão cobertos pela FedRAMP, incluindo o App Engine, o Cloud Storage e os serviços de base de dados. Google CloudUse estes produtos e serviços pré-certificados sempre que possível.

- Infraestrutura como serviço. Além da infraestrutura física certificada pela FedRAMP, os produtos e os serviços de IaaS adicionais estão abrangidos pela FedRAMP, incluindo o Google Kubernetes Engine (GKE) e o Compute Engine. Google CloudUse estes produtos e serviços pré-certificados sempre que possível.

- A infraestrutura física Google Cloud é certificada pela JAB como FedRAMP Moderate. Para herdar estes controlos de segurança física, pode pedir uma cópia do pacote de ATO da Google e incluir a carta de atestação da Google no seu pacote.

No que diz respeito à ATO do FedRAMP, cada camada da pilha de TI na nuvem é considerada um limite de controlo independente, e cada limite de controlo requer uma ATO separada. Isto significa que, apesar da conformidade com o FedRAMP do Google Cloude de ter dezenas de Google Cloud serviços abrangidos pelo FedRAMP, continua a ter de implementar controlos de base de segurança do FedRAMP e o processo SAF para qualificar os seus sistemas e cargas de trabalho na nuvem como estando em conformidade com o FedRAMP.

Existem dois tipos de controlos de segurança da FedRAMP em conformidade com as linhas de base Baixa, Moderada e Alta: controlos implementados pelo sistema de informação e controlos implementados pela organização. À medida que a sua organização ou agência desenvolve sistemas em conformidade com o FedRAMP no Google Cloud, herda os controlos de segurança da infraestrutura física que a Google cumpre ao abrigo da sua certificação FedRAMP. Também herda todos os controlos de segurança de infraestrutura física, IaaS e PaaS incorporados nos produtos e serviços em conformidade com o FedRAMP da Google, e em todos os controlos de SaaS quando usa o Google Workspace. No entanto, tem de implementar todos os outros controlos e configurações de segurança ao nível de IaaS, PaaS e SaaS, conforme definido pela base de referência dos controlos de segurança do FedRAMP.

Recomendações de implementação de FedRAMP

Conforme mencionado, herda alguns controlos de segurança do CSP. Para outros controlos, tem de os configurar especificamente e criar políticas, regras e regulamentos definidos pela organização para cumprir cada controlo.

Esta secção recomenda ajudas para implementar os controlos de segurança da NIST 800-53 na nuvem através da utilização de políticas definidas pela organização com Google Cloud ferramentas, serviços e práticas recomendadas.

Controlo de acesso

Para gerir o controlo de acesso no Google Cloud, defina administradores da organização que vão gerir as contas do sistema de informações na nuvem. Coloque esses administradores em grupos de controlo de acesso através do Cloud Identity, da consola do administrador ou de outro fornecedor de identidade (por exemplo, o Active Directory ou o LDAP), garantindo que os fornecedores de identidade de terceiros estão federados com oGoogle Cloud. Use a gestão de identidade e de acesso (IAM) para atribuir funções e autorizações a grupos administrativos, implementando o menor privilégio e a separação de funções.

Desenvolva uma política de controlo de acesso ao nível da organização para contas do sistema de informações na nuvem. Definir os parâmetros e os procedimentos através dos quais a sua organização cria, ativa, modifica, desativa e remove contas de sistemas de informações.

Gestão de contas, separação de funções e menor privilégio

Na política de controlo de acesso, defina os parâmetros e os procedimentos pelos quais a sua organização vai criar, ativar, modificar, desativar e remover contas de sistemas de informações. Defina as condições em que as contas do sistema de informações devem ser usadas.

Além disso, identifique o período de inatividade em que os utilizadores têm de terminar sessão num sistema (por exemplo, após *x* minutos, horas ou dias). Use o Cloud ID, a Consola do administrador ou as configurações da aplicação para forçar os utilizadores a terminarem sessão ou a autenticarem-se novamente após o período definido.

Defina as ações que devem ser tomadas quando as atribuições de funções privilegiadas deixam de ser adequadas para um utilizador na sua organização. A *inteligência de políticas da Google tem uma funcionalidade do IAM Recommender que ajuda a remover o acesso indesejável a Google Cloud recursos através da aprendizagem automática para fazer recomendações de controlo de acesso inteligentes.

Defina as condições em que os grupos de contas são adequados. Use o Cloud Identity ou a consola do administrador para criar grupos ou contas de serviço. Atribua funções e autorizações a grupos partilhados e contas de serviço através do IAM. Use contas de serviço sempre que possível. Especifique o que é uma utilização atípica de uma conta do sistema de informações para a sua organização. Quando detetar uma utilização atípica, use ferramentas como o Google Cloud Observability ou o *Security Command Center para alertar os administradores do sistema de informações.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: AC-02, AC-02 (04), AC-02 (05), AC-02 (07), AC-02 (09), AC-02 (11), AC-02 (12), AC-05, AC-06 (01), AC-06 (03), AC-06 (05), AU-2, AU-3, AU-6, AU-12, SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22) e SI-04 (23).

Aplicação do fluxo de informações e acesso remoto

Na política de controlo de acesso ao nível da organização, defina políticas de controlo do fluxo de informações para a sua organização. Identifique portas, protocolos e serviços proibidos ou restritos. Defina requisitos e restrições para interconexões com sistemas internos e externos. Use ferramentas como a nuvem privada virtual para criar firewalls, redes logicamente isoladas e sub-redes. Ajude a controlar o fluxo de informações implementando Cloud Load Balancing, *Cloud Service Mesh, e VPC Service Controls.

Ao definir políticas de controlo do fluxo de informações, identifique os pontos de acesso à rede controlados para a sua organização. Use ferramentas como o Identity-Aware Proxy para fornecer acesso baseado no contexto a recursos na nuvem para utilizadores remotos e no local. Use o Cloud VPN ou o Cloud Interconnect para fornecer acesso direto e seguro às VPCs.

Defina políticas ao nível da organização para executar comandos privilegiados e aceder a dados seguros através do acesso remoto. Use o IAM e os VPC Service Controls para restringir o acesso a dados e cargas de trabalho confidenciais.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: AC-04, AC-04 (08), AC-04 (21), AC-17 (03), AC-17 (04), CA-03 (03), CA-03 (05), CM-07, CM-07(01) e CM-07(02).

Tentativas de início de sessão, notificação de utilização do sistema e encerramento da sessão

Na política de controlo de acesso, especifique o tempo que um utilizador deve aguardar antes de aceder a um pedido de início de sessão quando tiver tentado iniciar sessão sem êxito 3 vezes num período de 15 minutos. Definir condições e acionadores ao abrigo dos quais as sessões dos utilizadores são terminadas ou desligadas.

Use a Cloud Identity Premium Edition ou a consola do administrador para gerir dispositivos móveis que se ligam à sua rede, incluindo BYOD. Crie políticas de segurança ao nível da organização que se aplicam a dispositivos móveis. Descrever os requisitos e os procedimentos para limpar e apagar os dispositivos móveis após tentativas de início de sessão sem êxito consecutivas.

Desenvolva notificações de linguagem e utilização do sistema ao nível da organização que forneçam políticas de privacidade, termos de utilização e avisos de segurança aos utilizadores que estão a aceder ao sistema de informações. Defina as condições em que as notificações ao nível da organização são apresentadas antes de conceder acesso aos utilizadores. O Pub/Sub é um sistema global de mensagens e carregamento de eventos que pode usar para enviar notificações para aplicações e utilizadores finais. Também pode usar o *Chrome Enterprise Suite, incluindo o *navegador Chrome e o *ChromeOS, com a *API Push e a *API Notifications para enviar notificações e atualizações aos utilizadores.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: AC-07, AC-07 (02), AC-08, AC-12 e AC-12 (01).

Ações permitidas, dispositivos móveis e partilha de informações

Na política de controlo de acesso, defina as ações do utilizador que podem ser realizadas num sistema de informações sem identificação nem autenticação. Use o IAM para regular o acesso dos utilizadores à visualização, criação, eliminação e modificação de recursos específicos.

Desenvolver políticas de partilha de informações ao nível da organização. Determinar as circunstâncias em que as informações podem ser partilhadas e quando a discrição do utilizador é necessária para partilhar informações. Empregar processos para ajudar os utilizadores a partilhar informações e colaborar em toda a organização. O Google Workspace tem um excelente conjunto de funcionalidades para colaboração e interação controladas entre equipas.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: AC-14, AC-19 (05) e AC-21.

Notoriedade e formação

Crie políticas de segurança e materiais de formação associados para disseminar aos utilizadores e grupos de segurança na sua organização, pelo menos, anualmente. A Google oferece opções de serviços profissionais para formar os utilizadores em segurança na nuvem, incluindo, entre outros, um compromisso de segurança do Cloud Discover e uma avaliação de segurança do Google Workspace.

Atualize as políticas de segurança e a formação, pelo menos, anualmente.

Siga estas diretrizes para ajudar na implementação do controlo de segurança AT-01.

Auditoria e responsabilidade

Crie políticas de auditoria e controlos de responsabilidade ao nível da organização que abordem os procedimentos e os requisitos de implementação para o pessoal de auditoria, os eventos e as ações associados aos sistemas de informações na nuvem.

Na política de auditoria ao nível da organização, descreva os eventos que devem ser auditados nos sistemas de informação da sua organização e a frequência de auditoria. Os exemplos de eventos registados incluem eventos de início de sessão na conta bem-sucedidos e sem êxito, eventos de gestão de contas, acesso a objetos, alteração de políticas, funções de privilégios, acompanhamento de processos e eventos do sistema. Para aplicações Web, os exemplos incluem atividade de administrador, verificações de autenticação, verificações de autorização, eliminações de dados, acesso a dados, alterações de dados e alterações de autorizações. Defina eventos adicionais de interesse para a sua organização.

Para a política de auditoria, também recomendamos que especifique indicações de atividade inadequada ou invulgar para a sua organização. Monitorize, registe e denuncie estas atividades regularmente (pelo menos, semanalmente).

Use a observabilidade do Google Cloud para gerir o registo, a monitorização e os alertas para os seus ambientes Google Cloud>, nas instalações ou noutras nuvens. Use o Google Cloud Observability para configurar e acompanhar eventos de segurança na sua organização. Também pode usar o Cloud Monitoring para definir métricas personalizadas a monitorizar para eventos definidos pela organização em registos de auditoria.

Ativar os sistemas de informação para alertar os administradores sobre falhas no processamento de auditorias. Pode implementar estes alertas através de ferramentas como o Pub/Sub e o sistema de alertas.

Definir normas para alertar os administradores num período definido (por exemplo, no prazo de 15 minutos) em caso de falha funcional ou do sistema, incluindo quando os registos de auditoria atingem um limite ou uma capacidade de volume definidos. Determine uma granularidade de medição do tempo ao nível da organização, pela qual os registos de auditoria devem ser registados com data/hora. Defina o nível de tolerância para registos com data/hora no registo de auditoria do sistema de informações (por exemplo, quase em tempo real ou no prazo de 20 minutos).

Ajuste as quotas de VPC para estabelecer os limites de capacidade para o armazenamento de registos de auditoria. Configure alertas de orçamento para notificar os administradores quando uma percentagem de um limite de recursos for atingida ou excedida.

Defina requisitos de armazenamento ao nível da organização para dados e registos de auditoria, incluindo a disponibilidade dos registos de auditoria e os requisitos de retenção. Use o Cloud Storage para armazenar e arquivar registos de auditoria e o BigQuery para realizar uma análise de registos mais detalhada.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: AU-01, AU-02, AU-04, AU-05, AU-05 (01), AU-06, AU-07 (01), AU-08, AU-08 (01), AU-09 (04), AU-09 (04), AU-12, AU-12 (01), AU-12 (03) e CA-07.

Avaliação e autorização de segurança

Desenvolva uma política de avaliação e autorização de segurança ao nível da organização que defina os procedimentos e os requisitos de implementação das avaliações de segurança, dos controlos de segurança e dos controlos de autorização da organização.

Na política de avaliação e autorização de segurança, defina o nível de independência necessário para que as equipas de avaliação de segurança realizem avaliações imparciais dos sistemas de informação na nuvem. Identifique os sistemas de informação que têm de ser avaliados por um avaliador independente.

As avaliações de segurança devem abranger, no mínimo, o seguinte:

- Monitorização detalhada

- Análise de vulnerabilidades

- Testes de utilizadores maliciosos

- Avaliação de ameaças internas

- Testes de desempenho e de carga

A sua organização deve definir requisitos e formas de avaliação de segurança adicionais.

Certifique-se de que a sua política de avaliação e autorização de segurança especifica as classificações e os requisitos do sistema de segurança, incluindo os requisitos para sistemas de segurança não classificados e não nacionais.

Nas políticas de controlo do fluxo de informações da sua organização, descreva os requisitos e as restrições para interconexões com sistemas internos e externos. Defina regras de firewall da VPC para permitir e negar tráfego para sistemas de informações e use os VPC Service Controls para proteger dados sensíveis através de parâmetros de segurança.

Defina políticas de auditoria e responsabilidade ao nível da organização que apliquem requisitos de monitorização contínua (CA-07).

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: CA-01, CA-02, CA-02 (01), CA-02 (02), CA-02 (03), CA-03 (03), CA-03 (05), CA-07, CA-07 (01), CA-08 e CA-09.

Gestão da configuração

Crie uma política de gestão de configuração ao nível da organização que defina os procedimentos e os requisitos de implementação para os controlos, as funções, as responsabilidades, o âmbito e a conformidade da gestão de configuração ao nível da organização.

Padronize os requisitos das definições de configuração para sistemas de informação e componentes de sistemas pertencentes à organização. Fornecer requisitos operacionais e procedimentos para configurar sistemas de informação. Indique explicitamente quantas versões anteriores de uma configuração de base os administradores de sistemas têm de manter para apoio técnico de reversão do sistema de informações. Use o conjunto de ferramentas de gestão de configuração da Google para controlar as configurações do sistema de TI como código e monitorizar as alterações de configuração através da *Policy Intelligence ou do *Security Command Center.

Especifique os requisitos de configuração para cada tipo de sistema de informações na sua organização (por exemplo, nuvem, no local, híbrido, não classificado, informações não classificadas controladas [CUI] ou classificado). Também pode definir requisitos de salvaguarda de segurança para dispositivos pertencentes à organização e dispositivos do programa Traga o seu próprio dispositivo (TSPD) para incluir a identificação de localizações geográficas seguras e não seguras. Use o Identity-Aware Proxy para aplicar controlos de acesso baseados no contexto aos dados pertencentes à organização, incluindo controlos de acesso por localização geográfica. Use a edição Cloud Identity Premium ou a Consola do administrador para aplicar configurações de segurança em dispositivos móveis que se ligam à rede empresarial.

Na política de gestão da configuração, defina um elemento de controlo de alterações de configuração ao nível da organização, como um comité ou um conselho de controlo de alterações. Documente a frequência com que o comité se reúne e em que condições. Estabeleça um organismo formal para rever e aprovar alterações de configuração.

Identifique as autoridades de aprovação da gestão de configuração da sua organização. Estes administradores reveem os pedidos de alterações aos sistemas de informação. Defina o período durante o qual as autoridades têm de aprovar ou reprovar pedidos de alteração. Fornecer orientações aos implementadores de alterações para notificar as autoridades de aprovação quando as alterações ao sistema de informações estiverem concluídas.

Definir restrições na utilização de software de código aberto na sua organização, incluindo a especificação do software aprovado e não aprovado para utilização. Use o Cloud ID ou a Consola do administrador para aplicar aplicações e software aprovados para a sua organização. Com o Cloud ID Premium, pode ativar o Início de sessão único e a autenticação multifator para aplicações de terceiros.

Use ferramentas como alertas para enviar notificações aos administradores de segurança quando as alterações de configuração são registadas. Conceda acesso de administrador a ferramentas como o *Security Command Center para monitorizar as alterações de configuração quase em tempo real. Com a *inteligência de políticas, pode usar a aprendizagem automática para estudar as configurações definidas pela sua organização, aumentando a sensibilização para quando as configurações mudam em relação à base.

Aplique a funcionalidade mínima em toda a sua organização através de políticas de controlo do fluxo de informações.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: CM-01, CM-02 (03), CM-02 (07), CM-03, CM-03 (01), CM-05 (02), CM-05 (03), CM-06, CM-06 (01), CM-06 (02), CM-07, CM-07 (01), CM-07 (02), CM-07 (05), CM-08, CM-08 (03), CM-10 (01), CM-11, CM-11 (01), SA-10.

Planeamento de contingências

Desenvolva um plano de contingência para a sua organização que defina os procedimentos e os requisitos de implementação para os controlos de planeamento de contingências em toda a organização. Identificar o pessoal, as funções e as responsabilidades de contingência importantes nos elementos organizacionais.

Realce as operações do sistema de informações essenciais para a missão e para a empresa na sua organização. Descreva os objetivos de tempo de recuperação (OTR) e os objetivos de ponto de recuperação (OPR) para retomar as operações essenciais quando o plano de contingência tiver sido ativado.

Documentar sistemas de informações críticas e software associado. Identifique quaisquer informações adicionais relacionadas com a segurança e forneça orientações e requisitos para armazenar cópias de segurança de componentes e dados críticos do sistema. Implemente os recursos globais, regionais e zonais da Google e as localizações em todo o mundo para uma elevada disponibilidade. Use classes do Cloud Storage para opções multirregionais, regionais, de cópia de segurança e de arquivo. Implemente o dimensionamento automático da rede global e o equilíbrio de carga com o Cloud Load Balancing.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: CP-01, CP-02, CP-02 (03), CP-07, CP-08, CP-09 (03).

Identificação e autenticação

Crie uma política de identificação e autenticação para a sua organização que especifique procedimentos de identificação e autenticação, âmbitos, funções, responsabilidades, gestão, entidades e conformidade. Especifique os controlos de identificação e autenticação que a sua organização requer. Use o Cloud Identity Premium ou a consola do administrador para identificar dispositivos corporativos e pessoais que podem estabelecer ligação aos recursos da sua organização. Use o Identity-Aware Proxy para aplicar o acesso sensível ao contexto aos recursos.

Inclua orientações sobre o conteúdo do autenticador para a sua organização, condições de reutilização da autenticação, normas para proteger os autenticadores e normas para alterar ou atualizar os autenticadores. Além disso, capture os requisitos para usar autenticadores em cache. Especifique limites de tempo para usar autenticadores em cache e crie definições para quando os autenticadores em cache expiram. Defina os requisitos mínimos e máximos de duração, bem como os períodos de atualização, que devem ser aplicados pelos sistemas de informação na sua organização.

Use o Cloud Identity ou a consola do administrador para aplicar políticas de palavras-passe relativas à sensibilidade, à utilização de carateres, à criação ou reutilização de novas palavras-passe, à validade, ao armazenamento e aos requisitos de transmissão de palavras-passe.

Descreva os requisitos de autenticação de tokens de hardware e software para autenticação em toda a sua organização, incluindo, entre outros, os requisitos de cartões PIV e PKI. Pode usar *chaves de segurança Titan para aplicar requisitos de autenticação adicionais a administradores e pessoal com privilégios.

Na política de identificação e autenticação, descreva os componentes do sistema de informações de gestão de identidades, credenciais e acesso (FICAM) federais que são permitidos para aceitar terceiros na sua organização. A Identity Platform da Google é uma plataforma de gestão de identidade e de acesso do cliente (CIAM) que ajuda as organizações a adicionar funcionalidades de gestão de identidade e de acesso a aplicações acedidas por entidades externas.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: IA-01, IA-03, IA-04, IA-05, IA-05 (01), IA-05 (03), IA-05 (04), IA-05 (11), IA-05 (13), IA-08 (03).

Resposta a incidentes

Estabeleça uma política de resposta a incidentes para a sua organização, incluindo procedimentos para facilitar e implementar controlos de resposta a incidentes. Crie grupos de segurança para as equipas e as autoridades de resposta a incidentes da sua organização. Use ferramentas como o Google Cloud Observability ou o *Security Command Center para partilhar eventos, registos e detalhes de incidentes.

Desenvolva um plano de teste, procedimentos e listas de verificação de resposta a incidentes, bem como requisitos e referências para o sucesso. Especifique as classes de incidentes que a sua organização deve reconhecer e descreva as ações associadas a tomar em resposta a esses incidentes. Defina as ações que espera que o pessoal autorizado tome se ocorrer um incidente. Estas ações podem ser passos para gerir fugas de informações, vulnerabilidades de cibersegurança e ataques.Tire partido das capacidades do Google Workspace para analisar e colocar em quarentena o conteúdo de email, bloquear tentativas de phishing e definir restrições em anexos. Use a proteção de dados confidenciais para inspecionar, classificar e desidentificar dados confidenciais de modo a ajudar a restringir a exposição.

Especifique os requisitos ao nível da organização para a formação em resposta a incidentes, incluindo requisitos de formação para utilizadores gerais e funções privilegiadas, bem como responsabilidades. Aplicar requisitos de período para fazer a formação (por exemplo, no prazo de 30 dias após a adesão, trimestralmente ou anualmente).

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: IR-01, IR-02, IR-03, IR-04 (03), IR-04 (08), IR-06, IR-08, IR-09, IR-09 (01), IR-09 (03) e IR-09 (04).

Manutenção do sistema

Crie uma política de manutenção do sistema para a sua organização, documentando os controlos de manutenção do sistema, as funções, as responsabilidades, os requisitos de gestão, coordenação e conformidade. Definir parâmetros para a manutenção controlada, incluindo processos de aprovação para a realização de manutenção e reparações fora do local, e prazos de processamento ao nível da organização para a substituição de dispositivos e peças com falhas. A sua organização vai beneficiar da eliminação de dados na Google Cloud limpeza de dados e equipamentos, e segurança e inovação do centro de dados da Google para manutenção e reparações fora do local.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: MA-01, MA-02 e MA-06.

Proteção de conteúdo multimédia

Como parte da Google CloudATO do FedRAMP, cumprimos os requisitos de proteção de suportes para a infraestrutura física. Reveja o design de segurança da infraestrutura da Google e a vista geral da segurança. Posteriormente, é responsável por cumprir os requisitos de segurança da infraestrutura virtual.

Desenvolva uma política de proteção de conteúdo multimédia para a sua organização, documentando os controlos de conteúdo multimédia, as políticas e os procedimentos de proteção, os requisitos de conformidade e as funções e as responsabilidades de gestão. Documente os procedimentos para facilitar e implementar proteções de conteúdo multimédia na sua organização. Crie grupos de segurança que identifiquem o pessoal e as funções para gerir conteúdo multimédia e as respetivas proteções.

Especifique os tipos de suportes aprovados e os acessos para a sua organização, incluindo restrições de suportes digitais e não digitais. Defina marcações de suportes multimédia e exceções de processamento de suportes multimédia que têm de ser implementadas em toda a sua organização, incluindo requisitos de marcação de segurança dentro e fora das áreas de acesso controlado. Use o *Data Catalog para gerir metadados de recursos na nuvem, simplificando a deteção de dados. Controle a conformidade dos recursos da nuvem na sua organização, regulando a distribuição e a descoberta de recursos da nuvem com o *catálogo de serviços.

Identifique como higienizar, eliminar ou reutilizar suportes que a sua organização gere. Descrever exemplos de utilização e circunstâncias em que a higienização, a eliminação ou a reutilização de suportes e dispositivos é necessária ou aceitável. Defina os métodos e os mecanismos de salvaguarda de conteúdo multimédia que a sua organização considera aceitáveis.

Com a Google, beneficia da eliminação de dados na Google Cloud limpeza de dados e equipamentos, bem como da segurança e inovação dos centros de dados da Google. Além disso, o Cloud KMS e o Cloud HSM oferecem proteção criptográfica em conformidade com a norma FIPS, e pode usar as *chaves de segurança Titan para aplicar requisitos de autenticação física adicionais para administradores e pessoal com privilégios.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: MP-01, MP-02, MP-03, MP-04, MP-06, MP-06 (03) e MP-07.

Proteção física e ambiental

Como parte da ATO do FedRAMP do Google Cloud, cumprimos os requisitos de proteção física e ambiental para a infraestrutura física. Reveja o design de segurança da infraestrutura da Google e a vista geral da segurança. Posteriormente, é responsável por cumprir os requisitos de segurança da infraestrutura virtual.

Estabeleça uma política de proteção física e ambiental para a sua organização, que descreva os controlos de proteção, as entidades de proteção, as normas de conformidade, as funções, as responsabilidades e os requisitos de gestão. Descreva como implementar a proteção física e ambiental na sua organização.

Crie grupos de segurança que identifiquem o pessoal e as funções para gerir as proteções físicas e ambientais. Exija que os administradores que acedem a recursos computacionais confidenciais usem *chaves de segurança Titan ou alguma outra forma de MFA para validar a integridade do acesso.

Na política de proteção física e ambiental, defina os requisitos de controlo de acesso físico para a sua organização. Identificar os pontos de entrada e saída das instalações para os sites de sistemas de informação, as salvaguardas de controlo de acesso para essas instalações e os requisitos de inventário. Tire partido de ferramentas como a *Google Maps Platform para apresentar visualmente e monitorizar instalações e pontos de entrada e saída para mapeamentos de localização. Use o Resource Manager e o *Service Catalog para controlar o acesso aos recursos da nuvem, tornando-os organizados e facilmente detetáveis.

Use o Cloud Monitoring para configurar eventos registáveis, acessos e incidentes. Defina eventos de acesso físico ao nível da organização que devem ser registados no Cloud Logging.

Use a política de proteção física e ambiental para ter em conta situações de emergência, como o encerramento de emergência dos sistemas de informação, a alimentação de emergência, a supressão de incêndios e a resposta a emergências. Identifique os pontos de contacto para a resposta a emergências, incluindo os contactos de emergência locais e o pessoal de segurança física da sua organização. Defina os requisitos e as localizações para locais de trabalho alternativos. Especifique os controlos de segurança e o pessoal para os locais de trabalho principais e alternativos. Implemente recursos globais, regionais e zonais da Google, bem como localizações em todo o mundo para alta disponibilidade. Use as classes do Cloud Storage para opções multirregionais, regionais, de cópia de segurança e de arquivo. Implemente o balanceamento de carga e o escalamento automático de rede global com o Cloud Load Balancing. Crie modelos de implementação declarativos para estabelecer um processo de implementação repetível e baseado em modelos.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: PE-01, PE-03, PE-03 (01), PE-04, PE-06, PE-06 (04), PE-10, PE-13 (02) e PE-17.

Planeamento da segurança do sistema

Desenvolver uma política de planeamento de segurança para a sua organização, que descreva os controlos, as funções, as responsabilidades, a gestão, as entidades de planeamento de segurança da sua organização e os requisitos de conformidade. Descreva como espera que o planeamento de segurança seja implementado na sua organização.

Crie grupos para definir o pessoal de planeamento de segurança em conformidade. Especifique grupos de segurança para avaliações de segurança, auditorias, manutenção de hardware e software, gestão de patches e planeamento de contingências para a sua organização. Use ferramentas como o Google Cloud Observability ou o *Security Command Center para monitorizar a segurança, a conformidade e o controlo de acesso em toda a sua organização.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: PL-01, PL-02, PL-02 (03).

Segurança pessoal

Crie uma política de segurança do pessoal que identifique o pessoal de segurança, as respetivas funções e responsabilidades, como espera que a segurança do pessoal seja implementada e que controlos de segurança do pessoal aplicar em toda a sua organização. Capturar condições que exijam que os indivíduos passem por investigação, nova investigação e controlo de segurança organizacional. Descreva os requisitos para autorizações de segurança na sua organização.

Inclua orientações para abordar a rescisão e a transferência de pessoal. Defina as necessidades e os parâmetros para as entrevistas de saída, bem como os tópicos de segurança que devem ser abordados durante essas entrevistas. Especifique quando espera que as entidades de segurança e de administração na sua organização sejam notificadas da rescisão, transferência ou reatribuição de pessoal (por exemplo, no prazo de 24 horas). Especifique as ações que espera que o pessoal e a organização concluam para uma transferência, uma reatribuição ou uma rescisão. Além disso, abranja os requisitos para a aplicação de sanções formais aos funcionários. Explicar quando espera que o pessoal de segurança e os administradores sejam notificados das sanções aos funcionários e explicar os processos de sanção.

Use o IAM para atribuir funções e autorizações ao pessoal. Adicione, remova, desative e ative perfis e acessos de pessoal no Cloud Identity ou na consola do administrador. Aplique requisitos de autenticação física adicionais para administradores e pessoal com privilégios que usem *chaves de segurança Titan.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: PS-01, PS-03, PS-04, PS-05, PS-07 e PS-08.

Avaliação de risco

Implemente uma política de avaliação de riscos que identifique o pessoal de avaliação de riscos, os controlos de avaliação de riscos que espera que sejam aplicados em toda a sua organização e os procedimentos para realizar avaliações de riscos na sua organização. Defina como espera que as avaliações de risco sejam documentadas e comunicadas. Use ferramentas como o *Security Command Center para notificar automaticamente o pessoal de segurança sobre os riscos de segurança e a postura de segurança geral da sua organização.

Tire partido do conjunto de ferramentas de avaliação de riscos da Google, como o Web Security Scanner, Artifact Analysis, Google Cloud Armor> e proteção contra phishing e software malicioso do Google Workspace para procurar e criar relatórios sobre vulnerabilidades nos sistemas de informação da sua organização. Disponibilize estas ferramentas ao pessoal de avaliação de riscos e aos administradores para ajudar a identificar e eliminar vulnerabilidades.

Seguir estas diretrizes estabelece as bases para a implementação dos seguintes controlos de segurança: RA-01, RA-03 e RA-05.

Aquisição de sistemas e serviços

Desenvolva uma política de aquisição de sistemas e serviços que descreva as funções e as responsabilidades do pessoal chave, a aquisição e a gestão de serviços, a conformidade e as entidades. Descreva os procedimentos de aquisição de sistemas e serviços, bem como as diretrizes de implementação para a sua organização. Defina o ciclo de vida de desenvolvimento de sistemas da sua organização para sistemas de informações e segurança da informação. Descreva as funções e as responsabilidades de segurança da informação, o pessoal e a forma como espera que a política de avaliação de riscos da sua organização conduza e influencie as atividades do ciclo de vida de desenvolvimento de sistemas.

Realce os procedimentos que espera que sejam realizados na sua organização quando a documentação do sistema de informações não estiver disponível ou estiver indefinida. Interaja com os administradores do sistema de informações e o pessoal dos serviços de sistemas da sua organização, conforme necessário. Defina qualquer formação necessária para os administradores e os utilizadores que estão a implementar ou a aceder a sistemas de informações na sua organização.

Use ferramentas como o *Security Command Center para monitorizar a conformidade com a segurança, os resultados e as políticas de controlo de segurança da sua organização. A Google descreve todos os seus padrões de segurança, regulamentos e certificações para ajudar a informar os clientes sobre como cumprir os requisitos de conformidade e as leis sobre Google Cloud. Além disso, a Google oferece um conjunto de produtos de segurança para ajudar os clientes a monitorizar continuamente os respetivos sistemas de informação, comunicações e dados na nuvem e no local.

Especifique quaisquer restrições de localização para os dados, os serviços e o tratamento de informações da sua organização, e em que condições os dados podem ser armazenados noutro local. A Google oferece opções globais, regionais e zonais para o armazenamento, o tratamento e a utilização de serviços de dados no Google Cloud.

Tire partido da política de gestão de configuração para regular a gestão de configuração do programador para controlos de aquisição de sistemas e serviços, e use a política de avaliação e autorização de segurança para aplicar os requisitos de avaliação e testes de segurança do programador.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: SA-01, SA-03, SA-05, SA-09, SA-09 (01), SA-09 (04), SA-09 (05), SA-10, SA-11 e SA-16.

Proteção de sistemas e comunicações

Crie uma política de proteção de sistemas e comunicações que descreva as funções e as responsabilidades do pessoal essencial, os requisitos de implementação das políticas de proteção de comunicações de sistemas e os controlos de proteção necessários para a sua organização. Identifique os tipos de ataques de negação de serviço que a sua organização reconhece e monitoriza, e descreva os requisitos de proteção contra DoS para a sua organização.

Use o Google Cloud Observability para registar, monitorizar e emitir alertas sobre ataques de segurança predefinidos contra a sua organização. Implemente ferramentas como o Cloud Load Balancing e o Cloud Armor para salvaguardar o perímetro da nuvem e tire partido dos serviços de VPC, como firewalls e controlos de segurança de rede, para proteger a sua rede de nuvem interna.

Identifique os requisitos de disponibilidade de recursos da sua organização; defina como espera que os recursos da nuvem sejam atribuídos na sua organização e que restrições implementar para restringir a utilização excessiva. Use ferramentas como o Resource Manager para controlar o acesso aos recursos ao nível da organização, da pasta, do projeto e do recurso individual. Ajuste as quotas para gerir os pedidos de API e a utilização de recursos no Google Cloud.

Estabeleça requisitos de proteção de limites para os seus sistemas de informação e comunicações do sistema. Defina requisitos para o tráfego de comunicações internas e como espera que o tráfego interno interaja com redes externas. Especifique os requisitos para servidores proxy e outros componentes de autenticação e encaminhamento de rede.

Tire partido da *malha de serviços na nuvem para gerir o tráfego de rede e o fluxo de comunicações da sua organização. Use o Identity-Aware Proxy para controlar o acesso a recursos na nuvem com base na autenticação, na autorização e no contexto, incluindo a localização geográfica ou a impressão digital do dispositivo. Implemente o *acesso privado à Google, o *Cloud VPN ou o *Cloud Interconnect para proteger o tráfego de rede e as comunicações entre recursos internos e externos. Use a VPC para definir e proteger as redes na nuvem da sua organização; estabeleça sub-redes para isolar ainda mais os recursos na nuvem e os perímetros de rede.

A Google oferece redes definidas por software globais com opções multirregionais, regionais e zonais para elevada disponibilidade e comutação por falha. Defina os requisitos de falha para a sua organização para garantir que os seus sistemas de informação falham para um estado conhecido. Requisitos de captura para preservar o estado do sistema de informações informações. Use grupos de instâncias geridos e modelos do Deployment Manager para voltar a instanciar recursos com falhas ou em mau estado. Conceda aos administradores acesso ao Security Command Center para monitorizar ativamente a confidencialidade, a integridade e a disponibilidade da sua organização.

Na política, descreva os requisitos da sua organização para gerir chaves criptográficas, incluindo requisitos para geração, distribuição, armazenamento, acesso e destruição de chaves. Use o Cloud KMS e o Cloud HSM para gerir, gerar, usar, alternar, armazenar e destruir chaves de segurança em conformidade com a norma FIPS na nuvem.

A Google encripta os dados em repouso por predefinição. No entanto, pode usar o Cloud KMS com o Compute Engine e o Cloud Storage para encriptar ainda mais os dados através de chaves criptográficas. Também pode implementar VMs protegidas para aplicar controlos de integridade ao nível do kernel no Compute Engine

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: SC-01, SC-05, SC-06, SC-07 (08), SC-07 (12), SC-07 (13), SC-07 (20), SC-07 (21), SC-12, SC-24, SC-28 e SC-28 (01).

Integridade do sistema e das informações

Implemente uma política de integridade de informações e sistemas que descreva as funções e as responsabilidades do pessoal essencial, os procedimentos e os requisitos de implementação da integridade, as normas de conformidade e os controlos de segurança da sua organização. Crie grupos de segurança para o pessoal da sua organização responsável pela integridade do sistema e das informações. Descreva os requisitos de correção de falhas para a sua organização, incluindo diretrizes para monitorizar, avaliar, autorizar, implementar, planear, comparar e corrigir falhas de segurança na sua organização e nos respetivos sistemas de informação.

Tire partido do conjunto de ferramentas de segurança da Google, incluindo, entre outras, as seguintes:

- Navegador Chrome

- Web Security Scanner

- Análise de artefactos

- Proteções contra phishing e software malicioso do Google Workspace

- Centro de segurança do Google Workspace

- Cloud Armor

Use estas ferramentas para fazer o seguinte:

- Proteja-se contra código malicioso, ciberataques e vulnerabilidades comuns.

- Coloque spam em quarentena e defina políticas de spam e software malicioso.

- Alertar os administradores sobre vulnerabilidades.

- Obtenha estatísticas em toda a sua organização para uma gestão central.

Use ferramentas como o Google Cloud Observability ou o *Security Command Center para gerir, emitir alertas e monitorizar centralmente os controlos de segurança e as conclusões da sua organização. Mais especificamente, use o Google Cloud Observability para registar ações administrativas, acessos a dados e eventos do sistema iniciados por utilizadores e pessoal privilegiados na sua organização. Notificar os administradores acerca das mensagens de erro e do processamento de erros do sistema de informações.

Defina eventos relevantes para a segurança relativamente ao software, firmware e informações da sua organização (por exemplo, vulnerabilidades de dia zero, eliminação de dados não autorizada, instalação de novo hardware, software ou firmware). Explique os passos a seguir quando ocorrem estes tipos de alterações relevantes para a segurança. Especifique os objetivos de monitorização e os indicadores de ataque para que os administradores prestem especial atenção, de modo a incluir informações essenciais que devem ser monitorizadas nos sistemas de informação da sua organização. Defina as funções e as responsabilidades de monitorização do sistema e das informações, bem como a frequência de monitorização e elaboração de relatórios (por exemplo, em tempo real, a cada 15 minutos, a cada hora ou trimestralmente).

Requisitos de captura para analisar o tráfego de comunicações para sistemas de informação em toda a sua organização. Especifique os requisitos para descobrir anomalias, incluindo pontos do sistema para monitorização. *Os serviços do Network Intelligence Center da Google permitem realizar uma monitorização detalhada do desempenho e da segurança da rede. A Google também tem parcerias fortes com terceiros que se integram com o Google Cloud para analisar e proteger anfitriões e pontos finais na nuvem, como o +Aqua Security e o +Crowdstrike. As VMs protegidas permitem reforçar os dispositivos, validar a autenticação e garantir processos de arranque seguros.

Defina como espera que a sua organização verifique e se proteja contra anomalias de segurança e violações de integridade. Use ferramentas como o *Security Command Center ou a *Policy Intelligence para monitorizar e detetar alterações de configuração. Use ferramentas de gestão de configuração ou modelos do Deployment Manager para reinstanciar ou interromper as alterações aos recursos da nuvem.

Na política de integridade e informações do sistema, especifique os requisitos para autorizar e aprovar serviços de rede na sua organização. Descrever os processos de aprovação e autorização para serviços de rede. A VPC é essencial para definir redes na nuvem e sub-redes através de firewalls para proteger perímetros de rede. Os VPC Service Controls permitem aplicar perímetros de segurança de rede adicionais para dados confidenciais na nuvem.

Além de tudo isto, herda automaticamente a pilha de arranque seguro da Google e a infraestrutura de defesa em profundidade fidedigna.

Siga estas diretrizes para ajudar na implementação destes controlos de segurança: SI-01, SI-02 (01), SI-02 (03), SI-03 (01), SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22), SI-04 (23), SI-05, SI-06, SI-07, SI-07 (01), SI-07 (05), SI-07 (07), SI-08 (01), SI-10, SI-11 e SI-16.

Conclusão

A segurança e a conformidade na nuvem são um esforço conjunto seu e do seu CSP. Embora a Google garanta que a infraestrutura física e os serviços correspondentes suportam a conformidade com dezenas de normas, regulamentos e certificações de terceiros, tem de garantir que tudo o que cria na nuvem está em conformidade.

Google Cloud ajuda nos seus esforços de conformidade, oferecendo o mesmo conjunto de produtos e capacidades de segurança que a Google usa para proteger a sua infraestrutura.

O que se segue?

- Explore arquiteturas de referência, diagramas e práticas recomendadas sobre o Google Cloud. Consulte o nosso Centro de arquitetura na nuvem.