Presentación de GKE Identity Service

GKE Identity Service es un servicio de autenticación que te permite usar las soluciones de identidad existentes para la autenticación en varios entornos de GKE Enterprise. Los usuarios pueden acceder a los clústeres de GKE y usarlos desde la línea de comandos o desde la consola de Google Cloud, todo con tu proveedor de identidad existente.

Si ya usas o quieres usar IDs de Google para acceder a tus clústeres de GKE en lugar de un proveedor de OIDC o LDAP, consulta Conéctate a clústeres registrados mediante la puerta de enlace de Connect.

Proveedores de identidad compatibles

GKE Identity Service admite proveedores de identidad mediante los siguientes protocolos:

- OpenID Connect (OIDC). Proporcionamos instrucciones específicas para la configuración de algunos proveedores de OpenID populares, incluido Microsoft, pero puedes usar cualquier proveedor que implemente OIDC.

- Protocolo ligero de acceso a directorios (LDAP). Puede usar GKE Identity Service para autenticar mediante LDAP con Active Directory o un servidor LDAP.

- Lenguaje de marcado para confirmaciones de seguridad (SAML) Puedes usar GKE Identity Service para autenticar mediante SAML.

Tipos de clústeres compatibles

| Protocolo | GKE en VMware | GKE en Bare Metal | GKE en AWS | GKE en Azure | Clústeres adjuntos de EKS | GKE |

|---|---|---|---|---|---|---|

| OIDC | ||||||

| LDAP | ||||||

| SAML |

Otros tipos de clústeres adjuntos no son compatibles con GKE Identity Service.

Cómo funciona

GKE Identity Service permite que los usuarios accedan a los clústeres configurados con su nombre de usuario y contraseña de la organización habituales. El funcionamiento exacto de este servicio dependerá del tipo de proveedor de identidad que se utilice.

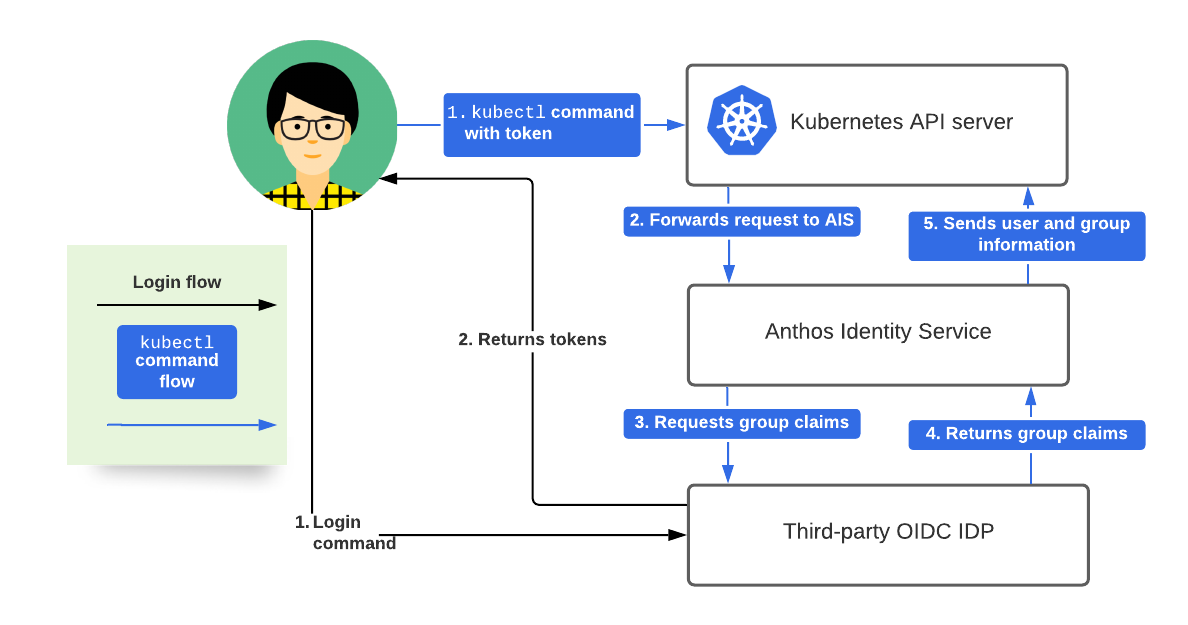

OIDC

Con los proveedores de OIDC, GKE Identity Service se registra como una aplicación cliente para el proveedor de identidad y, luego, el administrador del clúster lo configura para cada clúster.

Cuando un usuario desea acceder a un clúster desde la línea de comandos, primero debe ejecutar un comando gcloud anthos auth login y, luego, ingresar los detalles de acceso para el proveedor de identidad. Esto recupera un token de identidad del proveedor. El token se agrega a su archivo kubeconfig y se usa cuando se realizan solicitudes con kubectl al clúster. Luego, el servidor de la API de Kubernetes usa GKE Identity Service para validar el token de ID y permitir (o rechazar) el acceso al clúster. De manera opcional, GKE Identity Service también puede recuperar información de la membresía del grupo de seguridad del proveedor de identidad.

Si es necesario, los administradores de clústeres pueden agregar un control de acceso más detallado mediante el control de acceso basado en roles (RBAC) de Kubernetes.

Los usuarios también pueden acceder con OIDC desde la consola de Google Cloud. En este caso, se los dirige a la IU del proveedor de identidad para que proporcionen sus detalles de acceso antes de que regresen a la consola de Google Cloud para continuar viendo y administrando los recursos del clúster.

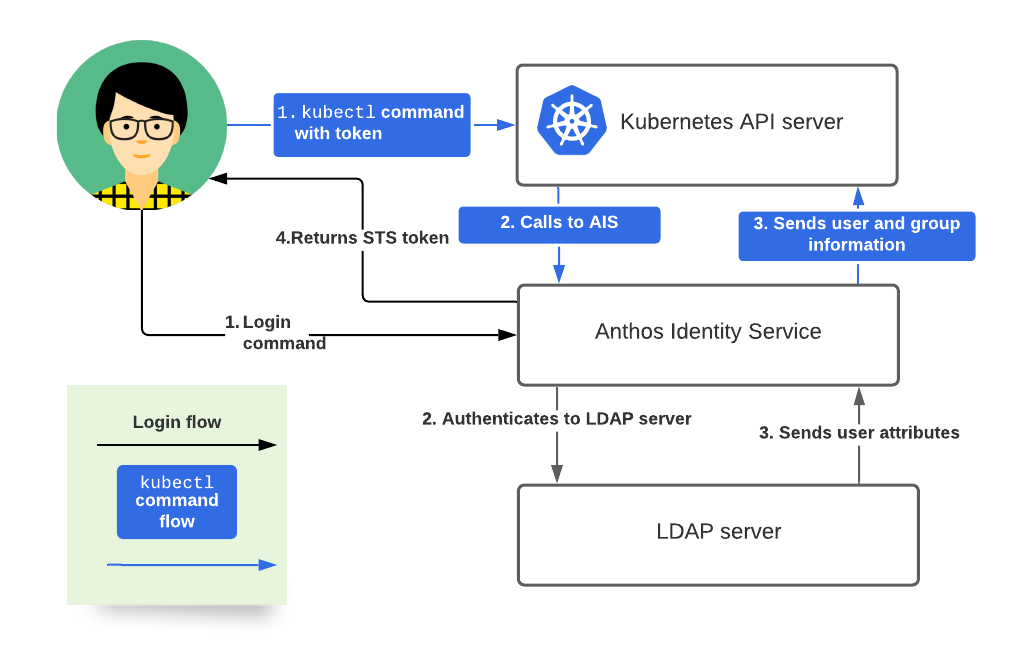

LDAP

Con los proveedores de LDAP, el administrador de clústeres configura GKE Identity Service para cada clúster, incluido el suministro de credenciales de cliente de LDAP para GKE Identity Service.

Cuando un usuario desea acceder a un clúster desde la línea de comandos, primero debe ejecutar un comando gcloud anthos auth login y, luego, ingresar los detalles de acceso para el proveedor de identidad. La solicitud se envía a GKE Identity Service, que consulta el servidor LDAP y muestra los atributos de usuario en un token de corta duración (STS), lo que garantiza que no sea necesario almacenar las credenciales LDAP del usuario de forma local en texto simple. El token se agrega a su archivo kubeconfig y se usa cuando se realizan solicitudes con kubectl al clúster. El servidor de la API de Kubernetes luego usa GKE Identity Service para obtener la información del usuario y del grupo del token, y permitir el acceso al clúster (o rechazarlo). De forma predeterminada, el token dura una hora antes de que el usuario deba acceder nuevamente.

Si es necesario, los administradores de clústeres pueden agregar un control de acceso más detallado mediante el control de acceso basado en roles (RBAC) de Kubernetes.

Opciones de configuración

Según el tipo y el entorno del clúster, los administradores de clústeres pueden configurar GKE Identity Service en cada clúster de forma individual o a nivel de la flota del proyecto.

Configuración por clúster

Puedes configurar GKE Identity Service en un clúster mediante clústeres por clúster de GKE de forma local (VMware y en equipos físicos) en Azure y en AWS. Consulta las siguientes guías para obtener más detalles:

Configuración de OIDC

- Configura proveedores de OIDC para GKE Identity Service

- Configura clústeres para GKE Identity Service con OIDC

- Configura el acceso de usuario para GKE Identity Service

Configuración de LDAP

- Configura proveedores de LDAP para GKE Identity Service

- Configura clústeres para GKE Identity Service con LDAP

- Configura el acceso de usuario para GKE Identity Service

Configuración de SAML

- Configura proveedores de SAML para GKE Identity Service

- Configura clústeres para GKE Identity Service con SAML

- Configura el acceso de usuario para GKE Identity Service a través de un proceso de autenticación alternativo

Configuración a nivel de la flota

Una flota en Google Cloud es un grupo lógico de clústeres que te permite habilitar la funcionalidad y actualizar la configuración entre esos clústeres. En el caso de los tipos de clústeres compatibles, puedes configurar GKE Identity Service para los clústeres de la flota de tu proyecto. La configuración a nivel de la flota te permite aplicar de forma centralizada la configuración de autenticación a varios clústeres, en los que Google Cloud mantiene la configuración.

Los siguientes tipos de clústeres son compatibles con la configuración a nivel de la flota:

- GKE en VMware, versión 1.8.2 o posterior

- GKE en Bare Metal, versión 1.8.3 o posterior

- GKE en Azure

- GKE en AWS que ejecuta Kubernetes 1.21 o una versión posterior

- Clústeres de GKE en Google Cloud con Servicio de identidad para GKE habilitado

El siguiente tipo de clúster y entorno es compatible con la configuración a nivel de flota como una función de fase previa a la disponibilidad general:

- Clústeres conectados de Amazon Elastic Kubernetes Service (Amazon EKS)

Consulta los siguientes vínculos para ver los detalles de la configuración:

Próximos pasos

- Si eres administrador de la plataforma o administrador de clústeres y deseas configurar clústeres para que usen GKE Identity Service, sigue la guía de configuración adecuada que se encuentra arriba.

- Si eres desarrollador o eres otro usuario de clústeres y quieres acceder a clústeres de GKE con tu identidad existente, consulta Accede a clústeres mediante GKE Identity Service.