受領確認

クラウドでのデータの取り込みに使用する Transfer Appliance を受け取った場合は、Google Cloud コンソールで次の手順を行います。

次の権限があることを確認します。

- transferappliance.appliances.update

- transferappliance.orders.get

- transferappliance.orders.update

これらの必須の権限は、カスタムロールまたは事前定義ロールを使用して取得できます。事前定義ロールは特定の権限に対して検索できます。

アプライアンス ページに移動し、アプライアンスを選択します。

設定チェックリストを開きます。

[Track Shipment and Confirm Receipt] タスクに移動します。

[受け取りを確認] ボタンをクリックします。ポップアップが開き、受領を確認します。

ポップアップ ボックスの [受領確認] ボタンは、実際にアプライアンスを受け取った場合にのみクリックしてください。この操作を行うと、アプライアンスが「ON_SITE」としてマークされます。

パッケージの内容を確認する

Transfer Appliance に接続する前に、パッケージに損傷がなく、必要なケーブルと機器がすべて揃っていることの確認を強くおすすめします。ここでは、データ転送を正常に行うために必要なものがすべて揃っているかどうかの確認に必要な事項を説明します。

Transfer Appliance を受け取ると、次のようにして、パッケージに梱包されたもの損傷していないことを確認します。

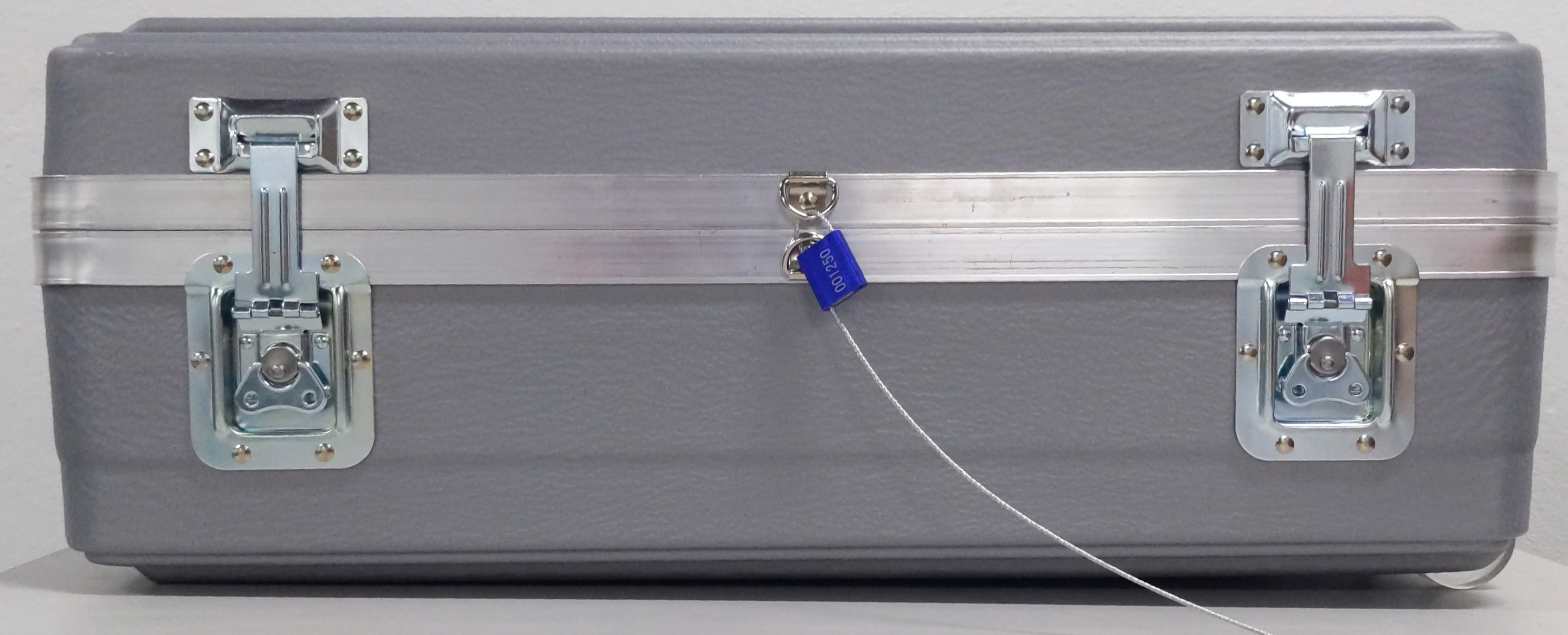

ラックマウント型 TA40 および TA300

輸送ケースと改ざん防止の留め具が損傷していないことを確認します。

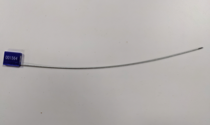

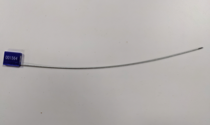

ニッパーなどのワイヤー カットツールを使用して、改ざん防止ワイヤータグを破損または切断します。ワイヤーの直径は 2.5 mm です。配送ケースを開けます。

次に挙げる品目で欠けているものがある場合は、Transfer Appliance チームにお問い合わせください。

項目 説明

NEMA 5-15P to C13 電源ケーブル

C14 to C13 電源ケーブル(電源タップ(PDU)への接続用)

カテゴリ 6(CAT6)ネットワーク ケーブル

TA40 および TA300 V1: QSFP+ Twinax 銅線ネットワーク ケーブル TA300 V2: QSFP28 Twinax 銅線ネットワーク ケーブル

TA40 および TA300 V1: QSFP+ to 4xSFP+ ネットワーク ケーブル TA300 V2: 不要

TA40 および TA300 V1: 不要 TA300 V2: SFP28 - SFP28 ネットワーク ケーブル

TA40 および TA300 V1: 不要 TA300 V2: QSFP28 - SFP28 アダプター

USB to Serial 変換ケーブル – Transfer Appliance チームから指示があった場合にのみ使用

Pin to Socket シリアル アダプター

ワイヤー改ざん防止タグ

荷札

結束バンド

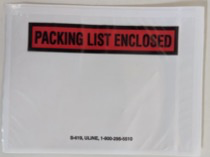

配送ラベルパウチ

Transfer Appliance

独立型 TA40 および TA300

輸送ケースと改ざん防止の留め具が損傷していないことを確認します。

ニッパーなどのワイヤー カットツールを使用して、改ざん防止ワイヤータグを破損または切断します。ワイヤーの直径は 2.5 mm です。配送ケースを開けます。

次に挙げる品目で欠けているものがある場合は、Transfer Appliance チームにお問い合わせください。

項目 説明

NEMA 5-15P to C13 電源ケーブル

C14 to C13 電源ケーブル(電源タップ(PDU)への接続用)

カテゴリ 6(CAT6)ネットワーク ケーブル

QSFP+ Twinax 銅線ネットワーク ケーブル

QSFP to 4xSFP+ ネットワーク ケーブル

USB to Serial 変換ケーブル – Transfer Appliance チームから指示があった場合にのみ使用

Pin to Socket シリアル アダプター

ワイヤー改ざん防止タグ

アプライアンスを検証する

アプライアンスをネットワークに接続する前に、ノートパソコンで小さいアプリケーションを実行して、アプライアンスが配送中に改ざんされていないことを確認する必要があります。

Transfer Appliance 認証アプリケーションは、次の 64 ビット オペレーティング システムをサポートしています。

- Linux カーネル バージョン 2.6.23 以降

- Microsoft Windows Server 2012 以降。

- Microsoft Windows 10

- Apple macOS 10.11 以降

アプライアンスを検証するには、次の手順を行います。

アプライアンスを以下のように接続します。

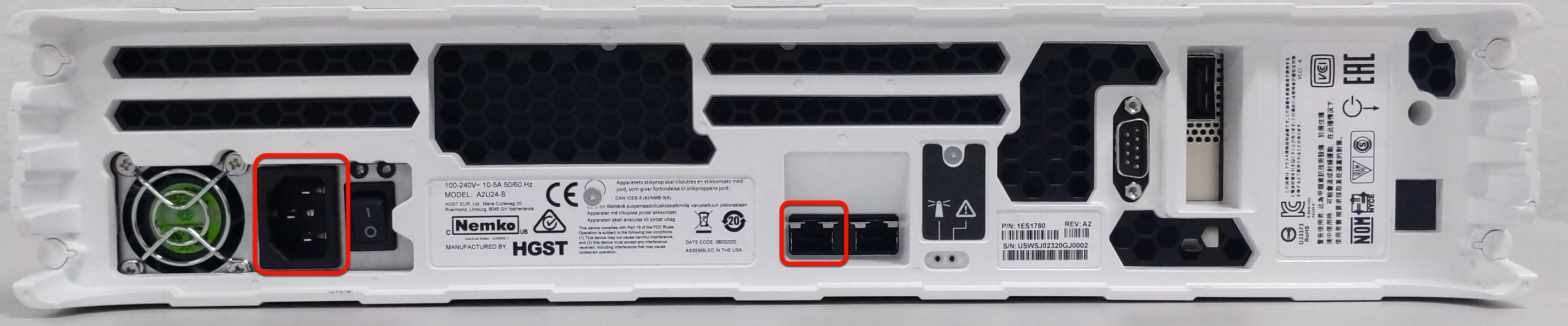

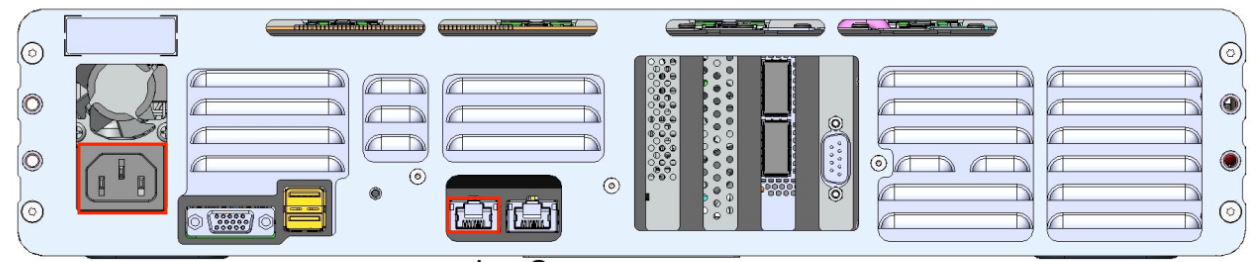

ラックマウント型 TA40 および TA300

CAT6 ケーブルで、左側のネットワーク ポートとノートパソコンを接続します。

付属の電源ケーブルで、アプライアンスの電源ソケットと電源タップ(PDU)の空いている電源コンセントを接続します。

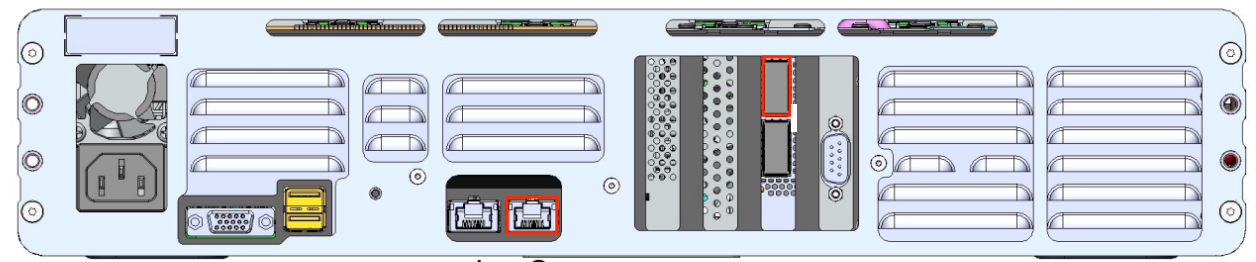

TA40 および TA300 V1

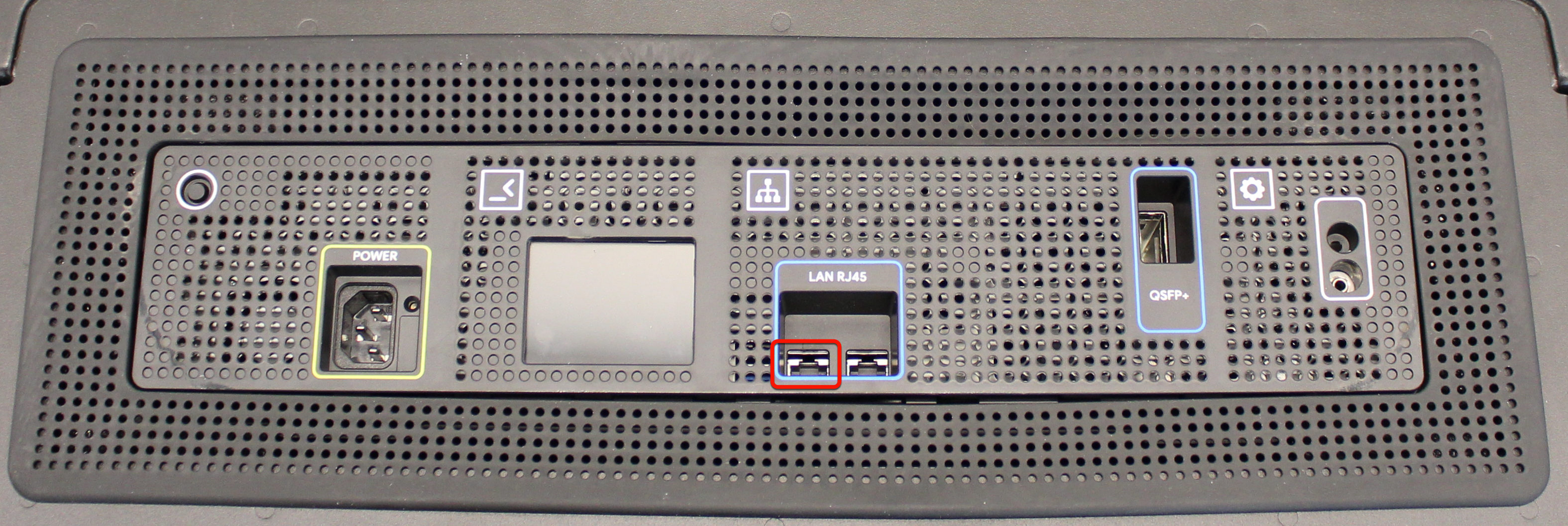

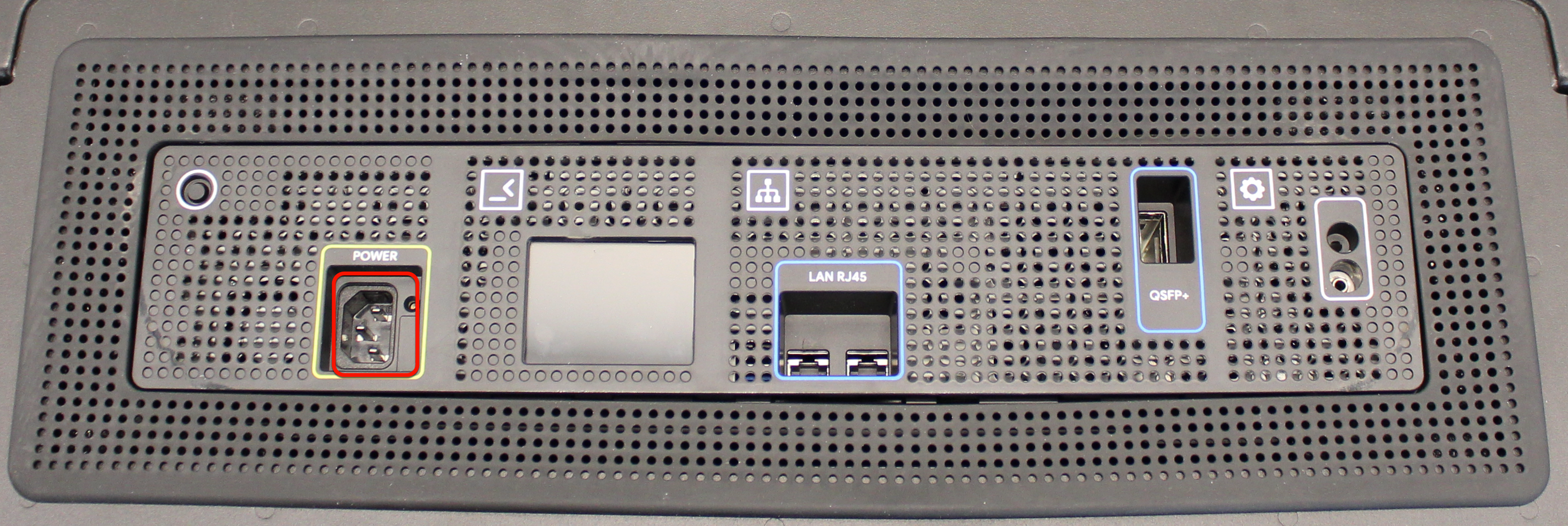

TA300 V2

TA300 V2

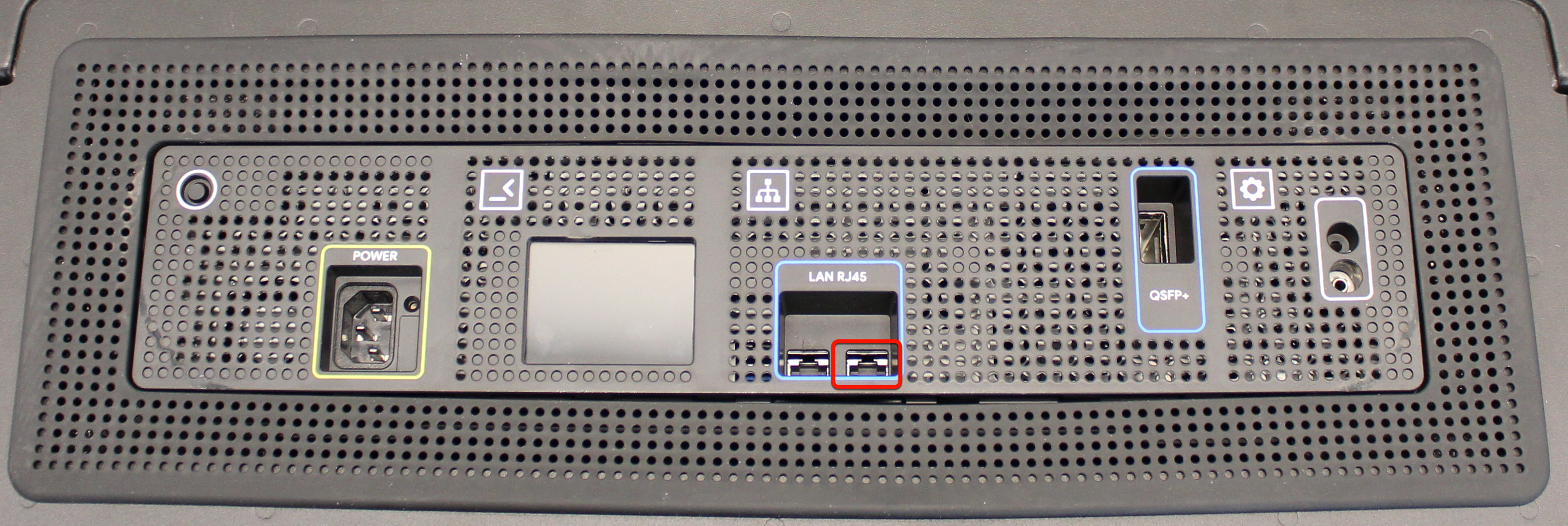

独立型 TA40 および TA300

CAT6 ケーブルで、左側のネットワーク ポートとノートパソコンを接続します。

付属の電源ケーブルで、アプライアンスの電源ソケットと電源タップ(PDU)の空いている電源コンセントを接続します。

Transfer Appliance の電源を入れます。

pingを使用して、管理ポートを介してアプライアンスにアクセスできることを確認します。ping 169.254.20.1

次のレスポンスのサンプルは、返される出力に似ています。

PING 169.254.20.1 (169.254.20.1) 56(84) bytes of data. 64 bytes from 169.254.20.1: icmp_seq=1 ttl=64 time=0.060 ms 64 bytes from 169.254.20.1: icmp_seq=2 ttl=64 time=0.039 ms 64 bytes from 169.254.20.1: icmp_seq=3 ttl=64 time=0.039 ms ^C --- 169.254.20.1 ping statistics --- 3 packets transmitted, 3 received, 0% packet loss, time 2045ms rtt min/avg/max/mdev = 0.039/0.046/0.060/0.009 ms

Transfer Appliance 認証アプリケーションをノートパソコンにダウンロードする手順は次のとおりです。

Microsoft Windows

Transfer Appliance 認証アプリケーションをノートパソコンにダウンロードします。

コマンド プロンプトを開いて、Transfer Appliance 認証アプリケーションをダウンロードした場所に移動します。

アプライアンスを検証するには、ノートパソコンで次のコマンドを実行します。

taattestator_x86_64-windows.exe

Linux

ノートパソコンでターミナル アプリを開きます。

Transfer Appliance 認証アプリケーションをダウンロードするには、ノートパソコンで次のコマンドを実行します。

wget https://storage.googleapis.com/transferappliance/attestator/taattestator_x86_64-linux

ノートパソコンで次のコマンドを実行して、アプライアンスを検証します。

chmod 0777 taattestator_x86_64-linux ./taattestator_x86_64-linux

Apple macOS

ターミナル アプリを開きます。

ノートパソコンで次のコマンドを実行して、Transfer Appliance 認証アプリケーションをダウンロードします。

curl -O https://storage.googleapis.com/transferappliance/attestator/taattestator_x86_64-darwin

ノートパソコンで次のコマンドを実行して、アプライアンスを検証します。

chmod 0777 taattestator_x86_64-darwin ./taattestator_x86_64-darwin

配送中にアプライアンスが改ざんされていない場合、アプリは Transfer Appliance 認証パスコードを返します。

データ エクスポート アプライアンスの場合は、前の手順で Transfer Appliance 認証パスコードを受け取ったら、Transfer Appliance 認証パスコードの送信と認証情報の受信の手順が記載されている「Google Transfer Appliance Delivered & Validation steps」という件名のメールを探します。データのエクスポート順序の次のステップをスキップします。

オフラインおよびオンライン アプライアンスの場合、前の手順で Transfer Appliance 認証パスコードを受け取ったら、次の手順を実行します。

次の権限があることを確認します。 * transferappliance.appliances.update * transferappliance.credentials.get

これらの必須の権限は、カスタムロールまたは事前定義ロールを使用して取得できます。事前定義ロールは特定の権限に対して検索できます。

- アプライアンス ページに移動し、アプライアンスを選択します。

- 設定チェックリストを開きます。

- [整合性の確認] タスクを見つけて選択します。

- アプライアンスから返された Transfer Appliance 認証パスコードを送信します。入力が間違っていた場合は、正しいコードを再入力してください。

- [認証情報を取得] ボタンをクリックして、ログイン認証情報を取得します。

配送中にデバイスが改ざんされていない場合、認証情報は Google Cloud コンソールに表示されます。そうでない場合、 Google Cloud コンソールにエラー メッセージが表示されます。エラーが発生した場合は、Transfer Appliance チーム(data-support@google.com)にお問い合わせください。

Transfer Appliance に接続する

アプライアンスに接続するには、ログイン情報が必要です。Transfer Appliance チームは、配送中のアプライアンスが改ざんされていないことを示す Transfer Appliance 認証パスコードと引き換えにアプライアンス ログイン情報を提供します。

ログイン情報を取得したら、次のようにアプライアンスをネットワークに接続します。

ラックマウント型 TA40 および TA300

CAT6 ケーブルで、左側のネットワーク ポートとノートパソコンを接続したままにします。

CAT6 ケーブルで、右側のネットワーク ポートと、ネットワークに接続されている開いている RJ45 ポートを接続します。

省略可: QSFP ケーブルを上部の QSFP ネットワーク ポートと、ネットワークに接続されている開いている QSFP ポートに接続します。

TA40 および TA300 V1

TA300 V2

TA300 V2

独立型 TA40 および TA300

CAT6 ケーブルで、左側のネットワーク ポートとノートパソコンを接続したままにします。

CAT6 ケーブルで、右側のネットワーク ポートと、ネットワークに接続されている開いている RJ45 ポートを接続します。

- アプライアンスに接続します。

Windows

- PuTTY を開きます。

- [Connection type] で [SSH] を選択します。

-

[Host Name] フィールドに次のように入力します。

169.254.20.1 - [接続タイプ] で [SSH] が選択されていることを確認します。

- [開く] をクリックします。

- 入力を求めるメッセージが表示されたら、Transfer Appliance チームから提供されたユーザー名を入力します。

- 入力を求めるメッセージが表示されたら、Transfer Appliance チームから提供されたパスワードを入力します。

Linux

-

次のコマンドを実行します。

ssh USERNAME@169.254.20.1USERNAMEは、Transfer Appliance チームから提供されたユーザー名に置き換えます。 - 入力を求めるメッセージが表示されたら、Transfer Appliance のパスワードを入力します。

Mac

-

次のコマンドを実行します。

ssh USERNAME@169.254.20.1USERNAMEは、Transfer Appliance チームから提供されたユーザー名に置き換えます。 - 入力を求めるメッセージが表示されたら、Transfer Appliance のパスワードを入力します。

独立型アプライアンスでは、アプライアンスに接続すると、ステータス画面に Ready for setup が表示されます。

アプライアンス ソフトウェアの構成

Transfer Appliance にデータを転送する前に、アプライアンスのステータスを確認し、アプライアンスのソフトウェアを構成してネットワーク上で動作させる必要があります。

アプライアンスのソフトウェアを構成する手順は次のとおりです。

アプライアンスに接続されたノートパソコンまたはワークステーションから次のコマンドを実行して、アプライアンスのステータスを確認します。

ta status

次のレスポンスのサンプルは、返される出力に似ています。

TA40 と TA300

You are ready to configure the appliance. Next steps: » Configure the appliance using one of the following commands: > ta config --data_port=RJ45 --ip=dhcp > ta config --data_port=QSFP --ip=dhcp » To set a static IP address and gateway, use the '--ip' and '--gw' flags. For example: > ta config --data_port=RJ45 --ip=192.168.0.100/24 --gw=192.168.0.1 > ta config --data_port=QSFP --ip=192.168.0.100/24 --gw=192.168.0.1

アプライアンスを構成します。DHCP を使用して IP アドレスを自動的に取得するようにアプライアンスを構成することも、静的 IP アドレスを使用するようにアプライアンスを構成することもできます。

パラメータを構成するには、次のコマンドを実行します。

DHCP

ta config --data_port=PORT --ip=dhcp [--proxy_addr=123.45.67.89]

PORTは、アプライアンスで使用しているデータポート(RJ45またはQSFP)に置き換えます。また、

--proxy_addrフラグを使用して、オンライン転送用のプロキシ サーバーの IP アドレスを指定することもできます。

静的 IP

ta config --data_port=PORT --ip=IP_ADDRESS/NETMASK --gw=GATEWAY_ADDRESS [--proxy_addr=123.45.67.89]

以下を置き換えます。

PORT: アプライアンスで使用しているデータポート(RJ45またはQSFP)のいずれか。IP_ADDRESS: アプライアンスの IP アドレス、またはdhcp(IP アドレスの自動構成の場合)。NETMASK: CIDR 表記のネットマスク。DHCP を使用している場合は不要です。GATEWAY_ADDRESS: ゲートウェイの IP アドレス。DHCP を使用している場合は不要です。ゲートウェイを使用せず、同じサブネット上のクライアントのみが Transfer Appliance に接続できるようにする場合は、

GATEWAY_ADDRESSに--gw=0.0.0.0を入力します。必要に応じて、

--proxy_addrフラグを使用して、オンライン転送を実行してアプライアンスの IP アドレスを入力する際にプロキシ サポートを追加します。

次のレスポンスのサンプルは、返される出力に似ています。

Configuring, encrypting, and mounting data partition... Verified partition settings for "/mnt/ta_metadata". Partition key generated and encrypted. Verifying partition settings and mounting data partition. This may take several minutes to finish... Mounted partition "/mnt/ta_data". Verified partition settings for "/mnt/ta_data". Data partition is mounted. Mounting now permissible under "/mnt/ta_data_base/ta_mounts". Customer fstab file "/opt/customer.fstab" created. Network is configured. Configured NFS share "/mnt/ta_data". NFS share "/mnt/ta_data" is configured. Appliance has been successfully configured. You can begin copying data. Use these commands to mount the NFS share from your client: > sudo mkdir /mnt/data > sudo mount 192.168.0.100:/mnt/ta_data /mnt/data

アプライアンスの構成を変更する

Transfer Appliance の構成を変更するには、必要な頻度で ta config コマンドを使用して、別の引数でアプライアンスの設定を再構成できます。