Questa pagina contiene informazioni ed esempi per la connessione a un'istanza Cloud SQL da un servizio in esecuzione in Cloud Run.

Per istruzioni passo passo sull'esecuzione di un'applicazione web di esempio Cloud Run connessa a Cloud SQL,consulta la guida rapida per la connessione da Cloud Run.

Cloud SQL è un servizio di database completamente gestito che semplifica la configurazione, la manutenzione, la gestione e l'amministrazione dei database relazionali nel cloud.

Cloud Run è una piattaforma di computing gestita che ti consente di eseguire container direttamente sull'infrastruttura Google Cloud .

Configura un'istanza Cloud SQL

- Abilita l'API Cloud SQL Admin nel progetto Google Cloud da cui ti connetti, se non l'hai già fatto:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Crea un'istanza Cloud SQL per SQL Server. Per una latenza migliore, per evitare alcuni costi di networking e per ridurre i rischi di errori tra regioni, ti consigliamo di scegliere una

posizione dell'istanza Cloud SQL nella stessa regione del servizio Cloud Run.

Per impostazione predefinita, Cloud SQL assegna un indirizzo IP pubblico a una nuova istanza. Hai anche la possibilità di assegnare un indirizzo IP privato. Per ulteriori informazioni sulle opzioni di connettività per entrambi, consulta la pagina Panoramica della connessione.

- Quando crei l'istanza, puoi scegliere la

gerarchia

del certificato del server (CA) per l'istanza e poi configurare la gerarchia

come

serverCaModeper l'istanza. Devi selezionare l'opzione CA per istanza (GOOGLE_MANAGED_INTERNAL_CA) come modalità CA server per le istanze a cui vuoi connetterti dalle applicazioni web.

Configura Cloud Run

I passaggi per configurare Cloud Run dipendono dal tipo di indirizzo IP assegnato all'istanza Cloud SQL. Se instradi tutto il traffico in uscita tramite l'uscita VPC diretto o un connettore di accesso VPC serverless, utilizza un indirizzo IP privato. Confronta i due metodi di uscita di rete.IP pubblico (predefinito)

Cloud Run supporta la connessione a Cloud SQL per SQL Server tramite IP pubblico utilizzando i connettori Go, Java e Python.

- Assicurati che l'istanza abbia un indirizzo IP pubblico. Puoi verificare questa informazione nella pagina Panoramica della tua istanza nella console Google Cloud . Se devi aggiungerne uno, consulta la pagina Configurazione IP pubblico per istruzioni.

- Recupera il INSTANCE_CONNECTION_NAME per la tua istanza. Puoi trovare

questo valore nella pagina Panoramica della tua istanza nella

consoleGoogle Cloud o eseguendo il

seguente

comando

gcloud sql instances describe:gcloud sql instances describe INSTANCE_NAME

- Ottieni CLOUD_RUN_SERVICE_ACCOUNT_NAME per il tuo servizio Cloud Run. Puoi trovare questo valore nella pagina IAM del progetto che ospita il servizio Cloud Run nella consoleGoogle Cloud o eseguendo il seguente comando

gcloud run services describenel progetto che ospita il servizio Cloud Run:gcloud run services describe CLOUD_RUN_SERVICE_NAME --region CLOUD_RUN_SERVICE_REGION --format="value(spec.template.spec.serviceAccountName)"

- CLOUD_RUN_SERVICE_NAME: il nome del tuo servizio Cloud Run

- CLOUD_RUN_SERVICE_REGION: la regione del tuo servizio Cloud Run

-

Configura il service account per il tuo servizio Cloud Run. Per

connetterti a Cloud SQL, assicurati che ilaccount di serviziot disponga del

Cloud SQL Clientruolo IAM. - Se aggiungi una connessione Cloud SQL a un nuovo servizio, devi aver containerizzato il servizio e averlo caricato in Container Registry o Artifact Registry. Se non hai già una connessione, consulta queste istruzioni su come creare e implementare un'immagine container.

Se ti connetti a istanze configurate con l'opzione dell'autorità di certificazione (CA) condivisa (

GOOGLE_MANAGED_CAS_CA) o con l'opzione della CA gestita dal cliente (CUSTOMER_MANAGED_CAS_CA) come modalità CA server, seleziona l'ambiente di esecuzione di seconda generazione quando selezioni l'ambiente di esecuzione per il servizio. Entrambe le opzioni della modalità CA server richiedono la connessione all'istanza con il proxy di autenticazione Cloud SQL v2.Se il tuo servizio viene eseguito in un ambiente di esecuzione di prima generazione, puoi connetterti solo alle istanze Cloud SQL configurate con l'opzione di autorità di certificazione (CA) per istanza (

GOOGLE_MANAGED_INTERNAL_CA) come modalità CA server. L'ambiente di esecuzione di prima generazione di Cloud Run incorpora il proxy di autenticazione Cloud SQL v1. Per ulteriori informazioni sui requisiti di connessione a Cloud SQL per il proxy di autenticazione Cloud SQL, consulta Requisiti per l'utilizzo del proxy di autenticazione Cloud SQL.

Come qualsiasi modifica alla configurazione, l'impostazione di una nuova configurazione per la connessione Cloud SQL comporta la creazione di una nuova revisione di Cloud Run. Anche le revisioni successive riceveranno automaticamente questa connessione Cloud SQL, a meno che tu non apporti aggiornamenti espliciti per modificarla.

Console

-

Inizia a configurare il servizio. Per aggiungere connessioni Cloud SQL a un servizio esistente:

- Nell'elenco Servizi, fai clic sul nome del servizio che preferisci.

- Fai clic su Modifica ed esegui il deployment di una nuova revisione.

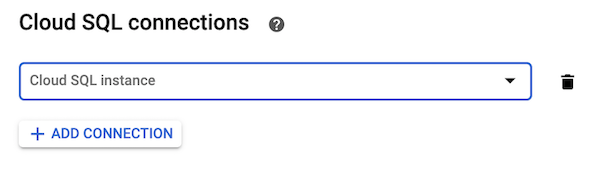

- Attiva la connessione a un'istanza Cloud SQL:

- Fai clic su Contenitore/i e poi su Impostazioni.

- Scorri fino a Connessioni Cloud SQL.

- Fai clic su Aggiungi connessione.

- Fai clic sul pulsante Abilita l'API Cloud SQL Admin se non l'hai ancora abilitata.

- Se stai aggiungendo una connessione a un'istanza Cloud SQL nel tuo progetto, seleziona l'istanza Cloud SQL che preferisci dal menu.

- Se utilizzi un'istanza Cloud SQL di un altro progetto, seleziona Stringa di connessione personalizzata nel menu e inserisci il nome completo della connessione all'istanza nel formato PROJECT-ID:REGION:INSTANCE-ID.

- Per eliminare una connessione, tieni il cursore a destra della connessione per visualizzare l'icona Elimina e fai clic.

-

Fai clic su Crea o Esegui il deployment.

Riga di comando

Prima di utilizzare uno dei seguenti comandi, effettua le seguenti sostituzioni:

- IMAGE con l'immagine che stai eseguendo il deployment

- SERVICE_NAME con il nome del tuo servizio Cloud Run

-

INSTANCE_CONNECTION_NAME con il nome della connessione istanza della tua istanza Cloud SQL o un elenco delimitato da virgole di nomi di connessione.

Se stai eseguendo il deployment di un nuovo container, utilizza il seguente comando:

gcloud run deploy \ --image=IMAGE \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

Terraform

Il seguente codice crea un contenitore Cloud Run di base, con un'istanza Cloud SQL connessa.

-

Applica le modifiche inserendo

terraform apply. - Verifica le modifiche controllando il servizio Cloud Run, facendo clic sulla scheda Revisioni e poi sulla scheda Connessioni.

IP privato

Se il account di servizio di autorizzazione appartiene a un progetto diverso da quello contenente l'istanza Cloud SQL, procedi nel seguente modo:

- In entrambi i progetti, abilita l'API Cloud SQL Admin.

- Per il account di servizio nel progetto che contiene l'istanza Cloud SQL, aggiungi le autorizzazioni IAM.

- Assicurati che l'istanza Cloud SQL creata in precedenza abbia un indirizzo IP privato. Per aggiungere un indirizzo IP interno, consulta Configura IP privato.

- Configura il metodo di uscita per connetterti alla stessa rete VPC dell'istanza Cloud SQL. Tieni presente le seguenti condizioni:

- Il traffico in uscita VPC diretto e l'accesso VPC serverless supportano entrambi la comunicazione con le reti VPC connesse tramite Cloud VPN e peering di rete VPC.

- L'uscita VPC diretta e l'accesso VPC serverless non supportano le reti legacy.

- A meno che tu non utilizzi il VPC condiviso, un connettore deve condividere lo stesso progetto e la stessa regione della risorsa che lo utilizza, anche se il connettore può inviare traffico a risorse in regioni diverse.

- Connettiti utilizzando l'indirizzo IP privato e la porta

1433dell'istanza.

Connettiti a Cloud SQL

Dopo aver configurato Cloud Run, puoi connetterti alla tua istanza Cloud SQL.

IP pubblico (predefinito)

Per i percorsi IP pubblici, Cloud Run fornisce la crittografia e si connette utilizzando i connettori Cloud SQL.

Connessione con i connettori Cloud SQL

I connettori Cloud SQL sono librerie specifiche per i vari linguaggi che forniscono crittografia e autorizzazione basata su IAM quando ci si connette a un'istanza Cloud SQL.

Python

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Java

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Nota:

- CLOUD_SQL_CONNECTION_NAME deve essere rappresentato come <MY-PROJECT>:<INSTANCE-REGION>:<INSTANCE-NAME>

- Consulta i requisiti di versione del socket factory JDBC per il file pom.xml qui .

Vai

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Node.js

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Utilizzare Secret Manager

Google consiglia di utilizzare Secret Manager per archiviare informazioni sensibili come le credenziali SQL. Con Cloud Run puoi trasferire i secret come variabili di ambiente o montarli come volume.

Dopo aver creato un secret in Secret Manager, aggiorna un servizio esistente con questo comando:

Riga di comando

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME --update-env-vars=INSTANCE_CONNECTION_NAME=INSTANCE_CONNECTION_NAME_SECRET \ --update-secrets=DB_USER=DB_USER_SECRET:latest \ --update-secrets=DB_PASS=DB_PASS_SECRET:latest \ --update-secrets=DB_NAME=DB_NAME_SECRET:latest

Terraform

Il seguente comando crea risorse secret per contenere in modo sicuro i valori di utente, password e nome del database utilizzando google_secret_manager_secret e google_secret_manager_secret_version. Tieni presente che devi aggiornare il account di servizio di calcolo del progetto per avere accesso a ogni secret.

Aggiorna la risorsa Cloud Run principale in modo che includa i nuovi secret.

Applica le modifiche inserendo terraform apply.

Il comando di esempio utilizza la versione del secret latest; tuttavia, Google consiglia di bloccare il secret su una versione specifica, SECRET_NAME:v1.

IP privato

Per i percorsi IP privati, l'applicazione si connette direttamente all'istanza tramite una rete VPC. Questo metodo utilizza TCP per connettersi direttamente all'istanza Cloud SQL senza utilizzare il proxy di autenticazione Cloud SQL.

Connettiti con TCP

Connettiti utilizzando l'indirizzo IP privato dell'istanza Cloud SQL come host e la porta 1433.

Python

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Java

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Nota:

- CLOUD_SQL_CONNECTION_NAME deve essere rappresentato come <MY-PROJECT>:<INSTANCE-REGION>:<INSTANCE-NAME>

- L'utilizzo dell'argomento ipTypes=PRIVATE forzerà SocketFactory a connettersi con l'IP privato associato a un'istanza

- Consulta i requisiti di versione del socket factory JDBC per il file pom.xml.

Node.js

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Vai

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Ruby

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

PHP

Per visualizzare questo snippet nel contesto di un'applicazione web, consulta il file README su GitHub.

Best practice e altre informazioni

Puoi utilizzare il proxy di autenticazione Cloud SQL durante il test dell'applicazione in locale. Per istruzioni dettagliate, consulta la guida rapida per l'utilizzo del proxy di autenticazione Cloud SQL.

Puoi anche eseguire test utilizzando Cloud SQL Proxy tramite un container Docker.

Pool di connessioni

Le connessioni ai database sottostanti potrebbero essere interrotte dal server di database stesso o dall'infrastruttura della piattaforma. Ti consigliamo di utilizzare una libreria client che supporti i pool di connessioni che ricollegano automaticamente le connessioni client interrotte. Puoi utilizzare il pooling delle connessioni gestito con le tue istanze Cloud SQL, che ti consente di scalare i carichi di lavoro ottimizzando l'utilizzo delle risorse e la latenza di connessione per le tue istanze Cloud SQL utilizzando il pooling. Per informazioni dettagliate sul pool di connessioni gestito, consulta Panoramica del pool di connessioni gestito.

Per esempi più dettagliati su come utilizzare i pool di connessioni, consulta la pagina Gestione delle connessioni ai database.Limiti di connessione

Sia le edizioni MySQL che PostgreSQL di Cloud SQL impongono un limite massimo alle connessioni simultanee e questi limiti possono variare a seconda del motore di database scelto (consulta la pagina Quote e limiti di Cloud SQL).Le istanze container Cloud Run hanno un limite di 100 connessioni a un database Cloud SQL. Ogni istanza di un servizio o job Cloud Run può avere 100 connessioni al database e, man mano che il servizio o il job viene scalato, il numero totale di connessioni per deployment può aumentare.

Puoi limitare il numero massimo di connessioni utilizzate per istanza utilizzando un pool di connessioni. Per esempi più dettagliati su come limitare il numero di connessioni, consulta la pagina Gestione delle connessioni al database.

Limiti di quota API

Cloud Run fornisce un meccanismo che si connette utilizzando il proxy di autenticazione Cloud SQL, che utilizza l'API Cloud SQL Admin. I limiti di quota API si applicano al proxy di autenticazione Cloud SQL. La quota dell'API Cloud SQL Admin utilizzata è circa il doppio del numero di istanze Cloud SQL configurate per il numero di istanze Cloud Run di un determinato servizio di cui è stato eseguito il deployment in un determinato momento. Puoi limitare o aumentare il numero di istanze Cloud Run per modificare la quota API prevista consumata.Passaggi successivi

- Scopri di più su Cloud Run.

- Scopri di più sulla creazione e sul deployment delle immagini container.