Puoi integrare Cloud SQL per SQL Server con Managed Service for Microsoft Active Directory (chiamato anche Managed Microsoft AD).

Questa pagina contiene informazioni da esaminare prima di iniziare un'integrazione. Dopo aver esaminato le seguenti informazioni, incluse le limitazioni, consulta Utilizzo di Cloud SQL con Managed Microsoft AD.

Vantaggi dell'integrazione con Managed Microsoft AD

Autenticazione, autorizzazione e altro ancora sono disponibili tramite Microsoft Active Directory gestito. Ad esempio, l'aggiunta di un'istanza a un dominio Managed Microsoft AD consente di accedere utilizzando l'autenticazione Windows con un'identità basata su AD.

L'integrazione di Cloud SQL per SQL Server con un dominio AD offre l'ulteriore vantaggio dell'integrazione del cloud con i tuoi domini AD on-premise.

Prerequisiti per l'integrazione

Puoi eseguire l'integrazione con Managed Microsoft AD, aggiungendo il supporto per l'autenticazione di Windows a un'istanza. Tuttavia, prima dell'integrazione, per il tuo progettoGoogle Cloud sono necessari i seguenti elementi:

- Un dominio Managed Microsoft AD. Per informazioni sulla configurazione di un

dominio, vedi

Creare un dominio.

- I domini AD on-premise richiedono una relazione di trust AD gestita. Consulta Creazione di una relazione di trust unidirezionale e Utilizzare un utente AD on-premise per creare un accesso Windows a Cloud SQL.

- Un service account per prodotto e per progetto, come descritto nelle sezioni seguenti. Vedi Creazione di un service account.

Crea e configura un account di servizio

Per ogni progetto che prevedi di integrare con Managed Microsoft AD, devi disporre di un service account per prodotto e per progetto. Utilizza gcloud o la console per

creare l'account a livello di progetto. All'account di servizio per prodotto e per progetto deve essere concesso il ruolo managedidentities.sqlintegrator sul progetto. Per maggiori informazioni, vedi

gcloud projects set-iam-policy.

Se utilizzi la console Google Cloud , Cloud SQL crea automaticamente un account di servizio e ti chiede di concedere il ruolo managedidentities.sqlintegrator.

Per creare un account di servizio con gcloud, esegui questo comando:

gcloud beta services identity create --service=sqladmin.googleapis.com \ --project=PROJECT_NUMBER

Questo comando restituisce un nome account di servizio nel seguente formato:

service-PROJECT_NUMBER@gcp-sa-cloud-sql.iam.gserviceaccount.comEcco un esempio di nome di account di servizio:

service-333445@gcp-sa-cloud-sql.iam.gserviceaccount.comLa concessione dell'autorizzazione necessaria per l'integrazione richiede autorizzazioni esistenti. Per le autorizzazioni obbligatorie, consulta Autorizzazioni obbligatorie.

Per concedere l'autorizzazione necessaria per l'integrazione, esegui questo comando. Se

il tuo Managed Microsoft AD si trova in un altro progetto,

AD_PROJECT_ID deve essere quello contenente l'istanza

di Managed Service for Microsoft Active Directory, mentre SQL_PROJECT_NUMBER del account di servizio deve essere quello contenente l'istanza di SQL

Server:

gcloud projects add-iam-policy-binding AD_PROJECT_ID \ --member=serviceAccount:service-SQL_PROJECT_NUMBER@gcp-sa-cloud-sql.iam.gserviceaccount.com \ --role=roles/managedidentities.sqlintegrator

Vedi anche gcloud beta services identity create.

Best practice per l'integrazione con Managed Microsoft AD

Quando pianifichi un'integrazione, esamina quanto segue:

- Prerequisiti per l'integrazione

- Integrazione con un dominio AD gestito in un progetto diverso

- Documentazione di Microsoft AD gestito

- Esegui il deployment dei controller di dominio in regioni aggiuntive

- Utilizza lo strumento di diagnostica AD per risolvere i problemi di configurazione di AD con il tuo dominio on-premise e le istanze Cloud SQL per SQL Server nella console Google Cloud .

Avere un'istanza SQL Server e un'istanza AD gestita nella stessa regione offre la latenza di rete più bassa e le migliori prestazioni. Pertanto, se possibile, configura un'istanza SQL Server e un'istanza AD nella stessa regione. Inoltre, indipendentemente dal fatto che tu le configuri nella stessa regione, configura una regione principale e una di backup per una maggiore disponibilità.

Topologie per l'integrazione con Managed Microsoft AD

Cloud SQL per SQL Server non supporta i gruppi locali del dominio. Tuttavia puoi:

- Aggiungere gruppi globali o accessi di singoli utenti direttamente in SQL Server

- Utilizza i gruppi universali quando tutti i gruppi e gli utenti appartengono alla stessa foresta

Se fossero supportati i gruppi locali del dominio, gli account utente individuali e i gruppi globali e universali potrebbero essere aggiunti come elementi secondari di un gruppo locale del dominio (che protegge l'accesso a SQL Server). In questo modo potrai aggiungere un gruppo locale del dominio come accesso SQL Server. In Cloud SQL per SQL Server, puoi attivare funzionalità simili, come descritto in questa sezione.

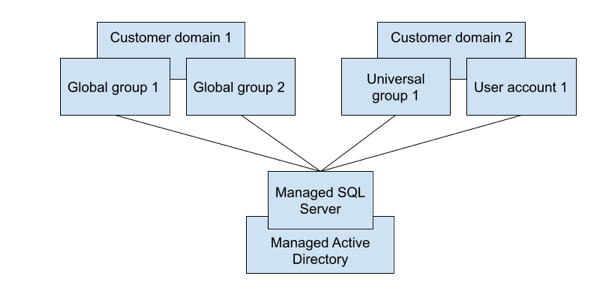

Opzione 1: aggiungi account utente e gruppi come accessi a SQL Server

Se hai più domini, in più foreste e più gruppi globali, puoi aggiungere tutti gli account utente individuali e i gruppi globali e universali direttamente come accessi a SQL Server. Come esempio dell'opzione 1, vedi il seguente diagramma:

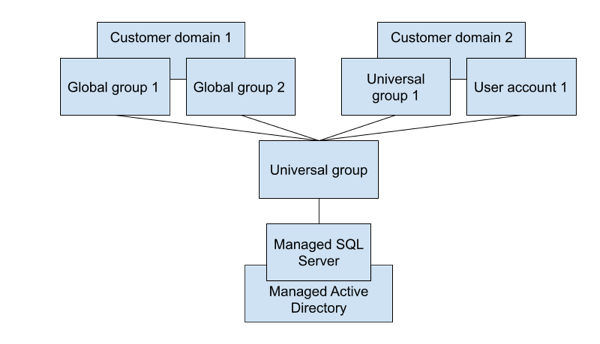

Opzione 2: definisci un gruppo universale in uno dei tuoi domini

Se i tuoi domini si trovano nella stessa foresta, puoi definire un gruppo universale in uno dei tuoi domini. A questo punto puoi aggiungere tutti gli account utente individuali e i gruppi globali e universali come elementi secondari del gruppo universale definito e aggiungere il gruppo universale definito come accesso SQL Server. Come esempio dell'opzione 2, vedi il seguente diagramma:

Limitazioni e alternative

Quando esegui l'integrazione con Managed Microsoft AD, si applicano le seguenti limitazioni:

- I gruppi locali del dominio non sono supportati, ma puoi aggiungere gruppi globali o accessi di singoli utenti direttamente in SQL Server. In alternativa, puoi utilizzare i gruppi universali quando tutti i gruppi e gli utenti appartengono alla stessa foresta.

- In generale, ai nuovi utenti creati tramite la console viene assegnato il ruolo

CustomerDbRootRole, che dispone del seguente ruolo di database fisso di SQL Server Agent:SQLAgentUserRole. Google Cloud Tuttavia, agli utenti creati direttamente tramite SQL Server, ad esempio gli utenti Managed Microsoft AD, non può essere concesso questo ruolo né possono utilizzare SQL Server Agent, perché il database MSDB in cui deve essere concesso questo ruolo è protetto. - Alcune operazioni con limitazioni potrebbero generare il seguente errore: "Impossibile ottenere informazioni sul gruppo/utente Windows NT". Un esempio di questo tipo di operazione con limitazioni è la creazione di accessi da parte di utenti di domini collegati tramite una relazione di trust. Un altro esempio è la concessione di privilegi agli utenti di domini connessi tramite una relazione di trust. In questi casi, spesso il nuovo tentativo di esecuzione dell'operazione va a buon fine. Se il nuovo tentativo non va a buon fine, chiudi la connessione e aprine una nuova.

- I nomi di dominio completi (FQDN) non sono supportati da SQL Server su

Windows. Pertanto, utilizza nomi di dominio (nomi brevi) anziché FQDN quando

crei accessi SQL Server. Ad esempio, se il tuo nome di dominio è

ad.mydomain.com, crea accessi SQL Server perad\user, anziché perad.mydomain.com\user. - Per accedere alle istanze SQL Server, utilizza sempre i nomi di dominio completi. Ad esempio, potresti

utilizzare un FQDN simile a

private.myinstance.us-central1.myproject.cloudsql.mydomain.com. I nomi NetBIOS non sono supportati, così come i nomi brevi se i suffissi DNS vengono omessi. - Gli accessi SQL Server basati su utenti e gruppi Active Directory non possono essere gestiti dalla console Google Cloud .

- In Cloud SQL, se un'istanza SQL Server è stata creata entro il 12 marzo 2021, non può essere integrata con Managed Microsoft AD.

- L'autenticazione di Windows non funziona con un trust esterno. L'errore potrebbe essere il seguente: "Il nome dell'entità di destinazione non è corretto. Impossibile generare il contesto SSPI." Inoltre, in relazione ai suggerimenti di Microsoft, utilizza un trust tra foreste anziché un trust esterno per l'autenticazione Kerberos.

Endpoint Active Directory e connessioni TLS

Se utilizzi l'autenticazione Windows e vuoi stabilire una connessione TLS senza considerare attendibile il certificato del server, devi ruotare i certificati dopo che l'autenticazione Windows è stata attivata sull'istanza.

Se la connessione non va a buon fine e uno dei tuoi certificati è stato creato prima del 15 marzo 2025, devi ruotare di nuovo il certificato del server e riprovare la connessione.

Non supportato per l'integrazione

Le seguenti funzionalità non sono supportate durante l'integrazione con Managed Microsoft AD:

- Gruppi locali del dominio.

- Eliminazione degli accessi SQL Server da parte di utenti di domini connessi tramite

una relazione di trust. Puoi eseguire questa operazione con un utente del tuo

dominio gestito o tramite l'accesso

sqlserver. - Autenticazione NTLM.

- Accedi con un indirizzo IP di domini connessi tramite una relazione di trust.

- Istanze con nomi lunghi (più di 63 caratteri).

Passaggi successivi

- Consulta la guida rapida per la creazione di un dominio Microsoft Active Directory gestito.

- Preparati a creare un'istanza Cloud SQL integrata.

- Scopri come creare una relazione di trust tra domini on-premise e un dominio Managed Microsoft AD.

- Scopri come visualizzare le istanze integrate.