有害な組み合わせとは、セキュリティ上の問題のグループです。特定のパターンで一緒に発生すると、攻撃意思のある攻撃者がそれらのリソースにアクセスして侵害する可能性がある、価値の高いリソースへのパスが作成されます。

Security Command Center Enterprise または Premium の Risk Engine は、実行中の攻撃パス シミュレーションで有害な組み合わせを検出します。Risk Engine が検出した有害な組み合わせごとに、検出結果が生成されます。有害な組み合わせには、それぞれ「有害な組み合わせスコア」と呼ばれる固有の攻撃の発生可能性スコアが含まれます。これにより、クラウド環境内の高価値リソースセットに対する有害な組み合わせのリスクが測定されます。また、Risk Engine は、有害な組み合わせが高価値リソースセット内のリソースに対して作成する攻撃パスも可視化されます。

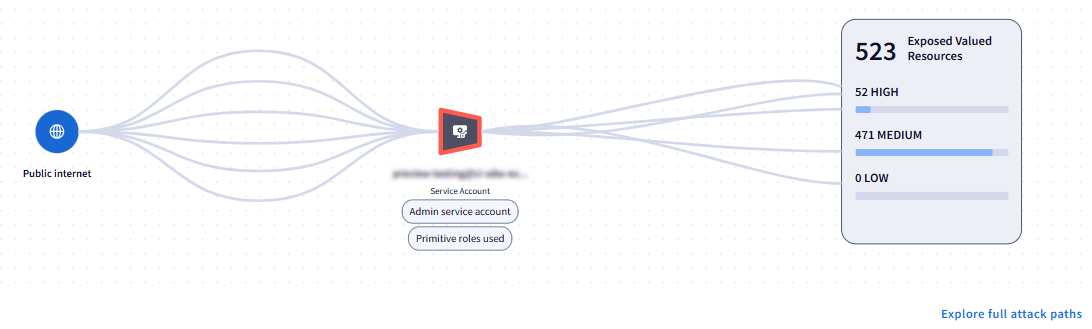

チョークポイントは有害な組み合わせと似ていますが、複数の攻撃パスが収束する共通のリソースまたはリソース グループに焦点を当てています。その結果、チョークポイントを修正すると、複数の有害な組み合わせを修正できます。

有害な組み合わせとチョークポイントは、次のクラウド サービス プロバイダ プラットフォームで検出されます。

- Google Cloud

- アマゾン ウェブ サービス(AWS)AWS でのチョークポイントのサポートはプレビュー版です。

- Microsoft AzureMicrosoft Azure でのチョークポイントのサポートはプレビュー版です。

サポートされているリソースの一覧については、Risk Engine の機能サポートをご覧ください。

有害な組み合わせとチョークポイントを確認する

Security Command Center Enterprise では、リスクが最も高い有害な組み合わせとチョークポイントは、[リスク] > [概要] ページに問題として表示されます。有害な組み合わせは、[ケース] ページでも確認できます。

Security Command Center Enterprise では、[リスク] > [問題] ページで、すべての有害な組み合わせとチョークポイントの詳細を確認できます。

Google Cloud コンソールで有害な組み合わせとチョークポイントに関連する検出結果を表示するには、[検出結果] ページに移動し、[有害な組み合わせ] または [チョークポイント] の検出結果クラスでフィルタします。

有害な組み合わせとチョークポイントに関連する検出結果は、リスクレポートに記録されます。詳細については、リスクレポートの概要をご覧ください。

有害な組み合わせとチョークポイントに関する攻撃の発生可能性スコア

Risk Engine は、有害な組み合わせとチョークポイントごとに攻撃の発生可能性スコアを計算します。このスコアは、有害な組み合わせまたはチョークポイントによって高価値リソースセット内の 1 つ以上のリソースが潜在的な攻撃にどの程度露出されるかを示す尺度です。スコアが高いほどリスクが高くなります。

攻撃の発生可能性スコアの計算

有害な組み合わせとチョークポイントの攻撃の発生可能性スコアは、次のものから導出されます。

- 露出している高価値リソースセット内のリソースの数と、それらのリソースの優先度の値と攻撃の発生可能性スコア。

- 攻撃意思のある攻撃者が有害な組み合わせとチョークポイントを利用して、価値の高いリソースに到達できる可能性

攻撃の発生可能性スコアに基づいて、有害な組み合わせには次のいずれかの重大度が割り当てられます。

- 重大: 攻撃の発生可能性スコアが 10 以上の有害な組み合わせ。

- 高: 攻撃の発生可能性スコアが 10 未満の有害な組み合わせ。

チョークポイントの攻撃露出スコアは常に 10 以上であるため、重大度の評価は常に「重大」になります。

詳細については、攻撃の発生可能性スコアをご覧ください。

有害な組み合わせとチョークポイントに対する攻撃パスの可視化

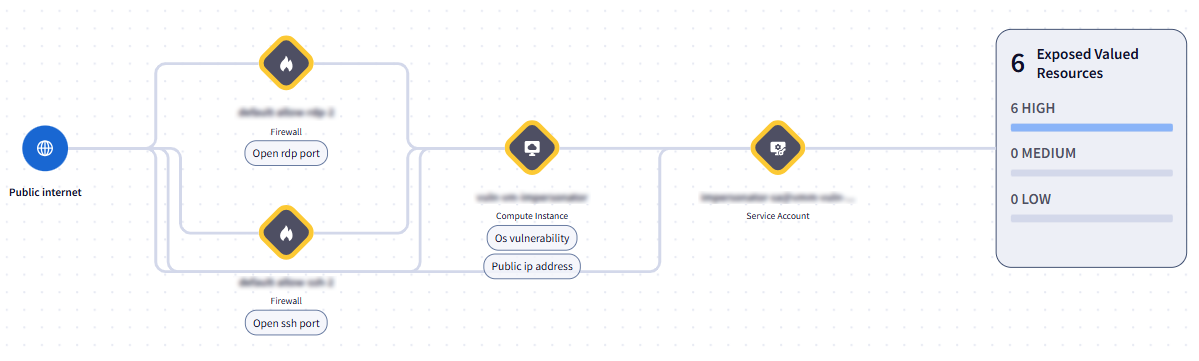

Risk Engine は、高価値リソースセットにつながる有害な組み合わせとチョークポイントの攻撃パスを視覚的に表示します。攻撃パスは、潜在的な攻撃者がリソースに到達するために使用する可能性のある一連の攻撃過程と、それらに関連するセキュリティの問題とリソースを表します。

攻撃パスは、有害な組み合わせまたはチョークポイント内の個々のセキュリティ問題の関係と、それらがどのように組み合わさって高価値リソースセット内のリソースへのパスを形成するかを把握する際に役立ちます。パスの可視化によって、公開されている価値のあるリソースの数と、クラウド環境に対する相対的な重要度もわかります。

攻撃パス上のリソースは、次のように色分けされています。

- 有害な組み合わせの原因となるセキュリティ問題のあるリソースは、黄色の枠線でハイライト表示されます。

- ボトルネックとして特定されたリソースは、赤い枠線でハイライト表示されます。

攻撃パスを表示できる場所は複数あります。

Security Command Center Premium の [攻撃パス] ページで完全な攻撃パスを表示します。詳細については、攻撃パスをご覧ください。

Security Command Center Enterprise では、次の場所で攻撃パスの簡略版を表示できます。

- [リスク] > [概要] ページ(最もリスクの高い問題ウィジェットの項目)。

- [リスク] > [問題] ページ(問題が選択されている場合)。簡略化された攻撃パスには、問題の [概要] タブからアクセスできます。

- [リスク] > [ケース] ページ(ケースが選択されている場合)。簡略化された攻撃パスには、[

Case overview] タブからアクセスできます。

攻撃パスの完全版を表示するには、簡略版を表示してから、[Explore full attack paths] をクリックします。

次のスクリーンショットは、有害な組み合わせの簡略化された攻撃パスの例を示しています。

次のスクリーンショットは、チョークポイントの簡略化された攻撃パスの例を表しています。

関連する検出結果

有害な組み合わせとチョークポイントを構成する個々のリスクの多くは、他の Security Command Center 検出サービスでも検出されます。これらの他の検出サービスは、これらのリスクに対して個別の検出結果を生成します。これらの検出結果は、問題とケースに関連する検出結果として表示されます。関連する検出結果は、攻撃パスでも特定されます。

有害な組み合わせの場合、関連する検出結果に対して個別のケースが開かれ、異なるハンドブックが実行されます。また、チームの他のメンバーが、有害な組み合わせの検出結果の修正とは別に、それらの修正に取り組んでいる可能性があります。ケースのステータスでこれらの関連する検出結果を確認し、必要に応じてケースのオーナーに、有害な組み合わせの解決に役立つ修復の優先順位付けを行うよう依頼します。

ケース

Security Command Center Enterprise では、生成された有害な組み合わせの検出結果ごとにケースが開かれます。チョークポイントではケースは生成されません。

ケースの詳細ビューには、有害な組み合わせに関連する次の情報が表示されます。

- 有害な組み合わせの説明

- 有害な組み合わせの攻撃の発生可能性スコア

- 有害な組み合わせによって作成される攻撃パスの可視化

- 影響を受けるリソースに関する情報

- 有害な組み合わせを修復するために実行できる手順に関する情報

- 他の Security Command Center 検出サービスからの関連する検出結果に関する情報(関連するケースへのリンクを含む)

- 該当するハンドブック

- 関連付けられたチケット

Security Operations コンソールの [リスク] > [ケース] ページで、有害な組み合わせタグを使用して、有害な組み合わせのケースをクエリまたはフィルタできます。ケースリストでは、有害な組み合わせのケースをアイコン()で視覚的に識別することもできます。

有害な組み合わせのケースの表示について詳しくは、有害な組み合わせのケースを表示するをご覧ください。

ケースの優先度

デフォルトでは、有害な組み合わせのケースの優先度は、関連するケースの有害な組み合わせの検出結果の重大度と、関連付けられたアラートの重大度と同じ値に設定されます。つまり、すべての有害な組み合わせのケースの優先度は、最初は Critical または High に設定されます。

ケースを開いた後、ケースまたはアラートの優先度を変更できます。ケースまたはアラートの優先度を変更しても、検出結果の重大度は変更されません。

ケースを閉じる

有害な組み合わせの検出結果が最初に生成されたときの状態は Active です。

有害な組み合わせを修正すると、Risk Engine は次の攻撃パス シミュレーション中に修正を自動的に検出し、ケースを閉じます。シミュレーションは約 6 時間ごとに実行されます。

また、有害な組み合わせによって生じるリスクが許容できるか、回避できないと判断した場合は、検出結果をミュートしてケースをクローズできます。

検出結果をミュートすると、検出結果はアクティブなままですが、Security Command Center はケースをクローズし、デフォルトのクエリとビューから検出結果を除外します。

詳しくは、次のリソースをご覧ください。