Nesta página, explicamos como reduzir o volume de descobertas recebidas no Security Command Center silenciando as descobertas.

Visão geral

A desativação de uma descoberta a oculta da visualização padrão das suas descobertas no Console do Google Cloud. É possível ignorar descobertas manual ou programaticamente e criar filtros para silenciar automaticamente as descobertas atuais e futuras com base nos critérios especificados por você.

Encontrar provedores no Security Command Center fornece avaliações de segurança amplas da implantação do Google Cloud, mas talvez você descubra que determinadas descobertas não são apropriadas ou relevantes para sua organização ou projetos. Um grande volume de descobertas também pode dificultar a identificação e a correção dos riscos mais críticos pelos analistas de segurança. As descobertas de silenciamento economizam tempo de análise ou resposta a descobertas de segurança para recursos isolados ou que se enquadram em parâmetros comerciais aceitáveis.

Silenciar descobertas vs listas de permissões

As descobertas de silenciamento funcionam de maneira diferente das soluções de gerenciamento de volume atuais. O Security Health Analytics permite usar marcações de segurança dedicadas para adicionar recursos às listas de permissões, o que impede os detectores de criar descobertas de segurança para recursos específicos. Também é possível desativar detectores no Security Command Center.

No entanto, a desativação de descobertas tem várias vantagens sobre listas de permissões e desativação de detectores:

- Você pode silenciar as descobertas sem localizar os recursos subjacentes.

- As descobertas que não estiverem anexadas a nenhum recurso poderão ser silenciadas.

- Você pode criar filtros personalizados para ajustar a funcionalidade do som.

- Ignorar as descobertas não impede que os recursos subjacentes sejam verificados. As descobertas ainda serão geradas, mas permanecerão ocultas até que você decida visualizá-las.

Permissões

Para usar as descobertas de silenciamento, você precisa de um dos seguintes papéis de gerenciamento de identidade e acesso (IAM) na organização, pasta ou projeto } nível:

- Ver regras de silenciamento:

- Leitor administrador da Central de segurança (

roles/securitycenter.adminViewer) - Leitor de configurações da Central de segurança (

roles/securitycenter.settingsViewer) - Leitor de configurações de desativação de som da Central de segurança (

roles/securitycenter.muteConfigsViewer)

- Leitor administrador da Central de segurança (

- Veja, crie, atualize e exclua regras de silenciamento:

- Administrador da Central de segurança (

roles/securitycenter.admin) - Editor administrador da Central de segurança (

roles/securitycenter.adminEditor) - Editor de configurações da Central de segurança

(

roles/securitycenter.settingsEditor) - Editor de configurações de desativação de sons da Central de segurança

(

roles/securitycenter.muteConfigsEditor)

- Administrador da Central de segurança (

- Silenciar descobertas manualmente:

- Editor de descobertas da Central de segurança

(

roles/securitycenter.findingsEditor)

- Editor de descobertas da Central de segurança

(

Também é possível criar e conceder papéis personalizados com algumas ou todas as seguintes permissões:

- Permissões de leitura da regra de silenciamento

securitycenter.muteconfigs.getsecuritycenter.muteconfigs.list

- Permissões de gravação da regra de silenciamento

securitycenter.muteconfigs.createsecuritycenter.muteconfigs.updatesecuritycenter.muteconfigs.delete

- Como encontrar permissões de gravação

securitycenter.findings.setMutesecuritycenter.findings.bulkMuteUpdate

O recurso de silenciar descobertas adere aos papéis concedidos no nível da organização, da pasta ou do projeto. É possível silenciar descobertas em pastas ou projetos específicos e restringir a capacidade de outras pessoas de ignorar descobertas com base no acesso concedido a elas. Por exemplo, se você tiver acesso a um único projeto, só será possível silenciar as descobertas nesse projeto. Se você tiver acesso a uma pasta, poderá ignorar as descobertas em qualquer subpasta ou projeto dentro dela.

Para saber mais sobre os papéis do Security Command Center, consulte Controle de acesso.

Silenciar descobertas

É possível silenciar manualmente descobertas individuais, silenciar várias descobertas de uma vez com filtros de desativação em massa ou criar regras de silenciamento que suprime automaticamente as descobertas futuras com base em filtros definidos.

As descobertas contêm um atributo mute que pode ser definido como MUTED ou UNMUTED.

Quando você desativa e ativa o som das descobertas, o valor do atributo é alterado. Para

mais informações, consulte Desativar som das propriedades.

As descobertas de silenciamento são relevantes para muitos casos de uso, incluindo:

- Recursos em ambientes que não sejam de produção, em que alguns requisitos mais rígidos podem não ser aplicáveis.

- Recomendações para o uso de chaves de criptografia gerenciadas pelo cliente em projetos que não contêm dados críticos.

- Ao conceder acesso amplo em um armazenamento de dados, que intencionalmente é aberto ao público e divulga informações públicas.

- Descobertas que não são relevantes para a organização ou projeto com base nas políticas da empresa.

As descobertas silenciadas continuam sendo registradas para fins de auditoria e conformidade e podem ser visualizadas, se necessário. No entanto, por padrão, elas não aparecem no

Console do Google Cloud. Também é possível filtrar as descobertas silenciadas das

notificações do Pub/Sub e das chamadas da API Security Command Center usando o atributo mute

da descoberta.

Desativar o som de uma descoberta específica

É possível silenciar uma descoberta individual usando o console do Google Cloud, a CLI gcloud ou a API Security Command Center.

Confira o exemplo de código para silenciar uma descoberta em Silenciar uma descoberta.

Para silenciar uma descoberta individual, clique na guia do procedimento que você quer usar:

Console

No console do Google Cloud, acesse a página Descobertas do Security Command Center.

Se necessário, selecione o projeto ou a organização do Google Cloud.

Se a residência de dados estiver ativada para o Security Command Center, use o seletor de local diretamente abaixo do seletor de projetos para escolher o local do Security Command Center da descoberta. Exemplo:

Se a descoberta que você precisa silenciar não estiver no painel Resultados da consulta de descobertas, selecione a categoria da descoberta na seção Categoria no painel Filtros rápidos.

Marque a caixa de seleção ao lado da descoberta que você quer silenciar. É possível selecionar uma ou mais origens.

Na barra de ações Resultados da consulta de descobertas, clique em Desativar opções e selecione Desativar som.

O atributo

mutedas descobertas selecionadas está definido comoMUTED, e a descoberta é removida do painel Resultados da consulta de descobertas.

Como alternativa, é possível silenciar uma descoberta no painel de detalhes:

- No painel Como encontrar resultados da consulta da página Descobertas, na coluna Categoria, clique no nome de uma descoberta individual. O painel de detalhes da descoberta será aberto.

- Clique em Realizar ação.

No menu Realizar ação, selecione Silenciar.

Se você selecionar Desativar descobertas como esta, a página Criar regra de silenciamento será aberta, em que você poderá criar uma regra de silenciamento para descobertas do mesmo tipo ou que incluem o mesmo atributo

Indicator.

gcloud

-

No Console do Google Cloud, ative o Cloud Shell.

Na parte inferior do Console do Google Cloud, uma sessão do Cloud Shell é iniciada e exibe um prompt de linha de comando. O Cloud Shell é um ambiente shell com a CLI do Google Cloud já instalada e com valores já definidos para o projeto atual. A inicialização da sessão pode levar alguns segundos.

Para definir o estado de silenciamento de uma descoberta como

MUTED, use o comandoset-mutena CLI gcloud:gcloud scc findings set-mute FINDING_ID \ --PARENT=PARENT_ID \ --location=LOCATION --source=SOURCE_ID \ --mute=MUTED

Substitua:

FINDING_ID: o ID da descoberta que você quer desativarPara recuperar os IDs de descoberta, use a API Security Command Center para listar descobertas. O ID de descoberta é a última parte do atributo

canonicalName. Por exemplo,projects/123456789012/sources/1234567890123456789/findings/5ee30aa342e799e4e1700826de053aa9.PARENT: o recurso pai (project,folderouorganization), diferencia maiúsculas de minúsculasPARENT_ID: o ID da organização, pasta ou projeto pai.LOCATION: se a residência de dados estiver ativada, especifique o local do Security Command Center em que a descoberta será armazenada.Se a residência de dados não estiver ativada, especificar a sinalização

--locationsilencia a descoberta usando a API Security Command Center v2, e o único valor válido para a sinalização églobal.SOURCE_ID: o ID da origemPara instruções sobre como recuperar um ID de origem, consulte Como conseguir o ID de origem.

Go

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Java

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Python

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

API REST

Na API Security Command Center, use o método setMute para silenciar uma

descoberta. O corpo da solicitação é um tipo enumerado que indica o estado de silenciamento

resultante.

A menos que a residência de dados esteja ativada, você pode usar a v1 ou v2 da API Security Command Center. A API v2 está disponível como uma versão de pré-lançamento. Quando a residência de dados está ativada, a API v2 é a única API disponível.

Se você estiver usando a API Security Command Center v1, chame setMute

usando o endpoint v1:

POST https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/sources/SOURCE_ID/findings/FINDING_ID:setMute

{

"mute": "MUTED"

}

Se você estiver usando a API Security Command Center v2, chame setMute

usando o endpoint v2:

POST https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/sources/SOURCE_ID/locations/LOCATION/findings/FINDING_ID:setMute

{

"mute": "MUTED"

}

Substitua:

PARENT: o recurso pai (organizations,foldersouprojects).PARENT_ID: o ID da organização, pasta ou projeto pai.LOCATION: somente para v2, especifica o local do Security Command Center em que a descoberta é armazenada. Se o campo de local for omitido, o valor padrão seráglobal.SOURCE_ID: o ID numérico da origem.Para instruções sobre como recuperar um ID de origem, consulte Como conseguir o ID de origem.

FINDING_ID: o ID da descoberta que você quer silenciar.Para recuperar os IDs de descoberta, use a API Security Command Center para listar descobertas. O ID de descoberta é a última parte do atributo

canonicalName. Por exemplo,projects/123456789012/sources/1234567890123456789/findings/5ee30aa342e799e4e1700826de053aa9.

Depois de desativar uma descoberta, o atributo mute é definido como MUTED.

Silenciar uma descoberta não afeta se ela está ativa ou não. Se o som de uma descoberta ativa for desativado, o atributo state não vai mudar:

state="ACTIVE". A descoberta fica oculta, mas permanece ativa até que a

vulnerabilidade, a configuração incorreta ou a ameaça seja resolvida.

Para mais informações sobre regras de silenciamento, consulte Criar regras de silenciamento.

Ver descobertas silenciadas no console do Google Cloud

É possível visualizar descobertas silenciadas no console do Google Cloud editando a consulta de descoberta para selecionar descobertas que incluam o valor de propriedade mute="MUTED".

Por exemplo, a consulta de descobertas a seguir exibe apenas descobertas ativas que estão com o som desativado:

state="ACTIVE"

AND mute="MUTED"

Para exibir todas as descobertas ativas, com e sem som, omita completamente o atributo mute da consulta:

state="ACTIVE"

Por padrão, a consulta de descoberta no console do Google Cloud exibe apenas as descobertas que não estão silenciadas.

Para mais informações sobre como editar consultas de descoberta, consulte Criar ou editar uma consulta de descobertas no painel.

Ativar som de descobertas individuais

É possível ativar o som de uma descoberta individual usando o console do Google Cloud, a CLI gcloud ou a API Security Command Center.

Confira um exemplo de código para ativar o som de uma descoberta em Deixar de ignorar uma descoberta.

Para ativar o som de uma descoberta individual, clique na guia do procedimento que você quer usar:

Console

No console do Google Cloud, acesse a página Descobertas do Security Command Center.

Se necessário, selecione o projeto ou a organização do Google Cloud.

A página Descobertas é aberta com a consulta padrão exibida na seção Visualização da consulta. A consulta padrão filtra as descobertas silenciadas. Portanto, você precisa editar a consulta antes que as descobertas silenciadas sejam exibidas no painel Resultados da consulta de descobertas.

Se a residência de dados estiver ativada para o Security Command Center, use o seletor de local diretamente abaixo do seletor de projetos para escolher o local do Security Command Center da descoberta. Exemplo:

À direita da seção Visualização da consulta, clique em Editar consulta para abrir o Editor de consultas.

No campo Editor de consultas, substitua a instrução de silenciamento atual pelo seguinte:

mute="MUTED"

Clique em Aplicar. As descobertas no painel Resultados da consulta de descobertas são atualizadas para incluir apenas as descobertas silenciadas.

Se necessário, filtre outras descobertas silenciadas. Por exemplo, na Filtros rápidos painel em Categoria selecione o nome da descoberta que precisa ser ativada para filtrar todas as outras categorias de descoberta.

Marque a caixa de seleção ao lado da descoberta que você quer parar de ignorar. É possível selecionar uma ou mais origens.

Na barra de ações Resultados da consulta de descobertas, clique em Opções de silenciamento e selecione Ativar som.

O atributo

mutedas descobertas selecionadas está definido comoUNMUTED, e a descoberta é removida do painel Resultados da consulta de descobertas.

Também é possível desativar o som de uma descoberta no painel de detalhes:

- No painel Como encontrar resultados da consulta da página Descobertas, na coluna Categoria, clique no nome de uma descoberta individual. O painel de detalhes da descoberta será aberto.

- Clique em Realizar ação.

- No menu Entrar em ação, selecione Ativar som.

gcloud

-

No Console do Google Cloud, ative o Cloud Shell.

Na parte inferior do Console do Google Cloud, uma sessão do Cloud Shell é iniciada e exibe um prompt de linha de comando. O Cloud Shell é um ambiente shell com a CLI do Google Cloud já instalada e com valores já definidos para o projeto atual. A inicialização da sessão pode levar alguns segundos.

Para definir o estado de silenciamento de uma descoberta como

UNMUTED, use o comandoset-mutena CLI gcloud:gcloud scc findings set-mute FINDING_ID \ --PARENT=PARENT_ID \ --location=LOCATION --source=SOURCE_ID \ --mute=UNMUTED

Substitua:

FINDING_ID: o ID da descoberta que você quer desativarPara recuperar os IDs de descoberta, use a API Security Command Center para listar descobertas. O ID de descoberta é a última parte do atributo

canonicalName. Por exemplo,projects/123456789012/sources/1234567890123456789/findings/5ee30aa342e799e4e1700826de053aa9.PARENT: o recurso pai (project,folderouorganization), diferencia maiúsculas de minúsculasPARENT_ID: o ID da organização, pasta ou projeto pai.LOCATION: se a residência de dados estiver ativada, especifique o local do Security Command Center em que a descoberta será armazenada.Se a residência de dados não estiver ativada, especificar a sinalização

--locationativará o som da descoberta usando a API Security Command Center v2, e o único valor válido para a sinalização seráglobal.SOURCE_ID: o ID da origemPara instruções sobre como recuperar um ID da origem, consulte Como buscar o ID da origem.

Go

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Java

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Python

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

API REST

Na API Security Command Center, use o método setMute para ativar o som de uma

descoberta. O corpo da solicitação é um tipo enumerado que indica o estado de silenciamento

resultante.

A menos que a residência de dados esteja ativada, você pode usar a v1 ou v2 da API Security Command Center. A API v2 está disponível como uma versão de pré-lançamento. Quando a residência de dados está ativada, a API v2 é a única API disponível.

Se você estiver usando a API Security Command Center v1, chame setMute

usando o endpoint v1:

POST https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/sources/SOURCE_ID/findings/FINDING_ID:setMute

{

"mute": "UNMUTED"

}

Se você estiver usando a API Security Command Center v2, chame setMute

usando o endpoint v2:

POST https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/sources/SOURCE_ID/locations/LOCATION/findings/FINDING_ID:setMute

{

"mute": "UNMUTED"

}

Substitua:

PARENT: o recurso pai (organizations,foldersouprojects);PARENT_ID: o ID da organização, pasta ou projeto pai.LOCATION: somente para v2, especifica o local do Security Command Center em que a descoberta é armazenada. Se o campo de local for omitido, o valor padrão seráglobal.SOURCE_ID: o ID numérico da origemPara instruções sobre como recuperar um ID da origem, consulte Como buscar o ID da origem.

FINDING_ID: o ID da descoberta que você quer silenciar.Para recuperar os IDs de descoberta, use a API Security Command Center para listar descobertas. O ID de descoberta é a última parte do atributo

canonicalName. Por exemplo,projects/123456789012/sources/1234567890123456789/findings/5ee30aa342e799e4e1700826de053aa9.

As descobertas selecionadas não estão mais ocultas, e o atributo mute para as descobertas está definido como UNMUTED.

As descobertas silenciadas substituem as regras de silenciamento

Se um usuário ativar o som das descobertas, elas permanecerão ativadas mesmo que as regras de desativação de som existentes ainda correspondam às descobertas. Na verdade, as ações de ativação do som dos usuários modificam as regras de silenciamento.

As descobertas silenciadas são desativadas novamente somente se um usuário desativar o som manualmente ou criar uma nova regra de desativação de som correspondente no console do Google Cloud. As regras de silenciamento criadas com a CLI gcloud ou a API Security Command Center não vão afetar as descobertas não ignoradas pelos usuários.

Silenciar várias descobertas

É possível silenciar várias descobertas existentes em massa usando o

comando gcloud scc findings bulk-mute da CLI gcloud ou o

método bulkMute da API Security Command Center. Se você precisar

desativar o som de descobertas futuras semelhantes, crie uma regra de silenciamento.

Especifique o conjunto de descobertas que você precisa silenciar definindo um filtro de descoberta. Os filtros de desativação de som em massa não são compatíveis com todas as propriedades de descoberta. Para uma lista de propriedades sem suporte, consulte Propriedades de descoberta não compatíveis para regras de silenciamento.

Se a residência de dados estiver ativada para o Security Command Center, as operações de silenciamento em massa terão o escopo limitado ao local do Security Command Center em que são executadas.

Para ver o código de amostra que silencia as descobertas em massa, consulte Desativar descobertas em massa.

Para silenciar descobertas em massa, clique na guia do procedimento que você quer usar:

Console

No console do Google Cloud, só é possível desativar o som de descobertas em massa criando regras de desativação de som. No console do Google Cloud, a criação de regras de desativação de som silencia as descobertas atuais e futuras.

gcloud

-

No Console do Google Cloud, ative o Cloud Shell.

Na parte inferior do Console do Google Cloud, uma sessão do Cloud Shell é iniciada e exibe um prompt de linha de comando. O Cloud Shell é um ambiente shell com a CLI do Google Cloud já instalada e com valores já definidos para o projeto atual. A inicialização da sessão pode levar alguns segundos.

Para silenciar várias descobertas em massa, execute o comando

gcloud scc findings bulk-mute:gcloud scc findings bulk-mute --PARENT=PARENT_ID \ --location=LOCATION --filter="FILTER" \

Substitua:

PARENT: o escopo na hierarquia de recursos a que a regra de silenciamento se aplica,organization,folderouproject.PARENT_ID: o ID da organização, pasta ou projeto pai, especificado no formatoorganizations/123,folders/456ouprojects/789.LOCATION: se a residência de dados estiver ativada, especifique o local do Security Command Center em que as descobertas serão silenciadas em massa. Apenas as descobertas neste local são silenciadas.Se a residência de dados não estiver ativada, especificar a sinalização

--locationsilencia as descobertas usando a API Security Command Center v2 e o único valor válido para a sinalização églobal.FILTER: a expressão definida para filtrar as descobertas.

Por exemplo, para desativar todas as descobertas de

OPEN_FIREWALLePUBLIC_IP_ADDRESSde baixa gravidade no projetointernal-test, o filtro pode ser"category=\"OPEN_FIREWALL\" OR category=\"PUBLIC_IP_ADDRESS\" AND severity=\"LOW\" AND resource.project_display_name=\"internal-test\"".

Go

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Java

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Python

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

API REST

Na API Security Command Center, use o método bulkMute para silenciar várias

descobertas existentes. O corpo da solicitação contém a expressão usada para filtrar as descobertas.

A menos que a residência de dados esteja ativada, você pode usar a v1 ou v2 da API Security Command Center. A API v2 está disponível como uma versão de pré-lançamento. Quando a residência de dados está ativada, a API v2 é a única API disponível.

Se você estiver usando a API Security Command Center v1, chame bulkMute

usando o endpoint v1:

POST https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/findings:bulkMute -d

{

"filter": "FILTER"

}

Se você estiver usando a API Security Command Center v2, chame bulkMute

usando o endpoint v2:

POST https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/findings:bulkMute -d

{

"filter": "FILTER"

}

Substitua:

PARENT: o recurso pai (organizations,foldersouprojects).PARENT_ID: o ID da organização, pasta ou projeto pai.LOCATION: somente para v2, especifica o local do Security Command Center em que as descobertas são armazenadas. Se o campo de local for omitido, o valor padrão seráglobal.FILTER: a expressão que você define para filtrar as descobertas.Por exemplo, para desativar todas as descobertas de

OPEN_FIREWALLePUBLIC_IP_ADDRESSde baixa gravidade no projetointernal-test, o filtro pode ser"category=\"OPEN_FIREWALL\" OR category=\"PUBLIC_IP_ADDRESS\" AND severity=\"LOW\" AND resource.project_display_name=\"internal-test\"".

Todas as descobertas existentes no recurso selecionado e que correspondem exatamente ao filtro estão ocultas. O atributo mute das descobertas está definido como MUTED.

A desativação de descobertas não muda o estado delas. Se as descobertas ativas forem silenciadas, elas ficarão ocultas, mas permanecerão ativas até que as vulnerabilidades, configurações incorretas ou ameaças sejam resolvidas.

Criar regras de silenciamento

As regras de silenciamento são configurações do Security Command Center que usam filtros criados para ignorar automaticamente as descobertas futuras com base nos critérios especificados por você. As novas descobertas que corresponderem aos filtros de som desativado serão silenciadas automaticamente de maneira contínua. Se você também quiser silenciar descobertas existentes semelhantes, use os mesmos filtros para descobertas em massa de descobertas.

Escopo das regras de silenciamento

Considere o escopo de uma regra de silenciamento ao criar filtros.

Por exemplo, se um filtro for gravado para silenciar descobertas em Project A, mas o filtro em si for criado em Project B, ele poderá não corresponder a nenhuma descoberta.

Da mesma forma, se a residência de dados

estiver ativada, o escopo de uma regra de silenciamento

será limitado ao local do Security Command Center em que a regra de silenciamento

é criada. Por exemplo, se você criar uma regra de silenciamento no local Estados Unidos (us), ela não silenciará as descobertas armazenadas nos locais da União Europeia (eu) ou Global (global).

Para mais informações sobre residência de dados e regras de silenciamento, consulte

Regras de silenciamento, exportações contínuas e residência de dados.

Para mais informações sobre como criar filtros, consulte Como filtrar notificações.

Silenciar restrições da regra

As regras de silenciamento não são compatíveis com todas as propriedades de descoberta. Para ver uma lista de propriedades que não são compatíveis com as regras de desativação de som, consulte Propriedades de descoberta não compatíveis com regras de silenciamento.

Sua organização pode criar no máximo 1.000 regras de silenciamento.

Regras de residência de dados e silenciamento

Se a residência de dados

estiver ativada, as configurações que definem regras

de silenciamento (recursos muteConfig) estarão sujeitas ao controle de residência

de dados e serão armazenadas em um

local do Security Command Center

selecionado.

Para aplicar uma regra de silenciamento às descobertas em um local do Security Command Center, crie a regra de silenciamento no mesmo local das descobertas.

Como os filtros usados nas regras de silenciamento podem conter dados sujeitos a controles de residência, especifique o local correto antes de criá-los. O Security Command Center não restringe o local em que você cria regras de silenciamento ou exportações de streaming.

As regras de silenciamento são armazenadas apenas no local em que são criadas e não podem ser visualizadas ou editadas em outros locais.

Depois de criar uma regra de silenciamento, não é possível mudar o local dela. Para mudar o local, exclua a regra de silenciamento e recrie-a no novo local.

Para visualizar as regras de silenciamento no console do Google Cloud, primeiro você precisa definir a visualização do console do Google Cloud para o local em que elas foram criadas.

As mesmas regras se aplicam à representação da API de uma regra de silenciamento, MuteConfig.

Para recuperar um MuteConfig usando chamadas de API,

é necessário especificar o local no nome completo do recurso do

MuteConfig. Exemplo:

GET https://securitycenter.googleapis.com/v2/{name=organizations/123/locations/eu/muteConfigs/my-mute-rule-01}

Da mesma forma, para recuperar um muteConfig usando

a CLI gcloud, especifique o local

usando a sinalização --locations. Exemplo:

gcloud scc muteconfigs list --organizations=123 --location=us

Criar uma regra para ignorar

É possível criar uma regra de silenciamento usando o console do Google Cloud, a CLI gcloud ou a API Security Command Center.

Veja o exemplo de código que cria uma regra de silenciamento em Criar uma regra de silenciamento.

Para criar uma regra de silenciamento, clique na guia do procedimento que você quer usar:

Console

No console do Google Cloud, acesse a página Descobertas do Security Command Center.

Se necessário, selecione o projeto ou a organização do Google Cloud.

Se a residência de dados estiver ativada para o Security Command Center, use o seletor de local logo abaixo do seletor de projetos para escolher o local do Security Command Center em que criar a regra de silenciamento. Exemplo:

Clique em Opções de silenciamento e selecione Criar regra de silenciamento.

Digite um ID da regra de silenciamento. Esse valor é obrigatório.

Insira uma descrição de regra de silenciamento que forneça contexto para explicar por que as descobertas são silenciadas. Esse valor é opcional, mas recomendado.

Recurso pai indica o escopo em que a regra de silenciamento será criada e aplicada.

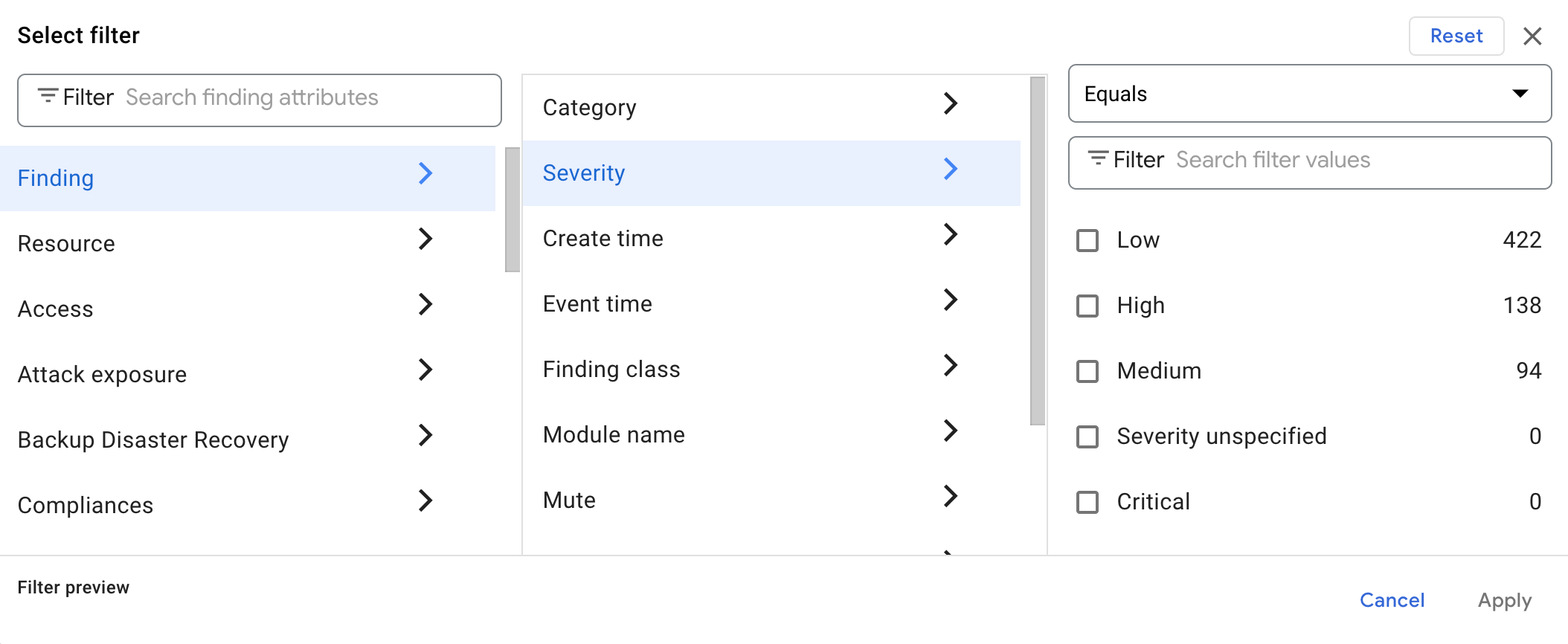

No campo Consulta de descobertas, crie as instruções de consulta clicando em Adicionar filtro. Como alternativa, é possível digitar as instruções de consulta manualmente.

A caixa de diálogo Selecionar filtro permite escolher os atributos e valores de descoberta suportados.

- Selecione um atributo de descoberta ou digite um nome na caixa Pesquisar atributos de descoberta. Uma lista dos subatributos disponíveis será exibida.

- Selecione um subatributo. Um campo de seleção para as opções de avaliação é exibido acima de uma lista dos valores de subatributos encontrados nas descobertas do painel Resultados da consulta de descobertas.

- Selecione uma opção de avaliação para os valores do subatributo selecionado. Para mais informações sobre as opções de avaliação e os operadores e funções que elas usam, consulte Operadores de consulta no menu "Adicionar filtros".

- Selecione Apply.

A caixa de diálogo será fechada, e a consulta será atualizada.

- Repita até que a consulta de descobertas contenha todos os atributos que você quer.

Verifique a precisão do filtro. Para fazer alterações, exclua ou adicione propriedades e filtre os valores conforme necessário.

Clique em Visualizar descobertas correspondentes.

Uma tabela mostra descobertas que correspondem à sua consulta.

Clique em Salvar.

gcloud

-

No Console do Google Cloud, ative o Cloud Shell.

Na parte inferior do Console do Google Cloud, uma sessão do Cloud Shell é iniciada e exibe um prompt de linha de comando. O Cloud Shell é um ambiente shell com a CLI do Google Cloud já instalada e com valores já definidos para o projeto atual. A inicialização da sessão pode levar alguns segundos.

Para criar regras de silenciamento, execute o comando

gcloud scc muteconfigs create:gcloud scc muteconfigs create CONFIG_ID \ --PARENT=PARENT_ID \ --location=LOCATION --description="RULE_DESCRIPTION" \ --filter="FILTER"

Substitua:

CONFIG_ID: o nome da regra de silenciamento. O código precisa ter entre 1 e 63 caracteres alfanuméricos e hifens.PARENT: o escopo na hierarquia de recursos a que a regra de silenciamento se aplica,organization,folderouproject.PARENT_ID: o ID da organização, pasta ou projeto pai, especificado no formatoorganizations/123,folders/456ouprojects/789.LOCATION: se a residência de dados estiver ativada, especifique o local do Security Command Center em que criar a regra de silenciamento. A configuração da regra de silenciamento é armazenada e se aplica a descobertas apenas nesse local.Se a residência de dados não estiver ativada, especificar a sinalização

--locationcriará a regra de silenciamento usando a API Security Command Center v2 e o único valor válido para a sinalização seráglobal.RULE_DESCRIPTION: uma descrição da regra de silenciamento de até 1.024 caracteres.FILTER: a expressão que você define para filtrar as descobertas. Por exemplo, para silenciar as descobertas deOPEN_FIREWALL, o filtro pode serFILTER="category=\"OPEN_FIREWALL\"".

A resposta inclui o ID da regra de silenciamento, que pode ser usado para ver, atualizar e excluir regras de silenciamento, conforme descrito em Gerenciar regras de silenciamento.

Go

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Java

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Python

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

API REST

Na API Security Command Center, use o método muteConfigs create para

criar uma regra de silenciamento. O corpo da solicitação é uma instância de MuteConfig.

A menos que a residência de dados esteja ativada, você pode usar a v1 ou v2 da API Security Command Center. A API v2 está disponível como uma versão de pré-lançamento. Quando a residência de dados está ativada, a API v2 é a única disponível.

Se você estiver usando a API Security Command Center v1, use o endpoint da versão 1

para chamar muteConfigs create.

No corpo da solicitação, use a definição de MuteConfig da versão 1:

POST https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs?muteConfigId=MUTE_CONFIG_ID -d

{

"description": "RULE_DESCRIPTION",

"filter": FILTER

}

Se você estiver usando a API Security Command Center v2, use o endpoint da

versão 2 para chamar muteConfigs create.

No corpo da solicitação, use a definição de MuteConfig da versão 2:

POST https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs?muteConfigId=MUTE_CONFIG_ID -d

{

"description": "RULE_DESCRIPTION",

"filter": FILTER

"type": "STATIC"

}

Substitua:

PARENT: o recurso pai da regra de silenciamento (organizations,foldersouprojects);PARENT_ID: o ID da organização, pasta ou projeto pai.LOCATION: somente para a v2, especifica o local do Security Command Center em que a regra de silenciamento se aplica. Se o campo de local for omitido, o valor padrão seráglobal.MUTE_CONFIG_ID: o nome da regra de silenciamento (entre 1 e 63 caracteres).RULE_DESCRIPTION: uma descrição da regra de silenciamento (até 1.024 caracteres).FILTER: a expressão definida para filtrar as descobertas.Por exemplo, para silenciar descobertas

OPEN_FIREWALL, seu filtro pode ser"category=\"OPEN_FIREWALL\"".

A resposta inclui o ID de configuração de desativação de som que pode ser usado para ver, atualizar e excluir regras de desativação de som, conforme descrito em Gerenciar regras de desativação de som.

Novas descobertas que correspondem exatamente ao filtro estão ocultas, e o atributo mute

para as descobertas é definido como MUTED.

Não há suporte para as propriedades de descoberta nas regras de silenciamento

As regras de silenciamento não são compatíveis com todas as propriedades de descoberta em filtros. As propriedades a seguir não são compatíveis com filtros de regras de silenciamento.

createTimeeventTimemutemute_initiatormute_update_timenameparentsecurity_markssource_propertiesstate

Desativar o som das propriedades de descoberta

Esta seção lista as propriedades de silenciamento e descreve como elas são afetadas pelas operações de silenciamento:

mute: defina comoUNDEFINEDquando as descobertas forem criadas e as alterações nos seguintes cenários:MUTED: uma descoberta foi silenciada manualmente ou por uma regra de silenciamento.UNMUTED: um usuário ativa o som de uma descoberta.

mute_update_time: o tempo em que uma descoberta será silenciada ou não.mute_initiator: o identificador da regra principal ou de silenciamento que silenciou uma descoberta

Interromper notificações de descobertas silenciadas

Se você ativar as notificações de descoberta, as descobertas silenciadas que correspondem aos filtros de notificação ainda acionarão notificações no Pub/Sub.

Para interromper as notificações de descobertas silenciadas, use o atributo mute para excluir as descobertas silenciadas no filtro NotificationConfig. Por exemplo, o filtro a seguir

envia apenas notificações de descobertas ativas que não tenham o som desativado ou quando

o atributo de silenciamento não tenha sido definido:

FILTER="state=\"ACTIVE\" AND -mute=\"MUTED\""

Gerenciar regras de silenciamento

É possível visualizar, atualizar e excluir regras de silenciamento com base no escopo dos papéis do IAM. Com os papéis no nível da organização, você vê regras de silenciamento para todas as pastas e projetos dentro da organização. Se você tiver papéis no nível da pasta, poderá acessar e gerenciar regras de silenciamento para pastas específicas e todas as subpastas e projetos dentro dessas pastas. Os papéis no nível do projeto permitem gerenciar regras de silenciamento em projetos específicos.

O Security Command Center Premium é compatível com a concessão de papéis nos níveis da organização, pasta e projeto. O Security Command Center Standard aceita apenas papéis no nível da organização. Para mais informações, consulte Controle de acesso.

Listar regras de silenciamento

É possível listar as regras de silenciamento em uma organização, pasta ou projeto usando o console do Google Cloud, a CLI gcloud ou a API Security Command Center.

A capacidade de listar regras de silenciamento de um determinado escopo depende das permissões concedidas aos papéis do IAM.

Se a residência de dados estiver ativada para o Security Command Center, o escopo do comando de lista também estará limitado ao local do Security Command Center selecionado.

Confira o exemplo de código que lista as regras de silenciamento em Listar regras de silenciamento.

Para listar as regras de silenciamento de uma organização, pasta ou projeto, clique na guia do procedimento que você quer usar:

Console

No console do Google Cloud, acesse a guia Regras de desativação na página Configurações do Security Command Center.

Se necessário, selecione o projeto ou a organização do Google Cloud.

Se a residência de dados estiver ativada para o Security Command Center, use o seletor de local logo abaixo do seletor de projetos para escolher o local do Security Command Center em que a regra de silenciamento está armazenada. Exemplo:

Na seção Regras de silenciamento, você vê detalhes das regras de silenciamento ativas, incluindo:

- Nome: ID da regra de silenciamento

- Recurso pai: o recurso no qual a regra para silenciar fica.

- Descrição: a descrição da regra de silenciamento, se disponível

- Última atualização feita por: o principal que atualizou a regra pela última vez.

- Última atualização: a data e a hora em que a regra foi atualizada pela última vez

gcloud

-

No Console do Google Cloud, ative o Cloud Shell.

Na parte inferior do Console do Google Cloud, uma sessão do Cloud Shell é iniciada e exibe um prompt de linha de comando. O Cloud Shell é um ambiente shell com a CLI do Google Cloud já instalada e com valores já definidos para o projeto atual. A inicialização da sessão pode levar alguns segundos.

Para listar regras de silenciamento, execute o comando

gcloud scc muteconfigs list:gcloud scc muteconfigs list --PARENT=PARENT_ID --location=LOCATION

Substitua:

PARENT: oorganization,folderouprojectpai em que as regras de silenciamento serão listadas.PARENT_ID: o ID da organização, pasta ou projeto pai.LOCATION: se a residência de dados estiver ativada, especifique o local do Security Command Center em que as regras de silenciamento serão listadas.Se a residência de dados não estiver ativada, especificar a sinalização

--locationlistará as regras de silenciamento usando a API Security Command Center v2, e o único valor válido para a sinalização seráglobal.

Go

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Java

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Python

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

API REST

Na API Security Command Center, use o método muteConfigs list para listar

regras de silenciamento. O corpo da solicitação está vazio.

A menos que a residência de dados esteja ativada, você pode usar a v1 ou v2 da API Security Command Center. A API v2 está disponível como uma versão de pré-lançamento. Quando a residência de dados está ativada, a API v2 é a única API disponível.

Se você estiver usando a API Security Command Center v1, use o endpoint v1 para

chamar muteConfigs list:

GET https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs

Se você estiver usando a API Security Command Center v2, use o endpoint v2 para

chamar muteConfigs list:

GET https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs

Substitua:

PARENT: o recurso pai da regra de silenciamento (organizations,foldersouprojects);PARENT_ID: o ID da organização, pasta ou projeto pai.LOCATION: somente para a v2, especifica o local do Security Command Center para listar as regras de silenciamento. Se o campo de local for omitido, o valor padrão seráglobal.

A resposta inclui os nomes, as descrições e os códigos de configuração de desativação de som das regras de silenciamento.

Ver a configuração de uma regra de silenciamento

É possível visualizar uma configuração de regra de silenciamento usando o console do Google Cloud, a CLI gcloud ou a API Security Command Center.

Para ver o exemplo de código que recupera uma configuração de regra de silenciamento, consulte Ver uma regra de silenciamento.

Para visualizar uma configuração de regra de silenciamento, clique na guia do procedimento que você quer usar:

Console

No console do Google Cloud, acesse a guia Regras de desativação na página Configurações do Security Command Center.

Se necessário, selecione o projeto ou a organização do Google Cloud.

Se a residência de dados estiver ativada para o Security Command Center, use o seletor de local logo abaixo do seletor de projetos para escolher o local do Security Command Center da regra de silenciamento. Exemplo:

Na seção Ignorar regras, você vê uma lista das regras de silenciamento.

Clique no nome da regra que você quer ver.

Uma página é aberta com a configuração da regra de silenciamento.

gcloud

-

No Console do Google Cloud, ative o Cloud Shell.

Na parte inferior do Console do Google Cloud, uma sessão do Cloud Shell é iniciada e exibe um prompt de linha de comando. O Cloud Shell é um ambiente shell com a CLI do Google Cloud já instalada e com valores já definidos para o projeto atual. A inicialização da sessão pode levar alguns segundos.

Para ver a configuração de uma regra de silenciamento, execute o comando

gcloud scc muteconfigs get:gcloud scc muteconfigs get MUTE_CONFIG_ID \ --PARENT=PARENT_ID --location=LOCATION

Substitua:

MUTE_CONFIG_ID: o ID da regra de silenciamento.PARENT: o recurso pai da regra de silenciamento (organization,folderouproject);PARENT_ID: o ID da organização, pasta ou projetoLOCATION: se a residência de dados estiver ativada, especifique o local do Security Command Center em que a regra de silenciamento será armazenada. O valor padrão églobal.Se a residência de dados não estiver ativada, especificar a flag

--locationvai receber a regra de silenciamento usando a API Security Command Center v2, e o único valor válido para a sinalização seráglobal.

Go

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Java

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Python

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

API REST

Na API Security Command Center, use o método muteConfigs get para retornar

a configuração de uma regra de silenciamento. O corpo da solicitação está vazio.

Para saber o CONFIG_ID de uma regra de silenciamento, primeiro execute uma chamada de API para

Listar regras de silenciamento.

A resposta inclui IDs de configuração para regras de silenciamento retornadas.

A menos que a residência de dados esteja ativada, você pode usar a v1 ou v2 da API Security Command Center. A API v2 está disponível como uma versão de pré-lançamento. Quando a residência de dados está ativada, a API v2 é a única API disponível.

Se você estiver usando a API Security Command Center v1, use o endpoint v1 para chamar muteConfigs get:

GET https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs/CONFIG_ID

Se você estiver usando a API Security Command Center v2, use o endpoint v2 para chamar muteConfigs get:

GET https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs/CONFIG_ID

Substitua:

PARENT: o recurso pai da regra de silenciamento (organizations,foldersouprojects);PARENT_ID: o ID da organização, pasta ou projetoLOCATION: somente para v2, especifica o local do Security Command Center em que a regra de silenciamento é armazenada. Se o campo de local for omitido, o valor padrão seráglobal.CONFIG_ID: o ID numérico da regra de silenciamento

Atualizar regras de silenciamento

É possível atualizar a descrição ou o filtro de descoberta de uma regra de silenciamento usando o console do Google Cloud, a CLI gcloud ou a API Security Command Center.

Não é possível alterar o ID, a organização pai, a pasta ou o projeto nem o local de uma regra de silenciamento. Para mudar qualquer um desses valores, é preciso criar uma nova regra de silenciamento.

Se você ativou as descobertas anteriormente, elas serão desativadas novamente se forem correspondidas por uma regra de desativação atualizada no console do Google Cloud. Para mais informações, consulte Descobertas ativadas substituem regras de desativação.

Para ver o exemplo de código que atualiza uma regra de silenciamento, consulte Atualizar uma regra de silenciamento.

Para atualizar uma regra de silenciamento, clique na guia do procedimento que você quer usar:

Console

No console do Google Cloud, acesse a guia Regras de desativação na página Configurações do Security Command Center.

Selecione o projeto ou a organização do Google Cloud que é o recurso pai da regra de silenciamento que você quer modificar.

Se a residência de dados estiver ativada para o Security Command Center, use o seletor de local diretamente abaixo do seletor de projetos para escolher o local do Security Command Center da regra de silenciamento. Exemplo:

Clique no nome da regra de silenciamento que você quer modificar.

Se você não selecionou o projeto ou a organização apropriada, talvez veja uma observação informando que não tem permissão para modificar a regra de desativação de som.

Insira uma nova descrição e clique em Salvar.

Atualize ou altere o filtro.

Veja mais instruções em Criar regras de silenciamento.

Para visualizar as descobertas que correspondem ao filtro atualizado, clique em Visualizar descobertas correspondentes.

Uma tabela é carregada com descobertas que correspondem à nova consulta.

Clique em Salvar.

gcloud

-

No Console do Google Cloud, ative o Cloud Shell.

Na parte inferior do Console do Google Cloud, uma sessão do Cloud Shell é iniciada e exibe um prompt de linha de comando. O Cloud Shell é um ambiente shell com a CLI do Google Cloud já instalada e com valores já definidos para o projeto atual. A inicialização da sessão pode levar alguns segundos.

Para atualizar as regras de silenciamento, execute o comando

gcloud scc muteconfigs update:gcloud scc muteconfigs update MUTE_CONFIG_ID \ --PARENT=PARENT_ID \ --location=LOCATION --description=RULE_DESCRIPTION \ --filter=FILTERSubstitua:

MUTE_CONFIG_ID: o ID da regra de silenciamento.PARENT: o recurso pai da regra de silenciamento (organization,folderouproject).PARENT_ID: o ID da organização, pasta ou projeto.LOCATION: se a residência de dados estiver ativada, especifique o local do Security Command Center em que a regra de silenciamento será armazenada. O valor padrão églobal.Se a residência de dados não estiver ativada, especificar a sinalização

--locationatualizará a configuração da regra de silenciamento usando a API Security Command Center v2, e o único valor válido para a sinalização seráglobal.RULE_DESCRIPTION: uma descrição da regra de silenciamento (máx: 1.024 caracteres).FILTER: a expressão que você define para filtrar as descobertas.Por exemplo, para silenciar

OPEN_FIREWALLdescobertas, seu filtro pode serFILTER="category=\"OPEN_FIREWALL\"".

Go

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Java

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Python

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

API REST

Na API Security Command Center, use o método muteConfigs patch para atualizar uma regra de silenciamento. O corpo da solicitação é uma instância de MuteConfig.

Para saber o CONFIG_ID de uma regra de silenciamento, execute uma chamada de API para

listar regras de silenciamento.

A resposta inclui IDs de configuração para regras de silenciamento retornadas.

A menos que a residência de dados esteja ativada, você pode usar a v1 ou v2 da API Security Command Center. A API v2 está disponível como uma versão de pré-lançamento. Quando a residência de dados está ativada, a API v2 é a única API disponível.

Se você estiver usando a API Security Command Center v1, use o endpoint v1 para

chamar muteConfigs patch:

PATCH https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs/CONFIG_ID

{

"description": "RULE_DESCRIPTION",

"filter": "FILTER",

"type": "STATIC"

}

Se você estiver usando a API Security Command Center v2, use o endpoint v2 para

chamar muteConfigs patch:

PATCH https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs/CONFIG_ID

{

"description": "RULE_DESCRIPTION",

"filter": "FILTER",

}

Substitua:

PARENT: o recurso pai da regra de silenciamento (organizations,foldersouprojects);PARENT_ID: o ID da organização, pasta ou projetoLOCATION: somente para v2, especifica o local do Security Command Center em que a regra de silenciamento é armazenada. Se o campo de local for omitido, o valor padrão seráglobal.CONFIG_ID: o ID numérico da regra de silenciamentoRULE_DESCRIPTION: uma descrição da regra de silenciamento (máx: 1.024 caracteres).FILTER: a expressão definida para filtrar descobertasPor exemplo, para silenciar descobertas

OPEN_FIREWALL, seu filtro pode ser"category=\"OPEN_FIREWALL\"".

Novas descobertas que correspondem exatamente ao filtro estão ocultas, e o atributo mute para as descobertas está definido como MUTED.

A atualização das regras de silenciamento não ativa automaticamente o som de descobertas silenciadas pelas regras anteriores. É necessário ativar o som das descobertas manualmente.

Excluir regras de silenciamento

É possível excluir uma regra de silenciamento usando o console do Google Cloud, a CLI gcloud ou a API Security Command Center.

Antes de excluir regras de silenciamento, entenda o seguinte:

- Não é possível recuperar as regras de silenciamento excluídas.

- A exclusão de regras de silenciamento não ativa automaticamente o som das descobertas silenciadas. É necessário ativar o som das descobertas de forma manual ou programática.

- As descobertas futuras que corresponderem aos filtros nas regras de silenciamento excluídas não serão silenciadas.

Para ver o exemplo de código que exclui uma regra de silenciamento, consulte Excluir uma regra de silenciamento.

Para excluir uma regra de silenciamento, clique na guia do procedimento que você quer usar:

Console

No console do Google Cloud, acesse a guia Regras de desativação na página Configurações do Security Command Center.

Se necessário, selecione o projeto ou a organização do Google Cloud.

Se a residência de dados estiver ativada para o Security Command Center, use o seletor de local logo abaixo do seletor de projetos para escolher o local do Security Command Center em que a regra de silenciamento está armazenada. Exemplo:

Clique no nome da regra de silenciamento que você quer excluir.

Clique em deleteExcluir

Leia a caixa de diálogo e, se estiver tudo certo, clique em Excluir.

gcloud

-

No Console do Google Cloud, ative o Cloud Shell.

Na parte inferior do Console do Google Cloud, uma sessão do Cloud Shell é iniciada e exibe um prompt de linha de comando. O Cloud Shell é um ambiente shell com a CLI do Google Cloud já instalada e com valores já definidos para o projeto atual. A inicialização da sessão pode levar alguns segundos.

Para excluir regras de silenciamento, execute o comando

gcloud scc muteconfigs delete:gcloud scc muteconfigs delete MUTE_CONFIG_ID \ --PARENT=PARENT_ID --location=LOCATION

Substitua:

MUTE_CONFIG_ID: o ID da configuração de desativação de somPARENT: o recurso pai da regra de silenciamento (organization,folderouproject);PARENT_ID: o ID da organização, pasta ou projetoLOCATION: se a residência de dados estiver ativada, especifique o local do Security Command Center em que a configuração da regra de silenciamento será armazenada. O valor padrão églobal.Se a residência de dados não estiver ativada, especificar a sinalização

--locationvai excluir a regra de silenciamento usando a API Security Command Center v2, e o único valor válido para a sinalização seráglobal.

Confirme sua solicitação para excluir a regra de silenciamento.

Go

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Java

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

Python

O exemplo a seguir usa a API v1. Para modificar o exemplo para v2, substitua v1 por v2 e adicione /locations/LOCATION ao nome do recurso.

Para a maioria dos recursos, adicione /locations/LOCATION ao

nome do recurso após /PARENT/PARENT_ID, em que

PARENT é organizations, folders

ou projects.

Para descobertas, adicione /locations/LOCATION ao nome

do recurso depois de /sources/SOURCE_ID, em que SOURCE_ID

é o ID do

serviço do Security Command Center

que emitiu a descoberta.

API REST

Na API Security Command Center, use o método muteConfigs delete para

excluir uma regra de silenciamento. O corpo da solicitação está vazio.

Para saber o CONFIG_ID de uma regra de silenciamento, execute uma chamada de API para

Listar regras de silenciamento.

A resposta inclui IDs de configuração para regras de silenciamento retornadas.

A menos que a residência de dados esteja ativada, você pode usar a v1 ou v2 da API Security Command Center. A API v2 está disponível como uma versão de pré-lançamento. Quando a residência de dados está ativada, a API v2 é a única API disponível.

Se você estiver usando a API Security Command Center v1, use o endpoint v1 para chamar muteConfigs delete:

DELETE https://securitycenter.googleapis.com/v1/PARENT/PARENT_ID/muteConfigs/CONFIG_ID

Se você estiver usando a API Security Command Center v2, use o endpoint v2 para chamar muteConfigs delete:

DELETE https://securitycenter.googleapis.com/v2/PARENT/PARENT_ID/locations/LOCATION/muteConfigs/CONFIG_ID

Substitua:

PARENT: o recurso pai da regra de silenciamento (organizations,foldersouprojects);PARENT_ID: o ID da organização, pasta ou projetoLOCATION: somente para v2, especifica o local do Security Command Center em que a regra de silenciamento é armazenada. Se o campo de local for omitido, o valor padrão seráglobal.CONFIG_ID: o ID numérico da regra de silenciamento

A seguir

Saiba mais sobre como filtrar notificações de descoberta.

Veja mais exemplos de filtros que você pode usar.