En este instructivo, se muestra cómo usar las pruebas de conectividad de forma iterativa para identificar y solucionar un problema con la conectividad de red.

En este caso, las reglas de firewall de la nube privada virtual (VPC) evitan que la dirección IP externa de una instancia de máquina virtual (VM) use el protocolo ICMP para hacer ping a la dirección IP externa de otra VM.

Debido a que los problemas de comunicación de VM a VM suelen ser problemas de conectividad de red, las pruebas de conectividad pueden proporcionarte información sobre posibles problemas de configuración para que puedas solucionarlos. Luego, puedes volver a ejecutar las pruebas de conectividad para verificar la corrección.

Descripción general

En este caso, has configurado dos instancias de VM en la misma subred de tu red de VPC. Ambas VM tienen direcciones IP externas. Cuando pruebes la conectividad entre ellas mediante el envío de un paquete ping desde la vm1 a la dirección IP externa de la vm2, el ping no funciona.

Antes de comenzar

Antes de comenzar el instructivo, sigue todos los pasos de la sección Before you begin en Crea y ejecuta pruebas de conectividad.

También puede ser útil revisar cómo funcionan las reglas de firewall de VPC.

Configura recursos de red

En esta sección, configurarás los recursos de Google Cloud en la ruta de acceso de la prueba.

Configura una red de VPC

Puedes usar una red y subred existentes que contengan las VM o puedes crear una red y subred nuevas.

Configura dos instancias de VM

- Las instancias de VM en este instructivo están ubicadas en la misma red de VPC y subred. Puedes usar VM existentes o crear VM nuevas.

- Asigna la

vm1y lavm2a una dirección IP externa cuando las crees. Toma nota de las direcciones, ya que las usarás más adelante.

Crea una regla de firewall default-deny-outgoing-ping

Después de crear las VM, crea una regla de firewall de VPC de salida llamada default-deny-outgoing-ping. Esta regla rechaza el protocolo ICMP de la vm1 a la vm2. Asegúrate de que no haya reglas de firewall en esta red que anulen esta regla. Además, asegúrate de que ninguna regla de políticas jerárquicas de firewall anule esta regla. Para obtener más detalles, consulta Descripción general de las políticas jerárquicas de firewall.

Usa los valores de la siguiente tabla para configurar esta regla de firewall de VPC.

| Campo de la regla de firewall de VPC | Valor |

|---|---|

| Nombre | default-deny-outgoing-ping |

| Red | Usa la red de VPC en la que se encuentran las VM. |

| Prioridad | 1000 |

| Dirección del tráfico | Salida |

| Acción en caso de coincidencia | Denegar |

| Destinos | Selecciona Todas las instancias de la red. |

| Rangos de IP de destino | Usa la dirección IP externa de la vm2. |

| Puertos y protocolos especificados | Selecciona la casilla de verificación Otros protocolos y, luego, ingresa icmp. |

Crea una regla de firewall default-deny-ingress-to-vm2

Crea una regla de firewall de entrada llamada default-deny-ingress-to-vm2 para denegar el protocolo ICMP a la dirección IP externa de la vm2. Asegúrate de que no haya reglas de firewall en esta red que anulen esta regla. Además, asegúrate de que ninguna regla de políticas jerárquicas de firewall anule esta regla. Para obtener más detalles, consulta Descripción general de las políticas jerárquicas de firewall.

Usa los valores de la siguiente tabla para crear la regla.

| Campo de la regla de firewall de VPC | Valor |

|---|---|

| Nombre | default-deny-ingress-to-vm2 |

| Red | Usa la red de VPC en la que se encuentran las VM. |

| Prioridad | 65534 |

| Dirección del tráfico | Entrada |

| Acción en caso de coincidencia | Denegar |

| Destinos | Selecciona Todas las instancias de la red. |

| Rangos de IP de origen | Usa la dirección IP externa de la vm1. |

| Puertos y protocolos especificados | Selecciona la casilla de verificación Otros protocolos y, luego, ingresa icmp. |

Ejecuta el primer seguimiento

Con la Google Cloud consola,

ejecuta un seguimiento

para determinar si un paquete ICMP (ping) puede viajar vm1 a la dirección IP externavm2. Después de ejecutar este seguimiento, las Pruebas de conectividad te informan que el paquete de seguimiento se descartó debido a la regla de firewall default-deny-outgoing-ping.

Usa la siguiente tabla para los valores de entrada del seguimiento.

| Nombre del campo | Valor |

|---|---|

| Protocol | icmp |

| Dirección IP de origen | Usa la dirección IP externa de la Selecciona la casilla de verificación Esta es una dirección IP que se usa en Google Cloud. |

| Dirección IP o proyecto de servicio de origen | Verifica el nombre del proyecto de la vm1. |

| Dirección IP de destino | Usa la dirección IP externa de la Selecciona la casilla de verificación Esta es una dirección IP que se usa en Google Cloud. |

| Dirección IP o proyecto de servicio de destino | Verifica el nombre del proyecto de la vm2. |

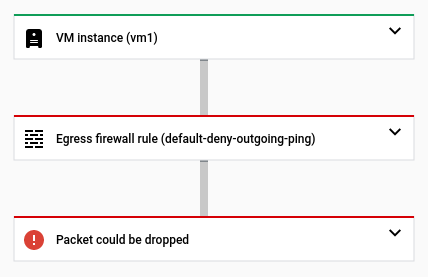

En la siguiente instantánea de la consola Google Cloud , se muestra que el paquete de seguimiento se descartó en la regla de firewall default-deny-outgoing-ping.

Ejecute un segundo seguimiento después de inhabilitar la regla de firewall default-deny-outgoing-ping

- Para permitir que la prueba de ping

vm2inhabilite temporalmente la regla del firewalldefault-deny-outgoing-ping. - Después de que la configuración se actualice correctamente, vuelva a ejecutar el seguimiento.

- El seguimiento falla nuevamente. El paquete se descartó debido a que esta regla de firewall niega un paquete ICMP de entrada a la dirección IP externa de

vm2.

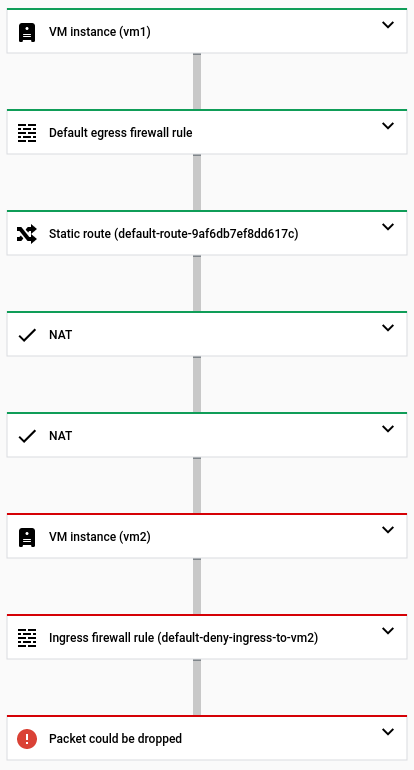

En la siguiente instantánea de la consola Google Cloud , se muestra que un paquete de seguimiento entrante puede pasar a través de Cloud NAT, pero no puede alcanzar vm2 debido a la regla de firewall mencionada anteriormente.

vm2Cree la regla de firewall allow-ping-from-known-ranges

Para permitir la entrada a la dirección IP externa de vm2, configura una nueva regla de firewall de VPC llamada allow-ping-from-known-ranges. Debido a que permitir todos los paquetes ICMP de entrada en tu red de VPC es un riesgo de seguridad, especifica solo un pequeño conjunto de rangos de origen que puedan enviar paquetes ICMP a la dirección IP externa de vm2.

A los fines de este instructivo, este rango de origen incluye solo la dirección IP externa de vm1, pero verifica las reglas de firewall o prioridades de reglas existentes para asegurarte de que no anulen esta regla nueva. Además, asegúrate de que ninguna regla de política jerárquica de firewall anule esta regla. Para obtener más detalles, consulta Descripción general de las políticas jerárquicas de firewall.

Usa los valores de la siguiente tabla para configurar la regla.

| Campo de la regla de firewall de VPC | Valor |

|---|---|

| Nombre | allow-ping-from-known-ranges |

| Red | Usa el nombre de la red que contiene ambas VM. |

| Prioridad | 1000 |

| Dirección del tráfico | Entrada |

| Acción en caso de coincidencia | Permitir |

| Destinos | Selecciona Todas las instancias de la red. |

| Filtro de fuente | Rangos de IP |

| Rangos de IP de origen | Usa la dirección IP externa de la vm1. |

| Puertos y protocolos especificados | Selecciona la casilla de verificación Otros protocolos y, luego, ingresa icmp. |

Ejecuta un tercer seguimiento

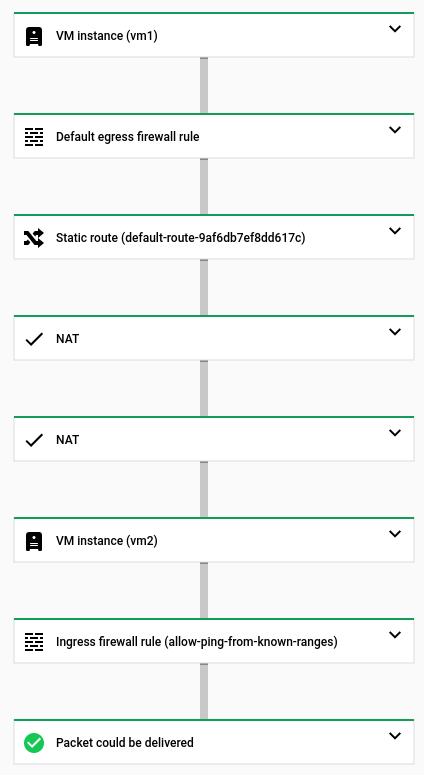

Después de crear la regla de firewall allow-ping-from-known-ranges, vuelve a hacer ping a la dirección IP externa de la vm2. El ping funciona y el problema está resuelto.

Puedes verificar este resultado si realizas otro seguimiento en la configuración actualizada que contiene la regla de firewall nueva. Esta vez, las pruebas de conectividad te indican que el paquete se entregó a la vm2 y que la regla de firewall coincidente, allow-ping-from-known-ranges, permite un paquete ICMP entrante a la dirección IP externa de la vm2.

vm2Limpia

Si es necesario, puedes inhabilitar o borrar cualquiera de los siguientes Google Cloud recursos que creaste para este instructivo. Asegúrate de que estos no sean recursos de producción. Si decides inhabilitar recursos, consulta la página de precios de Compute Engine y la página de precios de todas las redes para asegurarte de que no se te facture por ellos.

- Inhabilita o borra reglas de firewall.

- Inhabilita o borra VM.

- Borra las subredes de VPC.

- Borra la red de VPC

¿Qué sigue?

- Obtén información sobre las pruebas de conectividad.

- Actualiza o borra pruebas de conectividad

- Solución de problemas de pruebas de conectividad