En esta serie se explica cómo usar Microsoft AD gestionado para desplegar un bosque de recursos de Active Directory en Google Cloud. Aprenderás a hacer lo siguiente:

- Configura una VPC compartida que te permita acceder a Microsoft AD gestionado desde varios proyectos y conecta Microsoft AD gestionado a un Active Directory local mediante una relación de confianza entre bosques.

- Configura reglas de cortafuegos que protejan el acceso a Active Directory desde fuentes no autorizadas.

- Despliega Managed Microsoft AD en una sola región y conéctalo a una VPC compartida.

- Crea una máquina virtual de gestión y únete al dominio.

- Usa un administrador delegado para conectarte a Microsoft AD gestionado.

Información general sobre la arquitectura

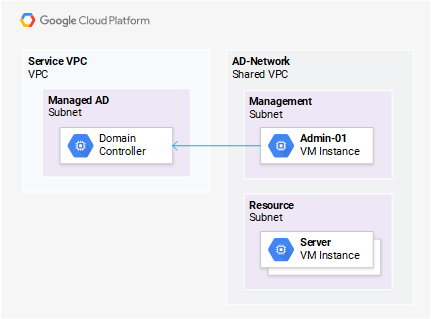

Para permitir que las VMs de varios proyectos usen Active Directory, necesitarás una VPC compartida y tres subredes independientes:

- Subred de Microsoft AD gestionado: la usa Microsoft AD gestionado para ejecutar controladores de dominio.

- Subred de gestión: contiene máquinas que se usan exclusivamente para gestionar Active Directory.

- Subredes de recursos: contiene servidores miembros de Active Directory (como servidores de aplicaciones o de bases de datos). Cada subred de recursos se limita a una sola región. En esta guía, solo crearás una subred de recursos, pero puedes añadir más subredes de recursos más adelante si tienes previsto implementar servidores en varias regiones.

Para reducir los riesgos de seguridad, desplegarás una VM de gestión con una dirección IP interna RFC 1918 y sin acceso a Internet. Para iniciar sesión en instancias de VM, usarás el túnel TCP de IAP.

Siguiendo la práctica recomendada de usar proyectos independientes para la gestión y los servidores, crearás dos proyectos independientes:

- Proyecto host de VPC: contiene la configuración de la VPC compartida, así como Managed Microsoft AD.

- Proyecto de gestión: dedicado a gestionar Active Directory. Crearás una VM de gestión en este proyecto y la usarás para configurar Active Directory.

Antes de empezar

En este tutorial se usa una VPC compartida, que requiere el uso de una Google Cloud organización. Si no tienes una organización, créala. Además, algunas actividades de configuración requieren roles de administrador. Antes de continuar, asegúrate de que tienes asignados los siguientes roles de gestión de identidades y accesos.

En este artículo se presupone que usas un ordenador Windows con la CLI de Google Cloud instalada. Si usas otro sistema operativo, tendrás que adaptar algunos de los pasos.

Por último, recoge la siguiente información antes de empezar:

- Nombres de los proyectos host de la VPC y de gestión. Estos dos proyectos desempeñarán un papel fundamental en tu implementación, así que elige nombres que sean fáciles de reconocer y que sigan las convenciones de nomenclatura de tu empresa.

- Carpetas para crear el proyecto host de la VPC y el proyecto de gestión. Si aún no tienes una carpeta adecuada, te recomendamos que crees una subcarpeta independiente para los recursos y servicios multifuncionales, como Active Directory.

- Nombre de dominio DNS que se va a usar para el dominio raíz del bosque de Active Directory.

- Una región inicial en la que desplegar los recursos. Ten en cuenta que solo puedes desplegar Microsoft AD gestionado en algunas regiones (esto no afecta a la disponibilidad general de tu dominio, que está disponible en todas las regiones en las que tu VPC tenga presencia). Consulta las prácticas recomendadas para seleccionar la región si no sabes cuál se adapta mejor a tus necesidades. Podrás ampliar el despliegue a otras regiones más adelante.

- Nombre de la VPC compartida que se va a crear. Como la VPC se compartirá entre varios proyectos, elige un nombre que sea fácil de reconocer.

Intervalos de subredes de las siguientes subredes:

- Subred de Microsoft AD gestionado: debe tener un tamaño de al menos /24.

- Subred de gestión: debe dar cabida a todos los servidores de gestión. Se recomienda un intervalo de subred de tamaño /28 o superior.

- Subred de recursos: asigna a esta subred un tamaño que le permita alojar todos los servidores que quieras implementar en la región inicial.

Asegúrate de que tus subredes no se solapen con ninguna subred local y de que haya suficiente espacio para crecer.

Costes

En el tutorial se usan componentes facturables de Google Cloud, como Compute Engine, Cloud DNS y Google Cloud Observability. Consulta la calculadora de precios para calcular los costes de completar este tutorial. No olvides incluir otros recursos específicos de tu implementación.

Configurar redes de VPC

Crear el proyecto host de la VPC

Un proyecto host de VPC se usa para crear una VPC compartida y gestionar la configuración relacionada con la red, como subredes, reglas de cortafuegos y rutas.

En la Google Cloud consola, abre la página Gestionar recursos.

En la lista desplegable Organización, situada en la parte superior izquierda, selecciona tu organización.

Haz clic en Crear proyecto e introduce los siguientes ajustes:

- Nombre del proyecto: el ID que has elegido como nombre del proyecto.

- Cuenta de facturación: tu cuenta de facturación.

- Ubicación: la carpeta en la que se creará el proyecto.

Haz clic en Crear.

Proteger un proyecto frente a la eliminación accidental

Al eliminar un proyecto, también se eliminarán los dominios de Microsoft AD gestionado que se hayan implementado en él. Además de usar políticas de gestión de identidades y accesos para limitar el acceso al proyecto, debes proteger el proyecto para que no se elimine de forma accidental.

En la Google Cloud consola, abre Cloud Shell. Cloud Shell te da acceso a la línea de comandos en la consola y contiene la CLI de Google Cloud y otras herramientas que necesitas para la administración. Google Cloud Google Cloud Cloud Shell puede tardar varios minutos en aprovisionarse.

Activar Cloud ShellInicializa las variables para que contengan el nombre de tu organización y el ID del proyecto host de la VPC:

ORG_NAME=[ORG-NAME] \ VPCHOST_PROJECT_ID=[PROJECT-ID]Sustituye

[ORG-NAME]por el nombre de tu organización y[PROJECT-ID]por el ID del proyecto host de la VPC. Por ejemplo:ORG_NAME=example.com VPCHOST_PROJECT_ID=ad-host-123Ejecuta el siguiente comando para buscar el ID de tu organización. Sustituye

ORG-NAMEpor el nombre de tu organización (por ejemplo,example.com):ORG_ID=$(gcloud organizations list \ --filter="DISPLAY_NAME=$ORG_NAME" \ --format=value\(ID\)) && \ echo "ID of $ORG_NAME is $ORG_ID"Aplica la política

compute.restrictXpnProjectLienRemovalen tu organización:gcloud resource-manager org-policies enable-enforce \ --organization $ORG_ID compute.restrictXpnProjectLienRemoval

Eliminar la VPC predeterminada

Compute Engine crea una default VPC en cada proyecto que crees. Esta VPC está configurada en modo automático, lo que significa que se preasigna una subred a cada región y se le asigna automáticamente un intervalo de subred.

Si tienes previsto conectar la VPC a una red local, es poco probable que los intervalos de IP predefinidos que usa Compute Engine en el modo automático se adapten a tus necesidades, ya que pueden solaparse con intervalos de IP que ya tengas o tener un tamaño inadecuado. Debes eliminar la VPC predeterminada y sustituirla por una VPC de modo personalizado.

Vuelve a tu sesión de Cloud Shell.

Habilita la API Compute Engine en el proyecto host de la VPC:

gcloud services enable compute.googleapis.com --project=$VPCHOST_PROJECT_IDElimina todas las reglas de cortafuegos asociadas a la VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$VPCHOST_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$VPCHOST_PROJECT_IDElimina la VPC predeterminada:

gcloud compute networks delete default --project=$VPCHOST_PROJECT_ID

Crear la VPC compartida y las subredes

Una vez que hayas eliminado la default VPC, puedes crear la VPC personalizada (más adelante, la convertirás en una VPC compartida).

Vuelve a tu sesión de Cloud Shell.

Crea variables para el nombre de la VPC, la región inicial y los intervalos de subred:

SHAREDVPC_NAME=[NAME] \ SUBNET_REGION=[REGION] \ SUBNET_RANGE_MANAGEMENT=[MANAGEMENT-RANGE] \ SUBNET_RANGE_RESOURCES=[RESOURCES-RANGE] \ SUBNET_RANGE_MANAGEDAD=[MANAGED-AD-RANGE] \ SUBNET_RANGE_ONPREMAD=[ONPREM-AD-RANGE]Sustituye las variables de marcador de posición por lo siguiente:

[NAME]con un nombre, comoad-network-env-test.[REGION]por la región en la que se van a desplegar los controladores de dominio de Active Directory. Puedes ampliar la VPC y tu dominio para cubrir más regiones en cualquier momento.[MANAGEMENT-RANGE]con el intervalo de subredes que quieras usar para la subred de gestión.[RESOURCES-RANGE]con el intervalo de subred que se va a usar en la subred de recursos.[MANAGED-AD-RANGE]con el intervalo de subred que quieras usar para la subred de Microsoft AD gestionado.[ONPREM-AD-RANGE]con el intervalo de subred que se va a usar en la subred de AD local.

Por ejemplo:

SHAREDVPC_NAME=ad-network \ SUBNET_REGION=us-central1 \ SUBNET_RANGE_MANAGEMENT=10.0.0.0/24 \ SUBNET_RANGE_RESOURCES=10.0.1.0/24 \ SUBNET_RANGE_MANAGEDAD=10.0.2.0/24 \ SUBNET_RANGE_ONPREMAD=192.168.0.0/24Habilita el proyecto host de la VPC para alojar una VPC compartida:

gcloud compute shared-vpc enable $VPCHOST_PROJECT_IDCrea una red de VPC en modo personalizado:

gcloud compute networks create $SHAREDVPC_NAME \ --subnet-mode=custom \ --project=$VPCHOST_PROJECT_IDCrea la subred de gestión y de recursos, y habilita Acceso privado de Google para que se pueda activar Windows sin conceder a las VMs acceso directo a Internet.

gcloud compute networks subnets create $SUBNET_REGION-management \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_MANAGEMENT \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID && \ gcloud compute networks subnets create $SUBNET_REGION-resources \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_RESOURCES \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID

Proteger la VPC compartida

Tu proyecto host de VPC ahora contiene una VPC compartida con dos subredes. Si asocias proyectos de servicio a esta VPC compartida, podrás usarla en varios proyectos.

En lugar de conceder a los miembros de los proyectos de servicio permiso para usar todas las subredes de la VPC compartida, debes conceder acceso por subred.

Por motivos de seguridad, concede el derecho de acceso a la subred de gestión solo a un pequeño grupo de personal administrativo. De esta forma, la subred solo se utiliza para gestionar Active Directory. Puedes aplicar un control de acceso más flexible a la subred de recursos.

Crear reglas de cortafuegos

Antes de implementar Active Directory, tendrás que crear reglas de firewall que te permitan administrarlo y usarlo.

Vuelve a tu sesión de Cloud Shell.

Habilita el registro del cortafuegos para el tráfico de entrada de forma que se registren todos los intentos de acceso fallidos:

gcloud compute firewall-rules create deny-ingress-from-all \ --direction=INGRESS \ --action=deny \ --rules=tcp:0-65535,udp:0-65535 \ --enable-logging \ --source-ranges=0.0.0.0/0 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 65000Administrarás Active Directory mediante un servidor de gestión dedicado desplegado en la subred de gestión. Como este servidor se desplegará sin una dirección IP externa, tendrás que usar reenvío de TCP de IAP para conectarte a él.

Crea la siguiente regla de cortafuegos para permitir la entrada de RDP desde IAP:

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --enable-logging \ --source-ranges=35.235.240.0/20 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 10000

Tu VPC compartida ya se puede usar para desplegar el servicio gestionado de Microsoft AD.

Desplegar Active Directory

Microsoft AD gestionado se encarga del aprovisionamiento y el mantenimiento de los controladores de dominio de Active Directory. Los siguientes roles se implementan en los controladores de dominio:

- Servicios de dominio de Active Directory

- DNS

Los controladores de dominio se implementan fuera de tu proyecto y no aparecerán como instancias de VM en él. Para que puedas usar los controladores de dominio, se aplican los siguientes cambios a tu proyecto cuando despliegas Microsoft AD gestionado:

- Se añade el emparejamiento de VPC a tu VPC. De esta forma, tu VPC se conecta a la VPC de servicio que contiene los controladores de dominio.

- Se crea una zona de DNS privada emparejada de Cloud DNS en el proyecto. Reenvía las consultas de DNS que coinciden con tu dominio de Active Directory al servicio de DNS que se ejecuta como parte de Microsoft AD gestionado.

Como vas a usar una VPC compartida, debes implementar el servicio gestionado de Microsoft AD en el proyecto host de la VPC para que Active Directory se pueda usar en todos los proyectos de servicio.

Crear el bosque y el dominio de Active Directory

Sigue estos pasos para implementar Managed Microsoft AD en el proyecto host de VPC que has creado en la parte anterior de la guía:

En la Google Cloud consola, vuelve a Cloud Shell.

Inicializa una variable para que contenga el nombre del dominio raíz del nuevo bosque de Active Directory que se va a crear. Consulta las convenciones de nomenclatura de Microsoft para obtener ayuda a la hora de elegir un nombre.

AD_DNS_DOMAIN=[AD-DNS-NAME]Por ejemplo:

AD_DNS_DOMAIN=cloud.example.comHabilita Cloud DNS en el proyecto host de la VPC:

gcloud services enable dns.googleapis.com --project $VPCHOST_PROJECT_IDHabilita la API Managed Microsoft AD en el proyecto host de la VPC:

gcloud services enable managedidentities.googleapis.com --project $VPCHOST_PROJECT_IDAprovisiona los controladores de dominio y crea un nuevo bosque:

gcloud active-directory domains create $AD_DNS_DOMAIN \ --admin-name=SetupAdmin \ --reserved-ip-range=$SUBNET_RANGE_MANAGEDAD \ --region=$SUBNET_REGION \ --authorized-networks=projects/$VPCHOST_PROJECT_ID/global/networks/$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_IDEspera entre 15 y 20 minutos para que se complete el comando.

El comando anterior crea un usuario inicial de Active Directory llamado

SetupAdmin@[AD_DNS_DOMAIN]. Este usuario tiene privilegios de administrador delegado y puedes usarlo para terminar de configurar el nuevo bosque de Active Directory.Para mostrar las credenciales del usuario, ejecuta el siguiente comando. Tendrás que confirmar que es seguro mostrar la contraseña en la pantalla.

gcloud active-directory domains reset-admin-password $AD_DNS_DOMAIN \ --project=$VPCHOST_PROJECT_IDCopia la contraseña, ya que la necesitarás más adelante.

Los propietarios y editores del proyecto de VPC de host pueden restablecer la contraseña en cualquier momento.

Crear el proyecto de gestión

El bosque de Active Directory y el dominio raíz del bosque creados por Managed Microsoft AD ya están operativos y tienes un primer usuario (SetupAdmin) para realizar más configuraciones. Sin embargo, como no se puede acceder directamente a los controladores de dominio de Microsoft AD gestionado mediante RDP, cualquier configuración debe gestionarse mediante una VM de gestión.

Crearás esta instancia de VM en un proyecto dedicado a la gestión de Active Directory y, a continuación, la conectarás a la subred de gestión de la VPC compartida.

Una vez que se haya unido al dominio, podrás usar las herramientas de administración remota del servidor, la consola de administración de directivas de grupo y PowerShell para administrar Active Directory y los recursos relacionados con Active Directory.

Para crear el proyecto de gestión, sigue estos pasos:

- En la consola de Google Cloud, abre la página Gestionar recursos.

- En la lista desplegable Organización, situada en la parte superior izquierda, selecciona tu organización.

- Haz clic en Crear proyecto y rellena los siguientes campos:

- Nombre del proyecto: el ID que has elegido como nombre del proyecto.

- Cuenta de facturación: tu cuenta de facturación. Si tienes acceso a varias cuentas de facturación, revisa tus políticas internas para cada una de ellas y elige la que corresponda.

- Ubicación: carpeta en la que se creará el proyecto.

- Haz clic en Crear.

El proyecto de gestión contendrá instancias de VM para administrar Active Directory. En el modelo de administración por niveles, esto significa que los usuarios con muchos privilegios del nivel 0 iniciarán sesión en estas instancias de VM.

Estas instancias pueden ser objetivos atractivos para los atacantes, ya que ofrecen la oportunidad de capturar contraseñas, hashes de contraseñas o tokens de Kerberos. Además, como estas credenciales tienen acceso de administrador a Active Directory, se podrían usar para poner en peligro el dominio.

Las instancias de VM del proyecto de gestión deben tratarse de forma equivalente a las estaciones de trabajo con acceso privilegiado. Esto implica lo siguiente:

- Solo se debe conceder privilegios a un pequeño grupo de personal administrativo para iniciar sesión en estas instancias (ya sea mediante RDP u otros medios).

- El acceso al proyecto de gestión que contiene el recurso debe concederse según el principio de mínimos accesos. Solo se debe permitir que unos pocos usuarios seleccionados vean y accedan a los recursos del proyectoGoogle Cloud .

Para obtener más información sobre cómo proteger un Google Cloud proyecto, consulta las prácticas recomendadas para verificar los intentos de acceso.

Usar la VPC compartida en lugar de la predeterminada

El proyecto de gestión tiene actualmente su propia default VPC. Como vas a usar una VPC compartida, puedes eliminar esta VPC.

En la Google Cloud consola, vuelve a Cloud Shell.

Inicializa una variable para que contenga el ID del proyecto de gestión (sustituye

[MANAGEMENT_PROJECT_ID]por el ID del proyecto de gestión que acabas de crear):MANAGEMENT_PROJECT_ID=[MANAGEMENT_PROJECT_ID]Habilita la API Compute Engine en el proyecto host de la VPC:

gcloud services enable compute.googleapis.com \ --project=$MANAGEMENT_PROJECT_IDElimina todas las reglas de cortafuegos asociadas a la VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$MANAGEMENT_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$MANAGEMENT_PROJECT_IDElimina la

defaultVPC:gcloud compute networks delete default --project=$MANAGEMENT_PROJECT_IDAsocia el proyecto de gestión a la VPC compartida:

gcloud compute shared-vpc associated-projects add $MANAGEMENT_PROJECT_ID \ --host-project=$VPCHOST_PROJECT_ID

El proyecto de gestión ahora es un proyecto de servicio y puedes usar la VPC compartida desde el proyecto de gestión.

Conectarse a Active Directory

Ahora puedes crear una primera instancia de VM de gestión y unirla a Active Directory. Puedes usar esta VM para configurar tu bosque de Active Directory y el dominio raíz del bosque.

Crear una VM de gestión

Para crear una instancia de VM de gestión, sigue estos pasos:

- En la Google Cloud consola, vuelve a Cloud Shell.

Crea una instancia de VM que ejecute Windows Server 2019 con Herramientas de administración de servidores remotos (RSAT), herramientas de administración de servidores DNS y la consola de administración de directivas de grupo (GPMC) preinstaladas.

Como accederás a la máquina mediante el reenvío de TCP de IAP, no es necesario asignar una dirección IP externa a la instancia.

gcloud compute instances create admin-01 \ --image-family=windows-2019 \ --image-project=windows-cloud \ --machine-type=n1-standard-2 \ --no-address \ --zone=$SUBNET_REGION-a \ --subnet=projects/$VPCHOST_PROJECT_ID/regions/$SUBNET_REGION/subnetworks/$SUBNET_REGION-management \ --project=$MANAGEMENT_PROJECT_ID \ --metadata="sysprep-specialize-script-ps1=Install-WindowsFeature -Name RSAT-AD-Tools;Install-WindowsFeature -Name GPMC;Install-WindowsFeature -Name RSAT-DNS-Server"Ejecuta el siguiente comando para observar el proceso de arranque.

gcloud compute instances tail-serial-port-output admin-01 \ --zone=$SUBNET_REGION-a \ --project=$MANAGEMENT_PROJECT_IDEspera unos 4 minutos hasta que veas el resultado

Instance setup finished, luego pulsa Ctrl+C. Las instancias de VM ya están listas para usarse.Crea un usuario SAM local

LocalAdminen la instancia:gcloud compute reset-windows-password admin-01 \ --user=LocalAdmin \ --project=$MANAGEMENT_PROJECT_ID \ --zone=$SUBNET_REGION-a \ --quietCopia la contraseña, ya que la necesitarás más adelante.

Unir la VM de gestión al dominio

Ahora puedes iniciar sesión en la VM de gestión y unirla a Active Directory

En tu estación de trabajo Windows local, abre una petición de comando (

cmd).Si es la primera vez que usas

gclouden tu estación de trabajo local, asegúrate de autenticarte primero.Ejecuta el siguiente comando para establecer un túnel TCP de IAP desde tu estación de trabajo local hasta la VM

admin-01. Sustituye[MANAGEMENT_PROJECT_ID]por el ID del proyecto de gestión.gcloud compute start-iap-tunnel admin-01 3389 ^ --local-host-port=localhost:13389 ^ --project=[MANAGEMENT_PROJECT_ID]Espera a que aparezca el siguiente resultado

Listening on port [13389]`El túnel ya está listo para usarse.

Abre el cliente Conexión a Escritorio Remoto de Windows (

mstsc.exe).Haz clic en Mostrar opciones.

Introduce los siguientes valores:

- Ordenador:

localhost:13389 - Nombre de usuario:

localhost\LocalAdmin

- Ordenador:

Haz clic en Conectar.

En el cuadro de diálogo Introduce tus credenciales, pega la contraseña que has generado anteriormente para el usuario local

LocalAdmin. A continuación, haz clic en Aceptar.Como no has configurado los certificados RDP para la VM de gestión, aparecerá un mensaje de advertencia que indica que no se puede verificar la identidad del ordenador remoto. Para cerrar esta advertencia, haz clic en Sí.

Ahora deberías ver el escritorio de Windows Server de la VM

admin-01.Haz clic con el botón derecho en el botón Inicio (o pulsa Win+X) y, a continuación, en Símbolo del sistema (administrador).

Confirma la solicitud de elevación haciendo clic en Sí.

En la petición de comando elevada, inicia una sesión de PowerShell ejecutando

powershell.Ejecuta el siguiente comando para iniciar la unión al dominio.

Add-Computer -DomainName [AD-DNS-NAME]Sustituye

[AD-DNS-NAME]por el nombre de DNS del nombre de DNS del dominio raíz del bosque.En el cuadro de diálogo Solicitud de credenciales de Windows PowerShell, introduce los siguientes valores:

- Nombre de usuario:

SetupAdmin - Contraseña: introduce la contraseña creada para

SetupAdminal implementar Microsoft AD gestionado. No uses la contraseña del usuario localLocalAdmin.

- Nombre de usuario:

Reinicia el ordenador ejecutando

Restart-Computer. Espera aproximadamente un minuto para que se reinicie la VM.

Iniciar Usuarios y equipos de Active Directory

La VM de gestión ahora es miembro de tu dominio de Active Directory. Puedes usarlo para administrar Active Directory:

- En tu estación de trabajo Windows local, abre el cliente Conexión a Escritorio remoto de Windows (

mstsc.exe). - Haz clic en Mostrar opciones.

- Introduce los siguientes valores:

- Ordenador:

localhost:13389 - Nombre de usuario:

SetupAdmin@[AD-DNS-NAME]. Sustituye[AD-DNS-NAME]por el nombre de DNS del nombre de DNS del dominio raíz del bosque.

- Ordenador:

- Haz clic en Conectar.

- En el cuadro de diálogo Introduce tus credenciales, pega la contraseña que has generado anteriormente para el usuario

SetupAdmin. A continuación, haz clic en Aceptar. - Como no has configurado los certificados RDP para la VM de gestión, aparecerá un mensaje de advertencia que indica que no se puede verificar la identidad del ordenador remoto. Para cerrar esta advertencia, haz clic en Sí.

- Ahora deberías ver el escritorio de Windows Server de la VM

admin-01. - Haz clic con el botón derecho en el botón Inicio (o pulsa Win+X) y selecciona Ejecutar.

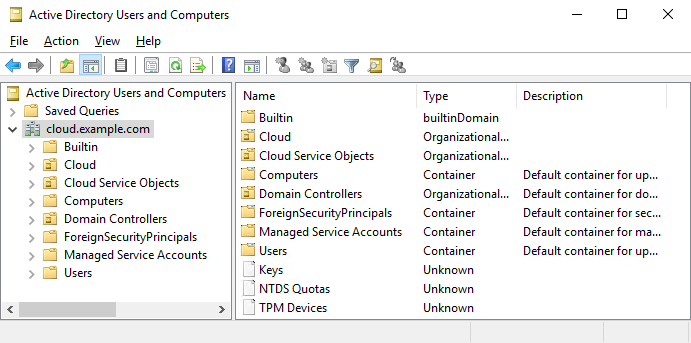

- Introduce

dsa.mscy haz clic en Aceptar.

Ahora deberías ver Usuarios y equipos de Active Directory:

¡Enhorabuena! Te has conectado a tu dominio de Microsoft AD gestionado.

Eliminar los recursos utilizados

Si no tienes previsto usar los recursos de este tutorial en el futuro, elimínalos para que no se te facturen.

Eliminar el bosque y el dominio de Active Directory

En la Google Cloud consola, abre Cloud Shell.

Ejecuta el siguiente comando para eliminar el bosque y el dominio de Active Directory. Sustituye

[AD_DNS_DOMAIN]por el nombre de dominio DNS que se ha usado en el dominio de Microsoft AD gestionado y[VPCHOST_PROJECT_ID]por el ID de tu proyecto host de VPC:gcloud active-directory domains delete [AD_DNS_DOMAIN] \ --project=[VPCHOST_PROJECT_ID]

Eliminar el proyecto de gestión

- En la consola de Google Cloud, ve a la página Proyectos.

- En la lista de proyectos, selecciona el proyecto de gestión y haz clic en Eliminar.

- En el cuadro de diálogo, escribe el ID del proyecto y, a continuación, haz clic en Cerrar para eliminar el proyecto.

Eliminar el proyecto host de la VPC

- En la consola de Google Cloud, ve a la página Proyectos.

- En la lista de proyectos, selecciona el proyecto host de la VPC y haz clic en Eliminar.

- En el cuadro de diálogo, escribe el ID del proyecto y, a continuación, haz clic en Cerrar para eliminar el proyecto.

Siguientes pasos

- Consulta cómo usar los niveles de acceso y las condiciones para restringir el acceso a los recursos a través de IAP.

- Protege el proyecto de gestión frente a eliminaciones accidentales aplicando una retención al proyecto.