이 주제에서는 관리형 Microsoft AD를 사용할 때 허브 및 스포크 모델을 구현하고 관리하는 방법을 보여줍니다.

Google Cloud의 허브 및 스포크

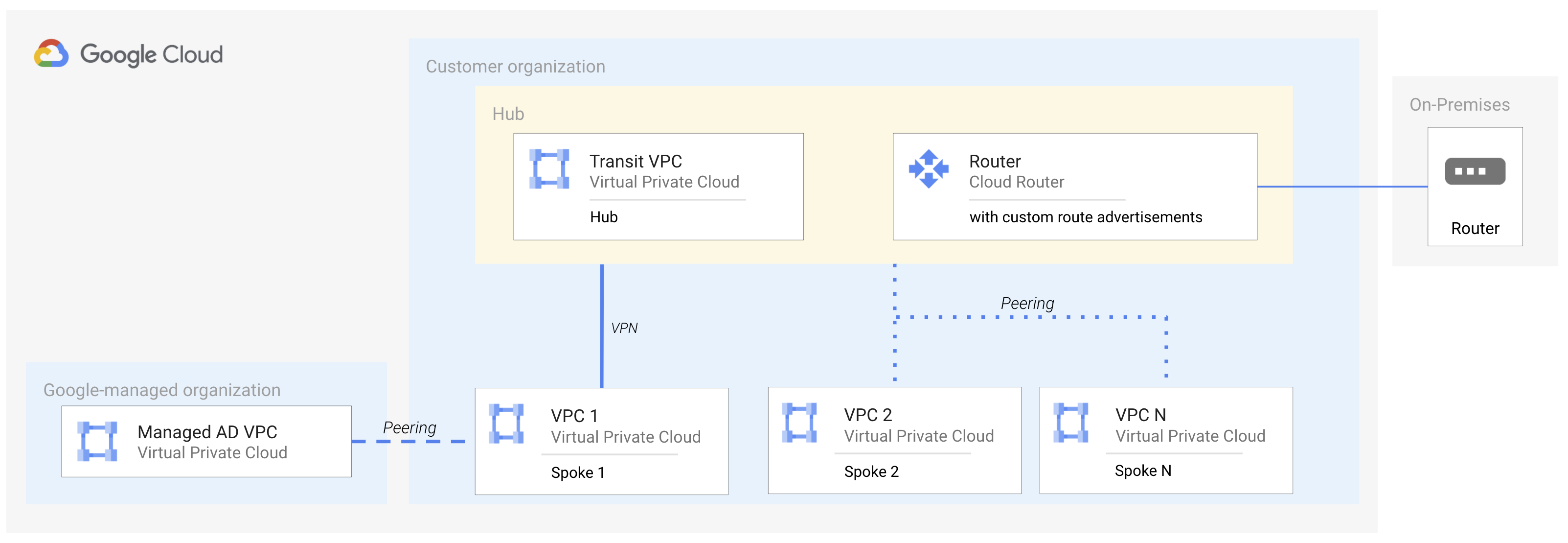

허브 및 스포크 모델은 중앙 기기, 즉 허브가 여러 다른 기기, 즉 스포크에 연결되는 네트워크 설계입니다. Google Cloud에서 이 설계를 구현하려면 Cloud Interconnect 또는 VPN을 통해 온프레미스 네트워크에 연결된 Virtual Private Cloud (VPC)를 만듭니다. VPC는 허브 역할을 합니다. VPC 피어링을 사용하면 다른 프로젝트와 온프레미스 리소스, 즉 스포크에 대한 연결을 만들 수 있습니다.

이 모델은 허브의 직계 피어에서 작동하지만 피어의 피어로 확장되지는 않습니다. VPC 피어링은 비전이적이며 커스텀 경로 교환은 피어의 피어가 아닌 직계 피어로의 경로 전파를 지원합니다.

관리형 Microsoft AD에 미치는 영향

관리형 Microsoft AD는 사용자 프로젝트에서 호스팅되는 승인된 네트워크에 대한 연결을 제공하기 위해 기본적으로 경로 교환이 사용 설정된 VPC 피어링을 사용합니다. 이렇게 하면 승인된 네트워크와 VPC에서 호스팅하는 테넌트 프로젝트 간의 연결이 허용됩니다. 승인된 네트워크에서 Cloud Interconnect 또는 VPN을 직접 설정할 수도 있습니다.

그러나 승인된 네트워크가 스포크이거나 온프레미스 네트워크에 연결된 네트워크에 피어링된 경우 관리형 Microsoft AD 리소스는 온프레미스 리소스에 도달할 수 없으며 반대의 경우도 마찬가지입니다. 연결 허용을 위한 해결 방법에는 두 가지가 있습니다.

공유 VPC 사용

가능하면 공유 VPC를 사용하세요. 피어링에 의존하지 않으므로 동일한 경로 교환 제한의 영향을 받지 않습니다.

VPN 사용

VPC 피어링 대신 허브와 스포크 간에 VPN을 사용하여 경로 교환 제한을 해결할 수도 있습니다.

그림 1. VPN을 사용한 경로 교환 제한사항 해결

이 해결 방법은 네트워크 계획이 더 필요하고 추가 VPN 터널 비용이 발생하기 때문에 항상 적합하지는 않습니다. 허브와 스포크 간에 VPN을 만들면 관리형 Microsoft AD가 승인된 네트워크의 다이렉트 피어로 간주되며 허브 네트워크로의 경로를 내보냅니다. 이 방법을 사용하는 경우 승인된 네트워크 구성을 통해 DNS 요청을 관리형 Microsoft AD 네트워크로 전달할 수 있도록 승인된 네트워크와 허브 및 스포크 사이에 DNS 피어링을 사용하는 것이 좋습니다.