In diesem Dokument wird beschrieben, wie Sie Logansichten für Ihre Cloud Logging-Buckets erstellen und verwalten. Mit Logansichten können Sie detailliert steuern, wer Zugriff auf die Logs in Ihren Log-Buckets hat.

Sie können Ihre Log-Ansichten mit der Google Cloud Console, der gcloud CLI, Terraform oder der Cloud Logging API konfigurieren und verwalten.

Allgemeine Informationen zum Logging-Speichermodell finden Sie unter Routing und Speicher.

Logansichten

Mit Logansichten können Sie einem Nutzer Zugriff auf nur eine Teilmenge der in einem Log-Bucket gespeicherten Logs gewähren. Stellen Sie sich beispielsweise ein Szenario vor, in dem Sie die Logs Ihrer Organisation in einem zentralen Projekt speichern. Sie können für jedes Projekt, das Logs zum Log-Bucket beiträgt, eine Logansicht erstellen. Sie können dann jedem Nutzer Zugriff auf eine oder mehrere Logansichten gewähren und so einschränken, welche Logs die Nutzer sehen können.

Sie können pro Log-Bucket maximal 30 Logansichten erstellen.

Zugriff auf eine Logansicht steuern

Cloud Logging verwendet IAM-Richtlinien, um zu steuern, wer Zugriff auf Logansichten hat. IAM-Richtlinien können auf Ressourcen-, Projekt-, Ordner- und Organisationsebene vorhanden sein. Für Cloud Logging können Sie für jede Logansicht eine IAM-Richtlinie erstellen. Um festzustellen, ob ein Hauptkonto für eine Aktion autorisiert ist, wertet IAM alle anwendbaren Richtlinien aus. Die erste Auswertung erfolgt auf Ressourcenebene.

Hauptkonten mit der Rolle roles/logging.viewAccessor für einGoogle Cloud -Projekt können auf Ansichten und Logs in einem beliebigen Log-Bucket im Projekt zugreifen.

Wenn Sie einem Hauptkonto Zugriff auf nur eine bestimmte Logansicht gewähren möchten, haben Sie folgende Möglichkeiten:

Erstellen Sie eine IAM-Richtlinie für die Logansicht und fügen Sie dieser Richtlinie dann eine IAM-Bindung hinzu, die dem Hauptkonto Zugriff auf die Logansicht gewährt.

Wenn Sie eine große Anzahl von Log-Ansichten erstellen, empfehlen wir diesen Ansatz.

Weisen Sie dem Hauptkonto die IAM-Rolle

roles/logging.viewAccessorfür das Projekt zu, das die Logansicht enthält. Fügen Sie jedoch eine IAM-Bedingung hinzu, um die Zuweisung auf die jeweilige Logansicht zu beschränken. Wenn Sie die Bedingung weglassen, gewähren Sie dem Hauptkonto Zugriff auf alle Logansichten. In der Richtliniendatei für ein Google Cloud -Projekt sind maximal 20 Rollenbindungen zulässig, die dieselbe Rolle und dasselbe Hauptkonto, aber unterschiedliche Bedingungsausdrücke beinhalten.

Weitere Informationen finden Sie in den folgenden Abschnitten dieses Dokuments:

Automatisch erstellte Logansichten

Cloud Logging erstellt automatisch eine _AllLogs-Ansicht für jeden Log-Bucket und eine _Default-Ansicht für den _Default-Log-Bucket:

- Ansicht

_AllLogs: Sie können alle Logs im Log-Bucket ansehen. - Ansicht

_Default: Sie können alle Audit-Logs, die sich nicht auf den Datenzugriff beziehen, im Log-Bucket ansehen.

Sie können Ansichten, die automatisch von Cloud Logging erstellt werden, nicht ändern. Sie können jedoch die Ansicht _AllLogs löschen.

Filter für die Logansicht

Jede Logansicht enthält einen Filter, der bestimmt, welche Logeinträge in der Ansicht sichtbar sind. Mit Filtern können Sie die folgenden Werte vergleichen:

Eine Datenquelle, wofür die Funktion

sourceverwendet wird Diesource-Funktion gibt Logeinträge einer bestimmten Ressource in der Hierarchie der Organisation, Ordnern und Google Cloud Projekten zurück.Eine Log-ID, wofür die Funktion

log_idverwendet wird Die Funktionlog_idgibt Logeinträge zurück, die mit dem angegebenen ArgumentLOG_IDaus dem FeldlogNameübereinstimmen.Einen gültigen Ressourcentyp, wofür der

resource.type=FIELD_NAME-Vergleich verwendet wird.

Ein Filter für eine Logansicht kann mehrere Anweisungen enthalten, die durch logische AND-Operatoren verknüpft sind. Der folgende Filter enthält beispielsweise nur Compute Engine-stdout-Logeinträge aus einem Google Cloud -Projekt namens myproject:

source("projects/myproject") AND

resource.type = "gce_instance" AND

log_id("stdout")

Sie können den Negationsoperator auch auf eine Datenquelle, eine Log-ID oder einen Ressourcentyp anwenden. Mit dem folgenden Filter werden beispielsweise Compute Engine-Logeinträge vom Typ stdout aus der Logansicht ausgeschlossen:

source("projects/myproject") AND

NOT resource.type = "gce_instance" AND

log_id("stdout")

Sie können den Negationsoperator auf eine Datenquelle, eine Log-ID oder einen Ressourcentyp anwenden. Sie können diesen Operator nicht auf eine zusammengesetzte Anweisung anwenden.

Eine Anweisung der Form NOT (A AND B) wird beispielsweise nicht unterstützt.

Außerdem dürfen Sie keine logischen OR-Operatoren in Filtern für Logansichten verwenden.

Weitere Informationen zur Filtersyntax finden Sie unter Vergleiche.

Unterschiede zwischen Log-Ansichten und Analytics-Ansichten

Log-Ansichten und Analytics-Ansichten sind unterschiedlich.

Mit einer Logansicht für einen Log-Bucket wird gesteuert, welche Logeinträge im Log-Bucket Sie sehen können. Wenn Sie Log Analytics verwenden, bestimmt die Datenstruktur von LogEntry das Schema der Daten, die Sie abfragen.

Eine Analyseansicht enthält eine SQL-Abfrage für eine oder mehrere Log-Ansichten. Mit Log Analytics können Sie Abfragen für eine Analyseansicht erstellen. Da das Schema von dem Creator einer Analyseansicht bestimmt wird, können Sie mit Analyseansichten Protokolldaten aus dem LogEntry-Format in ein für Sie besser geeignetes Format umwandeln.

Hinweise

Führen Sie vor dem Erstellen oder Aktualisieren einer Logansicht die folgenden Schritte aus:

Falls noch nicht geschehen, erstellen Sie im entsprechenden Google Cloud Projekt einen Logging-Bucket Google Cloud , für den Sie eine benutzerdefinierte Log-Ansicht konfigurieren möchten.

-

Bitten Sie Ihren Administrator, Ihnen die folgenden IAM-Rollen für Ihr Projekt zuzuweisen, um die Berechtigungen zu erhalten, die Sie zum Erstellen und Verwalten von Log-Ansichten und zum Gewähren des Zugriffs auf Log-Ansichten benötigen:

-

Autor von Log-Konfigurationen (

roles/logging.configWriter) -

So fügen Sie einem Projekt eine Rollenbindung hinzu:

Projekt-IAM-Administrator (

roles/resourcemanager.projectIamAdmin) -

So fügen Sie einer Logansicht eine Rollenbindung hinzu:

Logging Admin (

roles/logging.admin)

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Sie können die erforderlichen Berechtigungen auch über benutzerdefinierte Rollen oder andere vordefinierte Rollen erhalten.

-

Autor von Log-Konfigurationen (

-

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

Terraform

Wenn Sie die Terraform-Beispiele auf dieser Seite in einer lokalen Entwicklungsumgebung verwenden möchten, installieren und initialisieren Sie die gcloud CLI und richten Sie dann die Standardanmeldedaten für Anwendungen mit Ihren Nutzeranmeldedaten ein.

Installieren Sie die Google Cloud CLI.

Wenn Sie einen externen Identitätsanbieter (IdP) verwenden, müssen Sie sich zuerst mit Ihrer föderierten Identität in der gcloud CLI anmelden.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Weitere Informationen finden Sie in der Dokumentation zur Google Cloud -Authentifizierung unter ADC für eine lokale Entwicklungsumgebung einrichten.

Legen Sie fest, welche Logs in der Ansicht enthalten sein sollen. Mit diesen Informationen legen Sie den Filter der Logansicht fest.

Legen Sie fest, wer Zugriff auf die Logansicht haben soll und ob Sie Bindungen zur IAM-Richtlinie der Logansicht oder des Google Cloud Projekts hinzufügen möchten. Weitere Informationen finden Sie unter Zugriff auf eine Logansicht steuern.

Logansicht erstellen

Sie können pro Log-Bucket maximal 30 Logansichten erstellen.

Console

So erstellen Sie eine Logansicht:

-

Rufen Sie in der Google Cloud Console die Seite Logspeicher auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

- Wählen Sie das Projekt, den Ordner oder die Organisation aus, in dem sich der Log-Bucket befindet.

- Wählen Sie im Bereich Log-Buckets den Namen des Log-Buckets aus, für den Sie eine Log-Ansicht erstellen möchten.

- Rufen Sie auf der Detailseite für den Log-Bucket den Bereich Logansichten auf und klicken Sie dann auf Logansicht erstellen.

Führen Sie auf der Seite Logansicht definieren die folgenden Schritte aus:

- Geben Sie einen Namen für die Logansicht ein. Sie können diesen Namen nach dem Erstellen der Logansicht nicht mehr ändern. Der Name darf maximal 100 Zeichen lang sein und nur Buchstaben, Ziffern, Unterstriche und Bindestriche enthalten.

- Geben Sie eine Beschreibung für die Logansicht ein.

- Geben Sie im Feld Filter erstellen einen Ausdruck ein, der bestimmt, welche Logeinträge im Log-Bucket in die Logansicht aufgenommen werden. Informationen zur Struktur dieses Felds finden Sie im Abschnitt Filter für die Logansicht in diesem Dokument.

Optional: So fügen Sie der Ressource für die Logansicht eine Rollenbindung hinzu:

- Klicken Sie auf Weiter, um zur Seite Berechtigungen festlegen zu gelangen.

- Klicken Sie auf Zugriffsrechte erteilen.

- Maximieren Sie im Bereich Hauptkonten hinzufügen das Menü Neue Hauptkonten und wählen Sie ein Hauptkonto aus.

- Wählen Sie im Abschnitt Rollen zuweisen die Rolle Logs View Accessor aus.

- Klicken Sie auf Speichern.

Klicken Sie auf Ansicht speichern.

Wenn Sie Hauptkonten im Rahmen des Erstellungsvorgangs keinen Zugriff auf Ihre Logansicht gewährt haben, führen Sie die Schritte im folgenden Abschnitt aus.

gcloud

So erstellen Sie eine Logansicht:

Führen Sie den Befehl

gcloud logging views createaus:Ersetzen Sie folgende Werte, bevor sie einen der Befehlsdaten verwenden:

- LOG_VIEW_ID: Die Kennung der Logansicht. Sie ist auf 100 Zeichen begrenzt und darf nur Buchstaben, Ziffern, Unterstriche und Bindestriche enthalten.

- BUCKET_NAME: Der Name des Log-Buckets.

- LOCATION: Der Speicherort des Log-Buckets.

- FILTER: Ein Filter, der die Logansicht definiert. Wenn das Feld leer ist, enthält die Logansicht alle Logs. Wenn Sie beispielsweise nach Compute Engine-VM-Instanzlogs filtern möchten, geben Sie

"resource.type=gce_instance"ein. - DESCRIPTION: Eine Beschreibung der Logansicht. Für die Beschreibung

"Compute logs"könnten Sie beispielsweise Folgendes eingeben. - PROJECT_ID: Die Kennung des Projekts. Wenn Sie eine Log-Ansicht in einem Ordner oder einer Organisation erstellen möchten, ersetzen Sie

--projectdurch--folderoder--organization.

Führen Sie den Befehl

gcloud logging views createaus:Linux, macOS oder Cloud Shell

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME \ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ` --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ^ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Dieser Befehl gibt keine Antwort zurück. Sie können die Änderungen mit dem Befehl

gcloud logging views listbestätigen.Hauptkonten Zugriff auf Ihre Logansicht gewähren Im folgenden Abschnitt finden Sie Informationen zu diesen Schritten.

Terraform

Informationen zum Anwenden oder Entfernen einer Terraform-Konfiguration finden Sie unter Grundlegende Terraform-Befehle. Weitere Informationen finden Sie in der Anbieterreferenzdokumentation zu Terraform.

So erstellen Sie eine Logansicht in einem Projekt, Ordner oder einer Organisation mit Terraform:

Verwenden Sie die Terraform-Ressource

google_logging_log_view.Legen Sie im Befehl die folgenden Felder fest:

name: Der vollständig qualifizierte Name der Logansicht. Bei Projekten hat dieses Feld beispielsweise das folgende Format:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/view/LOG_VIEW_ID"Im vorherigen Ausdruck ist LOCATION der Speicherort des Log-Buckets.

bucket: Auf den vollständig qualifizierten Namen des Log-Buckets festlegen. Dieses Feld könnte beispielsweise so aussehen:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME"filter: Der Filter, der beschreibt, welche Logeinträge in der Logansicht enthalten sind.description: Eine kurze Beschreibung.

Hauptkonten Zugriff auf Ihre Logansicht gewähren Im folgenden Abschnitt finden Sie Informationen zu diesen Schritten.

Zugriff auf eine Logansicht gewähren

Um einen Prinzipal auf eine bestimmte Logansicht in einem benutzerdefinierten Log-Bucket zu beschränken, haben Sie zwei Möglichkeiten:

Fügen Sie auf Ebene der Logansicht eine Rollenbindung hinzu.

Fügen Sie auf Projektebene eine bedingte Rollenbindung hinzu.

Wenn Sie eine große Anzahl von Logansichten erstellen, empfehlen wir, den Zugriff über die IAM-Richtliniendatei der Logansicht zu steuern.

Logansicht: Rollenbindungen hinzufügen

In diesem Abschnitt wird beschrieben, wie Sie mit der IAM-Richtliniendatei für eine Logansicht steuern, wer Zugriff auf die Logeinträge in dieser Logansicht hat. Bei dieser Methode fügen Sie der Richtliniendatei der Logansicht eine Bindung hinzu, die dem angegebenen Hauptkonto Zugriff auf die Logansicht gewährt.

In diesem Abschnitt wird auch beschrieben, wie Sie die Rollenbindung auflisten, die in der IAM-Richtliniendatei für eine Logansicht enthalten ist.

Console

So aktualisieren Sie die IAM-Richtliniendatei einer Log-Ansicht:

-

Rufen Sie in der Google Cloud Console die Seite Logspeicher auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

- Wählen Sie das Projekt, den Ordner oder die Organisation aus, in dem sich der Log-Bucket befindet.

- Wählen Sie im Bereich Log-Buckets den Namen des Log-Buckets aus, in dem die Log-Ansicht gehostet wird.

- Rufen Sie auf der Detailseite für den Log-Bucket den Bereich Log-Ansichten auf.

Klicken Sie für die Protokollansicht, deren IAM-Richtliniendatei Sie ändern möchten, auf more_vert Aktionen und wählen Sie dann Berechtigungen anpassen aus.

Das Flyout mit den Berechtigungen wird geöffnet und zeigt die Berechtigungen an, die mit der Logansicht verknüpft sind.

Klicken Sie im Flyout-Menü „Berechtigungen“ auf Hauptkonto hinzufügen.

Maximieren Sie im Bereich Hauptkonten hinzufügen das Menü Neue Hauptkonten und wählen Sie ein Hauptkonto aus.

Wählen Sie im Abschnitt Rollen zuweisen die Rolle Logs View Accessor aus.

Klicken Sie auf Speichern.

Das Flyout für Berechtigungen wird mit den neuen Berechtigungen aktualisiert.

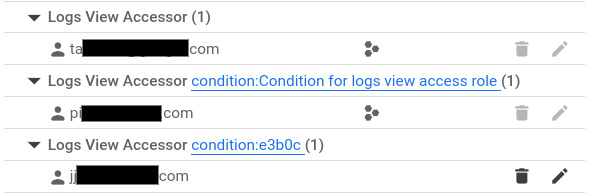

Im Abschnitt Logs View Accessor (N) werden die Hauptkonten mit Berechtigungen auf Projektebene für die Rolle „Logs View Accessor“ aufgeführt. Diese Hauptkonten haben Zugriff auf alle Logansichten im Projekt.

In Abschnitten mit der Überschrift Log View Accessor condition:Condition-specific descriptive text (N) werden die Hauptkonten aufgeführt, denen die Rolle „Log View Accessor“ auf Projektebene unter bestimmten Bedingungen zugewiesen wurde. Diese Hauptkonten haben nur Zugriff auf die Protokollansicht, die durch die Bedingung angegeben wird.

Im Abschnitt mit der Bezeichnung Log View Accessor condition:abcde (N) werden die Hauptkonten aufgeführt, denen Berechtigungen auf Ebene der Logansicht gewährt wurden.

Der folgende Screenshot zeigt ein Berechtigungs-Flyout, in dem zwei Hauptkonten Rollenzuweisungen auf Projektebene haben, die durch das Projektsymbol

gekennzeichnet sind, und ein Hauptkonto eine Zuweisung auf Protokollansichtsebene:

gekennzeichnet sind, und ein Hauptkonto eine Zuweisung auf Protokollansichtsebene:

Klicken Sie auf X, um das Flyout zu schließen.

gcloud

So aktualisieren Sie die IAM-Richtliniendatei einer Log-Ansicht:

Führen Sie den Befehl

gcloud logging views add-iam-policy-bindingaus:Ersetzen Sie folgende Werte, bevor sie einen der Befehlsdaten verwenden:

- LOG_VIEW_ID: Die Kennung der Logansicht. Sie ist auf 100 Zeichen begrenzt und darf nur Buchstaben, Ziffern, Unterstriche und Bindestriche enthalten.

- PRINCIPAL: Eine Kennzeichnung für das Hauptkonto, dem Sie die Rolle zuweisen möchten. Hauptkonto-Kennzeichnungen haben normalerweise das folgende Format:

PRINCIPAL-TYPE:ID. Beispiel:user:my-user@example.comEine vollständige Liste der Formate, diePRINCIPALhaben kann, finden Sie unter Hauptkonto-IDs. - BUCKET_NAME: Der Name des Log-Buckets.

- LOCATION: Der Speicherort des Log-Buckets.

- PROJECT_ID: Die Kennung des Projekts. Ersetzen Sie bei Bedarf

--projectdurch--folderoder--organization.

Führen Sie den Befehl

gcloud logging views add-iam-policy-bindingaus:Linux, macOS oder Cloud Shell

gcloud logging views add-iam-policy-binding LOG_VIEW_ID \ --member=PRINCIPAL --role='roles/logging.viewAccessor' \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ` --member=PRINCIPAL --role='roles/logging.viewAccessor' ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ^ --member=PRINCIPAL --role='roles/logging.viewAccessor' ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Im Folgenden wird die Antwort dargestellt, wenn eine einzelne Bindung hinzugefügt wird:

Updated IAM policy for logging view [projects/PROJECT_ID/locations/global/buckets/BUCKET_NAME/views/LOG_VIEW_ID]. bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Führen Sie den Befehl

gcloud logging views get-iam-policyaus, um die Aktualisierung zu überprüfen:Ersetzen Sie folgende Werte, bevor sie einen der Befehlsdaten verwenden:

- LOG_VIEW_ID: Die Kennung der Logansicht. Sie ist auf 100 Zeichen begrenzt und darf nur Buchstaben, Ziffern, Unterstriche und Bindestriche enthalten.

- BUCKET_NAME: Der Name des Log-Buckets.

- LOCATION: Der Speicherort des Log-Buckets.

- PROJECT_ID: Die Kennung des Projekts. Ersetzen Sie bei Bedarf

--projectdurch--folderoder--organization.

Führen Sie den Befehl

gcloud logging views get-iam-policyaus:Linux, macOS oder Cloud Shell

gcloud logging views get-iam-policy LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views get-iam-policy LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views get-iam-policy LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Wenn eine Logansicht keine Bindungen enthält, enthält die Antwort nur ein

etag-Feld. Im Folgenden wird die Antwort dargestellt, wenn eine Logansicht eine einzelne Bindung enthält:bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Terraform

Informationen zum Anwenden oder Entfernen einer Terraform-Konfiguration finden Sie unter Grundlegende Terraform-Befehle. Weitere Informationen finden Sie in der Anbieterreferenzdokumentation zu Terraform.

Für die Bereitstellung von IAM-Verknüpfungen für eine Logansicht mit Terraform sind mehrere verschiedene Ressourcen verfügbar:

google_logging_log_view_iam_policygoogle_logging_log_view_iam_bindinggoogle_logging_log_view_iam_member

Weitere Informationen finden Sie unter IAM-Richtlinie für Cloud Logging LogView.

Wenn Sie IAM-Zuordnungen für Logansichten mit Terraform auflisten möchten, verwenden Sie die Datenquelle

google_logging_log_view_iam_policy.Google Cloud project: Add role bindings

In diesem Abschnitt wird beschrieben, wie Sie einem Google Cloud Projekt eine Rollenbindung hinzufügen und wie Sie die an ein Projekt angehängten Bindungen auflisten. Wenn Sie diesen Ansatz verwenden, müssen Sie dem Grant eine IAM-Bedingung hinzufügen, um den Zugriff eines Hauptkontos auf die in einer bestimmten Logansicht gespeicherten Logeinträge zu beschränken.

Console

So fügen Sie der IAM-Richtliniendatei einesGoogle Cloud -Projekts, in dem Sie den Log-Bucket erstellt haben, eine Rollenbindung hinzu:

-

Rufen Sie in der Google Cloud -Console die Seite IAM auf:

Rufen Sie IAM auf.

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift IAM & Admin lautet.

Auf der Seite IAM werden alle Hauptkonten, ihre IAM-Rollen und alle Bedingungen aufgeführt, die an diese Rollen gebunden sind und auf Projektebene angewendet werden. Auf dieser Seite werden keine Rollenbindungen angezeigt, die an die Richtliniendatei einer Logansicht angehängt sind.

Klicken Sie auf Zugriffsrechte erteilen.

Fügen Sie das E-Mail-Konto des Nutzers im Feld Neue Hauptkonten hinzu.

Wählen Sie im Drop-down-Menü Rolle auswählen die Option Logs View Accessor aus.

Diese Rolle gibt Nutzern Lesezugriff auf alle Ansichten. Um den Nutzerzugriff auf einen bestimmten Bucket zu beschränken, fügen Sie eine Bedingung auf Basis des Ressourcennamens hinzu.

Klicken Sie auf IAM-Bedingung hinzufügen.

Geben Sie für die Bedingung einen Titel und eineBeschreibung ein.

Wählen Sie im Drop-down-Menü Bedingungstyp die Option Ressource > Name aus.

Wählen Sie im Drop-down-Menü Operator die Option ist aus.

Geben Sie im Feld Wert die ID der Logansicht ein, einschließlich des vollständigen Pfads zur Ansicht.

Beispiel:

projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID

Klicken Sie auf Speichern, um die Bedingung hinzuzufügen.

Klicken Sie auf Speichern, um die Berechtigungen festzulegen.

gcloud

So fügen Sie der IAM-Richtliniendatei einesGoogle Cloud -Projekts eine Rollenbindung hinzu:

Erstellen Sie eine JSON- oder YAML-Datei mit Ihrer Bedingung.

Sie können beispielsweise eine Datei mit dem Namen

condition.yamlmit folgendem Inhalt erstellen:expression: "resource.name == \"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID\"" title: "My title" description: "My description"Optional: Führen Sie den folgenden Befehl aus, um zu prüfen, ob die JSON- oder YAML-Datei richtig formatiert ist:

gcloud alpha iam policies lint-condition --condition-from-file=condition.yamlAktualisieren Sie die IAM-Richtlinie für das Google Cloud Projekt, indem Sie die Methode

gcloud projects add-iam-policy-bindingaufrufen.Bevor Sie den folgenden Befehl verwenden, ersetzen Sie die folgenden Werte:

- PROJECT_ID: Die Kennung des Projekts.

- PRINCIPAL: Eine Kennzeichnung für das Hauptkonto, dem Sie die Rolle zuweisen möchten. Hauptkonto-Kennzeichnungen haben normalerweise das folgende Format:

PRINCIPAL-TYPE:ID. Beispiel:user:my-user@example.comEine vollständige Liste der Formate, diePRINCIPALhaben kann, finden Sie unter Hauptkonto-IDs.

Führen Sie den Befehl

gcloud projects add-iam-policy-bindingaus:gcloud projects add-iam-policy-binding PROJECT_ID --member=PRINCIPAL --role='roles/logging.viewAccessor' --condition-from-file=condition.yamlDie Antwort auf den vorherigen Befehl enthält alle Rollenbindungen.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessorOptional: Wenn Sie die Rollenbindungen für ein Google Cloud -Projekt auflisten möchten, verwenden Sie den Befehl

gcloud projects get-iam-policy:gcloud projects get-iam-policy PROJECT_IDBevor Sie den folgenden Befehl verwenden, ersetzen Sie die folgenden Werte:

- PROJECT_ID: Die Kennung des Projekts.

Die Antwort auf den vorherigen Befehl enthält alle Rollenbindungen.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessor

Terraform

Informationen zum Anwenden oder Entfernen einer Terraform-Konfiguration finden Sie unter Grundlegende Terraform-Befehle. Weitere Informationen finden Sie in der Anbieterreferenzdokumentation zu Terraform.

Für die Bereitstellung von IAM-Verknüpfungen für Projekte mit Terraform sind mehrere verschiedene Ressourcen verfügbar:

google_project_iam_policygoogle_project_iam_bindinggoogle_project_iam_member

Weitere Informationen finden Sie unter IAM-Richtlinie für Projekte.

Wenn Sie IAM-Zuweisungen für Projekte mit Terraform auflisten möchten, verwenden Sie die Datenquelle

google_project_iam_policy.Alle Rollenbindungen für eine Logansicht auflisten

Auf der Seite IAM in der Google Cloud -Konsole werden Rollenbindungen auf Projektebene aufgeführt. Auf dieser Seite werden keine Rollenbindungen aufgeführt, die an Ressourcen wie Logansichten angehängt sind. In diesem Abschnitt wird beschrieben, wie Sie alle Rollenbindungen für eine bestimmte Logansicht aufrufen können.

Führen Sie die folgenden Schritte aus, um die IAM-Bindungen aufzulisten, die an eine Logansicht angehängt sind.

-

Rufen Sie in der Google Cloud Console die Seite Logspeicher auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

- Wählen Sie das Projekt, den Ordner oder die Organisation aus, in dem sich der Log-Bucket befindet.

- Wählen Sie im Bereich Log-Buckets den Namen des Log-Buckets aus, in dem die Log-Ansicht gehostet wird.

- Rufen Sie auf der Detailseite für den Log-Bucket den Bereich Log-Ansichten auf.

Klicken Sie für die Logansicht, deren Rollenbindungen Sie aufrufen möchten, auf more_vert Aktionen und wählen Sie dann Berechtigungen anpassen aus.

Im Flyout „Berechtigungen“ werden alle Berechtigungen angezeigt, die mit der Logansicht verknüpft sind:

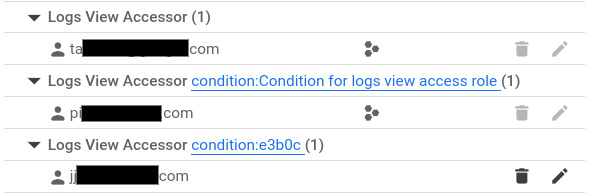

Im Abschnitt Logs View Accessor (N) werden die Hauptkonten mit Berechtigungen auf Projektebene für die Rolle „Logs View Accessor“ aufgeführt. Diese Hauptkonten haben Zugriff auf alle Logansichten im Projekt.

In Abschnitten mit der Überschrift Log View Accessor condition:Condition-specific descriptive text (N) werden die Hauptkonten aufgeführt, denen die Rolle „Log View Accessor“ auf Projektebene unter bestimmten Bedingungen zugewiesen wurde. Diese Hauptkonten haben nur Zugriff auf die Protokollansicht, die durch die Bedingung angegeben wird.

Im Abschnitt mit der Bezeichnung Log View Accessor condition:abcde (N) werden die Hauptkonten aufgeführt, denen Berechtigungen auf Ebene der Logansicht gewährt wurden.

Der folgende Screenshot zeigt ein Berechtigungs-Flyout, in dem zwei Hauptkonten Rollenzuweisungen auf Projektebene haben, die durch das Projektsymbol

gekennzeichnet sind, und ein Hauptkonto eine Zuweisung auf Protokollansichtsebene:

gekennzeichnet sind, und ein Hauptkonto eine Zuweisung auf Protokollansichtsebene:

Klicken Sie auf X, um das Flyout zu schließen.

Logansichten für einen Log-Bucket auflisten

Console

-

Rufen Sie in der Google Cloud Console die Seite Logspeicher auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

- Wählen Sie das Projekt, den Ordner oder die Organisation aus, in dem sich der Log-Bucket befindet.

Wählen Sie im Bereich Log-Buckets den Namen des Log-Buckets aus, in dem die Log-Ansicht gehostet wird.

Die Detailseite für den Log-Bucket wird geöffnet. Im Bereich Logansichten werden die Logansichten des Log-Buckets aufgeführt.

gcloud

Verwenden Sie den Befehl

gcloud logging views list, um die für einen Log-Bucket erstellten Logansichten aufzulisten.Ersetzen Sie folgende Werte, bevor sie einen der Befehlsdaten verwenden:

- BUCKET_NAME: Der Name des Log-Buckets.

- LOCATION: Der Speicherort des Log-Buckets.

- PROJECT_ID: Die Kennung des Projekts. Ersetzen Sie bei Bedarf

--projectdurch--folderoder--organization.

Führen Sie den Befehl

gcloud logging views listaus:Linux, macOS oder Cloud Shell

gcloud logging views list \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views list ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views list ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Die Antwortdaten sind eine Liste von Logansichten. Für jede Logansicht wird der Filter zusammen mit dem Erstellungs- und dem letzten Aktualisierungsdatum angezeigt. Wenn die Erstellungs- und Aktualisierungsdaten leer sind, wurde die Logansicht beim Erstellen des Google Cloud -Projekts erstellt. Die folgende Beispielausgabe zeigt, dass im abgefragten Log-Bucket zwei Ansichts-IDs vorhanden sind:

_AllLogsundcompute:VIEW_ID: _AllLogs FILTER: CREATE_TIME: UPDATE_TIME: VIEW_ID: compute FILTER: resource.type="gce_instance" CREATE_TIME: 2024-02-20T17:41:17.405162921Z UPDATE_TIME: 2024-02-20T17:41:17.405162921Z

Terraform

Sie können mit Terraform eine Logansicht erstellen und ändern. Sie können jedoch nicht mit Terraform Ihre Logansichten auflisten.

Logansicht aktualisieren

Console

-

Rufen Sie in der Google Cloud Console die Seite Logspeicher auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

- Wählen Sie das Projekt, den Ordner oder die Organisation aus, in dem sich der Log-Bucket befindet.

- Wählen Sie im Bereich Log-Buckets den Namen des Log-Buckets aus, in dem die Log-Ansicht gehostet wird.

- Rufen Sie auf der Detailseite für den Log-Bucket den Bereich Log-Ansichten auf.

Klicken Sie in der Protokollansicht, deren Details Sie aktualisieren möchten, auf more_vert Mehr und dann auf Ansicht bearbeiten.

Sie können die Beschreibung und den Filter für die Logansicht bearbeiten.

Wenn Sie alle Änderungen vorgenommen haben, klicken Sie auf Ansicht speichern.

gcloud

Verwenden Sie den Befehl

gcloud logging views update, um eine Logansicht zu aktualisieren oder zu ändern. Wenn Sie die Datenansichts-ID nicht kennen, lesen Sie den Abschnitt Log-Datenansichten auflisten.Ersetzen Sie folgende Werte, bevor sie einen der Befehlsdaten verwenden:

- LOG_VIEW_ID: Die Kennung der Logansicht. Sie ist auf 100 Zeichen begrenzt und darf nur Buchstaben, Ziffern, Unterstriche und Bindestriche enthalten.

- BUCKET_NAME: Der Name des Log-Buckets.

- LOCATION: Der Speicherort des Log-Buckets.

- FILTER: Ein Filter, der die Logansicht definiert. Wenn das Feld leer ist, enthält die Logansicht alle Logs. Wenn Sie beispielsweise nach Compute Engine-VM-Instanzlogs filtern möchten, geben Sie

"resource.type=gce_instance"ein. - DESCRIPTION: Eine Beschreibung der Logansicht. Für die Beschreibung

"New description for the log view"könnten Sie beispielsweise Folgendes eingeben. - PROJECT_ID: Die Kennung des Projekts. Ersetzen Sie bei Bedarf

--projectdurch--folderoder--organization.

Führen Sie den Befehl

gcloud logging views updateaus:Linux, macOS oder Cloud Shell

gcloud logging views update LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views update LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views update LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Dieser Befehl gibt keine Antwort zurück. Sie können die Änderungen mit dem Befehl

gcloud logging views describebestätigen.Terraform

Informationen zum Anwenden oder Entfernen einer Terraform-Konfiguration finden Sie unter Grundlegende Terraform-Befehle. Weitere Informationen finden Sie in der Anbieterreferenzdokumentation zu Terraform.

Wenn Sie eine Logansicht in einem Projekt, Ordner oder einer Organisation mit Terraform ändern möchten, verwenden Sie die Terraform-Ressource

google_logging_log_view.Logansicht löschen

Wenn Sie eine von Ihnen erstellte Logansicht nicht mehr benötigen, können Sie sie löschen. Bevor Sie eine Logansicht löschen, sollten Sie jedoch prüfen, ob sie von einer anderen Ressource referenziert wird, z. B. von einer gespeicherten Abfrage.

Sie können die Logansicht

_Defaultim Log-Bucket_Defaultnicht löschen.Console

-

Rufen Sie in der Google Cloud Console die Seite Logspeicher auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

- Wählen Sie das Projekt, den Ordner oder die Organisation aus, in dem sich der Log-Bucket befindet.

- Wählen Sie im Bereich Log-Buckets den Namen des Log-Buckets aus, in dem die Log-Ansicht gehostet wird.

- Rufen Sie auf der Detailseite für den Log-Bucket den Bereich Log-Ansichten auf und setzen Sie ein Häkchen in das Kästchen für die Log-Ansicht, die Sie löschen möchten.

- Klicken Sie in der Symbolleiste des Bereichs Log-Ansichten auf Ansicht löschen und füllen Sie das Dialogfeld aus.

gcloud

So löschen Sie eine Log-Ansicht:

Empfohlen: Überprüfen Sie Ihr Google Cloud -Projekt, um sicherzustellen, dass nicht auf die Logansicht verwiesen wird. Prüfen Sie Folgendes:

- Abfragen, die über die Seiten Log-Explorer oder Loganalysen ausgeführt und gespeichert oder freigegeben wurden.

- Benutzerdefinierte Dashboards

Führen Sie den Befehl

gcloud logging views deleteaus. Wenn Sie die Datenansichts-ID nicht kennen, lesen Sie den Abschnitt Log-Datenansichten auflisten.Ersetzen Sie folgende Werte, bevor sie einen der Befehlsdaten verwenden:

- LOG_VIEW_ID: Die Kennung der Logansicht. Sie ist auf 100 Zeichen begrenzt und darf nur Buchstaben, Ziffern, Unterstriche und Bindestriche enthalten.

- BUCKET_NAME: Der Name des Log-Buckets.

- LOCATION: Der Speicherort des Log-Buckets.

- PROJECT_ID: Die Kennung des Projekts. Ersetzen Sie bei Bedarf

--projectdurch--folderoder--organization.

Führen Sie den Befehl

gcloud logging views deleteaus:Linux, macOS oder Cloud Shell

gcloud logging views delete LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views delete LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views delete LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Die Antwort bestätigt den Löschvorgang. Im Folgenden sehen Sie beispielsweise die Antwort auf das Löschen einer Logansicht mit dem Namen

tester:Deleted [tester].

Terraform

Informationen zum Anwenden oder Entfernen einer Terraform-Konfiguration finden Sie unter Grundlegende Terraform-Befehle. Weitere Informationen finden Sie in der Anbieterreferenzdokumentation zu Terraform.

Logansicht beschreiben

Console

-

Rufen Sie in der Google Cloud Console die Seite Logspeicher auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

- Wählen Sie im Bereich Log-Buckets den Namen des Log-Buckets aus, in dem die Log-Ansicht gehostet wird.

- Rufen Sie auf der Detailseite für den Log-Bucket den Bereich Log-Ansichten auf.

- Klicken Sie in der Protokollansicht, deren Details Sie aufrufen möchten, auf das Dreipunkt-Menü more_vert Mehr und dann auf Ansicht bearbeiten.

- Wenn Sie das Dialogfeld schließen möchten, ohne Änderungen zu speichern, klicken Sie auf Abbrechen.

gcloud

Verwenden Sie den Befehl

gcloud logging views describe, um detaillierte Informationen zu einer Logansicht abzurufen. Wenn Sie die Datenansichts-ID nicht kennen, lesen Sie den Abschnitt Log-Datenansichten auflisten.Ersetzen Sie folgende Werte, bevor sie einen der Befehlsdaten verwenden:

- LOG_VIEW_ID: Die Kennung der Logansicht. Sie ist auf 100 Zeichen begrenzt und darf nur Buchstaben, Ziffern, Unterstriche und Bindestriche enthalten.

- BUCKET_NAME: Der Name des Log-Buckets.

- LOCATION: Der Speicherort des Log-Buckets.

- PROJECT_ID: Die Kennung des Projekts. Ersetzen Sie bei Bedarf

--projectdurch--folderoder--organization.

Führen Sie den Befehl

gcloud logging views describeaus:Linux, macOS oder Cloud Shell

gcloud logging views describe LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION\ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views describe LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views describe LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION^ --project=PROJECT_ID

Die Antwort enthält immer die Beschreibung und den vollständig qualifizierten Namen der Logansicht. Er enthält auch den Filter, wenn das Filterfeld nicht leer ist. Hier ist eine Beispielantwort:

createTime: '2024-02-20T17:41:17.405162921Z' filter: resource.type="gce_instance" name: projects/my-project/locations/global/buckets/my-bucket/views/compute updateTime: '2024-02-20T17:41:17.405162921Z'

Terraform

Sie können mit Terraform eine Logansicht erstellen und ändern. Sie können jedoch nicht mit Terraform die Details einer Logansicht aufrufen.

Mit einer Logansicht verknüpfte Logs ansehen

Sie können die Logeinträge in einer Logansicht mit dem Log-Explorer oder auf der Seite Loganalysen aufrufen. Wenn Sie den Log-Explorer verwenden, müssen Sie den Bereich konfigurieren und eine Logansicht auswählen. Wenn Sie die Seite Loganalysen verwenden, fragen Sie eine Logansicht ab.

So fragen Sie eine Logansicht mit dem Log-Explorer ab:

-

Rufen Sie in der Google Cloud Console die Seite Log-Explorer auf:

Wenn Sie diese Seite über die Suchleiste suchen, wählen Sie das Ergebnis aus, dessen Zwischenüberschrift Logging ist.

Wählen Sie die Ressourcen aus, nach denen in den Logeinträgen gesucht werden soll:

Wenn in der Symbolleiste

Projektlogs angezeigt wird, maximieren Sie das Menü, wählen Sie Logansicht und dann die Logansicht aus, die Sie abfragen möchten.

Projektlogs angezeigt wird, maximieren Sie das Menü, wählen Sie Logansicht und dann die Logansicht aus, die Sie abfragen möchten.Wenn in der Symbolleiste etwas wie

1 Logansicht angezeigt wird, maximieren Sie das Menü, wählen Sie Logansicht und dann die Logansicht oder Logansichten aus, die Sie abfragen möchten.

1 Logansicht angezeigt wird, maximieren Sie das Menü, wählen Sie Logansicht und dann die Logansicht oder Logansichten aus, die Sie abfragen möchten.Andernfalls wird in der Symbolleiste das Symbol

und der Name eines Log-Bereichs wie _Default angezeigt. Maximieren Sie das Menü, wählen Sie Logansicht und dann die Logansicht aus, die Sie abfragen möchten.

und der Name eines Log-Bereichs wie _Default angezeigt. Maximieren Sie das Menü, wählen Sie Logansicht und dann die Logansicht aus, die Sie abfragen möchten.

Weitere Informationen finden Sie in der Dokumentation zum Log-Explorer.

Nächste Schritte

Informationen zum Steuern des Zugriffs auf bestimmte Felder in einem Logeintrag finden Sie unter Zugriff auf Feldebene konfigurieren.

Sofern nicht anders angegeben, sind die Inhalte dieser Seite unter der Creative Commons Attribution 4.0 License und Codebeispiele unter der Apache 2.0 License lizenziert. Weitere Informationen finden Sie in den Websiterichtlinien von Google Developers. Java ist eine eingetragene Marke von Oracle und/oder seinen Partnern.

Zuletzt aktualisiert: 2025-10-19 (UTC).