Cloud Composer 3 | Cloud Composer 2 | Cloud Composer 1

本页面介绍了 Airflow 界面和 DAG 界面的不同访问权限控制机制。除了 IAM 提供的访问权限控制之外,您还可以使用这些机制来分隔环境的 Airflow 界面和 DAG 界面中的用户。

Cloud Composer 中的 Airflow 界面访问权限控制概览

对 Airflow 界面和 DAG 界面的访问权限以及这些界面中数据和操作的可见性在 Cloud Composer 中通过两个级别进行控制:

对 Cloud Composer 中的 Airflow 界面和 DAG 界面的访问权限由 IAM 控制。

如果某个账号没有可在您的项目中查看 Cloud Composer 环境的角色,则无法使用 Airflow 界面和 DAG 界面。

IAM 在 Airflow 界面或 DAG 界面中不会提供任何其他精细的权限控制。

Apache Airflow 访问权限控制模型可根据用户角色降低 Airflow 界面和 DAG 界面的可见性。

Apache Airflow 访问权限控制是 Airflow 的一项功能,它拥有自己的用户、角色、权限模型,与 IAM 不同。

Apache Airflow 访问权限控制使用基于资源的权限。所有具有特定 Airflow 角色的 Airflow 用户都会获得该角色的权限。例如,具有 can delete on Connections 权限的角色所对应的 Airflow 用户可以在 Airflow 界面中的“连接”页面上删除连接。

您还可以为各个 DAG 分配 DAG 级权限。例如,只有具有特定 Airflow 角色的用户才能在 Airflow 界面中看到某个 DAG。在 Cloud Composer 中,您可以根据 DAG 文件在环境的存储桶中所处的子文件夹,自动分配 DAG 级权限。

如果您想通过员工身份联合为外部身份设置访问权限,请先在 IAM 中授予对您的环境的访问权限,如向外部身份授予 IAM 角色部分中所述。之后,您可以照常使用 Airflow 界面访问权限控制。对于外部身份,Airflow 用户使用其正文标识符而非电子邮件地址,并且在其他用户记录字段中填充的值与 Google 账号不同。

准备工作

- 按文件夹注册角色功能可在 Cloud Composer 2.0.16 及更高版本中使用。

管理 Airflow 角色和访问权限控制设置

具有 Admin 角色(或等效角色)的用户可以在 Airflow 界面中查看和修改访问权限控制设置。

在 Airflow 界面中,您可以通过安全性菜单配置访问权限控制设置。如需详细了解 Airflow 访问权限控制模型、可用权限和默认角色,请参阅 Airflow 界面访问权限控制文档。

Airflow 会维护自己的用户列表。具有管理员角色(或等效角色)的用户可以查看已打开环境的 Airflow 界面且已在 Airflow 中注册的用户列表。此列表还包括管理员手动预注册的用户,如下一部分所述。

在 Airflow 界面中注册用户

当新用户首次打开 Cloud Composer 环境的 Airflow 界面时,系统会自动注册新用户。

注册时,系统会向用户授予 [webserver]rbac_user_registration_role Airflow 配置选项中指定的角色。您可以通过使用其他值替换此 Airflow 配置选项来控制新注册用户的角色。

如果未指定,则在具有 Airflow 2 的环境中,默认注册角色为 Op。

如需为 Airflow 界面创建基本角色配置,建议执行以下步骤:

环境管理员打开新创建的环境的 Airflow 界面。

为管理员账号授予

Admin角色。在具有 Airflow 2 的环境中,新账号的默认角色为Op。如需分配Admin角色,请运行带有 gcloud CLI 的以下 Airflow CLI 命令:gcloud composer environments run ENVIRONMENT_NAME \ --location LOCATION \ users add-role -- -e USER_EMAIL -r Admin您需要进行如下替换:

ENVIRONMENT_NAME替换为环境的名称。LOCATION替换为环境所在的区域。- 将

USER_EMAIL替换为用户账号的电子邮件地址。

管理员现在可以为新用户配置访问权限控制,包括向其他用户授予

Admin角色。

预注册用户

用户会自动注册由 Google 用户账号的数字 ID(而非电子邮件地址)作为其用户名。您还可以通过添加用户记录(并将用户名字段设置为用户的主电子邮件地址)来手动预注册用户并为其分配角色。如果电子邮件地址与预注册的用户记录匹配的用户首次登录 Airflow 界面,则该用户的用户名会被替换为目前(首次登录时)通过其电子邮件地址识别的用户 ID。Google 身份(电子邮件地址)和用户账号(用户 ID)之间的关系不是固定的。无法预注册 Google 群组。

如需预注册用户,您可以使用 Airflow 界面,也可以通过 Google Cloud CLI 运行 Airflow CLI 命令。

如需通过 Google Cloud CLI 预注册具有自定义角色的用户,请运行以下 Airflow CLI 命令:

gcloud composer environments run ENVIRONMENT_NAME \

--location LOCATION \

users create -- \

-r ROLE \

-e USER_EMAIL \

-u USER_EMAIL \

-f FIRST_NAME \

-l LAST_NAME \

--use-random-password # The password value is required, but is not used

替换以下内容:

ENVIRONMENT_NAME:环境的名称LOCATION:环境所在的区域ROLE:用户的 Airflow 角色,例如OpUSER_EMAIL:用户的电子邮件地址FIRST_NAME和LAST_NAME:用户的名字和姓氏

示例:

gcloud composer environments run example-environment \

--location us-central1 \

users create -- \

-r Op \

-e "example-user@example.com" \

-u "example-user@example.com" \

-f "Name" \

-l "Surname" \

--use-random-password

移除用户

从 Airflow 中删除用户不会撤消该用户的访问权限,因为他们在下次访问 Airflow 界面时会自动进行重新注册。如需撤消对整个 Airflow 界面的访问权限,请从适用于项目的允许政策中移除 composer.environments.get 权限。

您还可以将用户的角色更改为“公开”,这将保留用户注册,但移除 Airflow 界面的所有权限。

自动配置 DAG 级权限

“按文件夹注册角色”功能会自动为 /dags 文件夹中直接包含的每个子文件夹创建自定义 Airflow 角色,并向该角色授予对所有 DAG 的 DAG 级访问权限,这些 DAG 的源文件存储在相应的子文件夹中。这有助于简化自定义 Airflow 角色及其对 DAG 的访问权限的管理。

如何注册每个文件夹的角色

按文件夹注册角色是一种自动配置角色及其 DAG 级权限的方式。因此,它可能会与其他授予 DAG 级权限的 Airflow 机制发生冲突:

为防止此类冲突,启用“按文件夹注册角色”也会改变这些机制的行为。

在 Airflow 2 中:

- 您可以通过在 DAG 源代码中定义的

access_control属性向角色授予 DAG 访问权限。 - 手动授予 DAG 权限(通过 Airflow 界面或 gcloud CLI)可能会导致冲突。例如,如果您手动向每个文件夹的角色授予 DAG 级权限,则当 DAG 处理器同步 DAG 时,这些权限可能会被移除或覆盖。我们建议不要手动授予 DAG 权限。

- 角色具有通过“按文件夹角色注册”注册并定义在 DAG 的

access_control属性中的 DAG 访问权限的并集。

直接位于顶级 /dags 文件夹中的 DAG 不会自动分配给任何文件夹级角色。任何文件夹级角色都无法访问这些文件。其他角色(例如 Admin、Op、User)或被授予权限的任何自定义角色都可以通过 Airflow 界面和 DAG 界面访问这些变量。

如果您将 DAG 上传到名称与内置 Airflow 角色和 Cloud Composer 创建的角色匹配的子文件夹,则这些子文件夹中 DAG 的权限仍会分配给这些角色。例如,将 DAG 上传到 /dags/Admin 文件夹会向 Admin 角色授予对该 DAG 的权限。内置 Airflow 角色包括 Admin、Op、User、Viewer 和 Public。

启用“按文件夹注册角色”功能后,Cloud Composer 会创建 NoDags 和 UserNoDags。

Airflow 在 Airflow 调度器中处理 DAG 时,会执行每个文件夹的角色注册。如果您的环境中有 100 多个 DAG,您可能会发现 DAG 解析时间有所增加。如果是这种情况,我们建议为调度器使用更多内存和 CPU。您还可以增加 [scheduler]parsing_processes Airflow 配置选项的值。

自动将 DAG 分配给每个文件夹的角色

如需自动将 DAG 分配给每个文件夹的角色,请执行以下操作:

替换以下 Airflow 配置选项:

部分 键 值 webserverrbac_autoregister_per_folder_rolesTrue将新用户注册角色更改为无法访问任何 DAG 的角色。 这样一来,在新用户获得管理员为其账号分配的具有特定 DAG 权限的角色之前,他们将无法访问任何 DAG。

UserNoDags 是 Cloud Composer 仅在启用“按文件夹注册角色”功能时创建的角色。它与 User 角色等效,但无法访问任何 DAG。

替换以下 Airflow 配置选项:

部分 键 值 webserverrbac_user_registration_roleUserNoDags确保用户已在 Airflow 中注册。

使用以下方法之一为用户分配角色:

- 让 Airflow 根据 DAG 子文件夹自动创建角色,然后将用户分配给这些角色。

- 为 DAG 子文件夹预先创建空角色,角色名称与子文件夹的名称一致,然后将用户分配给这些角色。例如,对于

/dags/CustomFolder文件夹,创建一个名为CustomFolder的角色。

将 DAG 上传到名称与分配给用户的角色相匹配的子文件夹中。 这些子文件夹必须位于环境存储桶的

/dags文件夹内。Airflow 会向相应子文件夹中的 DAG 添加权限,以便只有具有相应角色的用户才能通过 Airflow 界面和 DAG 界面访问这些 DAG。

手动配置 DAG 级权限

您可以为自定义角色配置 DAG 级权限,以指定特定用户组可以看见哪些 DAG。

如需在 Airflow 界面中配置 DAG 级权限,请执行以下操作:

- 管理员创建空角色以对 DAG 进行分组。

- 管理员将用户分配到相应的角色。

- 管理员或用户为 DAG 分配角色。

- 在 Airflow 界面中,用户只能看到分配给其群组的 DAG。

DAG 可以通过 DAG 属性或从 Airflow 界面分配给角色。

在 Airflow 界面中将 DAG 分配给角色

管理员可以在 Airflow 界面中将所需的 DAG 级权限分配给相应的角色。

DAG 界面不支持此操作。

将 DAG 分配给 DAG 属性中的角色

您可以在 DAG 上设置 access_control DAG 参数,从而指定 DAG 将为其分配的 DAG 分组角色。

在低于 2.1.0 的 Airflow 2 版本中,管理员、DAG 开发者或自动化流程必须运行 sync-perm Airflow 命令才能应用新的访问权限控制设置。

在 Airflow 2.1.0 及更高版本中,不再需要运行此命令,因为调度器会在解析 DAG 时应用 DAG 级权限。

dag = DAG(

access_control={

'DagGroup': {'can_edit', 'can_read'},

},

...

)

将 Airflow 界面中的审核日志映射到用户

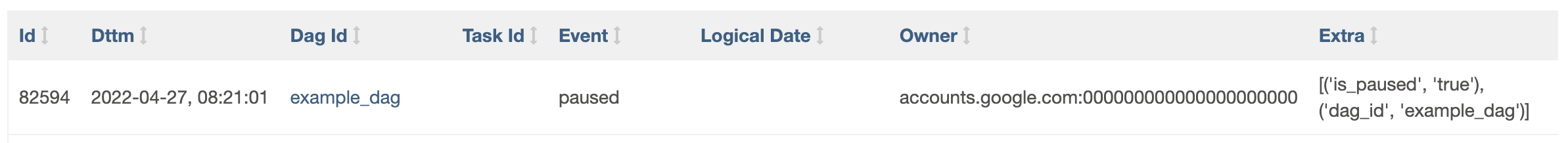

Airflow 界面中的审核日志会映射到 Google 用户账号的数字 ID。例如,如果用户暂停了 DAG,系统会将相应条目添加到日志中。

您可以在 Airflow 界面中的浏览 > 审核日志页面上查看审核日志。

一个典型的条目会在所有者字段中列出数字 ID:accounts.google.com:NUMERIC_ID。您可以在安全性 > 列出用户页面上将数字 ID 映射到用户电子邮件地址。此页面适用于具有 Admin 角色的用户。

请注意,Google 身份(电子邮件地址)和用户账号(用户 ID)之间的关系不是固定的。