Ressourcen verwalten

Zertifizierungsstellen, die über den Certificate Authority Service erstellt wurden, benötigen zwei sekundäre Ressourcentypen:

- Eine Cloud Key Management Service-Schlüsselversion, die zum Signieren von Zertifikaten und CRLs (Certificate Revocation Lists) verwendet wird, die von der Zertifizierungsstelle ausgestellt wurden. Weitere Informationen zu Schlüsselversionen finden Sie unter Schlüsselversionen.

- Ein Cloud Storage-Bucket, der zum Hosten eines CA-Zertifikats und aller von der Zertifizierungsstelle veröffentlichten CRLs verwendet wird, sofern diese Einstellungen aktiviert sind. Weitere Informationen zu Cloud Storage-Buckets finden Sie unter Buckets.

Beide Ressourcen müssen für jede CA vorhanden sein und können nach der Erstellung der CA nicht mehr geändert werden.

Verwaltungsmodelle

CA Service unterstützt zwei Modelle für die Lebenszyklusverwaltung dieser Ressourcen:

- Von Google verwaltet

- Vom Kunden verwaltet

Der Cloud KMS-Schlüssel und der Cloud Storage-Bucket müssen nicht dasselbe Verwaltungsmodell verwenden. Der Cloud KMS-Schlüssel kann beispielsweise von Google verwaltet und der Cloud Storage-Bucket vom Kunden verwaltet werden oder umgekehrt.

Von Google verwaltet

CA Service erstellt und konfiguriert die Ressourcen automatisch gemäß diesem Modell beim Erstellen einer Zertifizierungsstelle und löscht die Ressourcen beim Löschen der Zertifizierungsstelle. Diese Ressourcen werden Ihnen nicht separat in Rechnung gestellt.

Standardmäßig verwenden neue Zertifizierungsstellen von Google verwaltete Cloud KMS-Schlüssel und Cloud Storage-Buckets. Von Google verwaltete Cloud KMS-Schlüssel verwenden das HSM-Schutzniveau und werden nicht für mehrere Zertifizierungsstellen wiederverwendet. Sie können beim Erstellen einer Zertifizierungsstelle einen bestimmten Schlüsselalgorithmus für den von Google verwalteten Cloud KMS-Schlüssel auswählen. Von Google verwaltete Cloud KMS-Schlüssel werden nicht für mehrere Zertifizierungsstellen wiederverwendet.

Informationen zum Erstellen einer Stamm-CA finden Sie unter Stamm-CA erstellen. Informationen zum Erstellen einer untergeordneten Zertifizierungsstelle finden Sie unter Untergeordnete Zertifizierungsstelle erstellen. Weitere Informationen zur Auswahl eines Schlüsselalgorithmus finden Sie unter Schlüsselalgorithmus auswählen.

Vom Kunden verwaltet

Sie können vom Kunden verwaltete Ressourcen nur für Kundencenter in der Enterprise-Stufe erstellen. Sie müssen die kundenverwalteten Ressourcen vor dem Erstellen der Zertifizierungsstelle erstellen und konfigurieren. Außerdem müssen Sie diese Ressourcen zu einem geeigneten Zeitpunkt nach der Zerstörung der Zertifizierungsstelle löschen. Die Kosten für diese Ressourcen werden den Nutzern direkt in Rechnung gestellt. Für vom Kunden verwaltete Cloud KMS-Schlüssel können die Schutzniveaus „HSM“, „Software“ oder „Extern“ verwendet werden.

Der CA-Dienst behandelt das Projekt als Sicherheitsgrenze für vom Kunden verwaltete Cloud KMS-Schlüssel. Angenommen, eine Nutzerin namens Alice verwendet einen vom Kunden verwalteten Cloud KMS-Schlüssel, um eine Zertifizierungsstelle in Projekt test zu erstellen. Ein anderer Nutzer, Peter, kann dann mit demselben Cloud KMS-Schlüssel eine weitere Zertifizierungsstelle im selben Projekt erstellen. Alice benötigt Administratorzugriff auf den Schlüssel, um die erste Zertifizierungsstelle zu erstellen. Bob benötigt keinen Zugriff auf diesen Schlüssel, da Alice die Verwendung des Schlüssels durch CA Service in Projekt test bereits aktiviert hat.

Vorteile der Erstellung von vom Kunden verwalteten Ressourcen

Ein Vorteil dieses Modells ist, dass die Aufrufer diese Ressourcen direkt steuern können. Anrufer können Attribute wie die Zugriffsverwaltung direkt an ihre organisatorischen Anforderungen anpassen.

Wenn Sie eine Zertifizierungsstelle mit vom Kunden verwalteten Ressourcen erstellen möchten, muss der Aufrufer Administratorzugriff auf diese Ressourcen haben, um den entsprechenden Zugriff auf den CA-Dienst zu gewähren. Weitere Informationen finden Sie unter CA Service Service Agent.

Speicherort von Cloud KMS-Schlüsseln

Sie müssen vom Kunden verwaltete Cloud KMS-Schlüssel am selben Speicherort wie die Ressourcen Ihres CA-Dienstes erstellen. Eine vollständige Liste der Standorte für den CA Service finden Sie unter Standorte. Eine Liste der Standorte, an denen Cloud KMS-Ressourcen erstellt werden können, finden Sie unter Cloud KMS-Standorte.

Speicherort von Cloud Storage-Buckets

Sie müssen kundenverwaltete Cloud Storage-Buckets an ungefähr demselben Speicherort wie die Ressourcen Ihres CA-Dienstes erstellen. Sie können den Cloud Storage-Bucket nicht außerhalb des Kontinents erstellen, auf dem Sie die CA-Dienstressourcen erstellt haben.

Wenn sich Ihr Konto beispielsweise in us-west1 befindet, können Sie die Cloud Storage-Buckets in einer beliebigen Region in den USA wie us-west1 oder us-east1, in der Dualregion NAM4 und in der Multiregion US erstellen.

Eine Liste der Standorte, an denen Cloud Storage-Ressourcen erstellt werden können, finden Sie unter Cloud Storage-Standorte.

Zugriff auf die verwalteten Ressourcen

Jeder, der die URL des CA-Zertifikats hat, das in einem Cloud Storage-Bucket gehostet wird, oder die von der Zertifizierungsstelle veröffentlichten CRLs, kann standardmäßig auf diese Ressourcen zugreifen. Wenn Sie den öffentlichen Zugriff auf Ihr CA-Zertifikat und Ihre CRL verhindern möchten, fügen Sie das Projekt mit dem CA-Pool einem VPC Service Controls-Perimeter hinzu.

Wenn Sie das Projekt mit dem CA-Pool einem VPC Service Controls-Perimeter hinzufügen, wird der von Google verwaltete Cloud Storage-Bucket dem Perimeter hinzugefügt. Der VPC Service Controls-Perimeter sorgt dafür, dass der Cloud Storage-Bucket nicht von außerhalb der genehmigten Netzwerke aus zugänglich ist.

Clients innerhalb des Netzwerkperimeters können weiterhin ohne Authentifizierung auf die CRLs und CA-Zertifikate zugreifen. Zugriffsanfragen von außerhalb des genehmigten Netzwerks schlagen fehl.

HTTP-basierte URLs für Zertifikate und CRLs von Zertifizierungsstellen

Zertifizierungsstellenzertifikate und CRLs sind aus folgenden Gründen über HTTP-basierte URLs verfügbar:

Ein CA-Zertifikat, das in einem Cloud Storage-Bucket veröffentlicht wird, sollte von Clients nicht unverändert als vertrauenswürdig eingestuft werden. Die CA-Zertifikate sind Teil einer Zertifikatskette, die mit dem Zertifikat der Stammzertifizierungsstelle beginnt. Jedes Zertifikat in der Zertifikatskette wird vom CA-Zertifikat signiert, das in der Kette höher steht, um die Integrität des Zertifikats zu wahren. Daher bietet die Verwendung des HTTPS-Protokolls keinen zusätzlichen Vorteil.

Einige Clients lehnen HTTPS-basierte URLs bei der Validierung von Zertifikaten ab.

Veröffentlichung von CA-Zertifikaten und CRLs für Zertifizierungsstellen in einem CA-Pool aktivieren

Der CA-Dienst ermöglicht standardmäßig die Veröffentlichung von CA-Zertifikaten und CRLs in Cloud Storage-Buckets, wenn Sie einen neuen CA-Pool erstellen. Wenn Sie die Veröffentlichung von CA-Zertifikaten und CRLs beim Erstellen des CA-Pools deaktiviert haben und sie jetzt aktivieren möchten, folgen Sie der Anleitung in diesem Abschnitt.

So aktivieren Sie die Veröffentlichung von CA-Zertifikaten und CRLs für alle Zertifizierungsstellen in einem CA-Pool:

Console

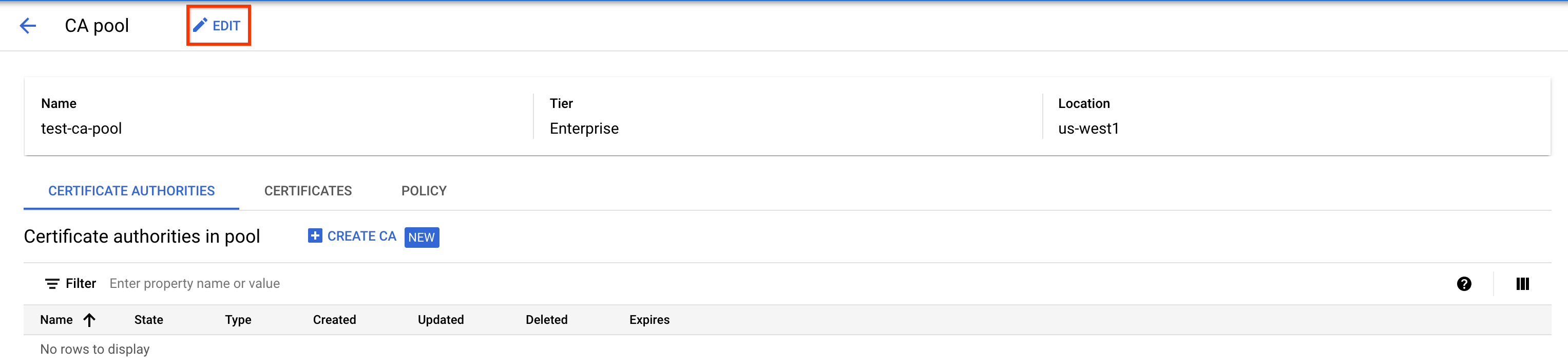

Rufen Sie in derGoogle Cloud Console die Seite Certificate Authority Service auf.

Klicken Sie auf dem Tab CA-Poolmanager auf den Namen des CA-Pools, den Sie bearbeiten möchten.

Klicken Sie auf der Seite CA-Pool auf Bearbeiten.

Klicken Sie unter Zulässige Schlüsselalgorithmen und ‑größen konfigurieren auf Weiter.

Klicken Sie unter Zulässige Methoden für Zertifikatsanfragen konfigurieren auf Weiter.

Klicken Sie unter Veröffentlichungsoptionen konfigurieren auf die Ein/Aus-Schaltfläche für CA-Zertifikat im Cloud Storage-Bucket für CAs in diesem Pool veröffentlichen.

Klicken Sie auf die Ein/Aus-Schaltfläche für CRL im Cloud Storage-Bucket für CAs in diesem Pool veröffentlichen.

gcloud

Führen Sie dazu diesen Befehl aus:

gcloud privateca pools update POOL_ID --location LOCATION --publish-crl --publish-ca-cert

Ersetzen Sie Folgendes:

- POOL_ID: der Name des CA-Pools.

- LOCATION: der Standort des CA-Pools. Eine vollständige Liste der Standorte finden Sie unter Standorte.

Wenn Sie --publish-ca-cert aktivieren, schreibt der CA-Dienst das CA-Zertifikat jeder Zertifizierungsstelle in einen Cloud Storage-Bucket, dessen Pfad in der CA-Ressource angegeben ist. Die AIA-Erweiterung in allen ausgestellten Zertifikaten verweist auf die Cloud Storage-Objekt-URL, die das CA-Zertifikat enthält. Die CDP-Erweiterung (Distribution Point of the CRL, Verteilungspunkt der Zertifikatssperrliste) in allen ausgestellten Zertifikaten verweist auf die Cloud Storage-Objekt-URL, die die CRL enthält.

Weitere Informationen zum Befehl gcloud privateca pools update finden Sie unter gcloud privateca pools update.

Weitere Informationen zum Aktivieren der CRL-Veröffentlichung zum Widerrufen von Zertifikaten finden Sie unter Zertifikate widerrufen.

Veröffentlichung von CA-Zertifikaten und CRLs für CAs in einem CA-Pool deaktivieren

So deaktivieren Sie die Veröffentlichung von CA-Zertifikaten oder CRLs für alle Zertifizierungsstellen in einem CA-Pool:

Console

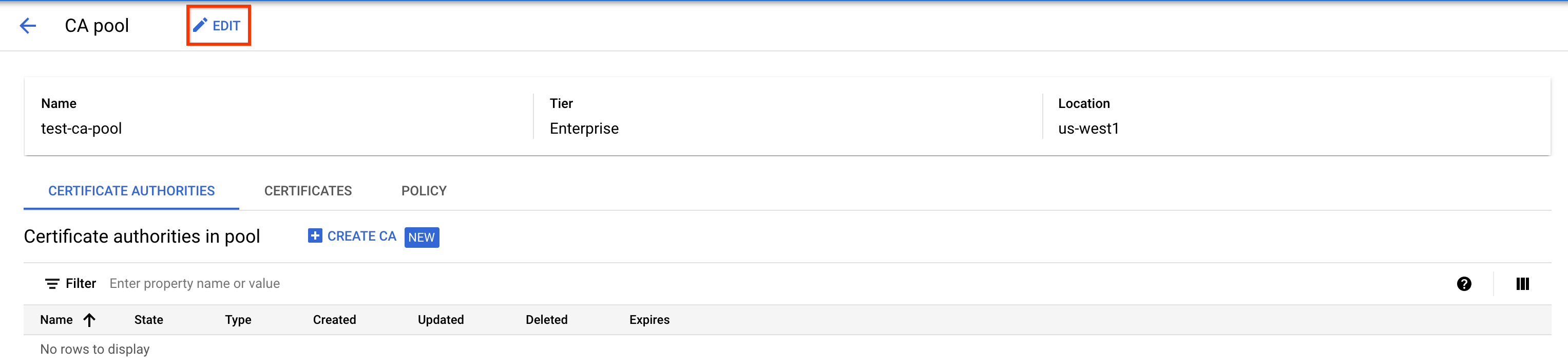

Rufen Sie in derGoogle Cloud Console die Seite Certificate Authority Service auf.

Klicken Sie auf dem Tab CA-Poolmanager auf den Namen des CA-Pools, den Sie bearbeiten möchten.

Klicken Sie auf der Seite CA-Pool auf Bearbeiten.

Klicken Sie unter Zulässige Schlüsselalgorithmen und ‑größen konfigurieren auf Weiter.

Klicken Sie unter Zulässige Methoden für Zertifikatsanfragen konfigurieren auf Weiter.

Klicken Sie unter Veröffentlichungsoptionen konfigurieren auf die Ein/Aus-Schaltfläche für CA-Zertifikat im Cloud Storage-Bucket für CAs in diesem Pool veröffentlichen.

Klicken Sie auf die Ein/Aus-Schaltfläche für CRL im Cloud Storage-Bucket für CAs in diesem Pool veröffentlichen.

gcloud

Führen Sie dazu diesen Befehl aus:

gcloud privateca pools update POOL_ID --location LOCATION --no-publish-crl --no-publish-ca-cert

Ersetzen Sie Folgendes:

- POOL_ID: der Name des CA-Pools.

- LOCATION: der Standort des CA-Pools. Eine vollständige Liste der Standorte finden Sie unter Standorte.

Wenn Sie Verteilungspunkte deaktivieren, werden der Cloud Storage-Bucket und seine Berechtigungen nicht gelöscht. Außerdem werden keine CA-Zertifikate oder CRLs entfernt, die dort bereits gehostet werden. Künftige CRLs werden jedoch nicht mehr im Cloud Storage-Bucket veröffentlicht und zukünftige Zertifikate haben keine AIA- und CDP-Erweiterungen.

Codierungsformat veröffentlichter CA-Zertifikate und CRLs aktualisieren

So aktualisieren Sie das Codierungsformat veröffentlichter CA-Zertifikate und CRLs:

Console

Rufen Sie in derGoogle Cloud Console die Seite Certificate Authority Service auf.

Klicken Sie auf dem Tab CA-Poolmanager auf den Namen des CA-Pools, den Sie bearbeiten möchten.

Klicken Sie auf der Seite CA-Pool auf Bearbeiten.

Klicken Sie unter Zulässige Schlüsselalgorithmen und ‑größen konfigurieren auf Weiter.

Klicken Sie unter Zulässige Methoden für Zertifikatsanfragen konfigurieren auf Weiter.

Klicken Sie unter Veröffentlichungsoptionen konfigurieren auf das Drop-down-Menü für Encoding-Format für die Veröffentlichung.

Wählen Sie das Codierungsformat für die Veröffentlichung aus.

gcloud

Führen Sie dazu diesen Befehl aus:

gcloud privateca pools update POOL_ID --location=LOCATION --publishing-encoding-format=PUBLISHING_ENCODING_FORMAT

Ersetzen Sie Folgendes:

- POOL_ID: der Name Ihres CA-Pools.

- LOCATION: der Standort des CA-Pools. Eine vollständige Liste der Standorte finden Sie unter Standorte.

- PUBLISHING_ENCODING_FORMAT: entweder

PEModerDER.

Weitere Informationen zum Befehl gcloud privateca pools update finden Sie unter gcloud privateca pools update.

Nächste Schritte

- Weitere Informationen zum Erstellen von CA-Pools

- Weitere Informationen zum Erstellen einer Root-Zertifizierungsstelle

- Weitere Informationen zum Erstellen einer untergeordneten Zertifizierungsstelle

- Weitere Informationen zum Erstellen einer untergeordneten Zertifizierungsstelle aus einer externen Zertifizierungsstelle