Cloud Armor の新機能であるレート制限、適応型保護、bot 防御の概要

Google Cloud Japan Team

※この投稿は米国時間 2022 年 6 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

クラウド ユーザーを標的とするサイバー攻撃がますます複雑かつ強力になっていることから、クラウド プロバイダには、ウェブ アプリケーションや API の障害耐性の強化にさらに積極的に取り組むことが求められています。攻撃の手口は、単独の DDoS 攻撃から、ボリューム型のフラッド DDoS 攻撃や bot 攻撃、API の不正使用などの広範で連携の取れたものへと進化してきました。

Google Cloud Armor は、多層防御戦略の展開を支援し、増大するウェブ アプリケーションやサービスを標的とするセキュリティ上の脅威に対処できるようお客様をサポートします。

Google は本日、デプロイのセキュリティ、信頼性、可用性を大幅に改善できる Cloud Armor の以下の新機能について、一般提供を開始することを発表します。

「スロットル」と「レートベースの禁止」という 2 つの新しいルール アクションを使用できる、クライアントごとのレート制限

reCAPTCHA Enterprise を利用した bot 管理

高度なレイヤ 7 攻撃への対応に役立つ、機械学習を活用した Adaptive Protection

また、Cloud Armor の以下の新機能について、プレビュー版の提供開始を発表します。

最新の事前構成された CRS 3.3 に基づいた WAF ルール

既知の悪質なトラフィックのブロックに役立つネットワークベースの脅威インテリジェンス

これらの新機能を使えば、オンプレミス、コロケーション施設、パブリック クラウドのいずれかに配置されているお客様のワークロードに対して、エンタープライズ対応の DDoS 保護とウェブ アプリケーション ファイアウォール(WAF)ソリューションを世界規模で提供できるようになります。

オーストラリアで高評価(Google Play で 4.6)を得ているバンキング アプリを提供している Up の CTO を務める Chris Aitchison 氏は、次のように語っています。「悪意のある分散型サービス拒否攻撃(DDoS)は、たいていの企業にとって軽減が難しいものであることは周知の事実です。Google Cloud Armor は、世界中の膨大なインターネット トラフィックを処理している Google のサービスであり、当社としては安心してお任せしてこの分野でワールドクラスの保護を受けられます。」

Google Cloud Armor

Cloud Armor は、Google の世界規模のインフラストラクチャを活用した DDoS 軽減サービスおよび WAF です。お客様のウェブサイトやアプリケーションを、ボリューム型、プロトコルベース、アプリケーションレベルの DDoS 攻撃から保護します。また、アプリがデプロイされている場所が Google Cloud 上、ハイブリッド環境、マルチクラウド アーキテクチャのいずれであっても、レイヤ 7 ネットワーク トラフィックをフィルタリングし、OWASP トップ 10 リスクを軽減できます。

レート制限

ウェブ アプリケーションは、サービス停止を意図した大量の L7 リクエストを送信する HTTP フラッドなどのトラフィック量の多い攻撃、およびユーザーが不正な行為をするクレデンシャル スタッフィングなどのトラフィック量の少ない攻撃の標的となることが頻繁にあります。こうした攻撃を軽減するため、アプリケーションやサービスが受信するリクエストのレートを制限する必要が生じる場合も珍しくありません。

Cloud Armor の新しいレート制限機能を使えば、リクエスト量に応じてバックエンド リソースへのトラフィックを制限したり、望ましくないトラフィックによりリソースが過剰消費されたりサービスの可用性に影響が出るのを防いだりすることが可能です。Cloud Armor でネットワークのエッジにルールを構成すれば、予期しないノイジーなクライアントからアプリケーションを保護できます。

ウェブ トラフィックのレート制限を行うだけでなく、Cloud Armor for TCP/SSL Proxy を使えば、接続レベルでのレート制限も可能です。

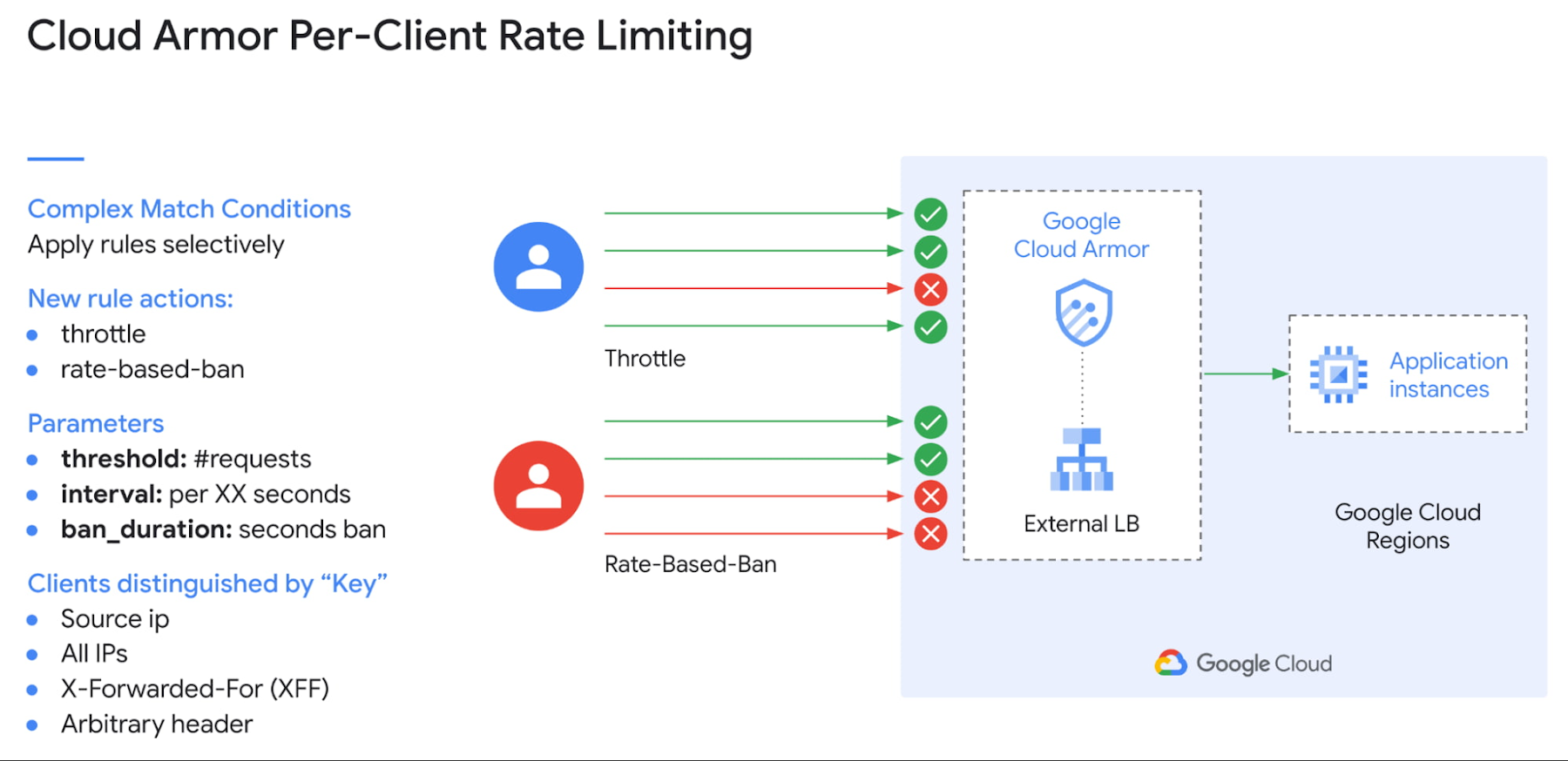

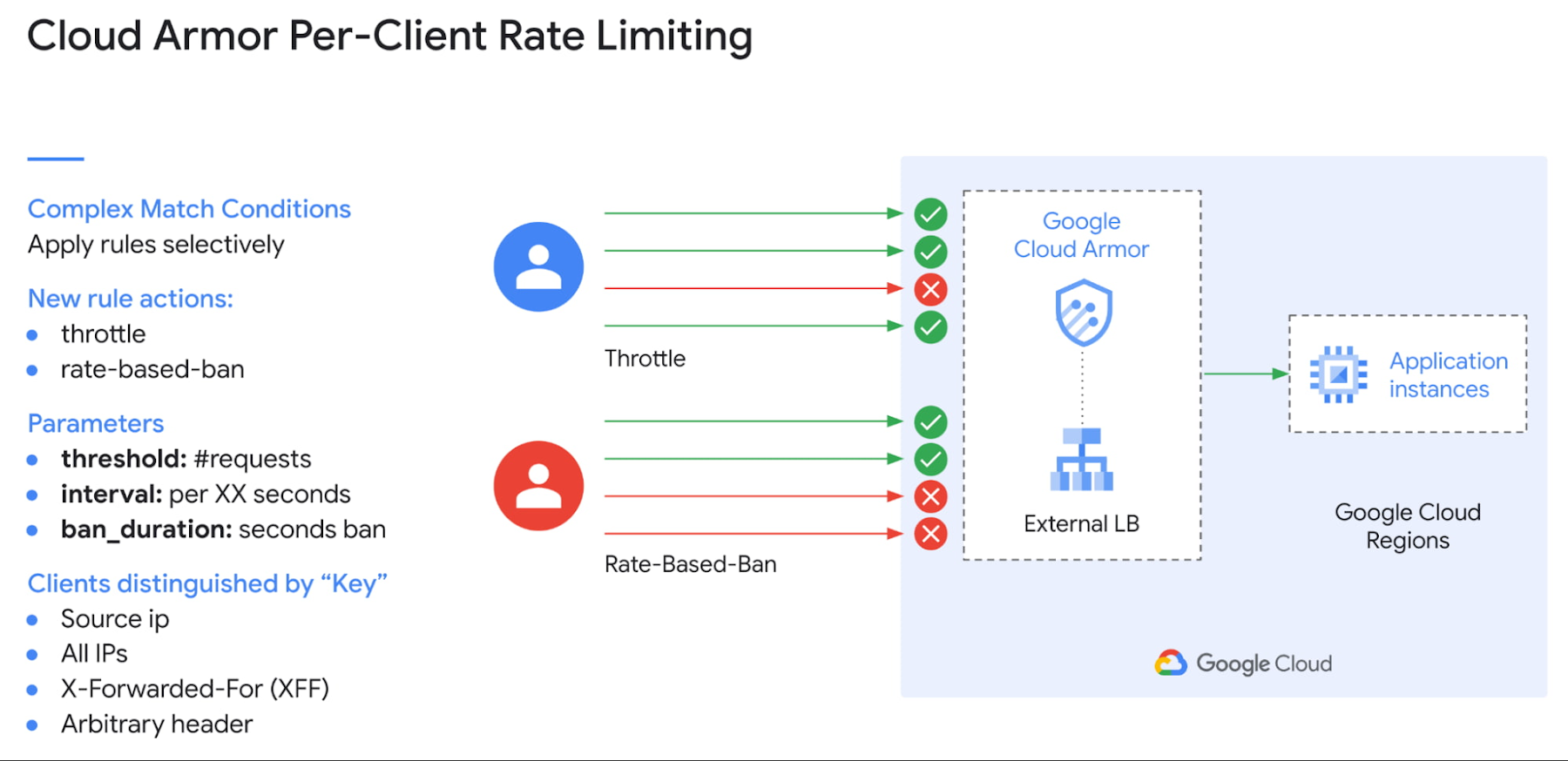

図 1. Cloud Armor のクライアントごとのレート制限

Google Cloud Armor には、次の 2 種類のレートベースのルールがあります。

スロットル: 個々のクライアントをユーザーが構成したしきい値にスロットリングして、リクエスト数の上限や接続の上限をクライアントごとに課すことができます。あるいは、HTTP リクエストのプロパティに基づいて、すべてのクライアントにリクエスト数の上限を一律で課すこともできます。

レートベースの禁止: クライアントごとにルールに合致するリクエストや接続をレート制限したうえで、ユーザーが構成したしきい値を超過したクライアントのリクエストや接続を、構成された期間だけ一時的に禁止できます。

Cloud Armor のレート制限機能は、サイトを標的としたブルート フォース ログイン攻撃などの不正行為をクライアントごとに防ぐためにも利用できます。また、レート制限は、CEL ベースのカスタムルール言語を使ってさらに細かく適用できます。たとえば顧客のいない国と多数いる国などにそれぞれ異なるレート制限を課し、攻撃の量をスロットリングできます。

Up のセキュリティ チームは、最初にレート制限による保護を導入する際、Cloud Logging と Cloud Monitoring を使ってモニタリングとアラートのシステムを構築しました。「当社では、Cloud Armor のレート制限機能をプラットフォームのさまざまな場所で使用しています。悪意のあるクライアントを特定してその場で止めるのに有効です」と Aitchison 氏は述べています。

reCAPTCHA Enterprise を活用した Cloud Armor の bot 管理

昨年秋にプレビュー版を発表した reCAPTCHA Enterprise を活用した Cloud Armor の bot 管理を、このたび一般提供することになりました。お客様に、bot 攻撃のほか、クレデンシャル スタッフィング、スクレイピング、在庫の買い占め攻撃などの不正取引の軽減策を提供します。この機能には、reCAPTCHA を実行する 500 万を超えるウェブサイトから得たインテリジェンスを備えた reCAPTCHA Enterprise が活用されています。

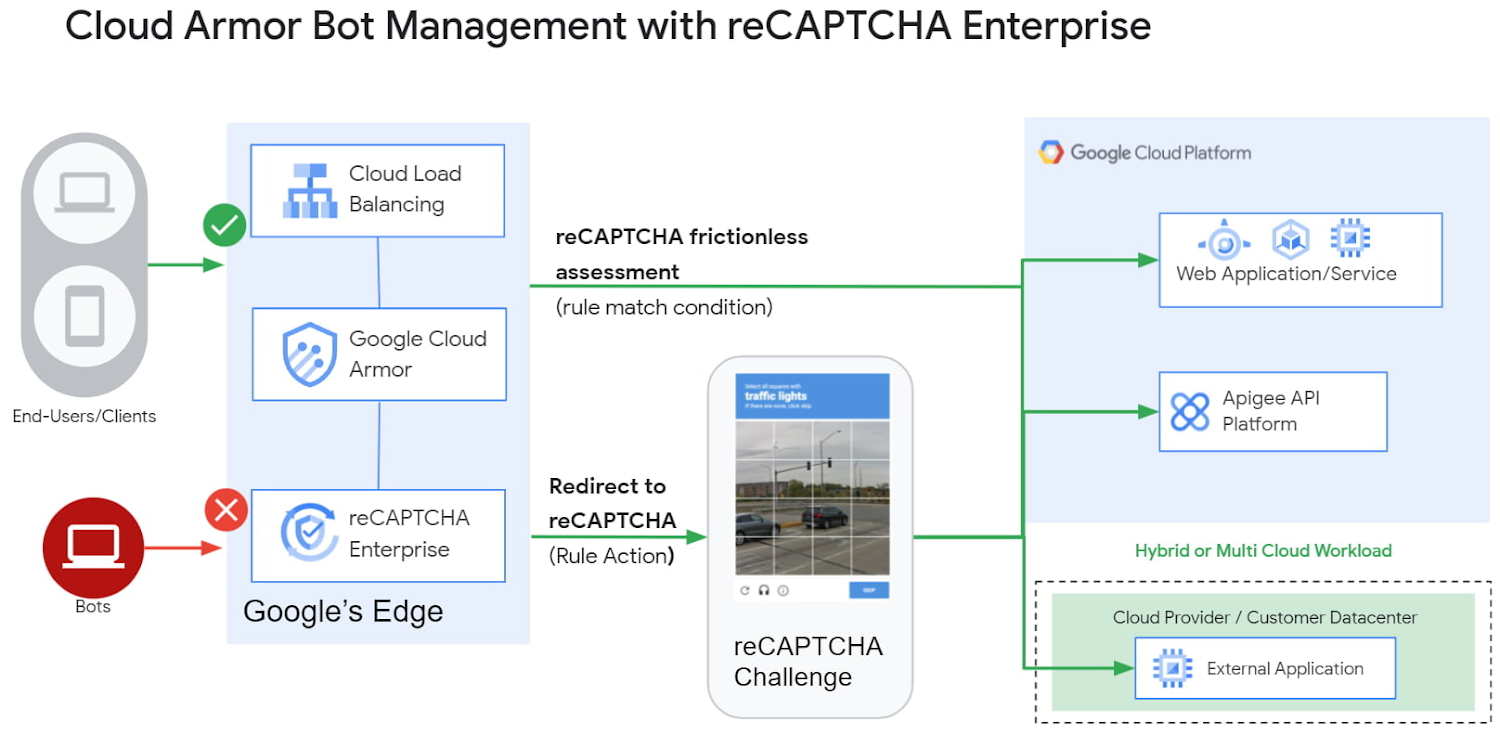

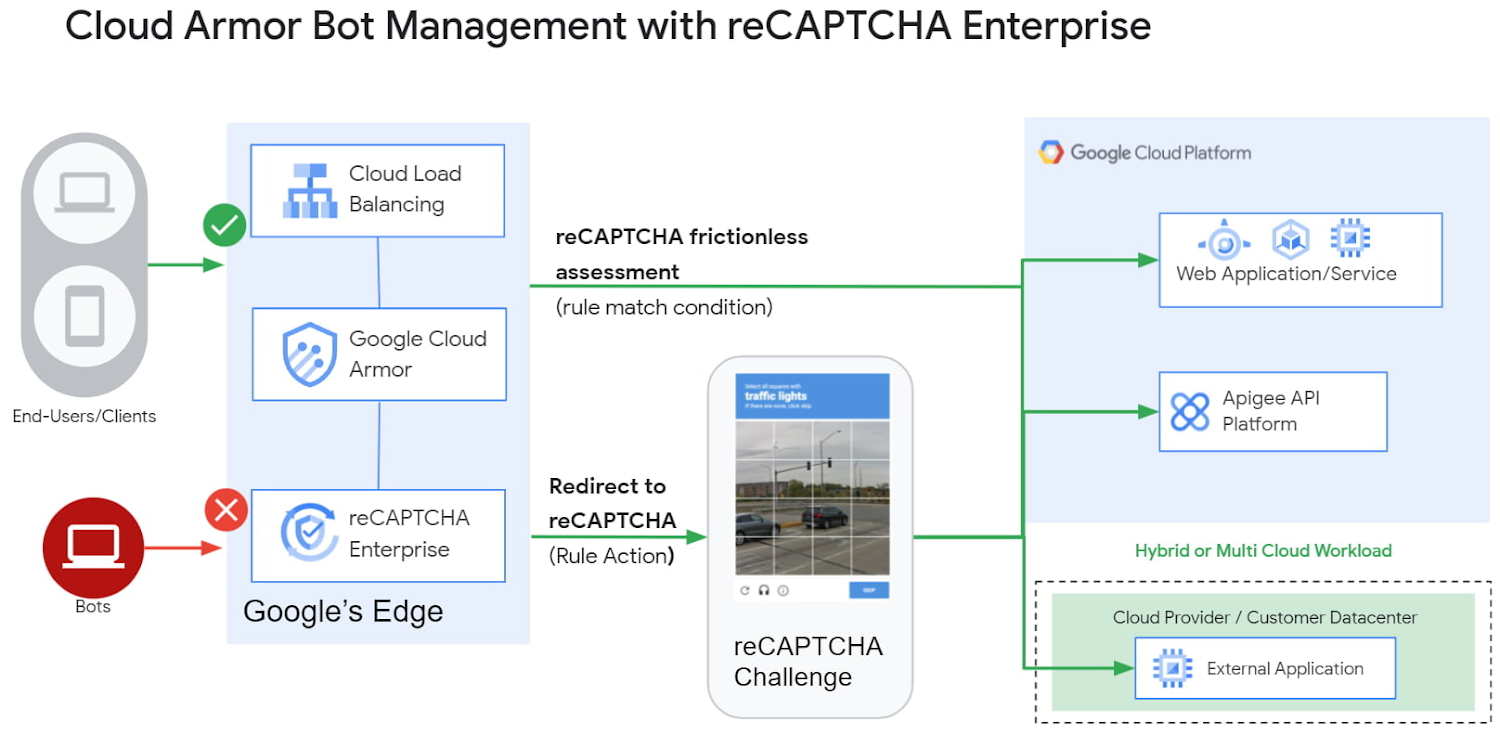

図 2. reCAPTCHA Enterprise との統合機能による Cloud Armor の高度な bot 管理

Google の bot 管理ソリューションは、Cloud Armor と reCAPTCHA Enterprise を統合したもので、さまざまなユースケースに対応します。1 つ目として、Cloud Armor により reCAPTCHA のフリクションレス アセスメントを適用できるようになります。そうすれば、フリクションレスという名のとおり、エンドユーザーは先のウェブページへと進む前に画像を見分けたりテキストを読み解いたりする必要がなくなります。このアセスメントは、bot が検出されたかどうか、bot の疑いがあるかどうかを示す reCAPTCHA Enterprise のトークンを自動的に復号します。セキュリティ チームはさらに、Cloud Armor のルールを作成し、reCAPTCHA のリスクスコアに基づいて、bot の疑いがある相手に対するアクセスをブロックしたり、別のコンテンツにリダイレクトできます。

2 つ目は、より従来型の手動確認です。Cloud Armor により、ユーザーが WAF ルールをトリガーしたら reCAPTCHA による確認を要求できます。この場合、エンドユーザーのリクエストがターゲット アプリケーションに送信されるには、こうした確認において承認される必要があります。このやり方なら、アクセスをブロックする前に手動のユーザー確認を実施できます。これで柔軟な対応が可能になり、Cloud Armor ユーザーは、独自の reCAPTCHA WAF サイトキーを作成して、そのキーに固有のセキュリティ モデルをトレーニングできます。

そして最後は、上述したフリクションレス アセスメントと手動確認の 2 つのユースケースを組み合わせてリデンプション フローを構成できます。Cloud Armor のポリシーは、reCAPTCHA のフリクションレス アセスメントで高いリスクスコアが付いたユーザーのみに手動確認を課すよう構成できます。この組み合わせを設定しておけば、エンドユーザーに、手動確認において承認されてからターゲット アプリケーションにアクセスすることで、bot の疑いを晴らす機会を提供できます。

最新の事前構成された WAF ルールは、OWASP トップ 10 の軽減に有効

Cloud Armor で新たにプレビュー版として提供されることになった事前構成された WAF ルールは、OWASP の ModSecurity Core Rule Set(CRS)の既存バージョンである v3.0 に加え v3.3 のルールセットにも基づいています。お客様が OWASP トップ 10 脆弱性を軽減するのに役立ちます。この機能がプレビュー版リリースされたことで、お客様は Cloud Armor のセキュリティ ポリシーに最新の業界標準の WAF シグネチャを導入し、レイヤ 7 トラフィックを選択的にフィルタリングし、SQL インジェクション(SQLi)、クロスサイト スクリプティング(XSS)、リモートコード実行(RCE)といった悪用の試みからウェブアプリやサービスを保護できるようになります。この事前構成された一連の WAF ルールを使えば、お客様は、外部に接続されているエンドポイントに対し、ベースライン レベルの保護を設定できます。そのうえで、自社のウェブ アプリケーションに特化したカスタム定義の WAF ルールを使えば、アクセスを大幅に強化し望ましくない接続を排除できます。

ある Cloud Armor の大手企業のお客様では、プラットフォーム チームは主要部門ごとに置かれているため、複数存在しています。その中で Cloud Armor を使用しているチームは、自分たちのチームの WAF 防御では、Cloud Armor を使用していないチームよりも早く、場合によっては脅威インテリジェンス情報で侵害の兆候について把握する前に、新しい脅威や攻撃を補足できていると報告しました。

Google Cloud Threat Intelligence for Cloud Armor のプレビュー版を公開

一般的なウェブ アプリケーションのセキュリティ上の脅威に対抗する多層防御戦略を強化するためのさらなる一歩として、Google Cloud Threat Intelligence for Cloud Armor のプレビュー版を発表します。多くのお客様から、サイバーセキュリティが進化したため、脅威インテリジェンスの管理がますます難しくなっていると伺いました。そこで Cloud Armor では、ネットワーク セキュリティの強化に役立つよう、すぐに使えて継続的に更新される脅威インテリジェンスを提供することになりました。

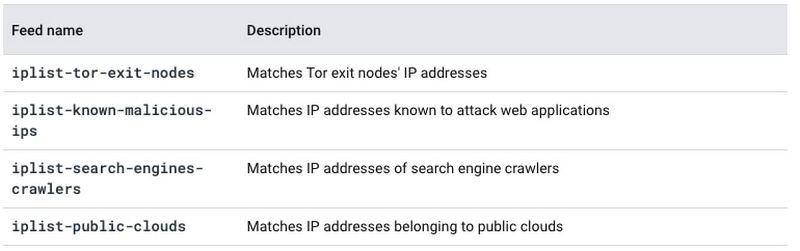

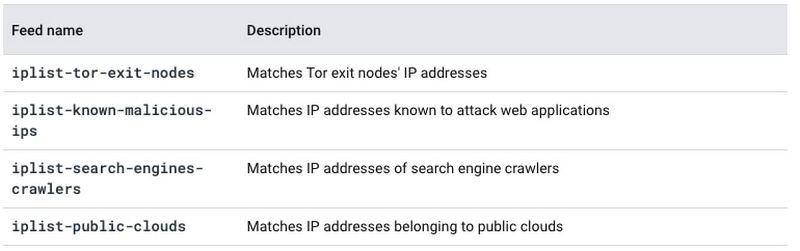

新たに提供する Google 厳選の脅威インテリジェンスを使えば、「Tor の exit ノード」、「悪意のある IP」、「悪質な bot」、「パブリック クラウドのエンドポイント」の 4 つのカテゴリに基づいてセキュリティ ポリシーを構成し、トラフィックをフィルタリングできます。今後のリリースでは、使えるカテゴリがさらに増える予定です。

図 3. Cloud Armor のネットワーク脅威インテリジェンス カテゴリ

METRO Digital GmbH のエンジニアである Fabio Coatti 氏は、次のように語っています。「Adaptive Protection のアラートでは、HTTP 接続のたくさんの属性のうち、どれが範囲外で、ベースラインのトラフィックに対してどのくらい存在しているかについて、正確に示してくれます。今までのところ、このモデルは極めて正確で、信頼感は高まる一方です。軽減策は正当なお客様のエクスペリエンスに影響を及ぼす可能性があるため、正確なアラートは極めて重要です。お客様が当社のポータルを利用できなくなる可能性のあるような正当な脅威に絞って対応するようにしたいと当社は考えています。」

Cloud Armor は、さまざまな脅威の軽減をサポート

Cloud Armor に追加された新たな機能を使えば、Google の大規模なグローバル ネットワークを活用しつつ、インターネットに接続しているウェブ アプリケーションやサービスが直面するさまざまな脅威を、業界をリードするツールや戦術を組み合わせて軽減できるようになります。

「当社は、ネットワーク境界を越えることを許可するトラフィックについて、極めて慎重です。Cloud Armor を使えば、プラットフォームを出入りするトラフィックに対し、以前は実現不可能だった厳格な制限を簡単に課すことができます。ネットワークへのアクセスについて国際的な制裁を課す必要がある場合も、Google Cloud Armor を使えば簡単に実施できます」と、Up の Aitchison 氏は語ります。

Cloud Armor はセキュリティ機能の強化に加え、ワークロードの範囲を最近拡大し、CDN、ストレージ、ロードバランサの追加にも新たに対応しました。こちらのブログをご確認ください。

詳細については、次のリソースをご覧ください。

Cloud Armor Managed Protection Plus なら、優れたコストの予測可能性、使用量に応じた料金設定、高度な各種機能、2 つの追加サポート サービスをご利用いただけます。

- プロダクト マネージャー Shane Wang

- カスタマー エンジニア Navya Dwarakanath