Cloud Armor: Adaptive Protection、対象範囲の拡大、新規ルールでエッジでのセキュリティを強化

Google Cloud Japan Team

※この投稿は米国時間 2021 年 7 月 17 日に、Google Cloud blog に投稿されたものの抄訳です。

Cloud Armor は、DDoS 防御サービスやウェブ アプリケーション ファイアウォール(WAF)を提供する Google Cloud のサービスで、お客様が日々のサービス拒否攻撃やウェブ攻撃からウェブサイトやサービスを保護できるよう支援します。Cloud Armor には、インターネットに接続された Google の自社の資産を史上最大級の DDoS 攻撃から保護してきたものと同じインフラストラクチャ、ネットワーク、技術が利用されています。Google では、進化する脅威の状況を先取りするために、Cloud Armor のイノベーションを通じて、Google のネットワークのエッジで提供される保護を継続的に強化しています。

最初に、Cloud Armor Adaptive Protection のプレビュー版をご紹介します。これは機械学習を活用した機能で、レイヤ 7 DDoS 攻撃からアプリケーションやサービスを保護します。Google では、過去数年間にわたって社内外の設計パートナーやテスターと協力してこの技術を構築し、成熟させてきました。Cloud Armor のすべてのお客様は、プレビュー期間中、追加料金なしでこの機能をお試しいただけます。

また、お客様が Cloud Armor を使用してネットワークをさらに安全に保つのにお役立ていただけるように、4 つの新しい事前構成済みの WAF ルールとリファレンス アーキテクチャの一般提供を開始します。これらは、Google Cloud のお客様が OWASP トップ 10 のウェブアプリの脆弱性リスクから自社を保護するのに役立ちます。最後に、Cloud CDN または Google Cloud Storage バックエンド バケット、およびクライアントごとのレート制限で提供されるコンテンツに対する Cloud Armor 保護のプレビュー リリースをご紹介します。

Adaptive Protection: 疑わしいトラフィックを早期に検出して攻撃を迅速に軽減

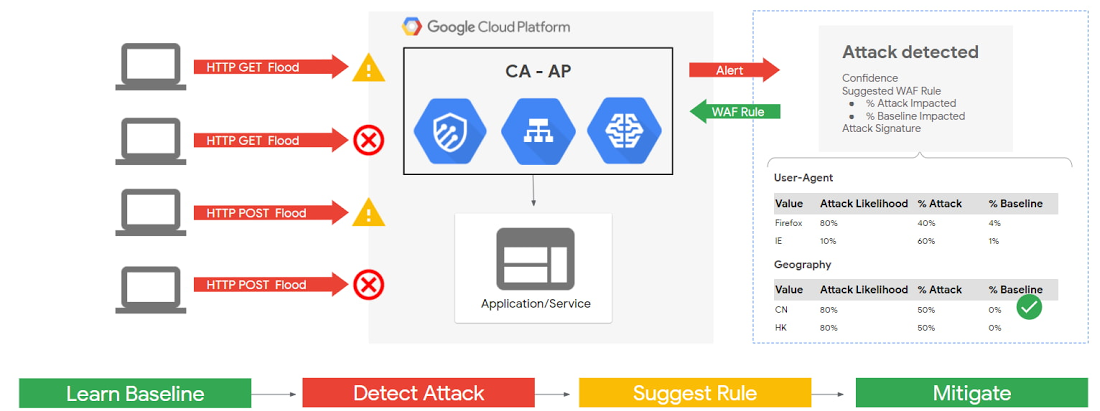

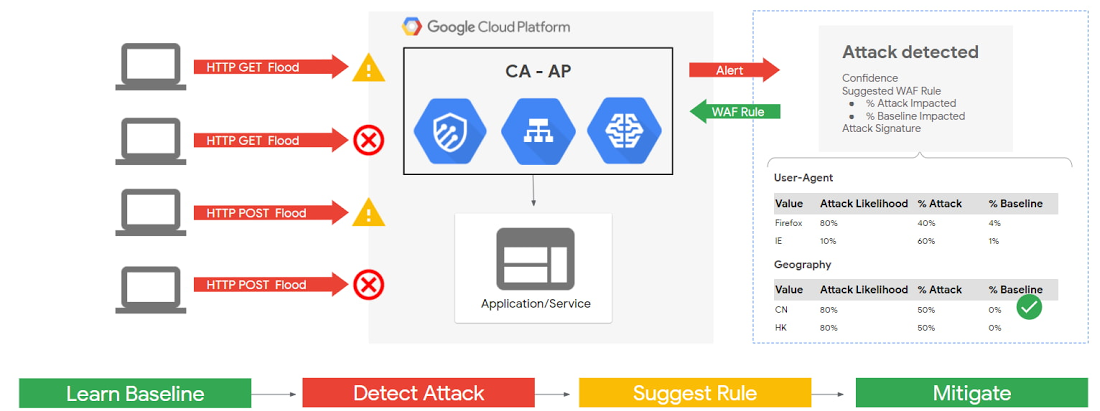

まず、Adaptive Protection で提供される機能について詳しく見ていきましょう。Adaptive Protection は、帯域外のトラフィックを監視して通常のトラフィック パターンの状態を学習し、アプリケーション / サービスごとにベースラインを作成して継続的に更新します。Adaptive Protection は、疑わしいトラフィック パターンをすばやく特定して分析し、進行中の攻撃を軽減するようカスタマイズして厳密に調整したルールをほぼリアルタイムで提供します。

インターネットに公開されたアプリケーションやワークロードは、常に DDoS 攻撃のリスクにさらされています。L3/L4 のボリューム ベースやプロトコル ベースの攻撃は Google のエッジで効果的に軽減されますが、ターゲットを絞ったアプリケーション レイヤ(レイヤ 7)攻撃のリスクは依然として常に存在します。L7 攻撃では、不正使用されたデバイス(ボットネットなど)からの自動化プロセスによって、ウェブサイトやサービスを飽和させるのに十分な量の、正しい形式の正当なウェブ リクエストが生成されます。この問題は、幅広く利用可能な DDoS 攻撃ツールやレンタル ボットネットの急増に伴って DDoS 攻撃の規模と頻度が増加するにつれて、ますます深刻になっています。数百万もの個別の IP から攻撃が仕掛けられると、手動トリアージと分析でブロックルールを生成して適用するには時間とリソースが大量に必要となり、最終的には大量の攻撃によってアプリケーションが影響を受けることになります。

Adaptive Protection が潜在的な攻撃を検出するしくみ

Adaptive Protection は、外部の技術パートナーやお客様からのフィードバックとテストを基に、Google のさまざまなチームで取り組んできた複数年にわたる研究開発の成果です。セキュリティ運用チームにとって、Adaptive Protection には 3 つの主な利点、1)バックエンド サービスごとの異常なリクエストに対する早期アラート、2)潜在的な攻撃を記述するシグネチャの動的な生成、3)問題のあるトラフィックをブロックするカスタムの WAF ルールの提案があります。Adaptive Protection からのアラートは、差し迫った攻撃に関する通知とともに、Cloud Armor ダッシュボード、Security Command Center、Cloud Logging に送信されます。攻撃を特定するシグネチャと WAF ルールは、機械学習モデルの 2 番目のセットの結果で、数十のトラフィックの特性と属性で構成されています。Adaptive Protection のモデルは、TensorFlow を使用して構築され、アプリケーション レベルの攻撃を効率的かつ正確に検出して、それらを軽減する最適な方法を特定するために使用されます。WAF ルールは、検出のために発行されたアラートの一部としてユーザーに提示されます。その後、ユーザーは提案された WAF ルールをほぼリアルタイムでデプロイするように選択して、攻撃を Google のネットワークのエッジでブロックできます。この早期検出により、チームはクラウド インフラストラクチャやサービスの最上流で攻撃を迅速に軽減できます。

Project Shield での Adaptive Protection の使用: 事例紹介

Adaptive Protection はProject Shield で使用されています。これは、ニュース、人権、選挙監視サイトを DDoS 攻撃から保護する Google のサービスです。Adaptive Protection を使用することで、Project Shield チームは攻撃の洞察、分析、より効果的な軽減を提供しながら効率を大幅に向上させることができました。

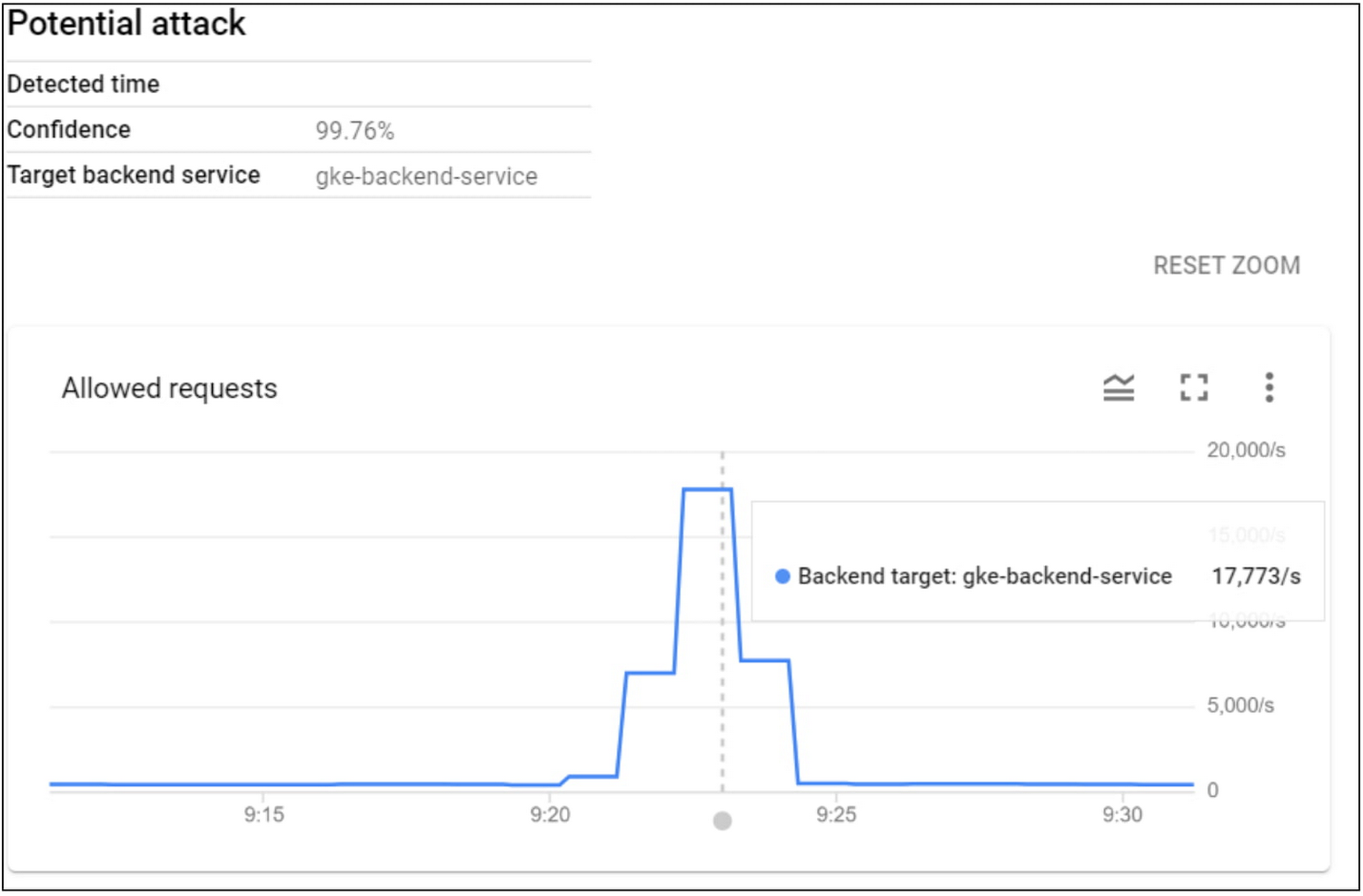

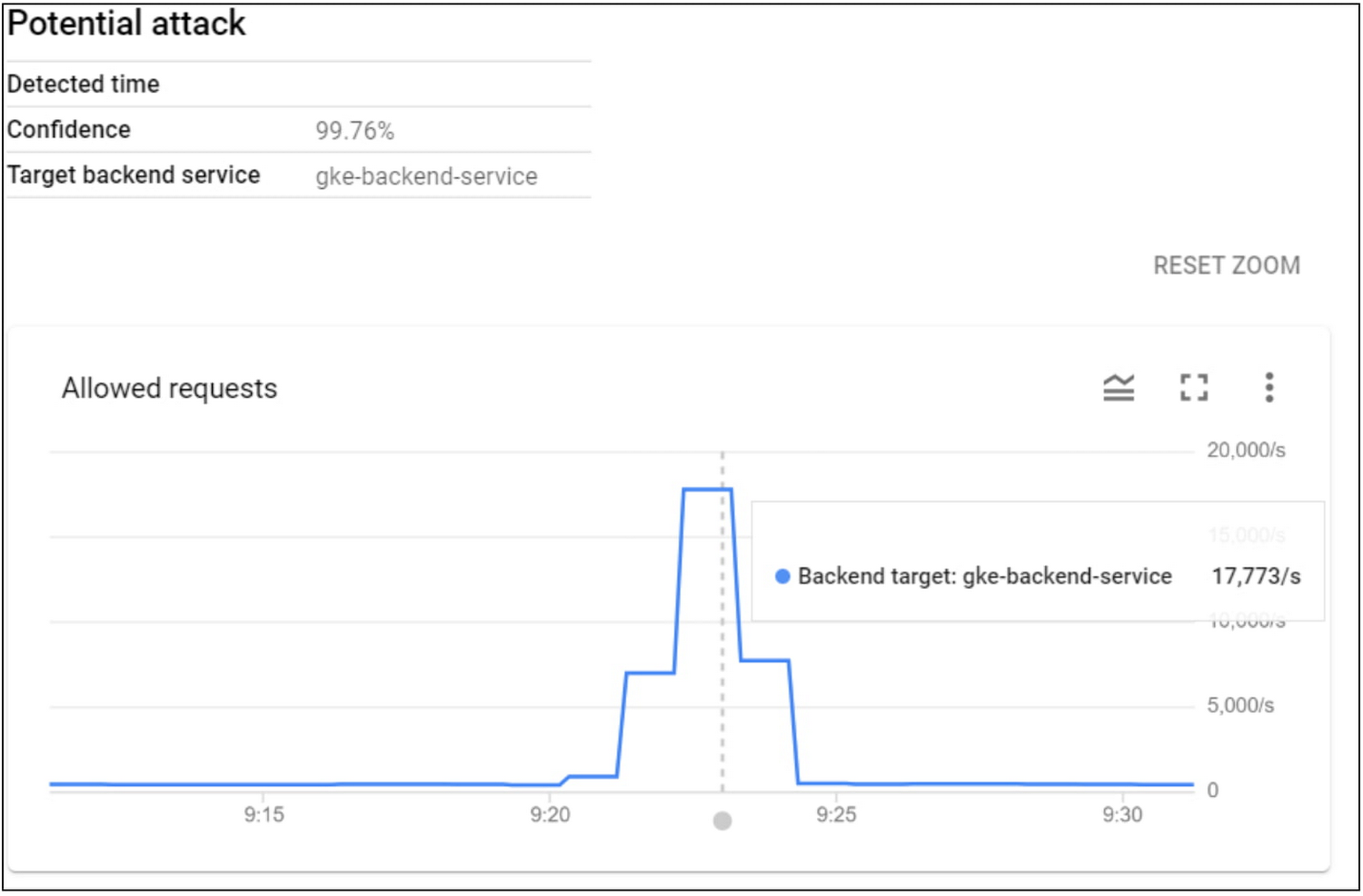

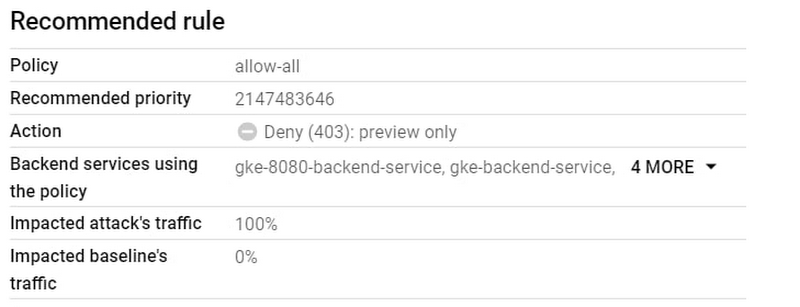

たとえば、Project Shield チームは先日、上の画像に示すアラートを受け取りました。この攻撃は HTTP フラッドと呼ばれるもので、ピーク時には 1 秒あたり 17,700 リクエスト(RPS)を超え、このエンドポイントでの通常のトラフィック量をはるかに超える異常な増加を示していました。

Adaptive Protection は、攻撃の開始から数秒後に攻撃を検出してアラートを出しました。重要なのは、攻撃が最終的なピークに達するおよそ 2 分前にアラートが届き、同時に軽減策が提案されたことです。

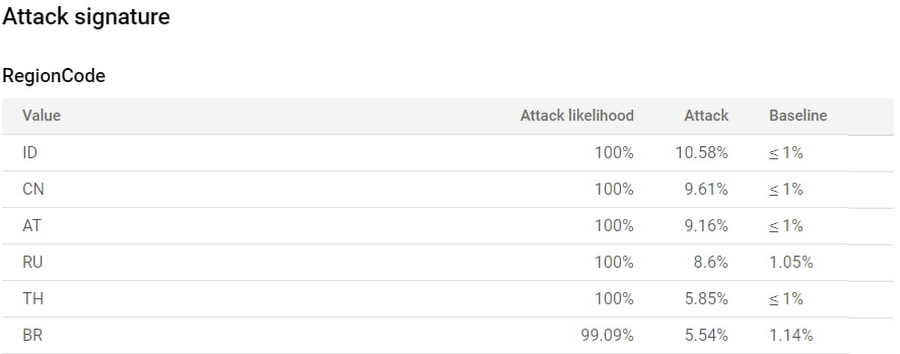

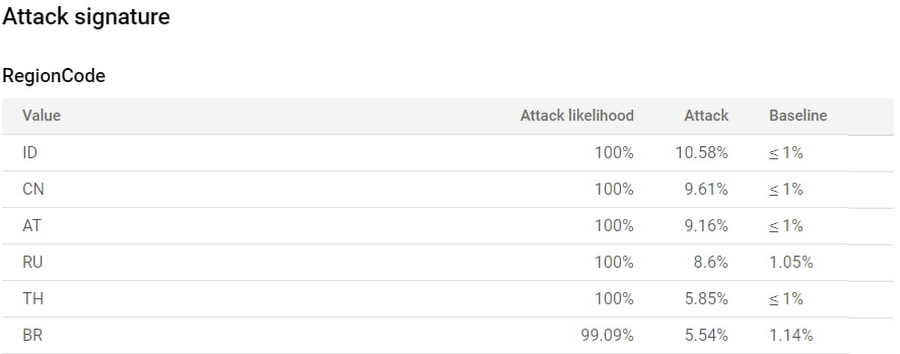

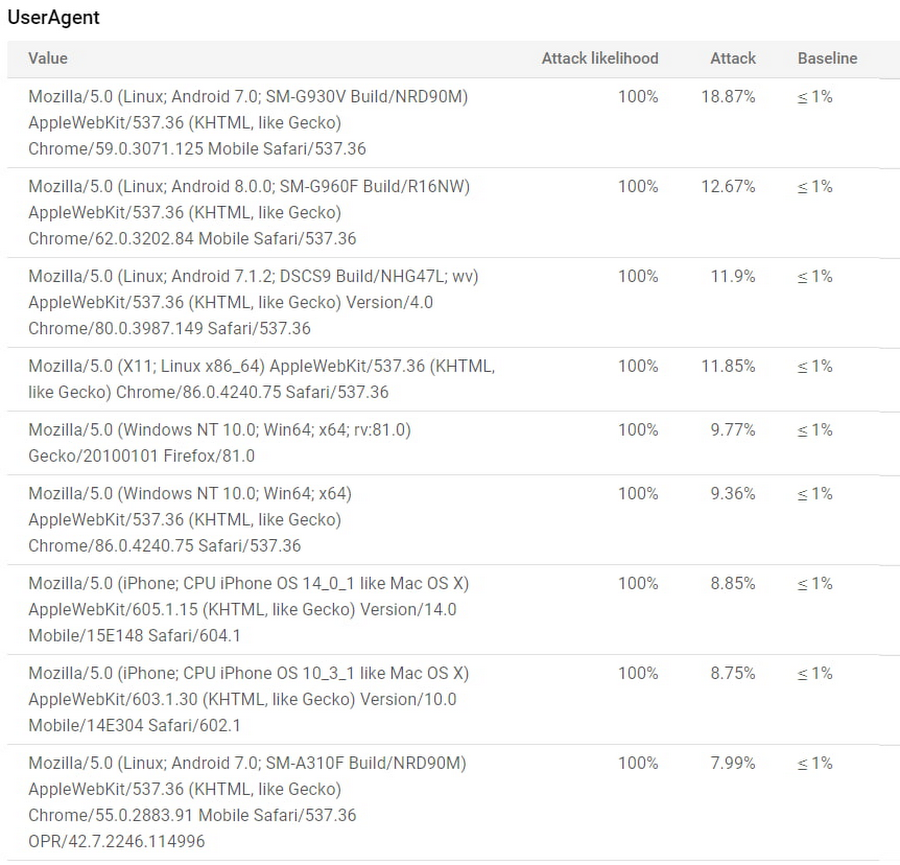

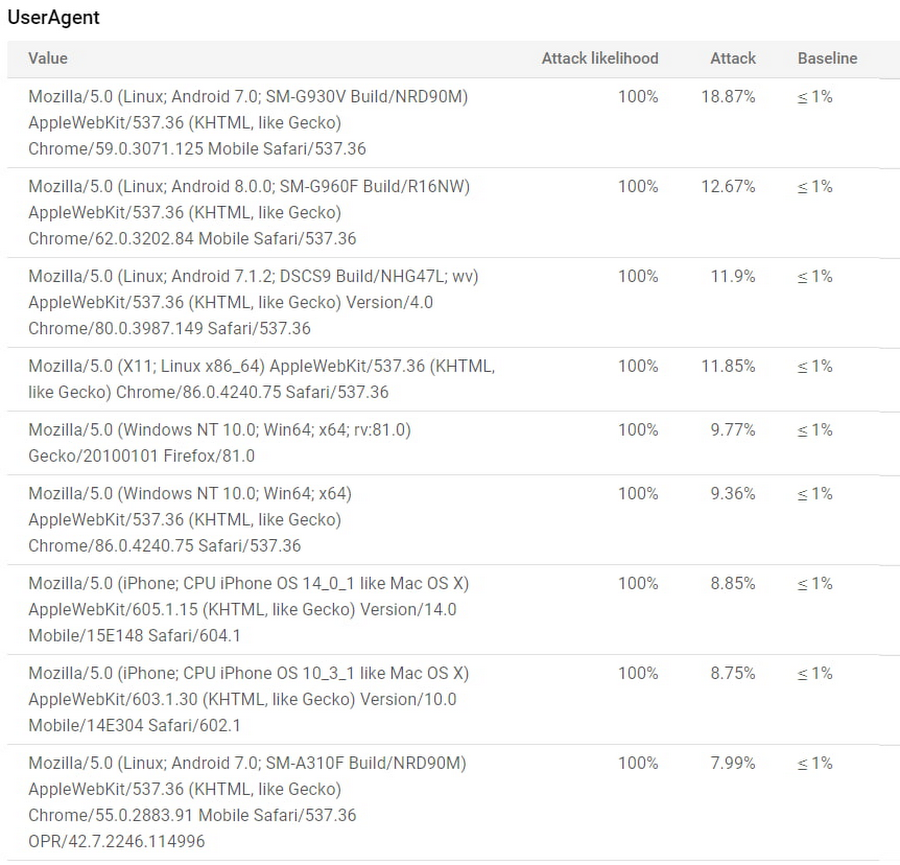

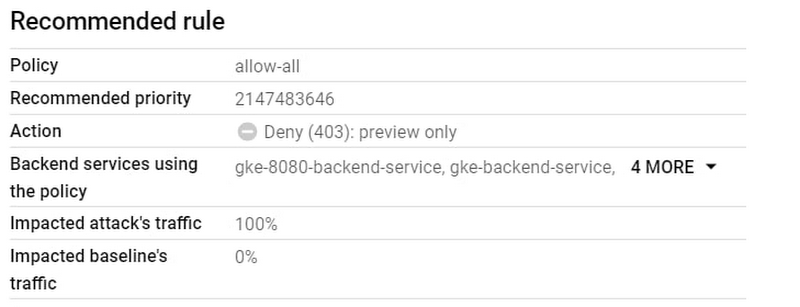

受け取ったアラートは、攻撃の性質と発生元を徹底的に分析する Google のシグネチャ検出モデルによって強化されており、攻撃をブロックするための Cloud Armor WAF ルールが提示されました。提供された攻撃のシグネチャの例を、以下の 2 つの画像に示します。

チームは、攻撃トラフィックが発生した地域をすぐに確認し、イベント発生時の関係する発生元地域のトラフィック量と、確立されたベースラインでのトラフィック量を並べて比較することができました。イベント発生時には関係する 6 つの地域の合計が、攻撃トラフィックの最大 50% を占めていましたが、ベースライン モデルによると、通常はすべてのトラフィックの 1% 未満です。

クライアント タイプの同様の分析では、9 つの異なるユーザー エージェントが攻撃トラフィックの約 100% を占めていましたが、ベースライン モデルでは同じ 9 つでリクエストの 1% 未満にすぎないことが明らかになりました。これは驚くべきことではありません。というのは、関係するユーザー エージェント文字列は、一般的な攻撃ツールで利用される可能性のあるモバイルやパソコンの古いバージョンのブラウザに対応しているのに対し、正規のクライアントは通常、最新バージョンのブラウザを使用しているからです。

最後に、攻撃の最初の数秒間に生成されたアラートには、上記の完全なシグネチャの詳細だけでなく、攻撃トラフィックのみをブロックして正規のリクエストは許可するように厳密に調整した、推奨される Cloud Armor WAF ルールも含まれていました。アラート、分析、提案された WAF ルールにより、防御側は、ログを分析して軽減策を総合的に作成するために貴重な時間を費やすことなく、ほぼリアルタイムで攻撃に対応することができました。

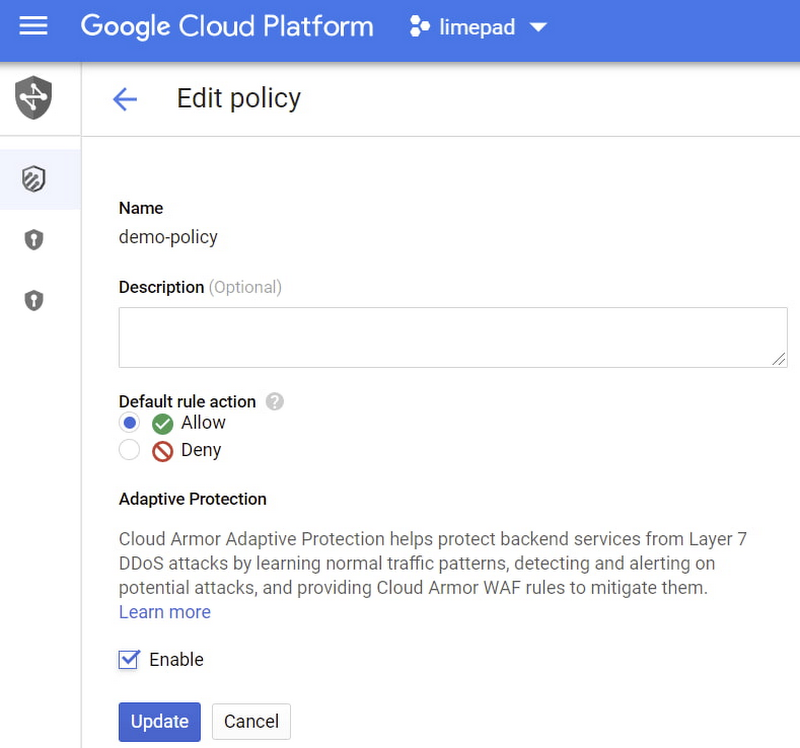

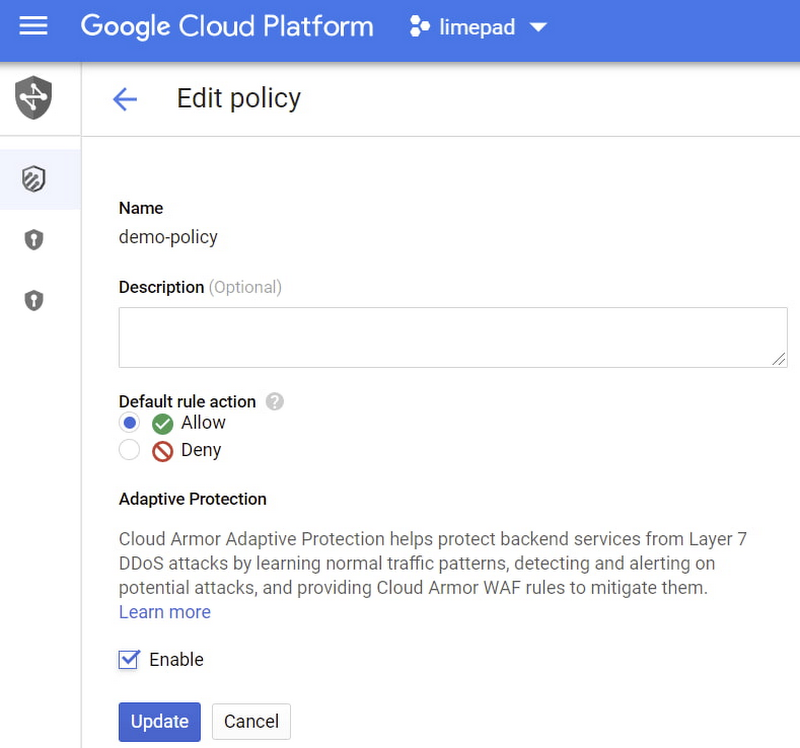

Adaptive Protection の利用を開始する

既存のセキュリティ ポリシーで Adaptive Protection を有効にして、今すぐ利用を開始しましょう。有効にするには、コンソールの Cloud Armor セクションからポリシーを編集するときに [有効] チェックボックスをオンにします。Cloud Armor のすべてのお客様は、プレビュー版の間は追加料金なしで Adaptive Protection をお試しいただけます。一般提供が開始された後は、Adaptive Protection の攻撃検出と通知は引き続き Cloud Armor Standard に含まれますが、攻撃シグネチャの識別と緩和ルールの提案は、先日発表された Cloud Armor Managed Protection Plus サブスクリプションに登録されたお客様のみご利用いただけます。

新規ルール、リファレンス アーキテクチャ、保護

企業は、PCI DSS などの外部のコンプライアンス フレームワークの要件と内部のセキュリティ目標の両方を満たす必要があります。これを簡単に行えるように、Cloud Armor の機能が強化されました。具体的には、OWASP トップ 10 のウェブアプリ脆弱性リスクを軽減できるように、4 つの事前構成済みの WAF ルールが追加で一般提供されるようになりました。これらを組み合わせることで、HTTP リクエスト スマグリングや、望ましくないスキャナやクローラなどの攻撃からウェブサイトやサービスを保護することができます。

スキャナ検出

PHP インジェクション

セッション修正

プロトコル適用

さらに、Google Cloud のさまざまなサービスやコントロールを活用、構成する方法の理解に役立つホワイトペーパーとリファレンス アーキテクチャを公開しました。OWASP トップ 10 のリスクから自社を保護してコンプライアンス要件を満たすためにお役立てください。

また、Cloud CDN や Google Cloud Storage(GCS)バックエンド バケットからコンテンツを提供するワークロードに対して Cloud Armor 保護のプレビュー版を導入することで、Google Cloud での保護の範囲を拡大していきます。ライセンスや規制要件を遵守するために、位置情報ベースのアクセス ポリシーを適用して望ましくないユーザーをブロックできるようになりました。このためには、Cloud Armor のエッジ セキュリティ ポリシーを CDN または GCS 対応サービスの前にデプロイして、リクエストをフィルタした後にキャッシュからリクエストを提供します。

最後に、スロットルとレートベースの禁止という 2 つの新しいルール アクションを導入する、Cloud Armor のクライアントごとのレート制限のプレビュー リリースを発表します。これにより、ユーザーは、クライアントを指定されたリクエスト率にスロットリングしたり、不正なクライアントからのすべてのトラフィックをブロックしたりするように Cloud Armor を構成することで、アプリケーションの可用性を確保し、悪用を防ぎ、クレデンシャル スタッフィングのような悪意のあるアクティビティを軽減できるようになります。レート制限ルールは、今後数週間以内に Cloud Armor のすべてのお客様(Standard と Managed Protection Plus の両方)にご利用いただけるようになります。

これらすべての進歩により、Cloud Armor は、進化する脅威からネットワークを安全に保つのに役立つクラウド ネイティブの保護を世界中のお客様に継続して提供していきます。詳細については、次のリソースをご覧ください。

-Cloud Armor プロダクト マネージャー Emil Kiner