Cloud Armor の新しいエッジ セキュリティ ポリシーとプロキシ ロードバランサのサポートの一般提供開始のお知らせ

Google Cloud Japan Team

※この投稿は米国時間 2022 年 6 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

DDoS 攻撃やレイヤ 7 攻撃は、ワークロードのデプロイ場所がパブリック クラウド、オンプレミス、あるいは他のインフラストラクチャ プロバイダでも、すべてのウェブ アプリケーション、API、サービスを標的とします。このため Google Cloud は、Google Cloud Armor が提供するウェブ アプリケーション、API、サービス用 DDoS とウェブ アプリケーション ファイアウォール(WAF)保護機能の範囲を継続的に拡大しています。これにより、お客様はどのようなアーキテクチャであってもインターネットに接続されているワークロードを保護できます。

本日、Cloud Armor が対応するワークロード タイプを拡大する 2 つの主要機能を発表します。1 つ目は Cloud CDN、Media CDN、Cloud Storage を使用して、リクエストがキャッシュから提供される前にフィルタリングすることでワークロードの保護に役立つエッジ セキュリティ ポリシーをリリースします。2 つ目は、Cloud Armor が TCP プロキシ、SSL プロキシ ロードバランサにも対応するようになりました。これにより、悪意のあるトラフィックがロードバランサの背後にあるバックエンドに到達しようとするのをブロックできます。

Google のお客様の多くは、インターネットに接続されているミッション クリティカルなサービスを Cloud Armor ですでに保護しています。Cloud Armor は、ハイブリッドなマルチクラウド アーキテクチャ向けに、ウェブ アプリケーション、サービス、API をグローバルな規模で高度に保護し、DDoS 攻撃、レイヤ 7 攻撃、bot からの不正行為を防ぎます。

高パフォーマンスのハイブリッド マルチクラウド デプロイへのサポートの拡大

ウェブ チームは、ハイブリッドでマルチクラウドな環境下の多様なロードバランサとキャッシュを用いながら、複雑性が増しているアプリケーションを使用してデプロイの高速化とコンテンツ配信の最適化を実現したいと考えています。

Google Cloud は、さまざまなタイプのワークロードの保護範囲を着実に拡大してきました。その一環として、Google Cloud、オンプレミス、コロケーション、複数のパブリック クラウドなどの幅広いロケーションに散らばる、より多くのワークロードに対する保護を支援してサービスを提供する機能を追加しました。Cloud Armor は、ワークロードの場所にかかわらず一貫性のある安全なエッジをデプロイできるようにお客様を支援します。

2 年前、Google Cloud はインターネット ネットワーク エンドポイント グループ(NEG)とハイブリッド NEG へのサポートを追加しました。これにより、公共のインターネット経由、プライベート相互接続、VPN トンネルでも、Google Cloud のエッジからお客様のワークロードへのトラフィックをルートできるようにしました。このアップデートによって Google Cloud ロードバランサと Cloud Armor は、場所にかかわらずワークロードの上で動作して保護できるクラウド サービスへとさらに進化を遂げました。

また、お客様はパフォーマンス向上と規模を求めるため、次のような多様な Google Cloud サービスを採用してアプリケーションとコンテンツ配信を高速化、最適化しています。

Google Media CDN(最近発表。ブログ参照)

Google Cloud Storage(バケット)

SSL プロキシ ロードバランサ。暗号化(SSL および TLS)、HTTP 以外のトラフィック対応

TCP プロキシ ロードバランサ。独自の SSL / TLS 終端ダウンストリーム対応

多様なエッジ ポイントにわたるウェブ アプリケーションとサービスを保護するという課題にお客様が対応できるよう、Cloud Armor は、保護範囲を次の 2 つの主要領域へ拡大しました。

Cloud CDN、Media CDN、Cloud Storage 向けのエッジ セキュリティ ポリシー

TCP プロキシ ロードバランサ、SSL プロキシ ロードバランサの両方に対するサポート

エッジ セキュリティ ポリシーがキャッシュからの提供前にリクエストをフィルタリング

Cloud Armor エッジ セキュリティ ポリシーを使用することで、お客様は、Cloud CDN や新たにリリースされたMedia CDN キャッシュと Cloud Storage バックエンド バケットから提供される前にトラフィックをフィルタリングできます。また、お客様は、位置情報ベースのアクセス制御とセキュリティ ポリシーを Google ネットワークのエッジとアップストリームのキャッシュに適用できます。

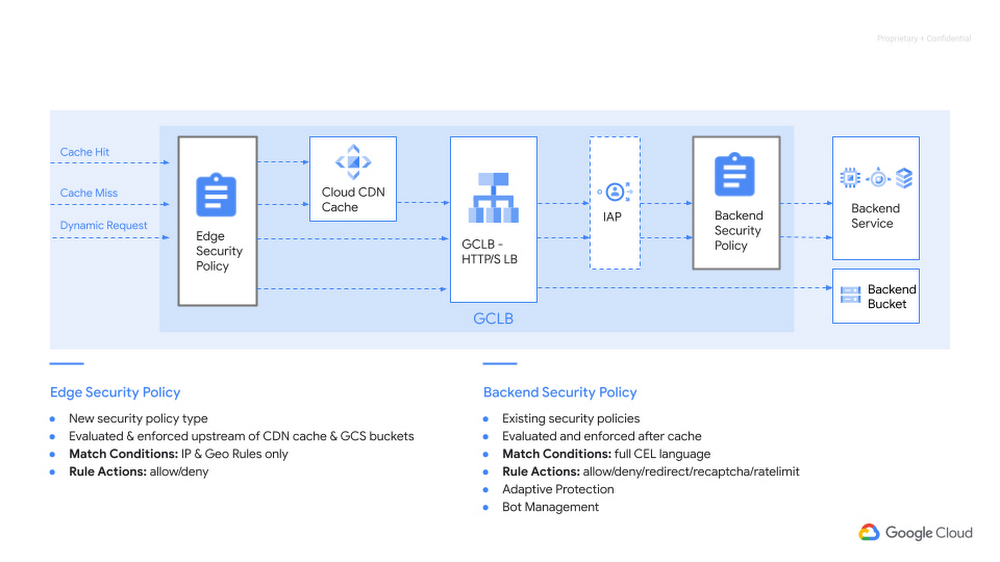

エッジ セキュリティ ポリシーとバックエンド セキュリティ ポリシーは、HTTP(S) ロードバランサ上で動作するバックエンド サービスと共存できます。エッジ セキュリティ ポリシーが存在する場合、ポリシーが評価され、キャッシュ ヒットしてキャッシュから提供されるかどうかに関係なくリクエストをフィルタリングできます。バックエンド セキュリティ ポリシーは、図 1 に示すように、Cloud CDN キャッシュミス、およびバックエンド サービスから提供される動的コンテンツのリクエストを評価します。バックエンド バケットにはエッジ セキュリティ ポリシーのみが適用され、ポリシーで許可されたトラフィックをロードバランサが転送先バケットに転送します。

エッジ セキュリティ ポリシーのログは、IP フィルタリングとロケーションベースの制限の適用といった制御が適切になされていることを示す証拠を記録できます。これにより、コンプライアンス監査や CDN、バケット制限の接続検査を促進できます。

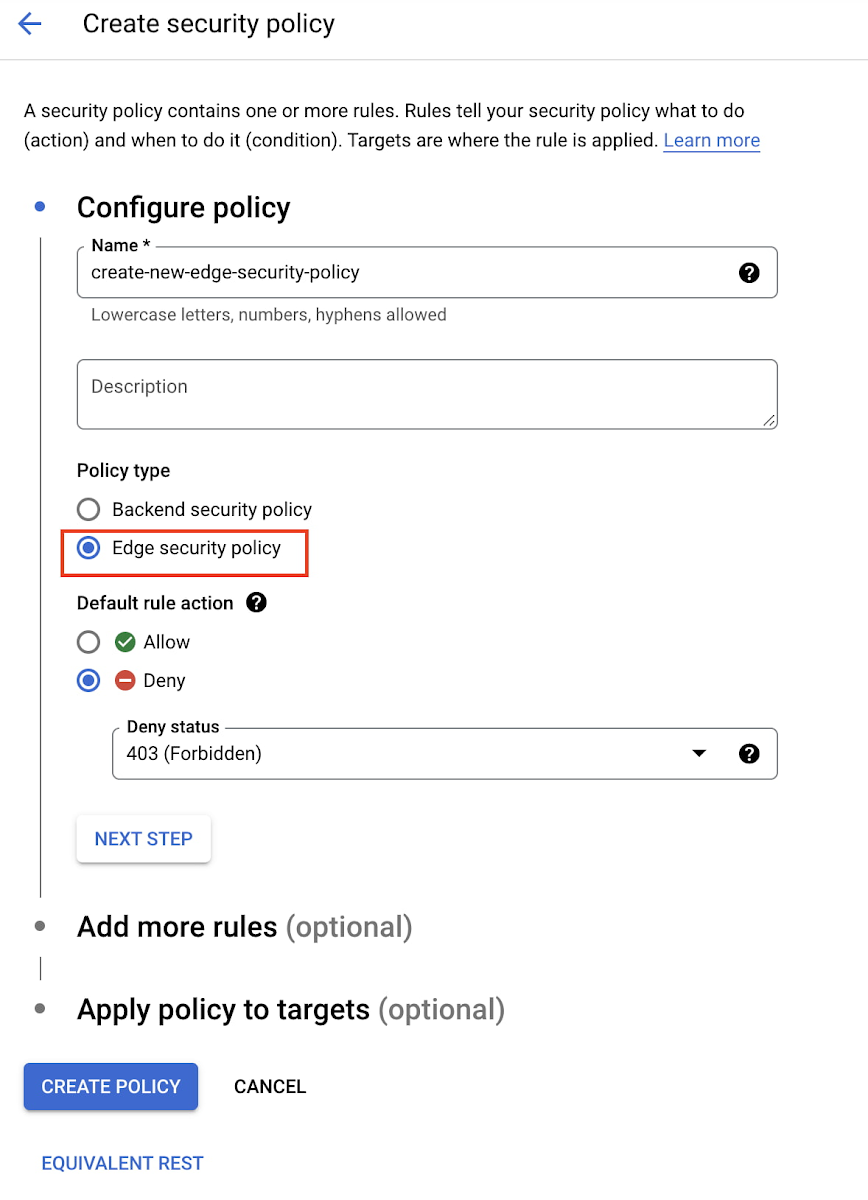

以下は、Google Cloud コンソールを使用してエッジ セキュリティ ポリシーを作成する例です。

TCP プロキシおよび SSL プロキシ ロードバランサ対応 Cloud Armor が悪意のあるトラフィックのブロックを支援

Google Cloud は Google Cloud 外部 HTTP ロードバランサの他に、暗号化(SSL および TLS)非 HTTP トラフィック対応 SSL プロキシ ロードバランサと TCP プロキシ ロードバランサを提供しています。お客様は、これらのプロキシ エンドポイントを活用して HTTP プロトコルを使用しない TCP ベースのワークロードでも Google のグローバルなロード バランシング インフラストラクチャを利用できます。その他に、TLS / SSL オフロードをダウンストリームで処理するお客様や mTLS サポートの必要なお客様のユースケースにも対応できます。

これら両方のロードバランサに対する Cloud Armor サポートもご提供を開始しました。お客様はこれらの機能を使用し、ネットワーク エッジを利用して潜在的に悪意のあるトラフィックを IP アドレスとエンドユーザー位置情報に基づいてブロックまたはスロットリングできます。また、接続ごとのレート制限を有効にして、個別のエンドユーザーが構成した以上のトラフィックを送信できないようにすることもできます。新しくリリースされたレート制限機能の詳細は、こちらのブログをご覧ください。

gcloud コマンドライン インターフェース(CLI)を使用することで、新しい接続リクエストに対するセキュリティ ポリシーの作成、フィルタの適用、レート制限の構成が可能になります。ポリシーを HTTP(S) ロードバランサと TCP / SSL プロキシ ロードバランサで再利用して、IP アドレス、位置情報、レート制限のルールといったフィールドを使用し、構成と操作を統合して簡素化できます。TCP プロキシと SSL プロキシに向かうトラフィックをフィルタリングするよう Cloud Armor を構成する際は、ポリシーを TCP / SSL プロキシ ロードバランサが保護するバックエンド サービスにアタッチできます。Cloud Armor 判断を含む接続ログは、TCP / SSL プロキシ ロードバランサから Cloud Logging に送信できます(CLI から有効化可能)。

TCP / SSL プロキシ ロードバランサのポリシーは、次の gcloud CLI コマンドを使用して作成および有効化できます。

1. Cloud Armor セキュリティ ポリシー「example-one」の作成:

2. Cloud Armor セキュリティ ポリシーへのレート制限ルール「example-one」の追加:

3. TCP / SSL プロキシ ロードバランサ バックエンド サービスへのポリシー「my-service-two」のアタッチ:

4. TCP / SSL プロキシ ロードバランサでの「my-service-two」ロギングの有効化

使用環境でエッジ保護を拡大する

Cloud Armor を使用することで、組織は DDoS 保護や WAF というメリットを得られます。Cloud Armor は、外部 HTTP(S) ロードバランサや TCP、SSL プロキシ ロードバランサによってロード バランシングされているものも含め、キャッシュ ポイントとバックエンド サービス ワークロードの両方を対象とした攻撃を検出して緩和できます。また、このようなワークロードは、オンプレミス、コロケーション データセンター、Google Cloud、他のクラウド プラットフォームなど、場所を問わずに実行できます。

Cloud Armor では、機械学習のメカニズムを利用したレイヤ 7 DDoS 攻撃の特定とブロック、事前定義した WAF ルールでの OWASP トップ 10 リスクの緩和、bot 管理を実現して、エッジで不正行為を防止できます。Cloud Armor の詳細は、Google のウェブサイトをご覧ください。

Cloud Armor は、ネットワーク セキュリティを向上できる機能も発表しています。詳細については、次のリソースをご覧ください。

Cloud Armor Managed Protection Plus なら、優れたコスト予測可能性、使用量に応じた料金設定、高度な各種機能、2 つの追加サポート サービスをご利用いただけます。

- Cloud Armor シニア プロダクト マネージャー Emil Kiner

- Google Cloud、ネットワーク セキュリティ ポートフォリオ担当プロダクト管理 Gregory M. Lebovitz