より高度なデータ暗号化の制御を実現する Single-tenant Cloud HSM の一般提供を開始

Amit Bapat

Product Manager, Google Cloud Security

Jai Rad

Engineering Manager, Google Cloud Security

※この投稿は米国時間 2026 年 2 月 3 日に、Google Cloud blog に投稿されたものの抄訳です。

高度に規制された分野で機密性の高いデータを扱う組織は、しばしば難しい選択を迫られます。厳格なコンプライアンス要件を満たすために物理的なハードウェアを自社で構築および管理するか、あるいは必要とするレベルの分離性を必ずしも提供できないクラウド サービスを利用するかという選択です。

こうした組織は、金融サービス、防衛、医療、保険、政府機関などに多く見られ、クラウド プロバイダを含む第三者が暗号鍵にアクセスできないことを暗号学的に保証する鍵管理サービスを必要としています。また、保護された機密データにビジネス上重要なアプリケーションが中断なくアクセスできるよう、高い可用性とスケーラビリティも求められます。

これらの厳しい要件を満たしつつ、物理ハードウェアの管理負担を負うことなく利用できるよう、Google は新たに Single-tenant Cloud HSM の提供を開始しました。このサービスは、専用の高可用性ハードウェア セキュリティ モジュール(HSM)パーティションからなるクラスタを提供し、暗号鍵に対する完全な管理権限をお客様自身が保持できます。

Single-tenant Cloud HSM は現在、米国および欧州連合で一般提供されており、競争力のある料金設定で利用できます。今後、年内を通じて対応リージョンや機能の拡充を予定しています。

ハードウェアによって強制される分離で鍵を管理

Single-tenant Cloud HSM は、FIPS 140-2 レベル 3 の検証、他ユーザーからの分離、HSM に対するより高度なセキュリティ制御を必要とするワークロード向けに設計されています。マルチテナント型のソリューションとは異なり、このサービスでは物理 HSM のパーティションを単一のお客様のみが使用します。暗号学的な分離はハードウェア自体によって強制されるため、お客様の鍵は他の顧客や Google のオペレーターからも分離されます。

データに対する管理権限を維持できるよう、このサービスには次のような重要なセキュリティ機能が備わっています。

-

完全な管理権限: お客様がパーティションのルート鍵およびそのアクセス権を完全に管理します。

-

クォーラムベースの管理: 機密性の高い操作はハードウェアに基づいて実行され、クォーラムによる承認が必要です。これにより、単一の個人による不正な変更を防止します。

-

アクセスの失効(リボーク): お客様は、いつでも Google のアクセス権を失効させることができます。この操作を行うと、当該インスタンス内のすべての鍵は利用不可となり、それらの鍵で暗号化されたデータにもアクセスできなくなります。

セキュリティを犠牲にすることなく、運用負荷を軽減

物理的な HSM の管理には、調達から保守まで多大な工数がかかるのが一般的です。Single-tenant Cloud HSM では、ハードウェアのプロビジョニング、構成、モニタリング、コンプライアンス対応を Google が担います。これにより、お客様はハードウェアの保守作業ではなく、セキュリティ ポリシーの設計や運用に注力できます。また、このサービスは高可用性と冗長性を前提に設計されており、数分でプロビジョニングできるほか、ワークロードの拡大に応じて柔軟にスケールさせることも可能です。

Single-tenant Cloud HSM の仕組み

お客様がどの程度の管理権限を保持できるかを理解するには、認証フローを確認すると分かりやすくなります。管理者ユーザーの認証情報は、お客様自身が直接保有および管理します。これらの鍵ペアは、YubiKey などのハードウェア トークン上で生成することも、任意の鍵管理システムを用いて生成することも可能です。

不正アクセスを防止するため、複数のユーザーを設定し、インスタンスにクォーラム(M of N)要件を構成する必要があります。これにより、権限の付与や失効を行う際には、あらかじめ定められた人数の承認済みユーザーの同意が必須となります。

図 1: Single-tenant Cloud HSM の全体構成

この構成により、管理者は次の操作を行うことができます。

-

Single-tenant Cloud HSM インスタンス上で暗号処理を実行する権限を Google に付与する。

-

いつでも Google の承認を失効させる。

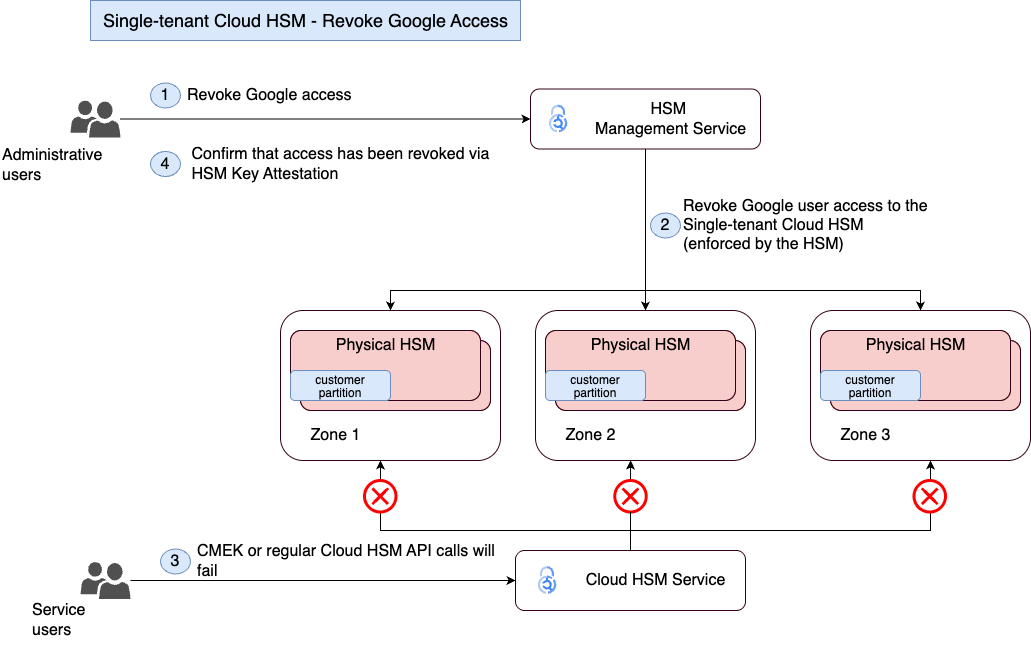

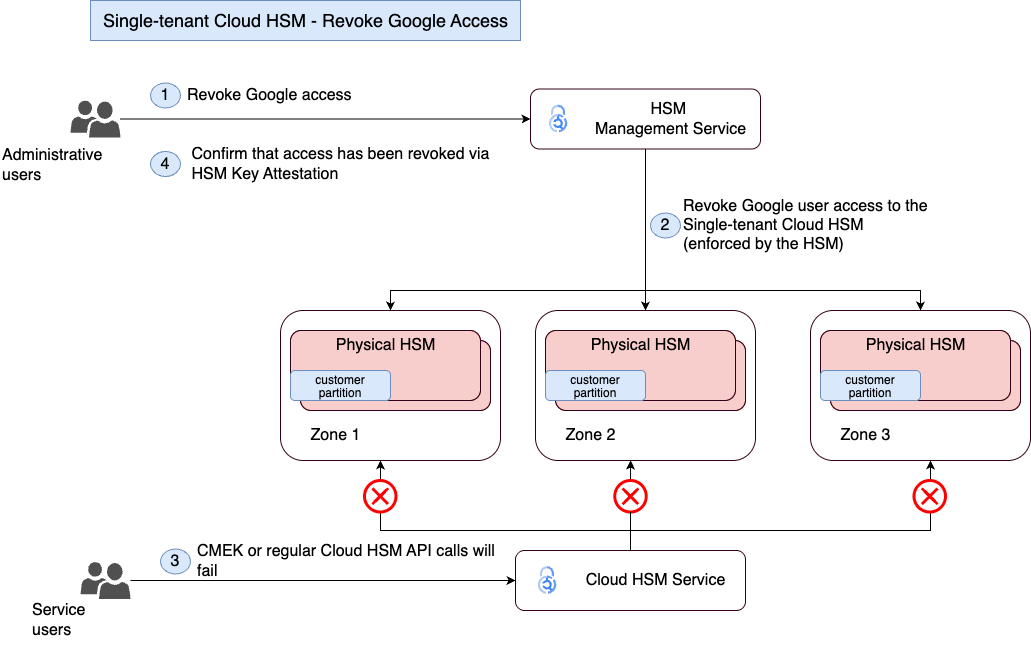

図 2: Single-tenant Cloud HSM - Google のアクセス権を失効させる操作

まとめると、次のとおりです。

-

各 Single-tenant Cloud HSM インスタンスは、お客様専用に割り当てられ、暗号学的に分離された HSM パーティションのクラスタです。

-

各 Single-tenant インスタンスは、マルチテナント型の Cloud HSM と同等の冗長性と高可用性を備えています。

-

お客様は、インスタンスに対する Google の承認を失効させることができます。これにより、そのインスタンス内のすべての鍵は利用不可となり、再度承認を付与するまで復旧できません。

機能とメリット

コンプライアンスとセキュリティ基準への対応: Single-tenant Cloud HSM は、厳格なセキュリティ要件および規制要件を満たすクラウド ワークロードを実行したいお客様向けに設計されています。FIPS 140-2 レベル 3 の検証を受けた Marvell LiquidSecurity HSM(モデル: CNL3560-NFBE-2.0-G、CNL3560-NFBE-3.0-G)を使用しており、ファームウェア バージョンは 3.4 build 10 です。

Single-tenant Cloud HSM サービスは、FedRAMP、DISA IL5、ITAR、SOC 1 / SOC 2 / SOC 3、HIPAA、PCI DSS など、多数の規制および認証への準拠を取得しています。これらの基準と認証により、高度に規制された市場セグメントのお客様は、鍵管理とデータ保護に関する規制要件およびコンプライアンス要件を満たすことができます。

数分でインスタンスをセットアップ: Single-tenant Cloud HSM インスタンスは、管理操作をすべて標準の gcloud コマンドで実行できるため、迅速にセットアップできます。管理アクセスに必要なクォーラムを確立した後は、完全なクラスタを約 15 分でプロビジョニングできます。

高可用性を備えた自動スケーリング: Single-tenant Cloud HSM インスタンスは、信頼性を確保するために複数のゾーンにまたがって配置されており、Cloud HSM と同等の可用性基準を満たしています。また、ピーク時のトラフィック負荷にも対応できるよう自動的にスケールするため、手動の介入なしで一貫したパフォーマンスを維持できます。

既存のツールとの統合: Single-tenant Cloud HSM は、既存のワークフローと即座に連携できます。Cloud Key Management System(KMS)の既存 API と互換性があり、顧客管理の暗号鍵(CMEK)を使用して、Google Cloud の各種サービスにおけるデータを保護できます。さらに、Cloud Logging や Cloud Monitoring とも統合されており、鍵の使用状況に関する可視化、分析、アラートの設定が可能です。

使ってみる

Google Cloud コンソールから専用クラスタのプロビジョニングを開始する方法について詳しくは、ドキュメントをご覧ください。また、Cloud HSM がセキュリティおよび規制コンプライアンスの目標達成をどのように支援できるかについても、あわせてご覧ください。

- Google Cloud Security、プロダクト マネージャー、Amit Bapat

- Google Cloud Security、エンジニアリング マネージャー、Jai Rad