Questa pagina fornisce una panoramica generale della funzionalità di autorizzazione tra organizzazioni e i passaggi per configurarla.

Puoi utilizzare Chrome Enterprise Premium per consentire l'accesso sicuro ai dati dai dispositivi all'interno di un' organizzazione. In questo modo, i dispositivi vengono valutati in base ai criteri di accesso dell'organizzazione nei punti di applicazione durante la determinazione dell'accesso. Ad esempio, la scelta se consentire o negare l'accesso da un'altra organizzazione è una delle informazioni valutate nel criterio di accesso. Se vuoi che i dispositivi della tua organizzazione accedano alle risorse di un'altra organizzazione, è necessario che la tua organizzazione e l'altra organizzazione abbiano configurato l'autorizzazione tra organizzazioni.

L'autorizzazione tra organizzazioni ti consente di configurare un criterio di accesso per considerare attendibili e utilizzare i dati, ad esempio gli attributi dei dispositivi, di proprietà di altre organizzazioni. Ad esempio, puoi configurare il criterio di accesso della tua organizzazione per consentire l'accesso alle sue risorse da dispositivi di altre organizzazioni.

Prima di iniziare

Per configurare e gestire l'autorizzazione tra organizzazioni, devi disporre degli ID della tua organizzazione e degli ID delle organizzazioni che vuoi autorizzare. Devi anche avere il numero del criterio a livello di organizzazione. Se non disponi degli ID organizzazione o del numero del criterio a livello di organizzazione, consulta le seguenti informazioni:

- Ottenere l'ID risorsa dell'organizzazione

- Ottenere il numero del criterio di accesso a livello di organizzazione

Quando configuri e gestisci l'autorizzazione tra organizzazioni, utilizzi la risorsaAuthorizedOrgsDesc. La risorsa AuthorizedOrgsDesc contiene l'elenco delle organizzazioni da autorizzare e specifica il tipo di autorizzazione, il tipo di asset e la direzione di autorizzazione per le organizzazioni.

Puoi utilizzare Google Cloud CLI per creare una risorsa AuthorizedOrgsDesc e

modificarne le impostazioni. Quando utilizzi la risorsa AuthorizedOrgsDesc, si applica quanto segue:

ASSET_TYPE_DEVICEè l'unica opzione disponibile per il tipo di asset.AUTHORIZATION_TYPE_TRUSTè l'unica opzione disponibile per il tipo di autorizzazione.

Configurare l'autorizzazione dei dispositivi tra due organizzazioni

Questa sezione illustra la procedura per configurare l'autorizzazione tra organizzazioni utilizzando un esempio durante i passaggi.

Questo esempio crea una relazione di autorizzazione bidirezionale tra due organizzazioni e consente ai dispositivi di un'organizzazione di accedere alla risorsa di un'altra organizzazione. L'organizzazione delle risorse (organizations/RESOURCE_ORG_ID) contiene risorse come bucket Cloud Storage e VM. L'organizzazione della risorsa

ha livelli di accesso che consentono a dispositivi specifici dell'organizzazione di accedere alle sue

risorse. L'organizzazione partner (organizations/PARTNER_ORG_ID) è un'organizzazione

che deve accedere alle risorse nell'organizzazione di risorse.

Di seguito sono riportati i criteri per le organizzazioni di risorse e partner prima della configurazione dell'autorizzazione tra organizzazioni:

Organizzazione della risorsa (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

Organizzazione partner (organizations/PARTNER_ORG_ID):

no access policy

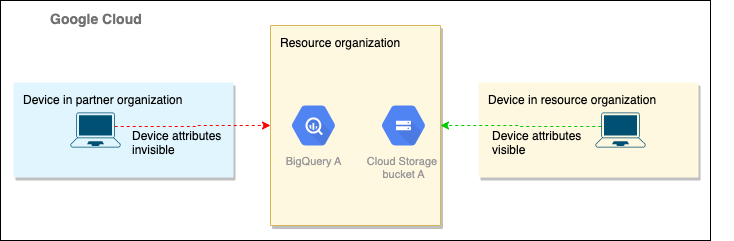

Nell'immagine seguente, gli attributi del dispositivo nell'organizzazione partner non sono visibili all'organizzazione della risorsa perché l'autorizzazione tra organizzazioni non è configurata.

I passaggi riportati di seguito mostrano come configurare sia l'organizzazione di risorse sia l'organizzazione partner per abilitare l'autorizzazione tra organizzazioni utilizzando Google Cloud CLI.

Preparazione

Completa i passaggi in questa sezione sia per la risorsa sia per le organizzazioni partner.

Assicurati che entrambe le organizzazioni abbiano un criterio a livello di organizzazione. Per creare un criterio a livello di organizzazione, consulta Creare un criterio di accesso a livello di organizzazione.

Esegui il seguente comando per ottenere il numero del criterio di accesso a livello di organizzazione:

gcloud access-context-manager policies list --organization=ORG_ID

Sostituisci ORG_ID con l'ID della tua organizzazione.

Dovresti ricevere le informazioni nel seguente formato:

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

Configura l'organizzazione delle risorse

Per completare questo passaggio, devi essere un amministratore dell'organizzazione di risorse (

organizations/RESOURCE_ORG_ID). Crea una risorsaAuthorizedOrgsDescper l'organizzazione di risorse eseguendo il seguente comando:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere un massimo di 50 caratteri.ACCESS_POLICY_NUMBER: il numero del criterio di accesso a livello di organizzazione.

PARTNER_ORG_ID: il numero dell'organizzazione partner.

Visualizza la risorsa

AuthorizedOrgsDescappena creata per verificare che sia corretta eseguendo il seguente comando:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere un massimo di 50 caratteri.ACCESS_POLICY_NUMBER: il numero del criterio di accesso a livello di organizzazione.

Configurare l'organizzazione partner

Per completare questo passaggio, devi essere un amministratore dell'organizzazione partner (

organizations/PARTNER_ORG_ID). Crea una risorsaAuthorizedOrgsDescper l'organizzazione partner eseguendo il seguente comando:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere un massimo di 50 caratteri.ACCESS_POLICY_NUMBER: il numero del criterio di accesso a livello di organizzazione.

RESOURCE_ORG_ID: il numero dell'organizzazione della risorsa.

Visualizza la risorsa

AuthorizedOrgsDescappena creata per verificare che sia corretta eseguendo il seguente comando:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere un massimo di 50 caratteri.ACCESS_POLICY_NUMBER: il numero del criterio di accesso a livello di organizzazione.

Criteri previsti dopo la configurazione

Di seguito sono riportati i criteri per le organizzazioni partner e le risorse dopo la configurazione dell'autorizzazione tra organizzazioni:

Organizzazione della risorsa (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

Organizzazione partner (organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

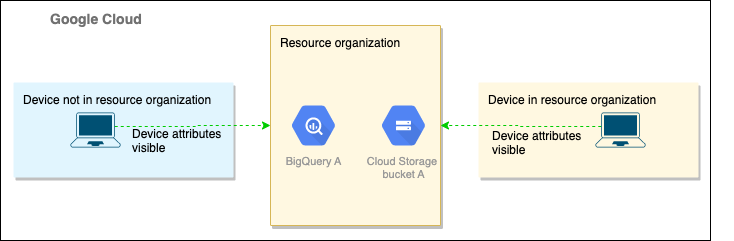

L'immagine seguente mostra la visibilità degli attributi del dispositivo dell'organizzazione partner dopo la configurazione dell'autorizzazione tra organizzazioni.

Test della configurazione

Dopo aver configurato le due organizzazioni, puoi chiedere a un utente dell'organizzazione partner di tentare di accedere alle risorse nell'organizzazione di risorse utilizzando un dispositivo conforme. Se l'accesso viene concesso, l'autorizzazione tra organizzazioni funziona come previsto. Ora gli utenti dell'organizzazione partner possono accedere al bucket A in Cloud Storage dell'organizzazione della risorsa solo se sul dispositivo dell'utente è stato applicato un criterio di blocco schermo.

Se al dispositivo non viene concesso l'accesso, ripeti i passaggi di configurazione per correggere la configurazione.

Gestire una configurazione di autorizzazione tra organizzazioni

Dopo aver configurato l'autorizzazione tra organizzazioni, potresti dover rimuovere l'accesso a un'organizzazione, aggiungere l'accesso a un'altra organizzazione o svolgere altre attività. Questa sezione contiene informazioni su come completare le attività comuni durante la gestione dell'autorizzazione tra organizzazioni.

Crea una risorsa AuthorizedOrgsDesc e autorizza le organizzazioni esterne

Per creare una risorsa AuthorizedOrgsDesc e includere le organizzazioni esterne

a cui vuoi concedere l'accesso, esegui il seguente comando:

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere al massimo 50 caratteri.ORG_ID: l'ID organizzazione a cui vuoi concedere l'accesso. Quando specifichi più organizzazioni, utilizza una virgola per separare gli ID organizzazione.

ACCESS_POLICY_NUMBER: il numero del criterio di accesso a livello di organizzazione.

Aggiungi un'organizzazione

Per aggiungere un'organizzazione a una risorsa AuthorizedOrgsDesc esistente, esegui il seguente comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere al massimo 50 caratteri.ORG_ID: l'ID organizzazione a cui vuoi concedere l'accesso. Quando specifichi più organizzazioni, utilizza una virgola per separare gli ID organizzazione.

ACCESS_POLICY_NUMBER: il numero del criterio di accesso a livello di organizzazione.

Rimuovere un'organizzazione

Per rimuovere un'organizzazione da una risorsa AuthorizedOrgsDesc esistente, esegui questo comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere al massimo 50 caratteri.ORG_ID L'ID organizzazione dell'organizzazione che vuoi rimuovere.

ACCESS_POLICY_NUMBER: il numero del criterio di accesso a livello di organizzazione.

Specifica un nuovo elenco di organizzazioni

Per specificare un nuovo elenco di organizzazioni in una risorsa AuthorizedOrgsDesc

esistente, esegui il seguente comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere al massimo 50 caratteri.ORG_ID: l'ID organizzazione a cui vuoi concedere l'accesso. Quando specifichi più organizzazioni, utilizza una virgola per separare gli ID organizzazione.

ACCESS_POLICY_NUMBER: il numero del criterio di accesso a livello di organizzazione.

Rimuovi tutte le organizzazioni

Per rimuovere tutte le organizzazioni da una risorsa AuthorizedOrgsDesc esistente, esegui il seguente comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere al massimo 50 caratteri.ACCESS_POLICY_NUMBER Il numero del criterio di accesso a livello di organizzazione.

Visualizzare una risorsa AuthorizedOrgsDesc

Per visualizzare una risorsa AuthorizedOrgsDesc esistente, esegui il seguente comando:

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere al massimo 50 caratteri.ACCESS_POLICY_NUMBER Il numero del criterio di accesso a livello di organizzazione.

Elenca le risorse AuthorizedOrgsDesc

Per elencare le risorse AuthorizedOrgsDesc nel criterio di accesso, esegui il

comando seguente:

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

Sostituisci ACCESS_POLICY_NUMBER con il numero del criterio di accesso a livello di organizzazione.

Rimuovere una risorsa AuthorizedOrgsDesc

Per rimuovere una risorsa AuthorizedOrgsDesc, esegui il seguente comando:

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Sostituisci quanto segue:

AUTHORIZED_ORGS_DESC_NAME: un nome univoco per la risorsa

AuthorizedOrgsDesc. Il nome deve iniziare con una lettera e contenere solo lettere, numeri e trattini bassi. Il nome può contenere al massimo 50 caratteri.ACCESS_POLICY_NUMBER Il numero del criterio di accesso a livello di organizzazione.