Das Security Command Center ist die Sicherheits- und Risikodatenbank für Google Cloud. Das Security Command Center enthält ein Risiko-Dashboard und ein Analysesystem, mit denen Sie Sicherheits- und Datenrisiken vonGoogle Cloud in einer Organisation aufdecken, verstehen und beheben können.

Google Cloud Armor ist automatisch in Security Command Center eingebunden und exportiert zwei Ergebnisse in das Security Command Center-Dashboard: Spitzen beim zulässigen Traffic und Ablehnungsverhältnis erhöhen. In diesem Leitfaden werden die Ergebnisse und ihre Interpretation beschrieben.

Wenn Cloud Armor im Security Command Center noch nicht aktiviert ist, finden Sie entsprechende Informationen unter Security Command Center konfigurieren. Sie können Ergebnisse im Security Command Center nur für Projekte sehen, bei denen Security Command Center auf Organisationsebene aktiviert ist.

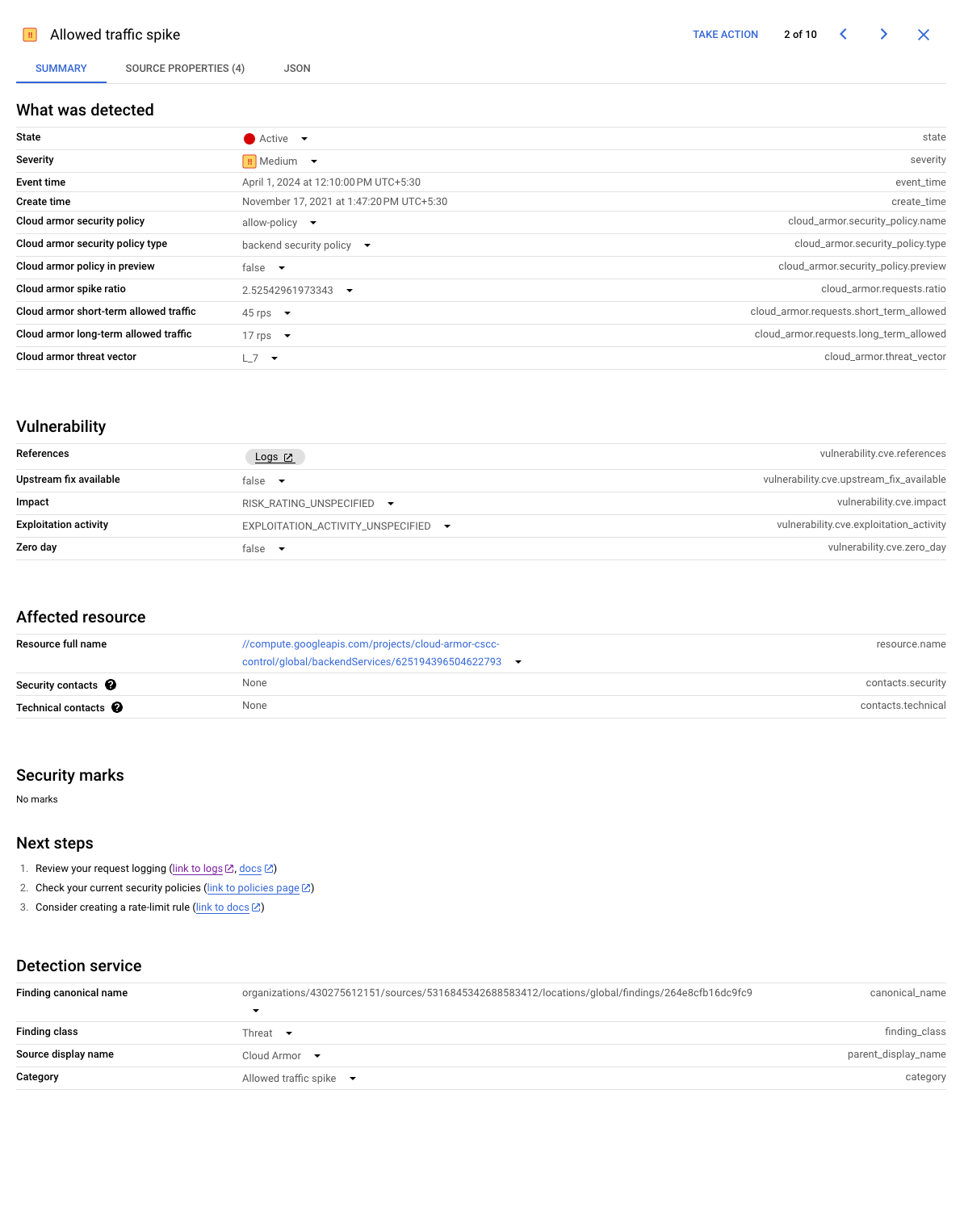

Ergebnis zu Spitzen beim zulässigen Traffic

Zulässiger Traffic besteht aus wohlgeformten HTTP(S)-Anfragen, die Ihre Back-End-Dienste erreichen sollen, nachdem eine Cloud Armor-Sicherheitsrichtlinie durchgesetzt wurde.

Das Ergebnis zu Spitzen beim zulässigen Traffic informiert Sie über eine Spitze beim zulässigen Traffics pro Back-End-Dienst. Ein Ergebnis wird generiert, wenn die zulässige Anzahl von Anfragen pro Sekunde (RPS) im Vergleich zum in der jüngeren Vergangenheit beobachteten normalen Volumen plötzlich zunimmt. Die RPS, aus der die Spitze bestand, und die RPS des jüngeren Verlaufs werden als Teil des Ergebnisses bereitgestellt.

Anwendungsfall: potenzielle L7-Angriffe

DDoS-Angriffe (Distributed Denial of Service) treten auf, wenn Angreifer große Mengen von Anfragen senden, um einen Zieldienst zu überlasten. Der Layer-7-DDoS-Angriffstraffic weist normalerweise einen Anstieg der Anzahl von Anfragen pro Sekunde auf.

Ein Ergebnis zu einer Spitze beim zulässigen Traffic gibt Auskunft über den Back-End-Dienst, an den die RPS-Spitze gerichtet ist, und über die Traffic-Eigenschaften, die Cloud Armor veranlasst haben, ihn als RPS-Spitze zu klassifizieren. Stellen Sie anhand dieser Informationen Folgendes fest:

- Ob ein potenzieller Layer-7-DDoS-Angriff im Gange ist.

- Auf welchen Dienst abgezielt wird.

- Mit welchen Maßnahmen Sie den potenziellen Angriff entschärfen können.

Die folgende Abbildung zeigt einen Beispiel-Screenshot eines Ergebnisses zu einer Spitze des zulässigen Traffics im Security Command Center-Dashboard.

Google Cloud berechnet die Werte Long_Term_Allowed_RPS und Short_Term_Allowed_RPS anhand der Verlaufsinformationen von Cloud Armor.

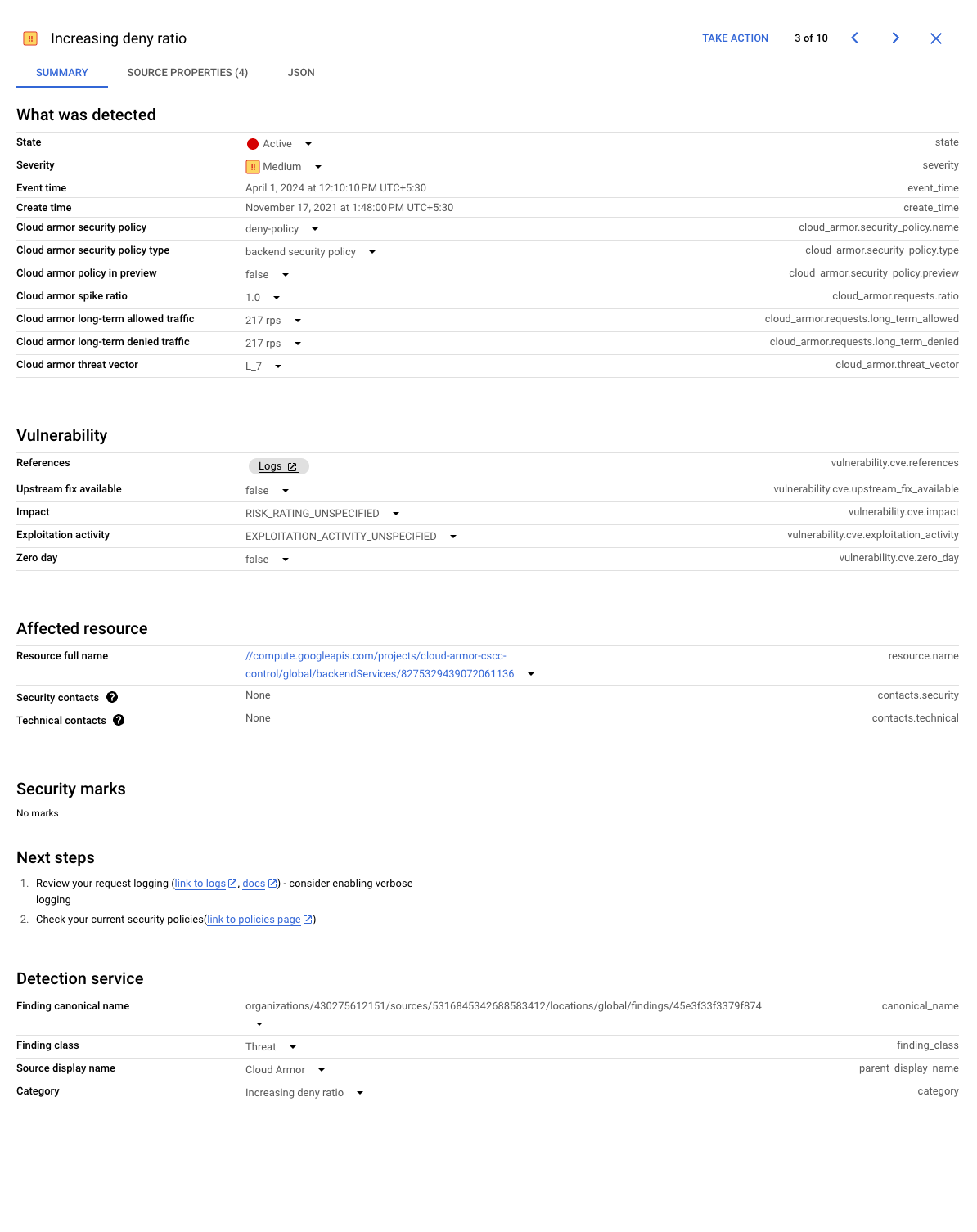

Ergebnis zu einer erhöhten Ablehnungsrate

Das Ergebnis zu einer erhöhten Ablehnungsrate weist Sie darauf hin, dass der Anteil des von Cloud Armor blockierten Traffics aufgrund einer vom Nutzer konfigurierten Regel in einer Sicherheitsrichtlinie zunimmt. Obwohl die Ablehnung erwartet wird und sich nicht auf den Back-End-Dienst auswirkt, hilft Ihnen dieses Ergebnis, denn es macht Sie auf einen Anstieg des unerwünschten und potenziell böswilligen Traffics aufmerksam, der auf Ihre Anwendungen abzielt. Die RPS des abgelehnten Traffics und der gesamte eingehende Traffic werden als Teil des Ergebnisses angegeben.

Anwendungsfall: L7-Angriffe abmildern

Mit einem Ergebnis zu einer erhöhten Ablehnungsrate können Sie sowohl die Auswirkung erfolgreicher Abmilderungen als auch signifikante Änderungen im Verhalten böswilliger Clients sehen. Das Ergebnis identifiziert das Back-End, an das der abgelehnte Traffic geleitet wurde, und stellt die Traffic-Eigenschaften bereit, die dazu geführt haben, dass Cloud Armor das Ergebnis erstellt hat. Verwenden Sie diese Informationen, um zu bewerten, ob der abgelehnte Traffic im Detail untersucht werden muss, um Ihre Abmilderungen weiter zu stärken.

Die folgende Abbildung zeigt einen Beispiel-Screenshot mit einem Ergebnis zu einer erhöhten Ablehnungsrate im Security Command Center-Dashboard.

Google Cloud berechnet die Werte Long_Term_Denied_RPS und Long_Term_Incoming_RPS anhand der Verlaufsinformationen von Cloud Armor.

Google Cloud Armor Adaptive Protection

Adaptive Protection sendet Telemetriedaten an das Security Command Center. Weitere Informationen zu Adaptive Protection-Ergebnissen finden Sie in der Übersicht zu Adaptive Protection unter Monitoring, Benachrichtigungen und Logging.

Erweiterter DDoS-Netzwerkschutz

Der erweiterte DDoS-Netzwerkschutz sendet Telemetriedaten an das Security Command Center. Weitere Informationen zu Ergebnissen des erweiterten DDoS-Netzwerkschutzes finden Sie unter Security Command Center-Ergebnisse.

Nach Normalisierung des Traffics

Mit den Ergebnissen im Security Command Center werden Sie darüber benachrichtigt, dass zu einem Zeitpunkt ein bestimmtes Verhalten beobachtet wurde. Wenn das Verhalten behoben ist, wird keine Benachrichtigung gesendet.

Bestehende Ergebnisse können aktualisiert werden, wenn die aktuellen Traffic-Eigenschaften im Vergleich zu bestehendem Verhalten merklich zunehmen. Wenn es kein Folgeergebnis gibt, ist entweder das Verhalten abgeklungen oder das Traffic-Aufkommen (zulässig oder abgelehnt) hat sich nicht wesentlich erhöht, nachdem das erste Ergebnis erstellt wurde.