Um ataque distribuído de negação de serviço (DDoS, na sigla em inglês) é uma tentativa deliberada de um ator hostil interromper operações de sites, sistemas e APIs expostos publicamente com o objetivo de prejudicar a experiência de usuários legítimos. Para cargas de trabalho que usam balanceadores de carga de rede de passagem externa, encaminhamento de protocolo ou VMs com endereços IP públicos, o Google Cloud Armor oferece as seguintes opções para ajudam a proteger os sistemas contra ataques DDoS:

- Proteção padrão contra DDoS de rede: proteção básica sempre ativada para balanceador de carga de rede, encaminhamento de protocolo ou VMs com endereços IP públicos. Ela é coberta pelo Google Cloud Armor Standard e não requer outras assinaturas.

- Proteção avançada contra DDoS de rede: proteções adicionais para assinantes do Cloud Armor Enterprise que usam balanceador de carga de rede de passagem externa, encaminhamento de protocolo ou VMs com endereços IP públicos. Para mais informações sobre o Cloud Armor Enterprise, consulte a visão geral do Cloud Armor Enterprise.

Neste documento, explicamos a diferença entre a proteção padrão e avançada contra DDoS de rede, como a proteção avançada contra DDoS de rede funciona e como ativar a proteção avançada contra DDoS de rede.

Comparar a proteção DDoS padrão e avançada da rede

Use a tabela a seguir para comparar os recursos padrão e avançados de proteção contra DDoS da rede.

| Recurso | Proteção contra DDoS de rede padrão | Proteção avançada contra DDoS na rede |

|---|---|---|

| Tipo de endpoint protegido |

|

|

| Aplicação da regra de encaminhamento | ||

| Monitoramento e alertas de ataque sempre ativados | ||

| Mitigações de ataques direcionados | ||

| Telemetria de mitigação |

Como funciona a proteção contra DDoS de rede

A proteção padrão contra DDoS de rede está sempre ativada. Não é necessário fazer nada para ativá-la.

A proteção avançada contra DDoS de rede é configurada por região. Em vez de associar a política de segurança de borda de rede a um ou mais pools de destino, instâncias de destino, serviços de back-end ou instâncias com endereços IP externos, você a associa a um serviço de segurança de borda de rede em uma região específica. Quando ativado para essa região, o Cloud Armor fornece detecção e mitigação de ataques volumétricos direcionados sempre ativadas para balanceadores de carga de rede de passagem externa, encaminhamento de protocolo e VMs com endereços IP públicos nessa região. Só é possível aplicar a proteção avançada contra DDoS da rede a projetos registrados no Cloud Armor Enterprise.

Ao configurar a proteção avançada contra DDoS da rede, primeiro crie uma política

de segurança do tipo CLOUD_ARMOR_NETWORK em uma região escolhida. Em seguida,

atualize a política de segurança para ativar a proteção avançada contra DDoS da rede. Por fim,

você cria um serviço de segurança de borda da rede, um recurso ao qual é possível anexar

políticas de segurança do tipo CLOUD_ARMOR_NETWORK. Anexar a política de segurança

ao serviço de segurança de rede ativa a proteção avançada contra DDoS de rede para todos

os endpoints aplicáveis na região escolhida.

A proteção avançada contra DDoS de rede mede o tráfego de referência para melhorar o desempenho de mitigação dele. Quando você ativa a proteção avançada contra DDoS de rede, há um período de treinamento de 24 horas antes que essa proteção desenvolva um valor de referência confiável e possa usar o treinamento para melhorar as mitigações. Quando o período de treinamento termina, a proteção avançada contra DDoS de rede aplica outras técnicas de mitigação com base no tráfego histórico.

Ativar a proteção avançada contra DDoS de rede

Siga estas etapas para ativar a proteção avançada contra DDoS da rede.

Inscrever-se no Cloud Armor Enterprise

Seu projeto precisa estar inscrito no Cloud Armor Enterprise para ativar a proteção avançada contra DDoS de rede por região. Depois de ativados, todos os endpoints regionais na região ativada recebem proteção avançada contra DDoS de rede sempre ativada.

Verifique se há uma assinatura ativa do Cloud Armor Enterprise na conta de faturamento e se o projeto atual está inscrito no Cloud Armor Enterprise. Para mais informações sobre como se inscrever no Cloud Armor Enterprise, consulte Como se inscrever no Cloud Armor Enterprise e inscrever projetos.

Configurar permissões do Identity and Access Management (IAM)

Para configurar, atualizar ou excluir um serviço de segurança de borda do Cloud Armor, você precisa das seguintes permissões do IAM:

compute.networkEdgeSecurityServices.createcompute.networkEdgeSecurityServices.updatecompute.networkEdgeSecurityServices.getcompute.networkEdgeSecurityServices.delete

A tabela a seguir lista as permissões básicas dos papéis de IAM e os métodos de API associados.

| Permissão do IAM | Métodos da API |

|---|---|

compute.networkEdgeSecurityServices.create |

networkEdgeSecurityServices insert |

compute.networkEdgeSecurityServices.update |

networkEdgeSecurityServices patch |

compute.networkEdgeSecurityServices.get |

networkEdgeSecurityServices get |

compute.networkEdgeSecurityServices.delete |

networkEdgeSecurityServices delete |

compute.networkEdgeSecurityServices.list |

networkEdgeSecurityServices aggregatedList |

Para mais informações sobre as permissões do IAM necessárias ao usar o Cloud Armor, consulte Configurar permissões do IAM para políticas de segurança do Google Cloud Armor.

Configurar a proteção avançada contra DDoS da rede

Siga estas etapas para ativar a proteção avançada contra DDoS da rede.

Crie uma política de segurança do tipo

CLOUD_ARMOR_NETWORKou use uma atual com o tipoCLOUD_ARMOR_NETWORK.gcloud compute security-policies create SECURITY_POLICY_NAME \ --type CLOUD_ARMOR_NETWORK \ --region REGIONSubstitua:

SECURITY_POLICY_NAME: o nome da política de segurançaREGION: a região em que você quer provisionar a política de segurança.

Atualize a política de segurança recém-criada ou atual definindo a flag

--network-ddos-protectioncomoADVANCED.gcloud compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED \ --region REGIONComo alternativa, é possível definir a flag

--network-ddos-protectioncomoADVANCED_PREVIEWpara ativar a política de segurança no modo de visualização.gcloud beta compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED_PREVIEW \ --region REGIONCrie um serviço de segurança de borda de rede que faça referência à sua política de segurança.

gcloud compute network-edge-security-services create SERVICE_NAME \ --security-policy SECURITY_POLICY_NAME \ --region REGION

Desativar a proteção avançada contra DDoS de rede

Para desativar a proteção avançada contra DDoS de rede, atualize ou exclua a política de segurança.

Atualizar a política de segurança

Use o comando a seguir para atualizar a política de segurança e definir a flag --network-ddos-protection como STANDARD. Substitua as variáveis

pelas informações relevantes à implantação.

gcloud compute security-policies update SECURITY_POLICY_NAME \

--network-ddos-protection STANDARD \

--region REGION

Excluir a política de segurança

Antes de excluir uma política de segurança de borda da rede, é preciso removê-la do serviço de segurança de borda da rede, porque não é possível excluir políticas de segurança em uso. Siga estas etapas para excluir sua política de segurança:

Remova a política do serviço de segurança de borda de rede ou exclua o serviço.

Para remover a política do serviço de segurança de borda de rede, use o seguinte comando:

gcloud compute network-edge-security-services update SERVICE_NAME \ --security-policy="" \ --region=REGION_NAMEPara excluir o serviço de segurança de borda de rede, use o seguinte comando:

gcloud compute network-edge-security-services delete SERVICE_NAME \ --region=REGION_NAME

Exclua a política de segurança usando este comando:

gcloud compute security-policies delete SECURITY_POLICY_NAME

Usar o modo de visualização

O modo de visualização permite monitorar os efeitos da proteção avançada contra DDoS de rede sem aplicar a mitigação.

Os assinantes do Cloud Armor Enterprise também podem ativar o modo de visualização para políticas avançadas de proteção contra DDoS de rede. No modo de visualização, você recebe toda a geração de registros e a telemetria sobre o ataque detectado e a mitigação proposta. No entanto, a mitigação proposta não será aplicada. Isso permite testar a eficácia da mitigação antes de ativá-la. Como cada política é configurada por região, você pode ativar ou desativar o modo de visualização.

Para ativar o modo de visualização, defina a flag --ddos-protection como ADVANCED_PREVIEW.

Use o exemplo a seguir para atualizar uma política existente.

gcloud beta compute security-policies update POLICY_NAME \

--network-ddos-protection ADVANCED_PREVIEW \

--region=REGION

Substitua:

POLICY_NAME: o nome da políticaREGION: a região em que a rede está localizada.

Se a política de segurança estiver no modo de visualização durante um ataque ativo e você quiser

aplicar as mitigações, atualize a política de segurança para definir a

flag --network-ddos-protection como ADVANCED. A política é aplicada

quase imediatamente, e o próximo evento de geração de registros MITIGATION_ONGOING reflete a

alteração. Os eventos de geração de registros MITIGATION_ONGOING ocorrem a cada cinco minutos.

Telemetria de mitigação de DDoS de rede

O Cloud Armor gera três tipos de registros de eventos ao reduzir os ataques

DDoS: MITIGATION_STARTED, MITIGATION_ONGOING e MITIGATION_ENDED. Você

pode usar os seguintes filtros de registros para visualizar os registros por tipo de mitigação:

| Tipo de mitigação | Filtro de registros |

|---|---|

| Início da mitigação | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_STARTED" |

| Mitigação em andamento | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ONGOING" |

| Fim da mitigação | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ENDED" |

Registros de eventos de mitigação de ataques do Cloud Logging

As seções a seguir oferecem exemplos do formato de registro para cada tipo de registro de eventos:

Mitigação iniciada

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_STARTED"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1400000

bps: 140000000

}

started: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Mitigação em andamento

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ONGOING"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1500000

bps: 150000000

}

ongoing: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Mitigação concluída

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ENDED"

target_vip: "XXX.XXX.XXX.XXX"

ended: {

attack_duration_seconds: 600

attack_type: "NTP-udp"

}

No modo de visualização, cada um dos mitigation_types anteriores é precedido

por PREVIEWED_. Por exemplo, no modo de visualização, MITIGATION_STARTED é

PREVIEWED_MITIGATION_STARTED.

Para ver esses registros, acesse a Análise de registros e visualize o

recurso network_security_policy.

Acessar a Análise de registros

Para mais informações sobre como visualizar registros, consulte Como visualizar registros.

Descobertas do Security Command Center

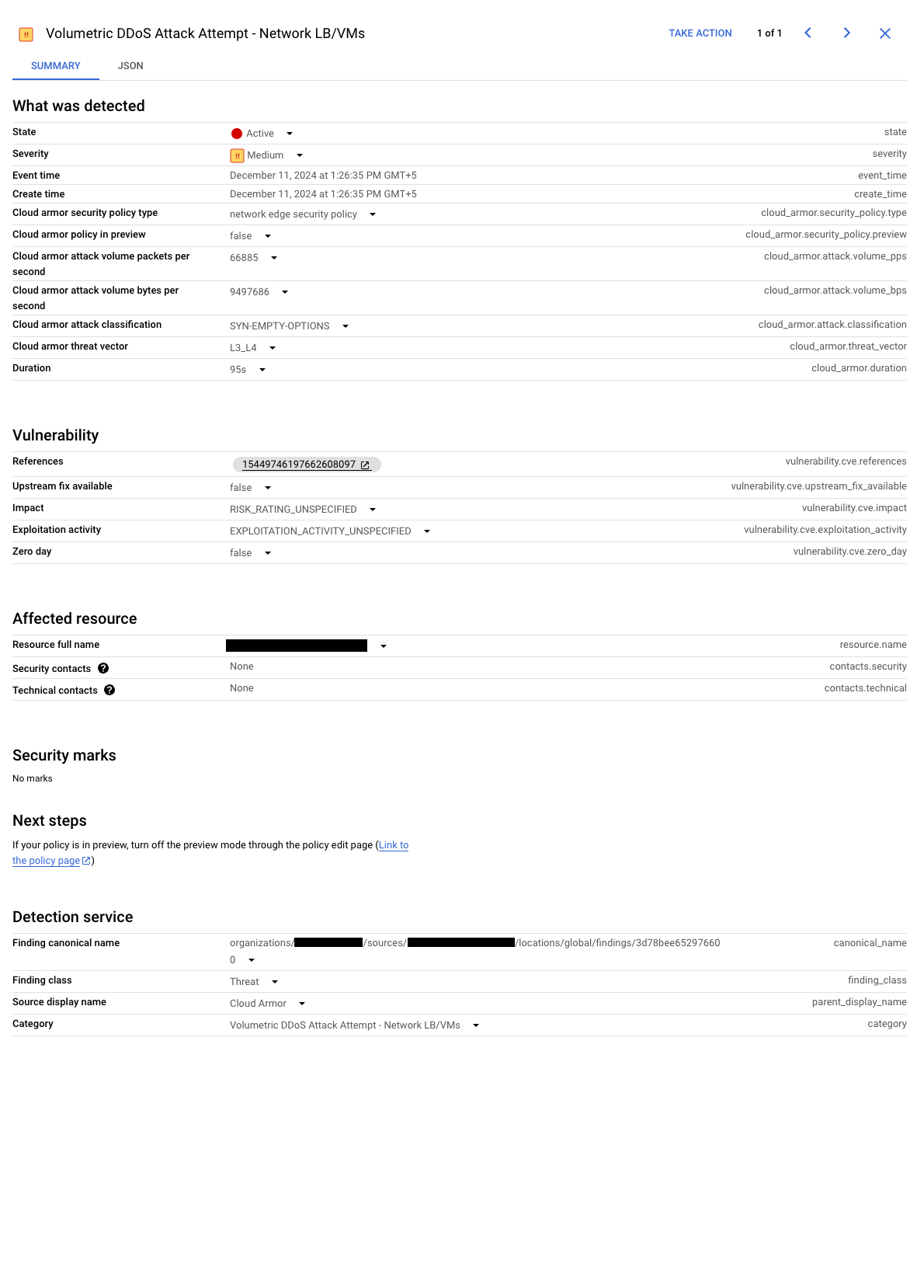

O painel do Security Command Center ajuda você a monitorar e responder a ataques volumétricos de DDoS direcionados ao seu balanceador de carga de rede de passagem e às máquinas virtuais. Quando o Cloud Armor detecta um ataque, uma descoberta dedicada rotulada "Tentativa de ataque DDoS volumétrico - balanceador de carga de rede/VMs" aparece no painel e no card do Cloud Armor.

A descoberta inclui links diretos para registros relevantes e fornece as seguintes informações para ajudar você a entender o ataque:

- O recurso específico em ataque

- O volume de tráfego que afeta o recurso

- A classificação do ataque (como UDP, TCP ou inundação de SYN)

A descoberta reflete dinamicamente o status do ataque. O status do ataque é baseado nos seguintes eventos de registro:

- Mitigação iniciada: o alerta aparece quando as medidas de mitigação começam.

Mitigação em andamento: à medida que a mitigação avança, a descoberta é atualizada automaticamente, mantendo você informado sobre a situação atual. A captura de tela a seguir mostra um exemplo de descoberta ativa:

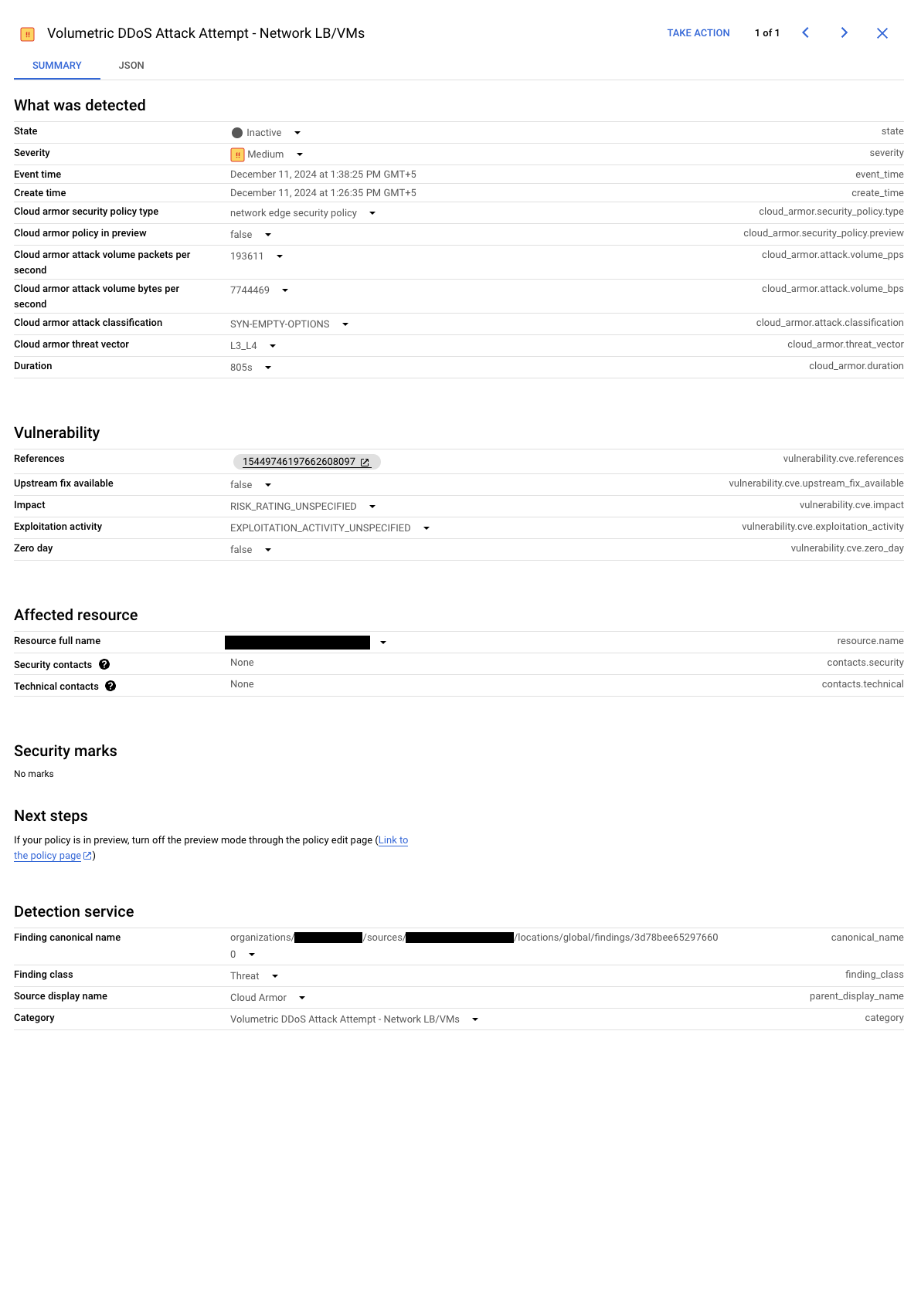

Uma descoberta ativa do Security Command Center (clique para ampliar). Mitigação encerrada: quando o ataque diminui e a mitigação termina, a descoberta fica inativa, fornecendo um registro do evento. A captura de tela a seguir mostra um exemplo de descoberta inativa:

Uma descoberta inativa do Security Command Center (clique para ampliar).

A seguir

- Saiba como configurar políticas de segurança de borda de rede.

- Saiba mais sobre o Cloud Armor Enterprise