Ein DDoS-Angriff (Distributed Denial of Service) ist ein absichtlicher Versuch eines feindlichen Akteurs, den Betrieb von öffentlich zugänglichen Websites, Systemen und APIs zu stören, mit dem Ziel, die Erfahrung von legitimen Nutzern zu beeinträchtigen. Für Arbeitslasten, die externe Passthrough-Network-Load-Balancer, Protokollweiterleitung oder VMs mit öffentlichen IP-Adressen verwenden, bietet Google Cloud Armor die folgenden Optionen, um Systeme vor DDoS-Angriffen zu schützen:

- DDoS-Standardschutz: Einfacher immer aktivierter Schutz für externe Passthrough-Network Load Balancer, Protokollweiterleitung oder VMs mit öffentlichen IP-Adressen. Dies ist in Google Cloud Armor Standard enthalten und erfordert keine zusätzlichen Abos.

- Erweiterter DDoS-Netzwerkschutz: Zusätzliche Schutzmaßnahmen für Cloud Armor Enterprise-Abonnenten, die externe Passthrough-Network Load Balancer, Protokollweiterleitung oder VMs mit öffentlichen IP-Adressen verwenden. Weitere Informationen zu Cloud Armor Enterprise finden Sie in der Übersicht zu Cloud Armor Enterprise.

In diesem Dokument wird der Unterschied zwischen dem Standard- und erweiterten DDoS-Schutz beschrieben, wie der erweiterte Netzwerk-DDoS-Schutz funktioniert und wie Sie den erweiterten Netzwerk-DDoS-Schutz aktivieren.

DDoS-Standardschutz und erweiterten Schutz vergleichen

In der folgenden Tabelle werden die Standard- und erweiterten DDoS-Schutzfunktionen verglichen.

| Feature | DDoS-Standardschutz | Erweiterter DDoS-Netzwerkschutz |

|---|---|---|

| Typ des geschützten Endpunkts |

|

|

| Erzwingung von Weiterleitungsregeln | ||

| Immer aktive Angriffsüberwachung und -benachrichtigung | ||

| Abwehr gezielter Angriffe | ||

| Telemetrie zur Schadensabwehr |

Funktionsweise des Netzwerk-DDoS-Schutzes

Der DDoS-Standardschutz ist immer aktiviert. Sie müssen nichts unternehmen, um sie zu aktivieren.

Sie konfigurieren den erweiterten DDoS-Netzwerkschutz pro Region. Anstatt die Edge-Netzwerk-Sicherheitsrichtlinie mit einem oder mehreren Zielpools, Zielinstanzen, Back-End-Diensten oder Instanzen mit externen IP-Adressen zu verknüpfen, verknüpfen Sie sie mit einem Edge-Netzwerk-Sicherheitsdienst in einer bestimmten Region. Wenn Sie Google Cloud Armor für eine bestimmte Region aktivieren, bietet sie immer eine gezielte, Volume-Angriffserkennung und -minderung für externe Passthrough-Network Load Balancer, Protokollweiterleitung und VMs mit öffentlichen IP-Adressen in dieser Region. Sie können den erweiterten DDoS-Netzwerkschutz nur auf Projekte anwenden, die bei Cloud Armor Enterprise registriert sind.

Wenn Sie den erweiterten DDoS-Schutz konfigurieren, erstellen Sie zuerst eine Sicherheitsrichtlinie vom Typ CLOUD_ARMOR_NETWORK in einer von Ihnen ausgewählten Region. Als Nächstes aktualisieren Sie die Sicherheitsrichtlinie, um den erweiterten DDoS-Netzwerkschutz zu aktivieren. Schließlich erstellen Sie einen Edge-Netzwerk-Sicherheitsdienst, eine Ressource, an die Sie Sicherheitsrichtlinien vom Typ CLOUD_ARMOR_NETWORK anhängen können. Wenn Sie die Sicherheitsrichtlinie an den Edge-Netzwerk-Sicherheitsdienst anhängen, wird der erweiterte DDoS-Schutz für alle anwendbaren Endpunkte in der von Ihnen ausgewählten Region aktiviert.

Beim erweiterten DDoS-Netzwerkschutz wird der Baseline-Traffic gemessen, um die Leistung der Gegenmaßnahmen zu verbessern. Wenn Sie den erweiterten DDoS-Schutz für Netzwerke aktivieren, dauert es 24 Stunden, bis eine zuverlässige Baseline erstellt wird und die erlernten Informationen zur Verbesserung der Gegenmaßnahmen genutzt werden können. Nach Ablauf des Trainingszeitraums wendet der erweiterte DDoS-Schutz für Netzwerke zusätzliche Abwehrmaßnahmen auf Grundlage des bisherigen Traffics an.

Erweiterten DDoS-Schutz für Netzwerke aktivieren

Führen Sie die folgenden Schritte aus, um den erweiterten DDoS-Schutz für Netzwerke zu aktivieren.

Für Cloud Armor Enterprise registrieren

Ihr Projekt muss für Cloud Armor Enterprise registriert sein, um den erweiterten DDoS-Netzwerkschutz pro Region zu aktivieren. Nach der Aktivierung erhalten alle regionalen Endpunkte in der aktivierten Region den immer aktiven erweiterten DDoS-Schutz.

Sorgen Sie dafür, dass in Ihrem Rechnungskonto ein aktives Abo von Cloud Armor Enterprise vorhanden ist und dass das aktuelle Projekt in Cloud Armor Enterprise registriert ist. Weitere Informationen zur Registrierung für Cloud Armor Enterprise finden Sie unter Cloud Armor Enterprise abonnieren und Projekte registrieren.

IAM-Berechtigungen (Identity and Access Management) konfigurieren

Zum Konfigurieren, Aktualisieren oder Löschen eines Cloud Armor-Edge-Sicherheitsdienstes benötigen Sie die folgenden IAM-Berechtigungen:

compute.networkEdgeSecurityServices.createcompute.networkEdgeSecurityServices.updatecompute.networkEdgeSecurityServices.getcompute.networkEdgeSecurityServices.delete

In der folgenden Tabelle sind die grundlegenden Berechtigungen der IAM-Rollen und die zugehörigen API-Methoden aufgeführt.

| IAM-Berechtigung | API-Methoden |

|---|---|

compute.networkEdgeSecurityServices.create |

networkEdgeSecurityServices insert |

compute.networkEdgeSecurityServices.update |

networkEdgeSecurityServices patch |

compute.networkEdgeSecurityServices.get |

networkEdgeSecurityServices get |

compute.networkEdgeSecurityServices.delete |

networkEdgeSecurityServices delete |

compute.networkEdgeSecurityServices.list |

networkEdgeSecurityServices aggregatedList |

Weitere Informationen zu den IAM-Berechtigungen, die Sie bei der Verwendung von Cloud Armor benötigen, finden Sie unter IAM-Berechtigungen für Google Cloud Armor-Sicherheitsrichtlinien einrichten.

Erweiterten DDoS-Schutz für Netzwerke konfigurieren

Führen Sie die folgenden Schritte aus, um den erweiterten DDoS-Schutz für Netzwerke zu aktivieren.

Erstellen Sie eine Sicherheitsrichtlinie vom Typ

CLOUD_ARMOR_NETWORKoder verwenden Sie eine vorhandene Sicherheitsrichtlinie vom TypCLOUD_ARMOR_NETWORK.gcloud compute security-policies create SECURITY_POLICY_NAME \ --type CLOUD_ARMOR_NETWORK \ --region REGIONErsetzen Sie Folgendes:

SECURITY_POLICY_NAME: Der Name, den Ihre Sicherheitsrichtlinie haben sollREGION: die Region, in der Ihre Sicherheitsrichtlinie bereitgestellt werden soll

Aktualisieren Sie die neu erstellte oder vorhandene Sicherheitsrichtlinie. Setzen Sie dazu das Flag

--network-ddos-protectionaufADVANCED.gcloud compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED \ --region REGIONAlternativ können Sie das Flag

--network-ddos-protectionaufADVANCED_PREVIEWsetzen, um die Sicherheitsrichtlinie im Vorschaumodus zu aktivieren.gcloud beta compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED_PREVIEW \ --region REGIONErstellen Sie einen Edge-Netzwerk-Sicherheitsdienst, der auf Ihre Sicherheitsrichtlinie verweist.

gcloud compute network-edge-security-services create SERVICE_NAME \ --security-policy SECURITY_POLICY_NAME \ --region REGION

Erweiterten DDoS-Netzwerkschutz deaktivieren

Wenn Sie den erweiterten DDoS-Schutz deaktivieren möchten, können Sie entweder die Sicherheitsrichtlinie aktualisieren oder löschen.

Sicherheitsrichtlinie aktualisieren

Aktualisieren Sie mit dem folgenden Befehl Ihre Sicherheitsrichtlinie und legen Sie das Flag --network-ddos-protection auf STANDARD fest. Ersetzen Sie Variablen durch Informationen, die für Ihre Bereitstellung relevant sind.

gcloud compute security-policies update SECURITY_POLICY_NAME \

--network-ddos-protection STANDARD \

--region REGION

Sicherheitsrichtlinie löschen

Bevor Sie eine Edge-Netzwerk-Sicherheitsrichtlinie löschen können, müssen Sie sie zuerst aus dem Edge-Netzwerk-Sicherheitsdienst entfernen, da Sie aktive Sicherheitsrichtlinien nicht löschen können. Führen Sie die folgenden Schritte aus, um Ihre Sicherheitsrichtlinie zu löschen:

Entfernen Sie Ihre Richtlinie aus dem Edge-Netzwerk-Sicherheitsdienst oder löschen Sie den Edge-Netzwerk-Sicherheitsdienst.

Verwenden Sie den folgenden Befehl, um Ihre Richtlinie aus dem Edge-Netzwerk-Sicherheitsdienst zu entfernen:

gcloud compute network-edge-security-services update SERVICE_NAME \ --security-policy="" \ --region=REGION_NAMEVerwenden Sie den folgenden Befehl, um den Network Edge-Sicherheitsdienst zu löschen:

gcloud compute network-edge-security-services delete SERVICE_NAME \ --region=REGION_NAME

Löschen Sie die Sicherheitsrichtlinie mit dem folgenden Befehl:

gcloud compute security-policies delete SECURITY_POLICY_NAME

Vorschaumodus verwenden

Im Vorschaumodus können Sie die Auswirkungen des erweiterten DDoS-Netzwerkschutzes beobachten, ohne die Maßnahmen zu erzwingen.

Cloud Armor Enterprise-Abonnenten können den Vorschaumodus auch für Richtlinien für den erweiterten DDoS-Schutz für Netzwerke aktivieren. Im Vorschaumodus erhalten Sie alle Protokollierungs- und Telemetriedaten zum erkannten Angriff und zur vorgeschlagenen Gegenmaßnahme. Die vorgeschlagene Abhilfemaßnahme wird jedoch nicht erzwungen. So können Sie die Wirksamkeit der Maßnahme testen, bevor Sie sie aktivieren. Da jede Richtlinie pro Region konfiguriert wird, können Sie den Vorschaumodus pro Region aktivieren oder deaktivieren.

Wenn Sie den Vorschaumodus aktivieren möchten, legen Sie das Flag --ddos-protection auf ADVANCED_PREVIEW fest.

Mit dem folgenden Beispiel können Sie eine vorhandene Richtlinie aktualisieren.

gcloud beta compute security-policies update POLICY_NAME \

--network-ddos-protection ADVANCED_PREVIEW \

--region=REGION

Ersetzen Sie Folgendes:

POLICY_NAME: der Name der RichtlinieREGION: die Region, in der sich die Richtlinie befindet.

Wenn sich Ihre Sicherheitsrichtlinie während eines aktiven Angriffs im Vorschaumodus befindet und Sie die Abhilfemaßnahmen erzwingen möchten, können Sie die Sicherheitsrichtlinie aktualisieren und das Flag --network-ddos-protection auf ADVANCED setzen. Die Richtlinie wird fast sofort durchgesetzt und das nächste MITIGATION_ONGOING-Logging-Ereignis spiegelt die Änderung wider. MITIGATION_ONGOING-Protokollierungsereignisse treten alle fünf Minuten auf.

Telemetrie zur DDoS-Abwehr im Netzwerk

Cloud Armor generiert drei Arten von Ereignislogs, um DDoS-Angriffe abzuwenden: MITIGATION_STARTED, MITIGATION_ONGOING und MITIGATION_ENDED. Mit den folgenden Logfiltern können Sie Ihre Logs nach Art der Gegenmaßnahme aufrufen:

| Art der Risikominderung | Log filter |

|---|---|

| Beginn der Abwehr | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_STARTED" |

| Abwehr läuft | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ONGOING" |

| Ende der Risikominderung | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ENDED" |

Ereignisprotokolle der Cloud Logging-Angriffsabwehr

Die folgenden Abschnitte enthalten Beispiele für das Logformat für jeden Typ von Ereignisprotokoll:

Abwehr gestartet

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_STARTED"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1400000

bps: 140000000

}

started: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Abwehr wird ausgeführt

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ONGOING"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1500000

bps: 150000000

}

ongoing: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Abwehr abgeschlossen

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ENDED"

target_vip: "XXX.XXX.XXX.XXX"

ended: {

attack_duration_seconds: 600

attack_type: "NTP-udp"

}

Im Vorschaumodus wird jedem der oben genannten mitigation_types ein PREVIEWED_ vorangestellt. Im Vorschaumodus ist MITIGATION_STARTED beispielsweise PREVIEWED_MITIGATION_STARTED.

Wenn Sie diese Logs ansehen möchten, rufen Sie den Log-Explorer auf und rufen Sie die Ressource network_security_policy auf.

Weitere Informationen zum Aufrufen von Logs finden Sie auf der Seite Logs ansehen.

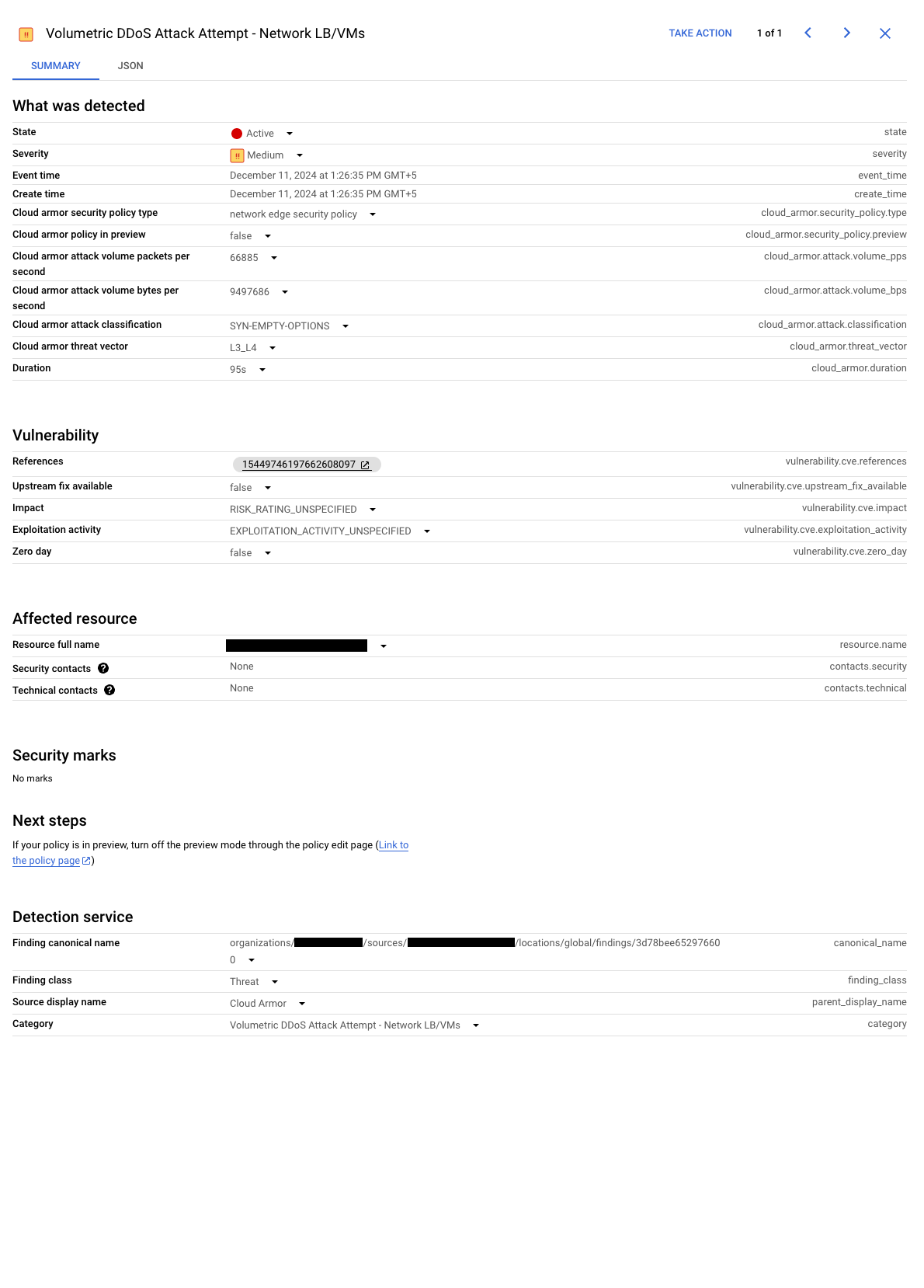

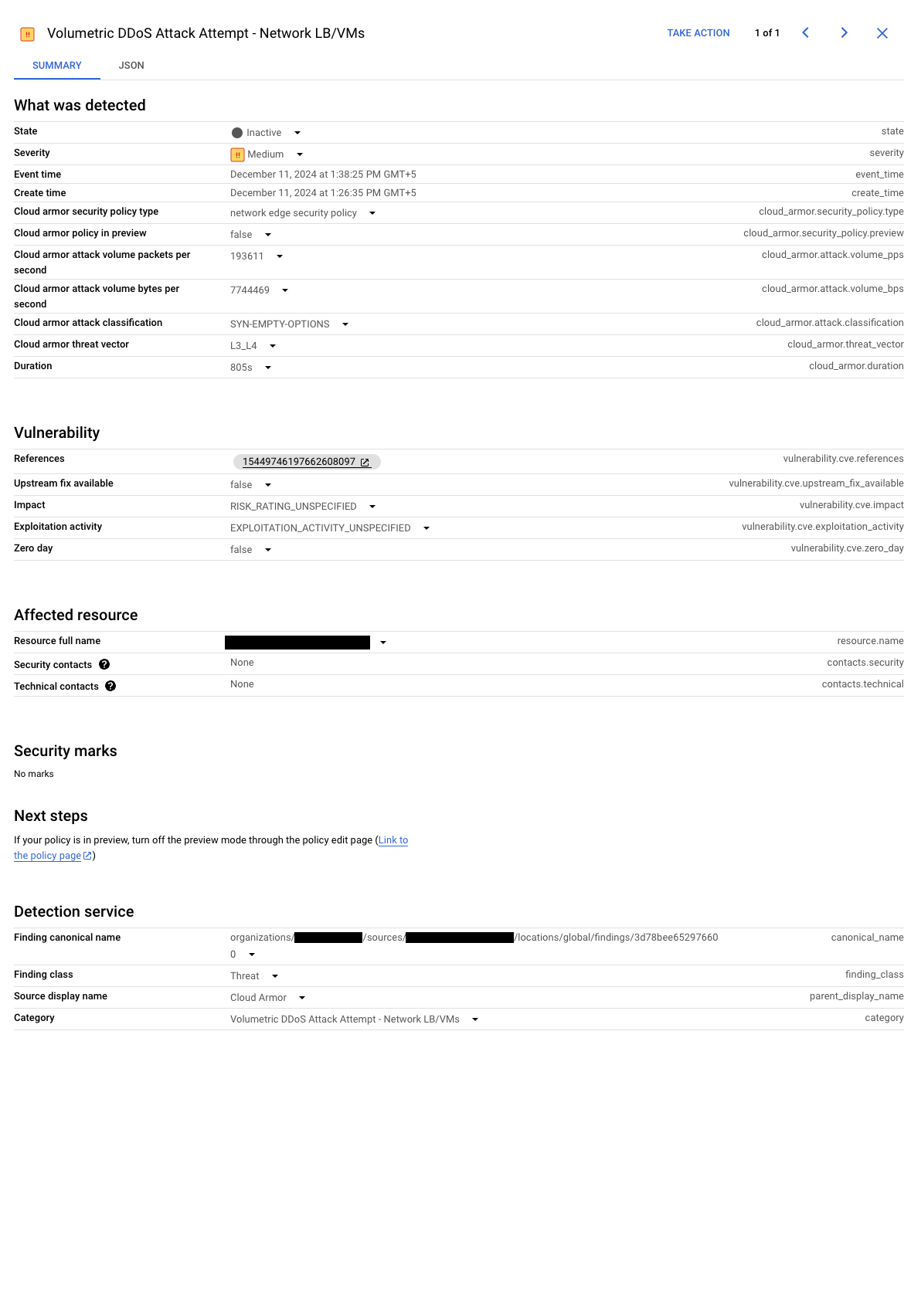

Ergebnisse im Security Command Center

Mit dem Security Command Center-Dashboard können Sie volumetrische DDoS-Angriffe auf Ihren Passthrough-Netzwerk-Load-Balancer und Ihre virtuellen Maschinen überwachen und darauf reagieren. Wenn Cloud Armor einen Angriff erkennt, wird im Dashboard und auf der Cloud Armor-Karte ein entsprechendes Ergebnis mit dem Label „Volumetric DDoS Attack Attempt – Network LB/VMs“ (Versuch eines volumetrischen DDoS-Angriffs – Netzwerk-LB/VMs) angezeigt.

Der Befund enthält direkte Links zu relevanten Logs und die folgenden Informationen, damit Sie den Angriff nachvollziehen können:

- Die spezifische Ressource, die angegriffen wird

- Das Trafficvolumen, das sich auf die Ressource auswirkt

- Die Klassifizierung des Angriffs (z. B. UDP, TCP oder SYN-Flood)

Das Ergebnis spiegelt den Angriffsstatus dynamisch wider. Der Angriffsstatus basiert auf den folgenden Logereignissen:

- Abwehr gestartet: Der Befund wird angezeigt, wenn Abhilfemaßnahmen beginnen.

Abwehr wird ausgeführt: Während der Abwehr wird der Befund automatisch aktualisiert, damit Sie über die aktuelle Situation informiert bleiben. Der folgende Screenshot zeigt ein Beispiel für ein aktives Ergebnis:

Ein aktiver Security Command Center-Eintrag (zum Vergrößern klicken). Behebung beendet: Wenn der Angriff nachlässt und die Behebung beendet wird, wird der Befund inaktiv und es wird ein Datensatz des Ereignisses erstellt. Der folgende Screenshot zeigt ein Beispiel für ein inaktives Ergebnis:

Ein inaktives Security Command Center-Ergebnis (zum Vergrößern klicken).