In diesem Dokument wird erläutert, wie Sie GKE on VMware für die Verwaltung in der Google Cloud Console verfügbar machen. Dazu gehört die einfache Verwaltung, z. B. die Möglichkeit, sich in Clustern anzumelden und deren Arbeitslasten anzusehen, sowie das Aktivieren der Verwaltung des Clusterlebenszyklus, um Cluster upgraden, aktualisieren und löschen zu können.

Flottenmitglieder und die Console

Alle GKE on VMware müssen Mitglieder einer Flotte sein. Damit können Sie mehrere Cluster und deren Arbeitslasten einheitlich ansehen und verwalten. Jede Clusterflotte ist einem Flotten-Hostprojekt zugeordnet.

In GKE on VMware wird ein Administratorcluster bei der Erstellung bei einer Flotte registriert. Dazu wird das Flottenhostprojekt im Abschnitt gkeConnect der Clusterkonfigurationsdatei angegeben. GKE on VMware verwendet diese Informationen, um Ihren Cluster beim angegebenen Flottenprojekt zu registrieren. Wenn die Registrierung fehlgeschlagen ist, kannst du die Registrierung mit gkectl update credentials register noch einmal versuchen.

Hinweis: Wenn Sie die Registrierung noch einmal versuchen, müssen Sie den Connect-Register-Dienstkontoschlüssel nicht aktualisieren. Sie können also weiterhin Ihr ursprüngliches Connect-Register-Dienstkonto verwenden. Weitere Informationen zu dem Befehl finden Sie unter Dienstkontoschlüssel rotieren.

In GKE on VMware wird ein Nutzercluster bei der Erstellung bei einer Flotte registriert:

Wenn Sie einen Nutzercluster mit

gkectlerstellen, geben Sie Ihr Flotten-Hostprojekt im AbschnittgkeConnectder Clusterkonfigurationsdatei an. GKE on VMware verwendet diese Informationen, um Ihren Cluster beim angegebenen Flottenprojekt zu registrieren.Wenn Sie einen Nutzercluster mit einem Standardtool (Konsole, Google Cloud CLI oder Terraform) erstellen, wird der Cluster automatisch zu einem Flottenmitglied im angegebenen Projekt.

Flottenmitglieder außerhalb von Google Cloud, z. B. GKE on VMware, werden in der Console in Ihrem Flottenhostprojekt zusammen mit anderen Flottenclustern wie GKE in Google Cloud angezeigt. In welchem Umfang Sie GKE on VMware über die Console verwalten können, hängt von folgenden Faktoren ab:

Wenn Sie die Authentifizierung eingerichtet haben, können Sie sich bei Ihren Clustern anmelden und deren Arbeitslasten und andere Details ansehen.

Wenn Sie für den Cluster die Verwaltung des Clusterlebenszyklus aktiviert haben, können Sie Nutzercluster auch über die Console aktualisieren, aktualisieren oder löschen. Wenn dieses Feature nicht aktiviert ist, können Sie den Clusterlebenszyklus nur mit

gkectlauf Ihrer Administratorworkstation verwalten.

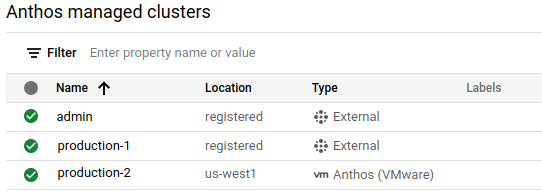

Registrierte Cluster ansehen

Alle Ihre Flottencluster werden in der Console auf der Übersichtsseite der Google Kubernetes Engine-Cluster angezeigt. So erhalten Sie einen Überblick über Ihre gesamte Flotte und können bei GKE on VMware sehen, welche Cluster von der GKE On-Prem API verwaltet werden.

So rufen Sie Ihre Flottencluster auf:

Rufen Sie in der Console die Seite Google Kubernetes Engine-Cluster auf.

Wählen Sie das Google Cloud-Projekt aus.

Wenn VM GKE on VMware in der Spalte Typ angezeigt wird, wird der Cluster von der GKE On-Prem API verwaltet.

Wenn in der Spalte Typ Extern angezeigt wird, wird der Cluster nicht von der GKE On-Prem API verwaltet.

Nutzer müssen sich beim Cluster anmelden und sich authentifizieren, um weitere Details zu einem Cluster zu sehen. Gehen Sie dazu so vor:

- Authentifizierungsmethode einrichten

- Nutzern bestimmte Rollen für Identity and Access Management gewähren

Authentifizierung einrichten

Wie bereits beschrieben, werden alle Flottencluster in der Console in der Liste der GKE- und GKE Enterprise-Cluster angezeigt. Nutzer müssen sich jedoch beim Cluster anmelden und sich authentifizieren, um weitere Details wie Knoten und Arbeitslasten zu sehen (und Aufgaben zur Verwaltung des Clusterlebenszyklus auszuführen, wenn die Funktion aktiviert ist). Dazu müssen Ihre registrierten Cluster mit einer der folgenden Authentifizierungsmethoden eingerichtet werden:

Google Identity: Mit dieser Option können sich Nutzer mit ihrer Google Cloud Identity anmelden. Dies ist die E-Mail-Adresse, die mit Ihrem Google Cloud-Konto verknüpft ist. Verwenden Sie diese Option, wenn Nutzer bereits mit ihrer Google-Identität Zugriff auf Google Cloud haben. Wenn Sie den Cluster in der Console erstellt haben, können Sie sich mit Ihrer Google-Identität im Cluster anmelden, müssen aber die Authentifizierung für andere Nutzer konfigurieren.

Die Anmeldung mit der Google-Identität ist der einfachste Ansatz zur Authentifizierung in der Konsole, insbesondere wenn Sie GKE on VMware mit einer minimalen Installation testen. Daher wird die entsprechende Einrichtung unten unter Google-Identitätsauthentifizierung einrichten ausführlich beschrieben.

OpenID Connect (OIDC): Mit dieser Option können sich Nutzer über die Konsole mit ihrer Identität eines OIDC-Identitätsanbieters wie Okta oder Microsoft AD FS in Clustern anmelden. Sie sollten diese Option verwenden, wenn Ihre Nutzer bereits Nutzernamen, Passwörter und Sicherheitsgruppenmitgliedschaften von Ihrem Anbieter haben. Informationen zum Einrichten der OIDC-Authentifizierung eines Drittanbieters für Ihre Cluster finden Sie in den folgenden Anleitungen:

Cluster für GKE Identity Service mit OIDC konfigurieren: In dieser Anleitung wird beschrieben, wie Sie die OIDC-Authentifizierung für Cluster für Cluster einrichten.

GKE Identity Service für eine Flotte einrichten: Mit dieser Option können Sie OIDC auf Flottenebene einrichten.

Inhabertoken: Wenn die vorherigen von Google bereitgestellten Lösungen für Ihre Organisation nicht geeignet sind, können Sie die Authentifizierung mit einem Kubernetes-Dienstkonto einrichten und sich mit dessen Inhabertoken anmelden. Weitere Informationen finden Sie unter Mit einem Inhabertoken einrichten.

Erforderliche Rollen gewähren

Der Zugriff auf die Console wird von der Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM) gesteuert. Diese IAM-Rollen sind unabhängig von der ausgewählten Authentifizierungsmethode erforderlich. Zum Verwalten des Clusterlebenszyklus in der Console müssen Sie einige IAM-Rollen gewähren.

Damit Nutzer auf die Console zugreifen können, müssen Sie mindestens die folgenden Rollen zuweisen:

roles/container.viewer: Mit dieser Rolle können Nutzer die GKE-Clusterseite und andere Containerressourcen in der Console ansehen. Ausführliche Informationen zu den in dieser Rolle enthaltenen Berechtigungen oder zum Gewähren einer Rolle mit Lese-/Schreibberechtigungen finden Sie in der IAM-Dokumentation unter Kubernetes Engine-Rollen.roles/gkehub.viewer: Mit dieser Rolle können Nutzer Cluster außerhalb von Google Cloud in der Console ansehen. Ausführliche Informationen zu den in dieser Rolle enthaltenen Berechtigungen oder zum Gewähren einer Rolle mit Lese-/Schreibberechtigungen finden Sie in der IAM-Dokumentation unter GKE-Hub-Rollen.

Damit Nutzer den Clusterlebenszyklus in der Console verwalten können, müssen Sie die IAM-Rolle

roles/gkeonprem.adminzuweisen. Die Rolleroles/gkeonprem.admingewährt Nutzern Administratorzugriff auf die GKE On-Prem API, die in der Console zum Verwalten des Clusterlebenszyklus verwendet wird. Weitere Informationen zu den Berechtigungen, die in dieser Rolle enthalten sind, finden Sie in der IAM-Dokumentation unter GKE On-Prem-Rollen.

Die folgenden Befehle zeigen, wie Sie die minimalen Rollen gewähren, die zum Verwalten des Clusterlebenszyklus in der Console erforderlich sind:

gcloud projects add-iam-policy-binding FLEET_HOST_PROJECT_ID \

--member=MEMBER \

--role=roles/container.viewer

gcloud projects add-iam-policy-binding FLEET_HOST_PROJECT_ID \

--member=MEMBER \

--role=roles/gkehub.viewer

gcloud projects add-iam-policy-binding FLEET_HOST_PROJECT_ID \

--member=MEMBER \

--role=roles/gkeonprem.admin

Dabei gilt:

FLEET_HOST_PROJECT_IDist das Flotten-Hostprojekt. Bei Clustern, die mitgkectlerstellt wurden, ist dies das Projekt, das Sie im AbschnittgkeConnectder Konfigurationsdatei des Nutzerclusters konfiguriert haben. Bei Clustern, die in der Console erstellt wurden, ist dies das Projekt, das Sie beim Erstellen des Clusters ausgewählt haben.MEMBERist die E-Mail-Adresse des Nutzers im Formatuser:emailID, z. B.user:alice@example.com.

Verwaltung des Clusterlebenszyklus in der Console aktivieren

Nutzercluster, die mit Standardtools (Konsole, gcloud CLI oder Terraform) erstellt wurden, werden automatisch in der GKE On-Prem API registriert. Damit können Sie Aufgaben zur Verwaltung des Clusterlebenszyklus in der Console ausführen. Wenn Sie dieses Feature für Nutzercluster aktivieren möchten, die mit gkectl erstellt wurden, führen Sie die Schritte unter Nutzercluster für die Verwaltung durch die GKE On-Prem API konfigurieren aus.

Wenn die Verwaltung des Clusterlebenszyklus aktiviert ist, können Sie die folgenden Aufgaben über die Console ausführen:

- Nutzercluster upgraden

- Größe von Nutzerclustern anpassen

- Knotenpools erstellen und verwalten

- Nutzercluster löschen

Google-Identitätsauthentifizierung einrichten

Damit sich Nutzer mit ihrer Google-Identität im Cluster anmelden können, müssen Sie Folgendes konfigurieren:

Nutzer benötigen bestimmte IAM-Rollen (Identity and Access Management), um Cluster in der Console auf der Seite GKE-Cluster und GKE Enterprise-Clusterliste sehen und mit ihnen interagieren zu können.

Nutzer müssen den Kubernetes-Richtlinien für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) hinzugefügt werden, die das Connect-Gateway benötigt, um über den Connect-Agent auf den Kubernetes API-Server des Clusters zugreifen zu können.

RBAC-Autorisierung konfigurieren

Der Kubernetes API-Server jedes Clusters muss in der Lage sein, Anfragen von der Console zu autorisieren. Zum Konfigurieren der Autorisierung müssen Sie auf jedem Cluster Richtlinien für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) von Kubernetes konfigurieren.

Wenn Sie den Nutzercluster mit einem Standardtool erstellt haben, haben Sie möglicherweise bereits die entsprechenden RBAC-Richtlinien, die Ihnen vollständigen Administratorzugriff auf den Cluster gewähren. Die GKE On-Prem API fügt Ihr Google-Konto in den folgenden Fällen automatisch als Administrator hinzu:

Sie haben den Nutzercluster in der Console erstellt.

Sie haben den Nutzercluster mit der gcloud CLI erstellt und Ihr Google-Konto wurde im Flag

--admin-usersim Befehl zum Erstellen des Clusters angegeben.Sie haben den Nutzercluster mit Terraform erstellt und Ihr Google-Konto wurde im Feld

authorization.admin_users.usernameangegeben.

Nutzercluster, die mit gkectl erstellt wurden, gewähren Ihnen nicht die RBAC-Richtlinien zur Verwaltung des Clusters über die Console. Sie müssen sich selbst hinzufügen, nachdem der Cluster erstellt wurde. Unabhängig davon, mit welchem Tool Sie den Cluster erstellt haben, können Sie nach dem Erstellen des Clusters weitere Administratoren hinzufügen.

Sie können eine der folgenden Methoden verwenden, um Administratorzugriff auf den Cluster zu gewähren. Es werden zwei verschiedene gcloud-Befehle angezeigt.

Der Befehl

gcloud ... generate-gateway-rbacmuss auf Ihrer Administratorworkstation ausgeführt werden, da er Zugriff auf die kubeconfig-Datei und den Kontext des Clusters benötigt (in der Regel nur auf Ihrer Administratorworkstation). Mit dem Befehlgenerate-gateway-rbackönnen Sie die RBAC-Richtlinien anpassen. Die E-Mail-Adressen der Nutzer werden jedoch im Bereich Clusterdetails in der Console nicht als Administratoren angezeigt.Der Befehl

gcloud ... updatekann entweder auf Ihrer Administratorworkstation oder auf einem beliebigen Computer mit Zugriff auf die GKE On-Prem API ausgeführt werden.

generate-gateway-rbac

Stellen Sie eine Verbindung zu Ihrer Administrator-Workstation her.

Führen Sie den folgenden Befehl aus, um die Komponenten zu aktualisieren:

gcloud components updateGenerieren Sie die RBAC-Richtlinien und wenden Sie sie auf den Cluster für Nutzer und Dienstkonten an:

gcloud container fleet memberships generate-gateway-rbac \ --membership=MEMBERSHIP_NAME \ --role=ROLE \ --users=USERS \ --project=FLEET_HOST_PROJECT_ID \ --kubeconfig=KUBECONFIG_PATH \ --context=KUBECONFIG_CONTEXT \ --applyErsetzen Sie Folgendes:

- MEMBERSHIP_NAME: Der Name, der zur eindeutigen Darstellung des Clusters in seiner Flotte verwendet wird. In GKE on VMware sind der Name der Mitgliedschaft und der Clustername identisch.

- ROLE: die Kubernetes-Rolle, die Sie den Nutzern im Cluster zuweisen möchten. Wenn Sie Nutzern vollständigen Zugriff auf jede Ressource im Cluster in allen Namespaces gewähren möchten, geben Sie

clusterrole/cluster-adminan. Wenn Sie Lesezugriff gewähren möchten, geben Sieclusterrole/viewan. Sie können auch eine benutzerdefinierte Rolle erstellen, z. B.role/mynamespace/namespace-reader. Die benutzerdefinierte Rolle muss bereits vorhanden sein, bevor Sie den Befehl ausführen. - USERS: Die E-Mail-Adressen der Nutzer (Nutzerkonten oder Dienstkonten), denen Sie Berechtigungen erteilen möchten, als durch Kommas getrennte Liste. Beispiel:

--users=foo@example.com,test-acct@test-project.iam.gserviceaccount.com. - FLEET_HOST_PROJECT_ID: die Projekt-ID des Flotten-Hostprojekts.

- KUBECONFIG_PATH: der lokale Pfad, in dem die kubeconfig-Datei mit einem Eintrag für den Cluster gespeichert wird.

KUBECONFIG_CONTEXT ist der Clusterkontext des Clusters, wie er in der Datei „kubeconfig” angezeigt wird. Sie können den aktuellen Kontext über die Befehlszeile abrufen, indem Sie

kubectl config current-contextausführen. Unabhängig davon, ob Sie den aktuellen Kontext verwenden oder nicht, achten Sie darauf, dass er für den Zugriff auf den Cluster funktioniert. Führen Sie dazu einen einfachen Befehl wie den folgenden aus:kubectl get namespaces \ --kubeconfig=KUBECONFIG_PATH \ --context=KUBECONFIG_CONTEXT

Nachdem Sie

gcloud container fleet memberships generate-gateway-rbacausgeführt haben, sehen Sie am Ende der Ausgabe, die zur besseren Lesbarkeit abgeschnitten ist, in etwa so:Validating input arguments. Specified Cluster Role is: clusterrole/cluster-admin Generated RBAC policy is: -------------------------------------------- ... Applying the generate RBAC policy to cluster with kubeconfig: /usr/local/google/home/foo/.kube/config, context: kind-kind Writing RBAC policy for user: foo@example.com to cluster. Successfully applied the RBAC policy to cluster.Dies ist der Kontext für den Zugriff auf den Cluster über das Connect Gateway.

Weitere Informationen zum Befehl

generate-gateway-rbacfinden Sie im Referenzhandbuch für die gcloud-Befehlszeile.

update

Führen Sie den folgenden Befehl aus, um die Komponenten zu aktualisieren:

gcloud components updateFügen Sie für jeden Nutzer, dem die Rolle

clusterrole/cluster-admingewährt werden muss, das Flag--admin-usershinzu und führen Sie den folgenden Befehl aus. Sie können nicht mehrere Nutzer in einem einzelnen Flag angeben. Achten Sie darauf, Ihr Google-Konto in den Befehl aufzunehmen, da der Befehl die Gewährungsliste mit den Nutzern überschreibt, die Sie im Befehl angeben.gcloud container vmware clusters update USER_CLUSTER_NAME \ --admin-users YOUR_GOOGLE_ACCOUNT \ --admin-users ADMIN_GOOGLE_ACCOUNT_1 \

Zusätzlich zur Kubernetes-Rolle clusterrole/cluster-admin werden mit dem Befehl die RBAC-Richtlinien gewährt, die die Nutzer für den Zugriff auf den Cluster über das Connect-Gateway benötigen.

Console

Führen Sie die folgenden Schritte in der Console aus, um die RBAC-Richtlinien auf Nutzer anzuwenden:

Rufen Sie in der Console die Seite Google Kubernetes Engine-Cluster auf.

Wählen Sie das Google Cloud-Projekt aus, in dem sich der Nutzercluster befindet.

Klicken Sie in der Clusterliste auf den Namen des Clusters und dann im Bereich Details auf Weitere Details.

Klicken Sie im Bereich Autorisierung auf das Feld Clusteradministratornutzer und geben Sie die E-Mail-Adressen der einzelnen Nutzer ein.

Wenn Sie alle gewünschten Nutzer hinzugefügt haben, klicken Sie auf Fertig.

Weitere Informationen

- Flottenmanagement – Übersicht

- Über die Google Cloud Console mit Clustern arbeiten

- Connect – Übersicht

- Connect Agent – Übersicht