Neste documento, descrevemos como configurar permissões do Google Cloud e o Cloud Storage usando o aplicativo de configuração de nuvem do Appliance.

O aplicativo de configuração de nuvem do Appliance solicita informações, como o ID da sessão de transferência, o bucket do Cloud Storage e as preferências do Cloud Key Management Service (Cloud KMS). Com base nas informações fornecidas, o aplicativo de configuração de nuvem do Appliance configura suas permissões do Google Cloud , o bucket preferido do Cloud Storage e a chave do Cloud KMS para sua transferência.

Antes de começar

Verifique se você tem o seguinte:

O nome do projeto e o local da empresa usados para pedir o eletrodoméstico.

O ID do dispositivo, o ID da sessão, o nome do bucket e a chave de criptografia especificados ao fazer o pedido. Eles podem ser encontrados no e-mail intitulado Permissões do Google Transfer Appliance.

O agente de serviço do Serviço de transferência do Cloud Storage listado no e-mail intitulado Permissões do Google Transfer Appliance. Ele é semelhante a este exemplo:

project-TENANT_IDENTIFIER@storage-transfer-service.iam.gserviceaccount.comNeste exemplo,

TENANT_IDENTIFIERé um número gerado específico para este projeto específico.Usamos o Serviço de transferência do Cloud Storage para transferir dados entre seu bucket do Cloud Storage e o dispositivo.

Atribuir papéis do IAM

Você precisa ter os papéis do IAM corretos no projeto e no bucket do Cloud Storage.

Se você é o proprietário do projeto, basta roles/owner. Pule para a próxima seção, Fazer o download do aplicativo de configuração de nuvem do Appliance.

Se você não tiver roles/owner, precisará ter os seguintes papéis:

roles/storagetransfer.admin: para criar a conta de serviço do Serviço de transferência do Cloud Storage.roles/transferappliance.viewer: para buscar detalhes do bucket do Cloud Storage e da chave do Cloud Key Management Service.roles/storage.admin: pode ser concedida no nível do projeto se você não tiver criado um bucket do Cloud Storage ou no nível do bucket se estiver usando um bucket do Cloud Storage.roles/cloudkms.admin: pode ser concedida no nível do projeto se você não tiver criado uma chave do Cloud KMS ou no nível da chave se estiver usando uma chave do Cloud KMS.

Como visualizar papéis

Para ver os papéis do IAM que os principais têm em um projeto e nos recursos dele, faça o seguinte:

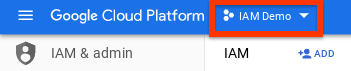

No console Google Cloud , acesse a página IAM.

A página exibe todos os principais que têm papéis do IAM no projeto.

Baixar o aplicativo de configuração de nuvem do Appliance

Para fazer o download do aplicativo de configuração de nuvem do Appliance:

Abra a página de boas-vindas do console Google Cloud .

Verifique se o nome do projeto usado para a transferência é exibido no seletor de projetos. O seletor de projetos informa em qual projeto você está trabalhando atualmente.

Se você não vir o nome do projeto que está usando para a transferência, clique no seletor do projeto e selecione o projeto correto.

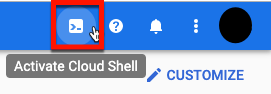

Clique em Ativar o Cloud Shell.

No Cloud Shell, use o comando

wgetpara fazer o download do aplicativo de configuração de nuvem do Appliance:wget https://storage.googleapis.com/transferappliance/cloudsetup/ta_cloudsetup_x86_64-linux -O ta_cloudsetup_x86_64-linux

Executar o aplicativo de configuração de nuvem do Appliance

No Cloud Shell, execute o seguinte comando para iniciar o aplicativo de configuração de nuvem do Appliance:

chmod 0777 ta_cloudsetup_x86_64-linux && ./ta_cloudsetup_x86_64-linux

O app mostra as etapas necessárias para configurar seu projeto.

Saída do aplicativo

O aplicativo de configuração de nuvem do Appliance conclui as seguintes ações:

- Concede permissões às contas de serviço do Appliance usadas para exportar dados do bucket do Cloud Storage.

- Apenas chaves de criptografia gerenciadas pelo cliente são compatíveis com a exportação de dados do bucket do Cloud Storage. Conceda permissão às contas de serviço do Appliance para acessar os dados de chave do Cloud KMS.

Exibe as seguintes informações:

- O Google Cloud nome do recurso da chave criptográfica

- O nome do bucket de destino do Cloud StorageGoogle Cloud .

As informações exibidas também são armazenadas no diretório inicial do Cloud Shell, denominado SESSION_ID-output.txt, em que SESSION_ID é o ID da sessão dessa transferência específica.

Os nomes das contas de serviço que receberam permissão para essa transferência específica são armazenados no diretório inicial no Cloud Shell, chamado cloudsetup.log.

Enviar informações da CMEK ao Google

Envie as informações principais preenchendo o formulário vinculado ao e-mail intitulado Permissões do Google Transfer Appliance.

Solução de problemas

Erro 400: a conta de serviço não existe.

Problema:

O aplicativo de configuração de nuvem do Appliance exibe a seguinte mensagem:

Service account ta-SESSION_ID@transfer-appliance-zimbru.iam.gserviceaccount.com does not exist.

Em que SESSION_ID é o ID da sessão fornecido para

o aplicativo de configuração de nuvem do Appliance.

Solução:

Verifique o ID da sessão para a transferência. Ele é exclusivo para cada sessão de transferência e compartilhado pela equipe do Transfer Appliance. Se você não recebeu um ID de sessão, entre em contato pelo e-mail data-support@google.com.

Erro: listagem de locais do KMS

Problema:

O aplicativo de configuração de nuvem do Appliance exibe a seguinte mensagem:

Error: listing kms locations

Solução:

Faça o seguinte no Cloud Shell:

Execute

gcloud auth loginpara autenticar novamente.Tente novamente o aplicativo de configuração de nuvem do Appliance.

Se o erro persistir, entre em contato com a equipe do Transfer Appliance pelo e-mail data-support@google.com.

Erro: criação do erro de restrição de chave do Cloud KMS

Problema:

O aplicativo de configuração de nuvem do Appliance exibe uma mensagem semelhante a esta:

Error: creating cloud kms key violates constraint error: code = FailedPrecondition desc= europe-west6 violates constraint 'constraints/gcp.resourceLocations' on the resource 'projects/test/locations/europe-west6'

Solução:

O projeto Google Cloud pode ter políticas da organização que não permitem a criação de chaves do Cloud Key Management Service em determinados locais. Veja as possíveis soluções a seguir:

- Escolha outro local para criar a chave do Cloud Key Management Service.

- Atualize a política da organização para permitir a criação de chaves do Cloud Key Management Service no local desejado.

Para mais informações, consulte Como restringir locais de recursos.