이 문서에서는 어플라이언스 클라우드 설정 애플리케이션을 사용하여 Google Cloud 권한과 Cloud Storage를 구성하는 방법을 설명합니다.

Appliance Cloud 설정 애플리케이션은 전송 세션 ID, Cloud Storage 버킷, Cloud Key Management Service(Cloud KMS) 환경설정과 같은 정보를 요청합니다. 어플라이언스 클라우드 설정 애플리케이션은 사용자가 제공하는 정보를 사용해서 전송에 사용할 Google Cloud 권한, 선호되는 Cloud Storage 버킷, Cloud KMS 키를 구성합니다.

시작하기 전에

다음 항목이 준비되었는지 확인합니다.

어플라이언스를 주문하는 데 사용되는 프로젝트 및 비즈니스 위치의 이름이 필요합니다.

어플라이언스를 주문할 때 지정된 어플라이언스 ID, 세션 ID, 버킷 이름, 암호화 키가 필요합니다. 이러한 항목은 Google Transfer Appliance 권한이라는 제목의 이메일에서 찾을 수 있습니다.

Google Transfer Appliance 권한이라는 제목의 이메일에 나열된 Storage Transfer Service 서비스 에이전트가 필요합니다. 이 항목은 다음 예시와 같이 표시됩니다.

project-TENANT_IDENTIFIER@storage-transfer-service.iam.gserviceaccount.com이 예시에서

TENANT_IDENTIFIER는 이러한 특정 프로젝트와 관련해서 생성된 번호입니다.Google은 Storage Transfer Service를 사용하여 Cloud Storage 버킷과 어플라이언스 간에 데이터를 전송합니다.

IAM 역할 할당

프로젝트 및 Cloud Storage 버킷에 대해 올바른 IAM 역할이 있어야 합니다.

프로젝트 소유자의 경우에는 roles/owner로 충분합니다. 다음 섹션인 Appliance Cloud 설정 애플리케이션 다운로드로 건너뜁니다.

roles/owner가 없으면 다음 역할이 있어야 합니다.

roles/storagetransfer.admin: Storage Transfer Service 서비스 계정을 만듭니다.roles/transferappliance.viewer: Cloud Storage 버킷과 Cloud Key Management Service 키 세부정보를 가져옵니다.roles/storage.admin: 아직 Cloud Storage 버킷을 만들지 않았으면 프로젝트 수준에서 부여될 수 있고, 기존 Cloud Storage 버킷을 사용 중이면 버킷 수준에서 부여될 수 있습니다.roles/cloudkms.admin: Cloud KMS 키를 만들지 않았으면 프로젝트 수준에서 부여될 수 있고, 기존 Cloud KMS 키를 사용 중이면 키 수준에서 부여될 수 있습니다.

역할 보기

주 구성원에 프로젝트 및 해당 리소스에 대해 있는 IAM 역할을 보려면 다음을 수행합니다.

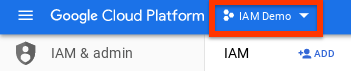

Google Cloud 콘솔에서 IAM 페이지로 이동합니다.

이 페이지에서는 프로젝트에서 IAM 역할이 있는 모든 주 구성원을 보여줍니다.

어플라이언스 클라우드 설정 애플리케이션 다운로드

어플라이언스 클라우드 설정 애플리케이션을 다운로드하려면 다음 안내를 따르세요.

Google Cloud 콘솔 시작 페이지를 엽니다.

전송에 사용된 프로젝트 이름이 프로젝트 선택자에 표시되었는지 확인합니다. 프로젝트 선택자는 현재 작업 중인 프로젝트를 보여줍니다.

전송에 사용 중인 프로젝트 이름이 표시되지 않으면 프로젝트 선택자를 클릭한 후 올바른 프로젝트를 선택합니다.

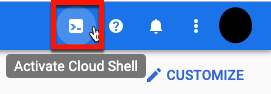

Cloud Shell 활성화를 클릭합니다.

Cloud Shell에서

wget명령어를 사용하여 Appliance Cloud 설정 애플리케이션을 다운로드합니다.wget https://storage.googleapis.com/transferappliance/cloudsetup/ta_cloudsetup_x86_64-linux -O ta_cloudsetup_x86_64-linux

Appliance Cloud 설정 애플리케이션을 실행합니다.

Cloud Shell에서 다음 명령어를 실행하여 Appliance Cloud 설정 애플리케이션을 시작합니다.

chmod 0777 ta_cloudsetup_x86_64-linux && ./ta_cloudsetup_x86_64-linux

앱 안내에 따라 프로젝트 구성에 필요한 단계를 수행합니다.

애플리케이션 출력

Appliance Cloud 설정 애플리케이션은 다음 작업을 수행합니다.

- Cloud Storage 버킷에서 데이터를 내보내는 데 사용되는 어플라이언스 서비스 계정에 권한을 부여합니다.

- Cloud Storage 버킷에서 데이터를 내보내는 데는 고객 관리 암호화 키만 지원됩니다. 어플라이언스 서비스 계정에 Cloud KMS 키 데이터에 액세스할 수 있는 권한을 부여합니다.

다음 정보를 표시합니다.

- Google Cloud 암호화 키 리소스 이름

- Google Cloud Cloud Storage 대상 버킷 이름

또한 표시된 정보는 Cloud Shell에서 SESSION_ID-output.txt라는 홈 디렉터리 내에 저장됩니다. 여기에서 SESSION_ID는 이 특정 전송의 세션 ID입니다.

이 특정 전송의 서비스 계정 부여 권한 이름은 Cloud Shell에서 cloudsetup.log라는 홈 디렉터리 내에 저장됩니다.

Google에 CMEK 정보 전송

Google Transfer Appliance 권한이라는 제목의 이메일로 연결되는 양식을 작성하여 주요 정보를 Google에 전송합니다.

문제 해결

오류 400: 서비스 계정이 없음

문제:

Appliance Cloud 설정 애플리케이션에 다음 메시지가 표시됩니다.

Service account ta-SESSION_ID@transfer-appliance-zimbru.iam.gserviceaccount.com does not exist.

여기서 SESSION_ID는 Appliance Cloud 설정 애플리케이션에 제공된 세션 ID입니다.

해결책:

전송의 세션 ID를 확인합니다. 세션 ID는 각 전송 세션에 고유하며 Transfer Appliance팀에서 공유됩니다. 세션 ID를 받지 못했으면 data-support@google.com에 문의하세요.

오류: KMS 위치 나열

문제:

Appliance Cloud 설정 애플리케이션에 다음 메시지가 표시됩니다.

Error: listing kms locations

해결책:

Cloud Shell 내에서 다음을 수행합니다.

gcloud auth login을 실행하여 다시 인증합니다.Appliance Cloud 설정 애플리케이션을 다시 시도합니다.

오류가 계속되면 Transfer Appliance팀(data-support@google.com)에 문의하세요.

오류: Cloud KMS 키 제약조건 만들기 오류

문제:

Appliance Cloud 설정 애플리케이션에 다음과 유사한 메시지가 표시됩니다.

Error: creating cloud kms key violates constraint error: code = FailedPrecondition desc= europe-west6 violates constraint 'constraints/gcp.resourceLocations' on the resource 'projects/test/locations/europe-west6'

해결책:

Google Cloud 프로젝트에 있는 조직 정책에 따라 특정 위치에서 Cloud Key Management Service 키 만들기가 허용되지 않을 수 있습니다. 가능한 해결책은 다음과 같습니다.

- Cloud Key Management Service 키를 만들기 위해 다른 위치를 선택합니다.

- 원하는 위치에서 Cloud Key Management Service 키를 만들 수 있도록 조직 정책을 업데이트합니다.

자세한 내용은 리소스 위치 제한을 참조하세요.