En esta página, se proporciona una descripción general de la navegación de Security Command Center Enterprise y lo que puedes hacer con las páginas de nivel superior de Security Command Center. Si usas Security Command Center Standard o Premium, consulta Cómo usar Security Command Center Standard o Premium en la consola de Google Cloud .

Si Security Command Center no está activo, se te invitará a activarlo. Para obtener más información sobre cómo activar Security Command Center Enterprise, consulta Cómo activar el nivel de Security Command Center Enterprise.

Permisos de IAM obligatorios

Para usar Security Command Center con todos los niveles de servicio, debes tener un rol de Identity and Access Management (IAM) que contenga los permisos adecuados:

- Security Center Admin Viewer (

roles/securitycenter.adminViewer) te permite ver Security Command Center. - El Editor administrador del centro de seguridad (

roles/securitycenter.adminEditor) te permite ver Security Command Center y realizar cambios. - Visualizador de servicios de Chronicle (

roles/chroniclesm.viewer) te permite ver la instancia de Google SecOps asociada.

Si las políticas de tu organización están configuradas para restringir identidades por dominio, debes acceder a la consola de Google Cloud en una cuenta que esté en un dominio permitido.

Las funciones de IAM para Security Command Center se pueden otorgar a nivel de organización, carpeta o proyecto. Tu capacidad para ver, editar, crear o actualizar resultados, recursos y fuentes de seguridad depende del nivel al que se te otorga acceso. Para obtener más información sobre los roles de Security Command Center, consulta Control de acceso.

También necesitas cualquiera de los siguientes roles de IAM:

- Administrador de Chronicle SOAR (

roles/chronicle.soarAdmin) - Administrador de amenazas de Chronicle SOAR (

roles/chronicle.soarThreatManager) - Administrador de vulnerabilidades de Chronicle SOAR

(

roles/chronicle.soarVulnerabilityManager)

Para habilitar el acceso a las funciones relacionadas con SOAR, también debes asignar estos roles de Identity and Access Management a un rol de SOC, un grupo de permisos y un entorno en la página Configuración > Configuración de SOAR. Para obtener más información, consulta Cómo asignar y autorizar usuarios con IAM.

Accede a Security Command Center en la Google Cloud consola

Puedes acceder al contenido de Security Command Center en la Google Cloud consola desde la página Descripción general del riesgo.

Sigue estos pasos para ir a Security Command Center:

Selecciona la organización en la que activaste Security Command Center Enterprise.

Si Security Command Center está activo en la organización o el proyecto que seleccionas, se mostrará la página Descripción general del riesgo con una descripción general.

Funciones y navegación de Security Command Center

A continuación, se describe la navegación en Security Command Center Enterprise. Si usas Security Command Center Standard o Premium, consulta Cómo usar Security Command Center Standard o Premium en la consola de Google Cloud .

Las tareas que puedes realizar dependen de tu nivel de servicio de Security Command Center, los servicios habilitados y los permisos de la función de IAM que se te otorgó.

La navegación de la izquierda de Security Command Center Enterprise incluye vínculos a las páginas del arrendatario de Google Security Operations que se configuró durante la activación de Security Command Center Enterprise.

Además, el arrendatario de Google Security Operations configurado durante la activación de Security Command Center Enterprise incluye vínculos a un subconjunto de páginas de la consola de Google Cloud .

Para ver qué funciones de Google Security Operations están disponibles con Security Command Center Enterprise, consulta Niveles de servicio de Security Command Center. Haz clic en un vínculo para obtener una explicación de la página.

| Sección de navegación de la consola deGoogle Cloud | Vínculo |

|---|---|

| Riesgo | |

| Investigación | |

| Detección | |

| Respuesta | |

| Paneles | |

| Configuración |

Página de resumen de riesgos

En la página Resumen de riesgos, se proporciona una vista rápida de las nuevas amenazas y la cantidad total de vulnerabilidades activas en tu entorno deGoogle Cloud de todos los servicios integrados.

La página Resumen de riesgos funciona como tu primer panel de seguridad de contacto, ya que destaca los riesgos de alta prioridad en tus entornos de nube. Para ver detalles sobre las áreas de investigación individuales en Visión general, selecciona una de las siguientes vistas:

Todo el riesgo: Muestra todos los datos.

Vulnerabilidades de CVE: Muestra las vulnerabilidades y la información relacionada con CVE.

Datos: Muestra información sobre tu postura de seguridad de los datos (versión preliminar).

Código: Muestra los hallazgos relacionados con la seguridad del código.

Seguridad de la IA: Muestra los hallazgos relacionados con la IA y los datos de la postura de seguridad.

Página Problemas

Los problemas son los riesgos de seguridad más importantes que Security Command Center Enterprise encuentra en tus entornos de nube, lo que te brinda la oportunidad de responder rápidamente a las vulnerabilidades y amenazas. Security Command Center descubre problemas a través de pruebas de penetración virtuales y detecciones basadas en reglas. Para obtener información sobre cómo investigar problemas, consulta Descripción general de los problemas.

Página de resultados

En la página Resultados, puedes consultar, revisar, silenciar y marcar los resultados de Security Command Center, que son los registros que crean los servicios de Security Command Center cuando detectan un problema de seguridad en tu entorno. Para obtener más información sobre cómo trabajar con los resultados en la página Resultados, consulta Revisa y administra los resultados.

Página de recursos

En la página Recursos, se muestra una vista detallada de todos los Google Cloud recursos, también llamados recursos, en tu proyecto o organización.

Para obtener más información sobre cómo trabajar con recursos en la página Recursos, consulta Trabaja con recursos en la consola.

Página de cumplimiento

De forma predeterminada, cuando activas Security Command Center, la página Cumplimiento muestra la pestaña Supervisar. En esta pestaña, se muestran todos los marcos regulatorios que admite Security Command Center con Security Health Analytics y el porcentaje de controles de comparativas aprobados.

La pestaña Monitor te permite ver cada marco regulatorio y proporciona detalles adicionales sobre qué controles regulatorios verifica las estadísticas del estado de la seguridad, la cantidad de incumplimientos detectados para cada control y una opción para exportar un informe de cumplimiento para ese marco regulatorio.

Los analizadores de vulnerabilidades de Security Health Analytics supervisan los incumplimientos de los controles de cumplimiento comunes según el mapeo de mejor esfuerzo proporcionado por Google. Los informes de cumplimiento de Security Health Analytics no reemplazan una auditoría de cumplimiento, pero pueden ayudarte a mantener tu estado de cumplimiento y a detectar infracciones con anticipación.

Cuando habilitas Compliance Manager (Vista previa) para Security Command Center Enterprise, la página Cumplimiento muestra las siguientes pestañas adicionales: Configurar (vista previa), Supervisar (vista previa) y Auditoría (vista previa). Estas pestañas te permiten crear y aplicar controles y frameworks de la nube, supervisar tu entorno y completar auditorías.

Para obtener más información sobre cómo Security Command Center admite la administración del cumplimiento si Compliance Manager no está habilitado, consulta Administra el cumplimiento.

Página de administración de la postura

En la página Posture, puedes ver detalles sobre las posturas de seguridad que creaste en tu organización y aplicar las posturas a una organización, una carpeta o un proyecto. También puedes ver las plantillas de postura predefinidas disponibles.

Búsqueda de SIEM

Esta página de la consola de Security Operations te permite encontrar eventos y alertas del Modelo de datos unificado (UDM) en tu instancia de Google Security Operations. Para obtener más información, consulta Búsqueda en el SIEM en la documentación de Google Security Operations.

Búsqueda de SOAR

Esta página de la consola de Security Operations te permite encontrar casos o entidades específicos indexados por Google Security Operations SOAR. Para obtener más información, consulta Trabaja con la página de búsqueda en SOAR en la documentación de Google Security Operations.

Reglas y detecciones

Esta página de la consola de Operaciones de seguridad te permite habilitar detecciones seleccionadas y crear reglas personalizadas para identificar patrones en los datos recopilados con los mecanismos de recopilación de datos de registro de la consola de Operaciones de seguridad. Para obtener información sobre las detecciones seleccionadas disponibles con Security Command Center Enterprise, consulta Investiga amenazas con detecciones seleccionadas.

IOC y alertas

En esta página de la consola de Operaciones de seguridad, puedes ver las alertas creadas por detecciones seleccionadas y reglas personalizadas. Para obtener información sobre cómo investigar alertas, consulta lo siguiente en la documentación de Google Security Operations:

- Investigar alertas de GCTI generadas por detecciones seleccionadas

- Investigar una alerta

Guías

Esta página de la consola de Security Operations te permite administrar los playbooks incluidos en el caso de uso de SCC Enterprise - Cloud Orchestration and Remediation.

Para obtener información sobre las integraciones disponibles en este caso de uso, consulta Niveles de servicio de Security Command Center.

Para obtener información sobre los manuales disponibles, consulta Actualiza el caso de uso de Enterprise.

Para obtener información sobre cómo usar la página Playbooks de la consola de Security Operations, consulta ¿Qué se incluye en la página Playbooks? en la documentación de Google Security Operations.

Página de fuentes

La página Fuentes contiene tarjetas que proporcionan un resumen de los recursos y resultados de las fuentes de seguridad que habilitaste. Las tarjetas de cada fuente de seguridad muestra algunos de los resultados de esa fuente. Puedes hacer clic en el nombre de la categoría de resultado para ver todos los resultados de esa categoría.

Paneles de SIEM

En esta página de la consola de Security Operations, puedes ver los paneles del SIEM de Google Security Operations para analizar las alertas creadas por las reglas de Google Security Operations y los datos recopilados con las capacidades de recopilación de datos de registro de la consola de Security Operations.

Para obtener más información sobre el uso de los paneles de SIEM, consulta Descripción general de los paneles en la documentación de Google Security Operations.

Paneles de SOAR

En esta página de la consola de Operaciones de seguridad, puedes ver y crear paneles con datos de SOAR que se pueden usar para analizar respuestas y casos. Para obtener más información sobre el uso de los paneles de SOAR, consulta Descripción general del panel de SOAR en la documentación de Google Security Operations.

Informes de SOAR

Esta página de la consola de Security Operations te permite ver informes sobre los datos de SOAR. Para obtener más información sobre el uso de los informes de SOAR, consulta Acerca de los informes de SOAR en la documentación de Google Security Operations.

Configuración de SCC

Te permite configurar Security Command Center, lo que incluye lo siguiente:

- Servicios adicionales de Security Command Center

- Conectores de múltiples nubes

- Conjuntos de recursos de alto valor

- Reglas de silenciamiento de hallazgos

- Exportaciones continuas de datos

Guía de configuración de SCC

Te permite activar Security Command Center Enterprise y configurar servicios adicionales. Para obtener más información, consulta Cómo activar el nivel Enterprise.

Configuración de SIEM

En esta página de la consola de Security Operations, puedes cambiar la configuración de las funciones relacionadas con el SIEM de Google Security Operations. Para obtener información sobre el uso de estas funciones, consulta la documentación de Google Security Operations.

Configuración de SOAR

En esta página de la consola de Security Operations, puedes cambiar la configuración de las funciones relacionadas con SOAR de Google Security Operations. Para obtener información sobre el uso de estas funciones, consulta la documentación de Google Security Operations.

Diferencias entre las páginas de Security Command Center Enterprise

El nivel Enterprise de Security Command Center incluye funciones disponibles en las páginas de la consola de Google Cloud y en las páginas de la consola de Operaciones de seguridad.

Accedes a la consola de Google Cloud y navegas a las páginas de la consola de Operaciones de seguridad desde la navegación de la consola de Google Cloud . Google Cloud En esta sección, se describen las tareas que puedes realizar en cada una.

Páginas de la consola de Google Cloud

Las páginas de la consola Google Cloud te permiten realizar tareas como las siguientes:

- Activa Security Command Center.

- Configura los permisos de Identity and Access Management (IAM) para todos los usuarios de Security Command Center.

- Conectarse a otros entornos de nube para recopilar datos de recursos y configuración

- Trabajar con hallazgos y exportarlos

- Evalúa los riesgos con las puntuaciones de exposición a ataques.

- Trabaja con los problemas, los riesgos de seguridad más importantes que Security Command Center Enterprise encontró en tus entornos de nube.

- Identifica datos de alta sensibilidad con Sensitive Data Protection.

- Investiga y corrige los hallazgos individuales de tu Google Cloud.

- Configura Security Health Analytics, Web Security Scanner y otros Google Cloud servicios integrados.

- Administrar las posturas de seguridad

- Configurar controles y frameworks de la nube

- Administrar una postura de seguridad de los datos

- Evaluar y generar informes sobre tu cumplimiento de los estándares o las comparativas de seguridad comunes

- Consulta y busca tus recursos de Google Cloud .

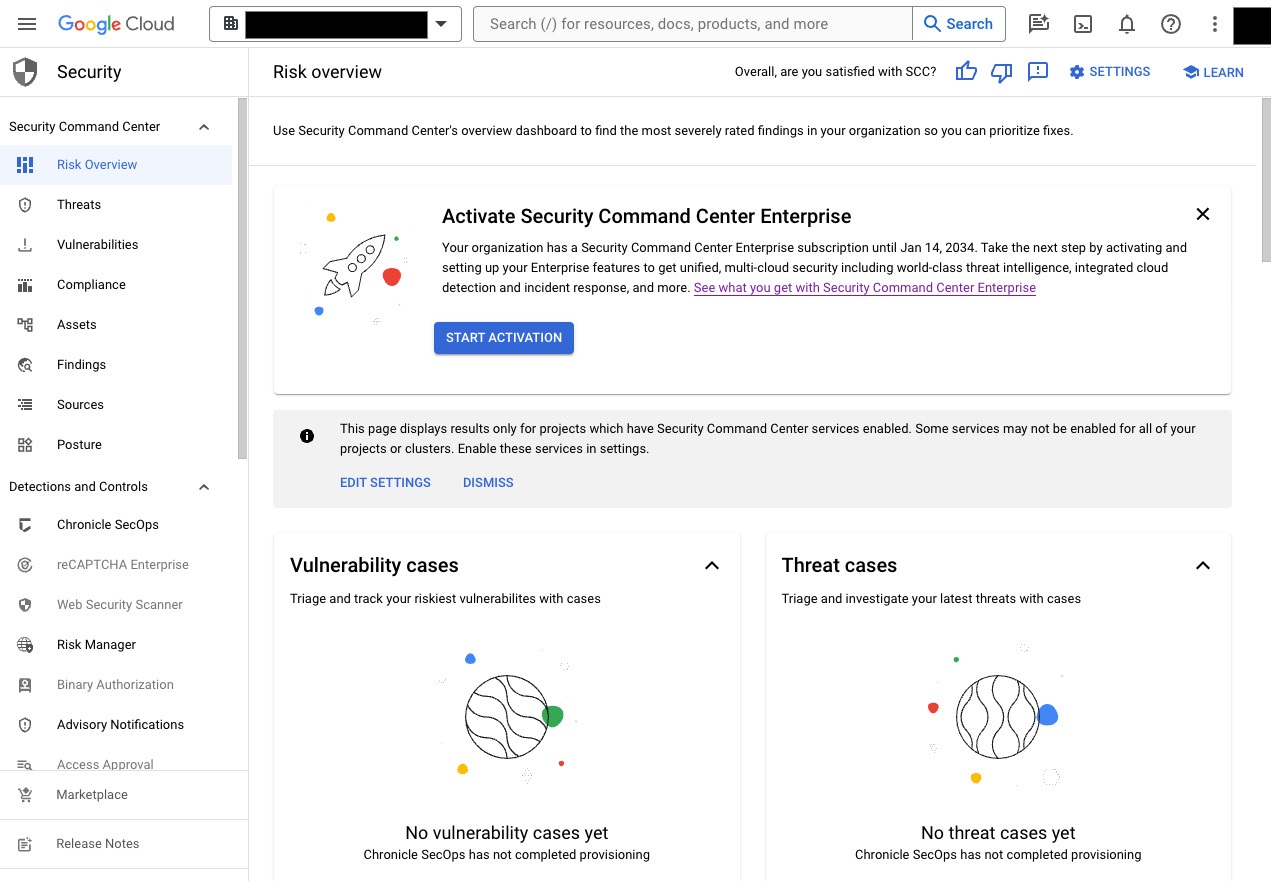

En la siguiente imagen, se muestra el contenido de Security Command Center en la consola deGoogle Cloud .

Páginas de la consola de Operaciones de seguridad

La página de la consola de Operaciones de seguridad te permite realizar tareas como las siguientes:

- Conéctate a otros entornos de nube para recopilar datos de registro para las detecciones seleccionadas en la administración de información y eventos de seguridad (SIEM).

- Configura los parámetros de organización, automatización y respuesta de seguridad (SOAR).

- Configura usuarios y grupos para la administración de incidentes y casos.

- Trabajar con casos, lo que incluye agrupar hallazgos, asignar tickets y trabajar con alertas

- Usar una secuencia automatizada de pasos conocida como guías para solucionar problemas

- Usa Workdesk para administrar las acciones y las tareas pendientes de los casos y los manuales abiertos.

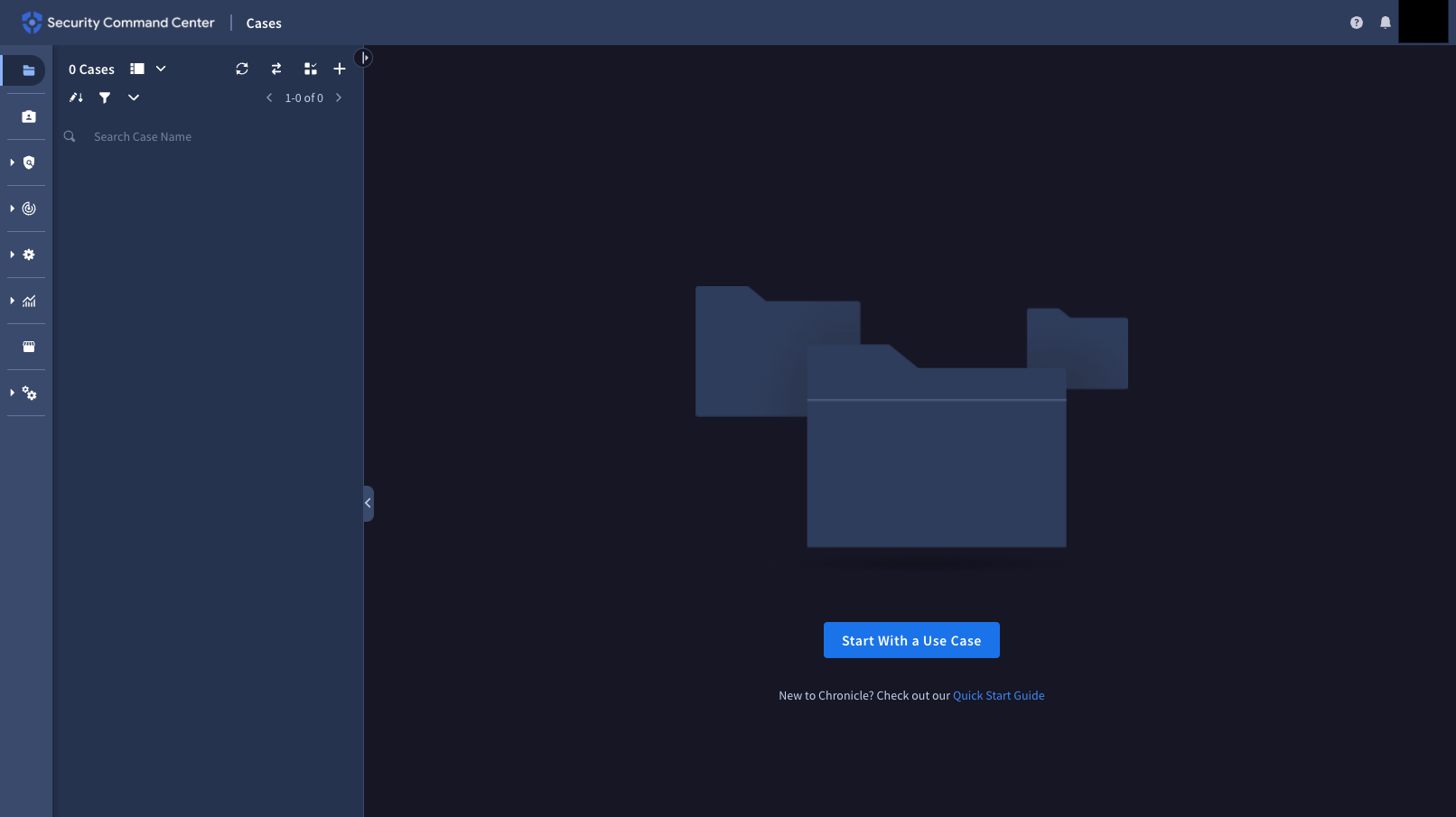

En la siguiente imagen, se muestra la consola de Operaciones de seguridad.

Las páginas de la consola de Operaciones de seguridad tienen una URL similar al siguiente patrón.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

Aquí, CUSTOMER_SUBDOMAIN es el identificador específico del cliente.