Présentation

Security Command Center fournit des notifications en temps réel sur ses résultats dans la consoleGoogle Cloud . Ce guide explique comment utiliser les services Google Cloud et des API tierces pour étendre ces fonctionnalités et recevoir des notifications en quasi-temps réel dans des applications de messagerie et de chat. Après l'avoir terminé, vous recevez des alertes concernant les nouveaux résultats des services tiers configurés sans vous connecter à la console Google Cloud . Vous pouvez ainsi trier plus rapidement les failles et les menaces. Découvrez les différents types de failles et menaces dans Security Command Center.

Topologie

Dans ce guide, vous créez la configuration illustrée dans le schéma suivant.

Objectifs

Dans ce guide, vous allez exécuter les opérations suivantes :

- Configurer un sujet Pub/Sub

- Configurer Slack, WebEx Teams et Twilio SendGrid Mail

- Écrire du code dans les fonctions Cloud Run

- Configurez Pub/Sub et les fonctions Cloud Run pour envoyer des notifications à Slack, WebEx Teams ou Twilio Sendgrid Mail chaque fois qu'un résultat de gravité élevée ou critique est écrit dans Security Command Center.

- Résoudre les problèmes de notification

Coûts

Ce tutoriel utilise des composants facturables de Google Cloud, y compris :

- Pub/Sub

- Fonctions Cloud Run

- Cloud Build

Obtenez une estimation des coûts en fonction de votre utilisation prévue à l'aide du Simulateur de coût.

Avant de commencer

Pour suivre ce guide, vous devez disposer des rôles Identity and Access Management (IAM) suivants :

- Administrateur de l'organisation (

roles/resourcemanager.organizationAdmin) - Administrateur du centre de sécurité (

roles/securitycenter.admin) - Administrateur de sécurité (

roles/iam.securityAdmin) - Un rôle disposant de l'autorisation

serviceusage.services.use, tel que Propriétaire (roles/owner), Éditeur (roles/editor) ou un rôle personnalisé - Créateur de comptes de service (

roles/iam.serviceAccountCreator) - Éditeur Pub/Sub (

roles/pubsub.editor) - Administrateur de compte de facturation (

roles/billing.admin)

Les rôles IAM pour Security Command Center peuvent être accordés au niveau de l'organisation, du dossier ou du projet. Votre capacité à afficher, modifier, créer ou mettre à jour les résultats, les éléments et les sources de sécurité dépend du niveau pour lequel vous disposez d'un accès. Pour en savoir plus sur les rôles Security Command Center, consultez la page Contrôle des accès.

Configurer un projet

Pour créer ou sélectionner un projet, procédez comme suit.

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud Build API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

-

Pour initialiser la gcloud CLI, exécutez la commande suivante :

gcloud init -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud Build API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

-

Pour initialiser la gcloud CLI, exécutez la commande suivante :

gcloud init Spécifiez votre projet Google Cloud dans une variable d'environnement.

export PROJECT_ID=PROJECT_IDRemplacez PROJECT_ID par l'ID du projet.

Spécifiez votre organisation Google Cloud dans une variable d'environnement.

export ORG_ID=ORG_IDRemplacez ORG_ID par votre ID d'organisation.

Définissez l'ID de projet pour les commandes

gcloud.gcloud config set project PROJECT_IDCréez le sujet Pub/Sub dans lequel les notifications sont publiées.

gcloud pubsub topics create scc-critical-and-high-severity-findings-topicSpécifiez le sujet dans une variable d'environnement.

export TOPIC=projects/$PROJECT_ID/topics/scc-critical-and-high-severity-findings-topicCréez l'abonnement qui indique aux fonctions Cloud Run d'envoyer un e-mail ou un message de chat lorsque des messages sont publiés sur le sujet.

gcloud pubsub subscriptions create scc-critical-and-high-severity-findings-sub \ --topic scc-critical-and-high-severity-findings-topicConfigurer Security Command Center pour publier des notifications sur le sujet. Tous les filtres compatibles avec l'API ListFindings peuvent être utilisés.

Le filtre suivant publie des notifications pour les résultats actifs de gravité élevée et critique dans l'emplacement

global. En savoir plus sur le filtrage des résultatsgcloud scc notifications create scc-critical-high-severity \ --pubsub-topic=$TOPIC \ --organization=$ORG_ID \ --location=global \ --filter "(severity=\"HIGH\" OR severity=\"CRITICAL\") AND state=\"ACTIVE\""- Créez un compte API Twilio Sendgrid Mail et obtenez une clé API.

- Créez et déployez une fonction Cloud Run qui envoie des e-mails lorsque des notifications sont reçues en provenance de Pub/Sub.

- Accédez à la console Google Cloud .

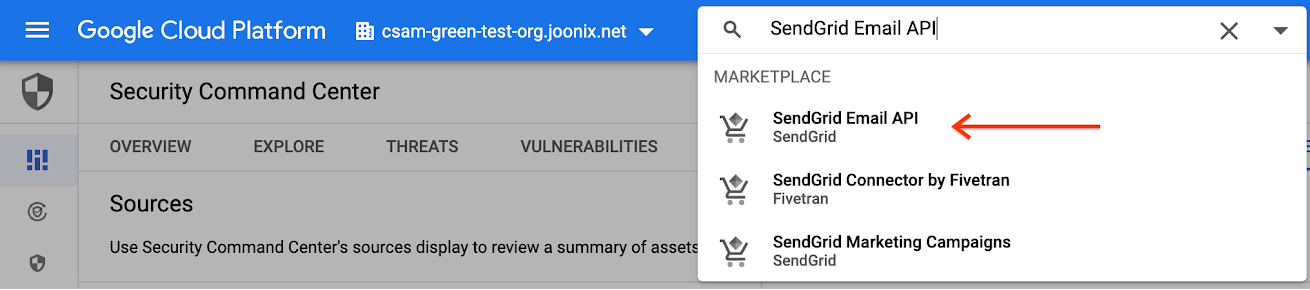

Accéder à la console Google Cloud - Dans le champ de recherche situé en haut de la page, recherchez API SendGrid Email.

Sur la page suivante, sélectionnez le forfait adapté à vos besoins.

Si nécessaire, sélectionnez un projet à associer à SendGrid. Vous devrez peut-être disposer des autorisations nécessaires pour gérer les achats du compte de facturation associé au projet.

Consultez les conditions d'utilisation et, si vous les acceptez, cliquez sur S'abonner.

Activez le service SendGrid en cliquant sur Register with SendGrid (Enregistrer auprès de SendGrid).

Sur l'écran d'inscription, saisissez un nom d'utilisateur, un mot de passe et une adresse e-mail. Acceptez les conditions d'utilisation, puis cliquez sur Continuer.

Dans la boîte de dialogue de confirmation, cliquez sur Return to Google (Retourner sur Google).

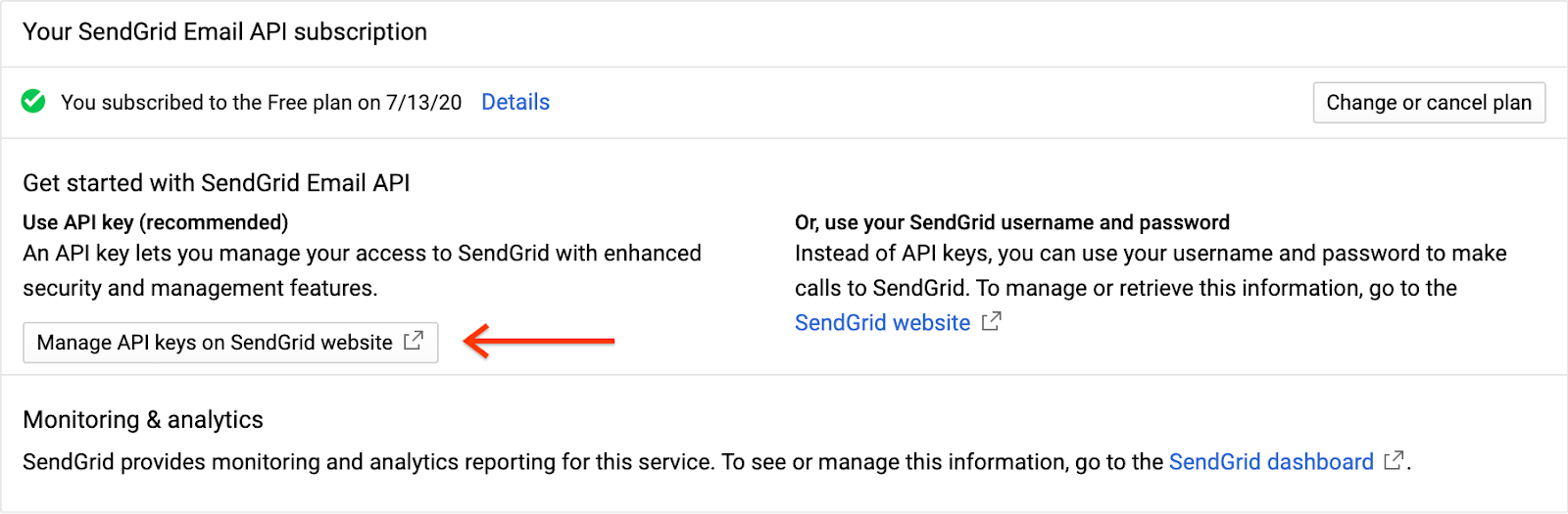

Cliquez sur Gérer les clés API sur le site Web de SendGrid. Un nouvel onglet affiche le site Web de SendGrid.

Remplissez le formulaire ou connectez-vous, si vous y êtes invité. Cliquez ensuite sur Premiers pas.

Dans le panneau du menu, développez Paramètres, puis cliquez sur Clés API.

Sur l'écran suivant, cliquez sur le bouton Créer une clé API.

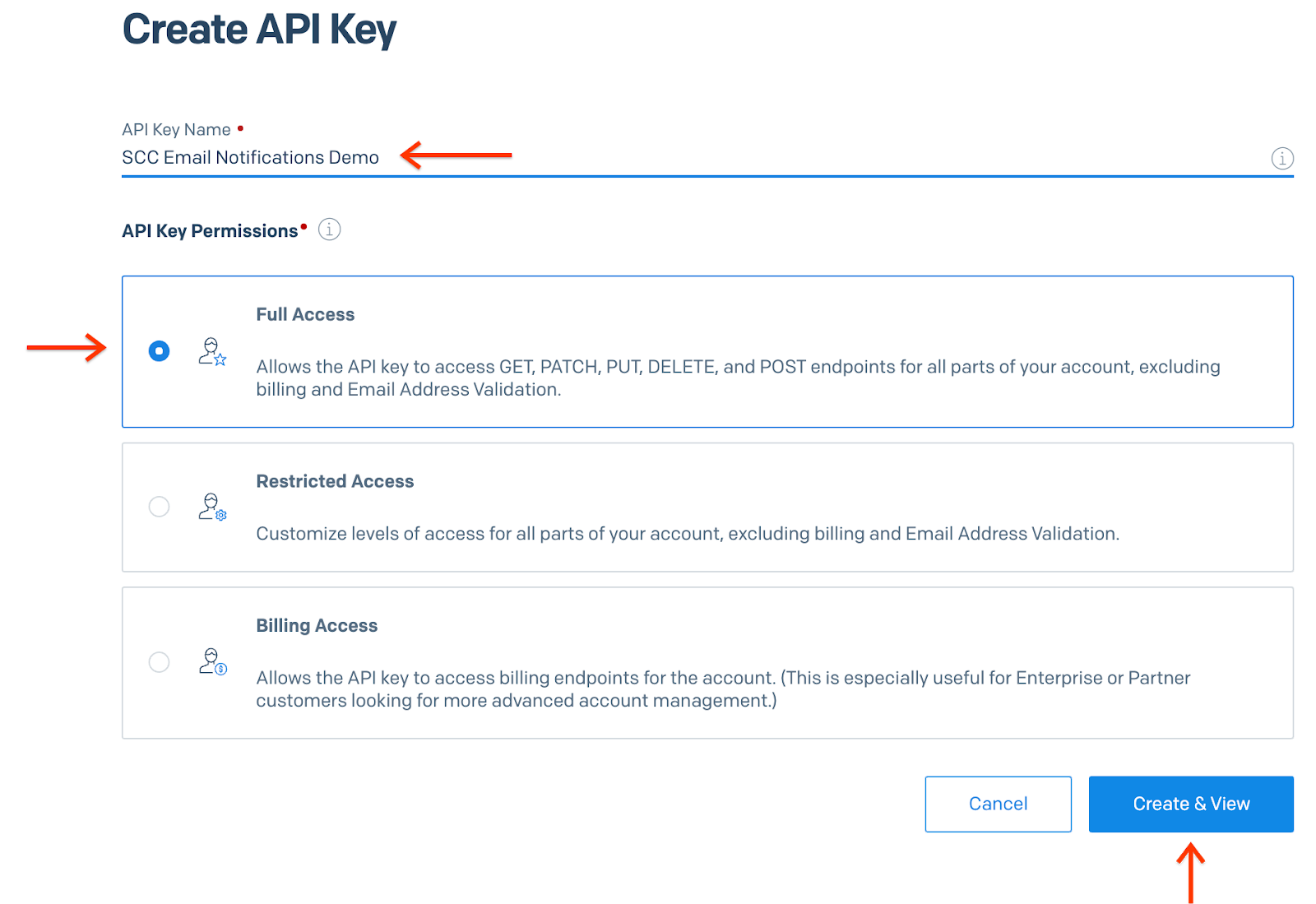

Sous Nom de la clé API, saisissez Notifications par e-mail SCC, sélectionnez Accès complet, puis cliquez sur le bouton Créer et afficher.

La clé API s'affiche. Notez sa valeur. Vous en aurez besoin dans la section suivante.

Cliquez sur OK. L'ensemble actuel de clés API s'affiche. Fermez l'onglet, puis revenez dans la console Google Cloud .

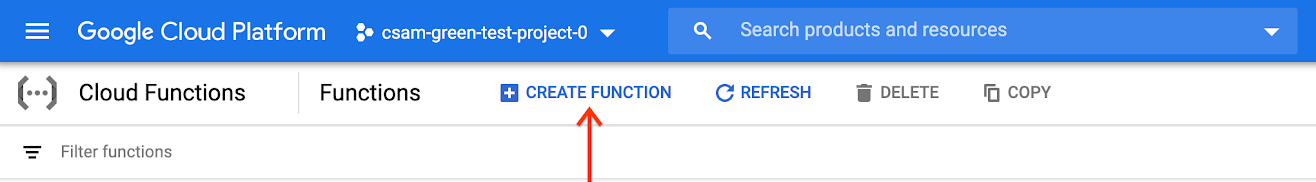

Accédez à Cloud Run Functions.

Accéder à Cloud Run FunctionsAssurez-vous d'utiliser le même PROJECT_ID que celui utilisé pour créer le sujet Pub/Sub.

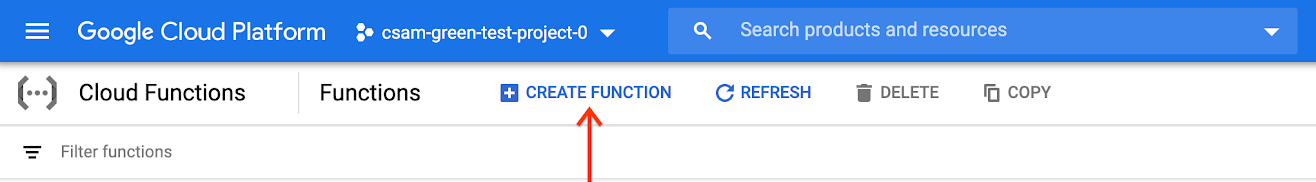

Cliquez sur Créer une fonction.

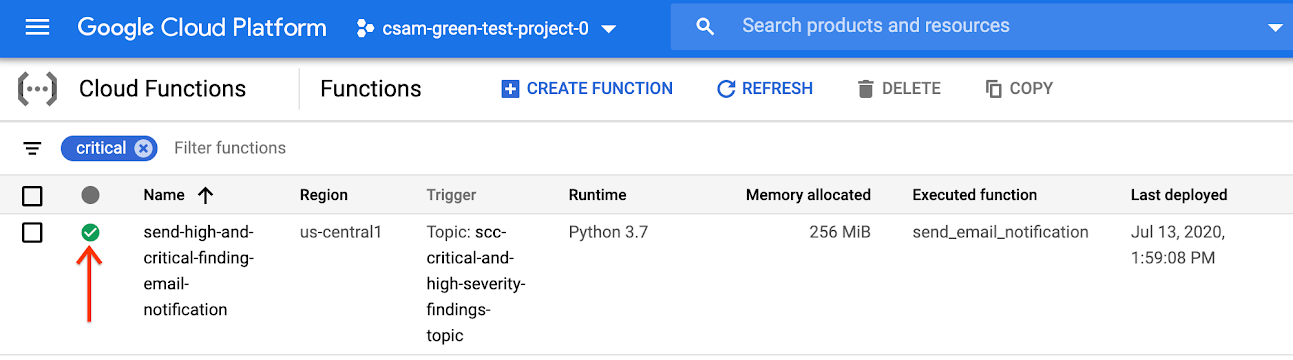

Définissez le nom de la fonction sur send-high-and-critical-finding-email-notification et le type de déclencheur sur Pub/Sub.

Sélectionnez le sujet Pub/Sub que vous avez créé dans la section Configurer un sujet Pub/Sub.

Cliquez sur Save (Enregistrer), puis sur Next (Suivant).

Sur la page suivante, définissez l'environnement d'exécution sur Python 3.8. L'exemple de code de cette section est écrit en Python, mais vous pouvez utiliser n'importe quel langage compatible avec Cloud Run Functions.

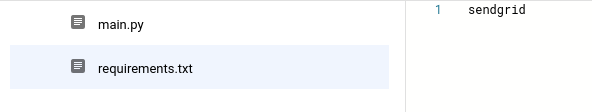

Dans la liste des fichiers, cliquez sur requirements.txt et ajoutez ce qui suit dans la zone de texte :

sendgrid.

Cliquez sur main.py et remplacez le contenu par l'extrait de code suivant.

import base64 import json from sendgrid import SendGridAPIClient from sendgrid.helpers.mail import Mail def send_email_notification(event, context): """Triggered from a message on a Pub/Sub topic. Args: event (dict): Event payload. context (google.cloud.functions.Context): Metadata for the event. """ pubsub_message = base64.b64decode(event['data']).decode('utf-8') message_json = json.loads(pubsub_message) message = Mail( from_email='noreply@yourdomain.com', to_emails='$EMAIL_ADDRESS', subject='New High or Critical Severity Finding Detected', html_content='A new high or critical severity finding was detected: ' + ''.join(message_json['finding']['category'])) try: sg = SendGridAPIClient('$SENDGRID_EMAIL_API_KEY') response = sg.send(message) print(response.status_code) print(response.body) print(response.headers) except Exception as e: print(e) print(pubsub_message)Remplacez les éléments suivants :

- Remplacez

noreply@yourdomain.compar l'adresse e-mail de provenance souhaitée. - Remplacez

$EMAIL_ADDRESSpar l'adresse e-mail de destination souhaitée. Remarque : Cette variable peut contenir un tableau d'adresses e-mail (['user1@yourdomain.com', 'user2@yourdomain.com']) ou vous pouvez écrire du code personnalisé pour définir une variable dynamique sur, par exemple, une liste alternée des personnes de garde. - Remplacez

$SENDGRID_EMAIL_API_KEYpar la clé API que vous possédez déjà ou par celle que vous avez créée dans la section précédente.

- Remplacez

Accédez au champ Point d'entrée et saisissez le nom de la fonction dans l'extrait de code (send_email_notification, dans cet exemple).

Cliquez sur Déployer. Vous êtes redirigé vers la liste des fonctions Cloud Run dans laquelle vous devriez voir votre nouvelle fonction. Lorsqu'une coche verte s'affiche à côté du nom de la fonction, cela signifie qu'elle a bien été déployée. Le processus peut prendre quelques minutes.

- Créez une application Slack disposant de droits suffisants pour publier des messages sur un canal Slack public.

- Créez et déployez une fonction Cloud Run qui publie des messages de chat sur Slack lorsque des notifications proviennent de Pub/Sub.

- Accédez à la liste des applications de l'API Slack. La page s'ouvre dans un autre onglet.

Se connecter ou créer un compte.

Sélectionnez Créer une application.

Définissez le nom de l'application sur SCC Finding Notifier.

Sélectionnez l'espace de travail Slack de développement dans lequel vous souhaitez que le bot Slack publie des messages, puis cliquez sur Créer une application.

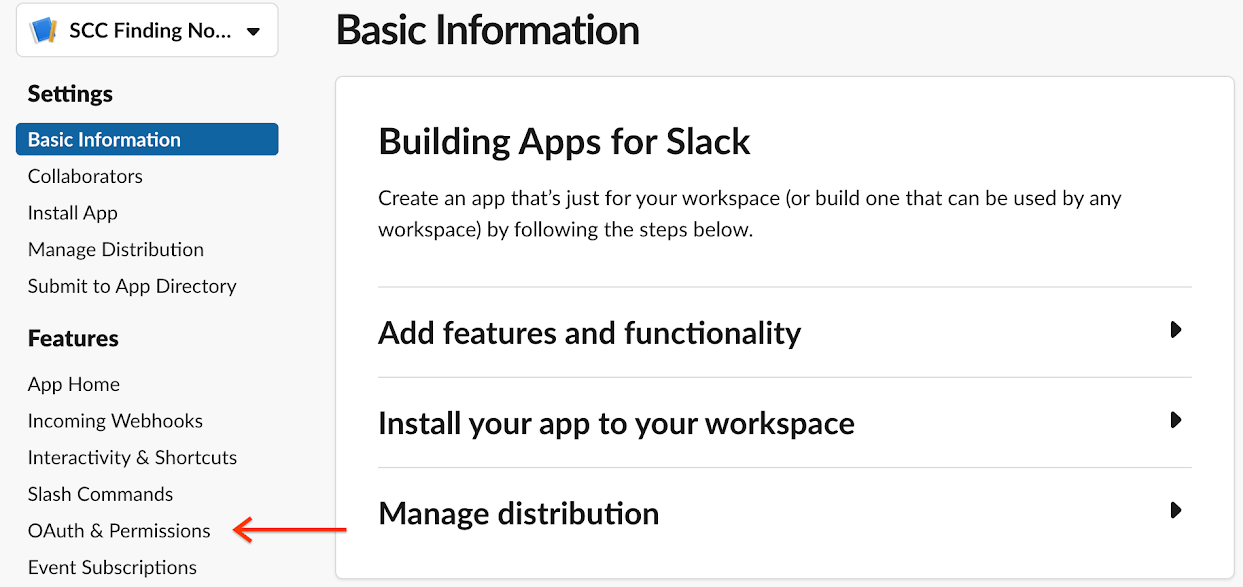

Dans le panneau de navigation, sélectionnez OAuth et autorisations.

Accédez à la section Champs d'application. Les champs d'application appartiennent à deux catégories :

- Champs d'application des jetons de bot

- Champs d'application des jetons d'utilisateur

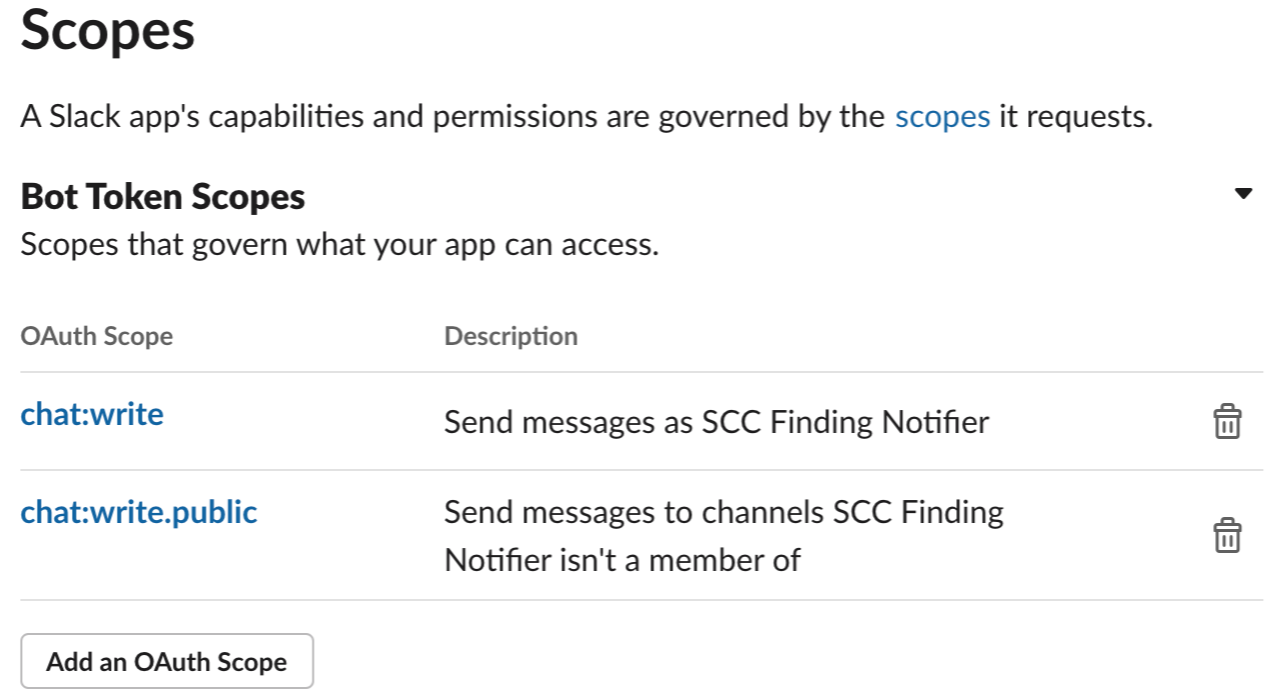

Dans cet exercice, vous n'avez pas besoin d'ajouter un champ d'application de jeton d'utilisateur. Sous "Champs d'application des jetons de bot", cliquez sur Ajouter un champ d'application OAuth et saisissez les informations suivantes :

chat:writechat:write.public

Faites défiler la page OAuth et autorisations jusqu'en haut, puis cliquez sur Installer l'application dans l'espace de travail.

Dans la boîte de dialogue de confirmation, cliquez sur Autoriser.

Copiez le jeton d'accès OAuth de l'utilisateur bot pour l'utiliser dans Cloud Functions.

Accédez à Cloud Run Functions.

Accéder à Cloud Run FunctionsVérifiez que vous utilisez le même PROJECT_ID que celui dans lequel le sujet Pub/Sub a été créé.

Cliquez sur Créer une fonction.

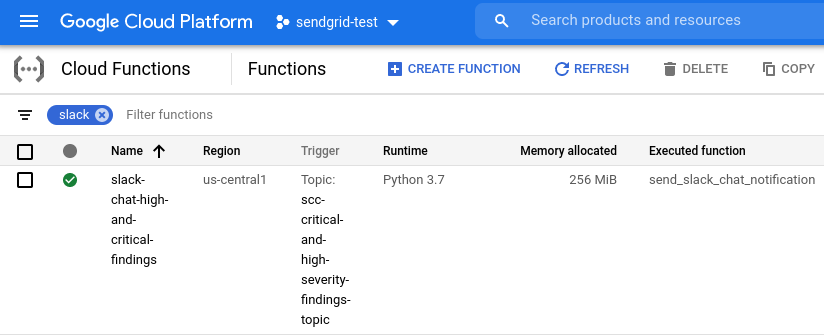

Définissez le nom de la fonction sur slack-chat-high-and-critical-findings et le type de déclencheur sur Pub/Sub.

Sélectionnez le sujet Pub/Sub que vous avez créé dans la section Configurer un sujet Pub/Sub.

Cliquez sur Save (Enregistrer), puis sur Next (Suivant).

Sur la page suivante, définissez l'environnement d'exécution sur Python 3.8. L'exemple de code de cette section est écrit en Python, mais vous pouvez utiliser n'importe quel langage compatible avec Cloud Run Functions.

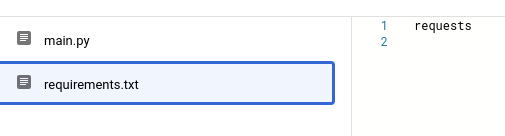

Accédez à la liste des fichiers. Cliquez sur requirements.txt et ajoutez l'élément suivant :

requests.

Cliquez sur main.py et remplacez son contenu par l'extrait de code suivant.

import base64 import json import requests TOKEN = "BOT_ACCESS_TOKEN" def send_slack_chat_notification(event, context): pubsub_message = base64.b64decode(event['data']).decode('utf-8') message_json = json.loads(pubsub_message) finding = message_json['finding'] requests.post("https://slack.com/api/chat.postMessage", data={ "token": TOKEN, "channel": "#general", "text": f"A high severity finding {finding['category']} was detected!" })Remplacez

BOT_ACCESS_TOKENpar le jeton d'accès OAuth de l'utilisateur bot que vous avez créé avec l'application Slack.Accédez au champ Point d'entrée et saisissez le nom de la fonction dans l'extrait de code (send_slack_chat_notification, dans cet exemple).

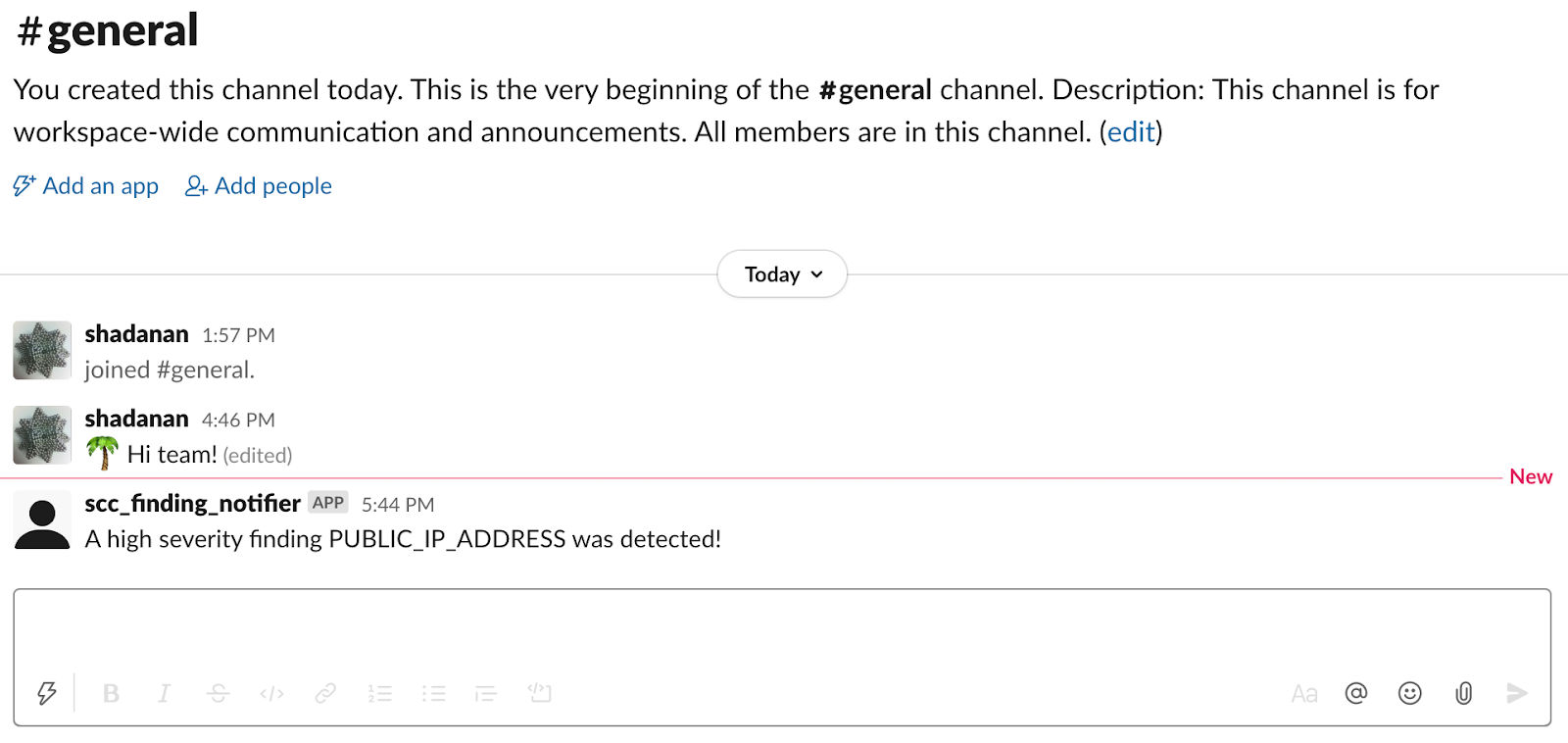

Cliquez sur Déployer. Vous êtes redirigé vers la liste des fonctions Cloud Run dans laquelle vous devriez voir votre nouvelle fonction. Lorsqu'une coche verte s'affiche à côté du nom de la fonction, cela signifie qu'elle a bien été déployée. Le processus peut prendre quelques minutes. Les messages s'affichent dans le canal Slack #general.

- Créez un compte de service autorisé à récupérer des éléments depuis Security Command Center.

- Créez un bot WebEx doté des droits suffisants pour publier des messages sur votre espace de travail.

- Créez et déployez une fonction Cloud Run qui s'abonne à Pub/Sub et publie des messages de chat sur WebEx lorsque des notifications sont reçues en provenance du sujet Pub/Sub.

Nommez votre compte de service et spécifiez-le en tant que variable d'environnement.

export SERVICE_ACCOUNT=ACCOUNT_NAMECréez le compte de service pour votre projet.

gcloud iam service-accounts create $SERVICE_ACCOUNT \ --display-name "Service Account for SCC Finding Notifier WebEx Cloud Function" \ --project $PROJECT_IDAccordez au compte de service le rôle

securitycenter.assetsViewerau niveau de l'organisation.gcloud organizations add-iam-policy-binding $ORG_ID \ --member="serviceAccount:$SERVICE_ACCOUNT@$PROJECT_ID.iam.gserviceaccount.com" \ --role='roles/securitycenter.assetsViewer'Connectez-vous à votre compte WebEx Teams et accédez à la page Nouveau bot.

Définissez Nom du bot sur SCC Finding Notifier.

Sélectionnez un nom d'utilisateur bot descriptif, mais unique (your-name-scc-finding-notifier-demo).

Sous Icône, sélectionnez Valeur par défaut 1.

Définissez la description sur "Un bot qui avertit l'équipe lorsqu'un nouveau résultat de gravité élevée ou critique est publié sur Security Command Center".

Cliquez sur Ajouter le bot.

Sur la page de confirmation, copiez le jeton d'accès du bot et enregistrez-le pour l'utiliser dans la fonction Cloud Run.

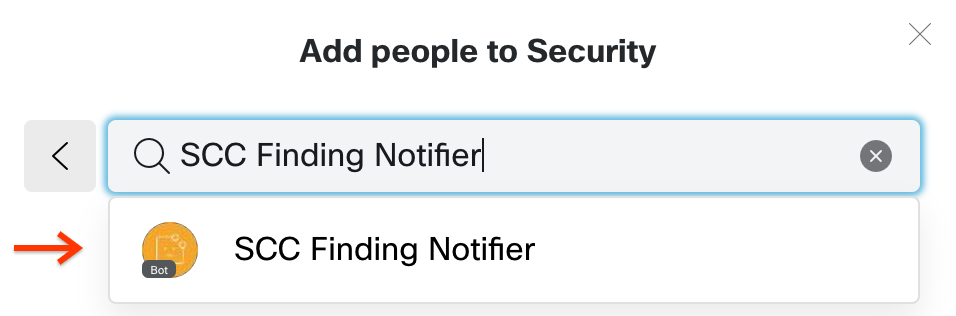

Sur l'espace WebEx où vous souhaitez que le bot publie des notifications, développez le panneau d'activité.

Sélectionnez Ajouter des contacts.

Saisissez SCC Finding Notifier dans le champ de texte, puis sélectionnez le bot que vous avez créé dans le menu déroulant.

Cliquez sur le bouton Ajouter, puis fermez le panneau.

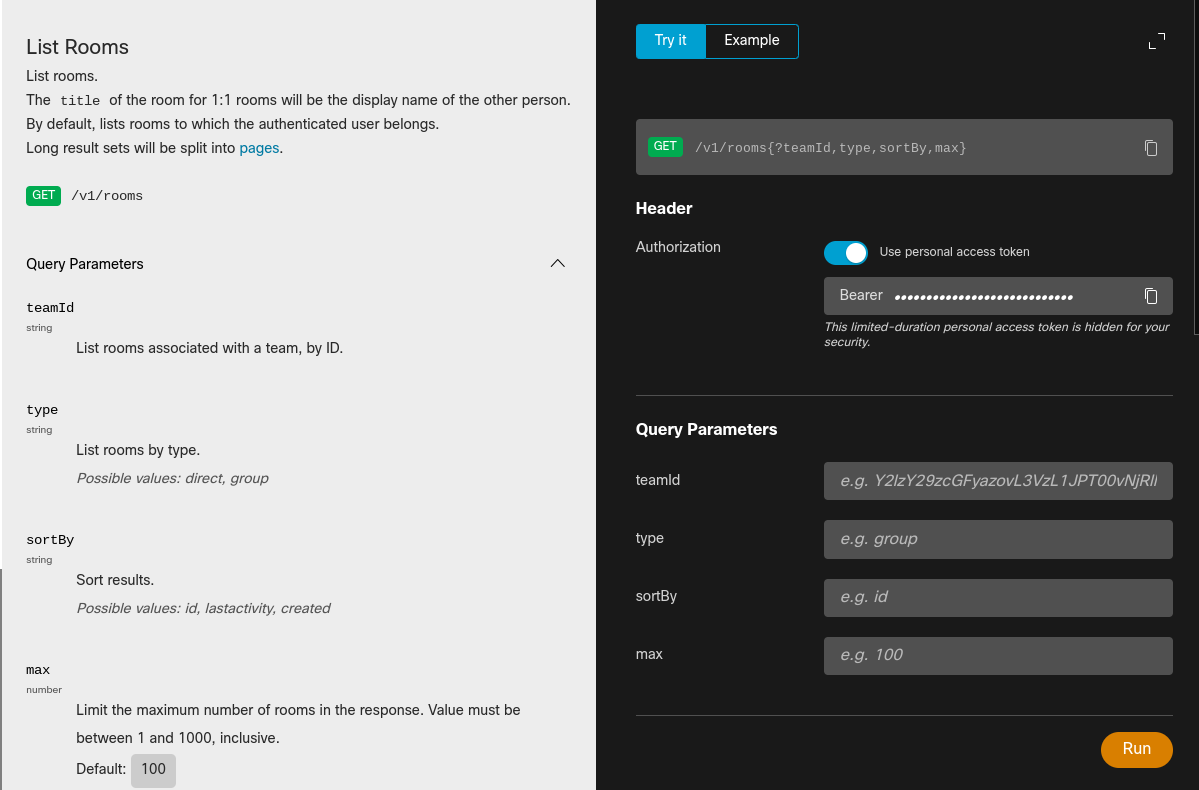

Obtenez l'ID de salle de l'espace de travail de la fonction Cloud Run. Sur un ordinateur de bureau, accédez à https://developer.webex.com/docs/api/v1/rooms/list-rooms et connectez-vous si nécessaire. Cette page utilise l'API WebEx pour répertorier les salles auxquelles vous appartenez.

Accédez au panneau de recherche.

Sélectionnez l'onglet Essayer en haut du panneau.

Conservez toutes les valeurs par défaut de toutes les options, puis cliquez sur Exécuter.

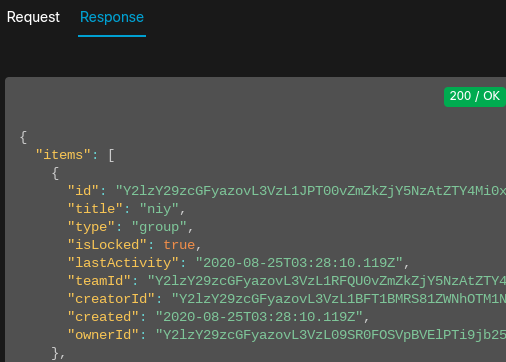

Dans l'onglet Réponse, vous recevez une réponse au format JSON contenant une liste de

itemsou de salles. Recherchez le nom (title) de la salle dans laquelle vous souhaitez afficher les notifications, puis enregistrez la valeuridassociée.

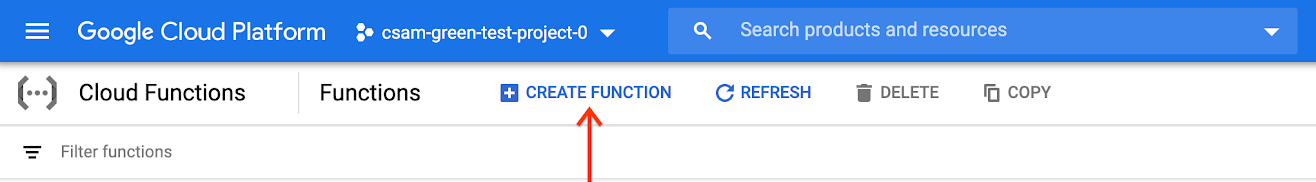

Accédez à Cloud Run Functions.

Accéder à Cloud Run FunctionsSélectionnez le PROJECT_ID dans lequel le sujet Pub/Sub a été créé.

Cliquez sur Créer une fonction.

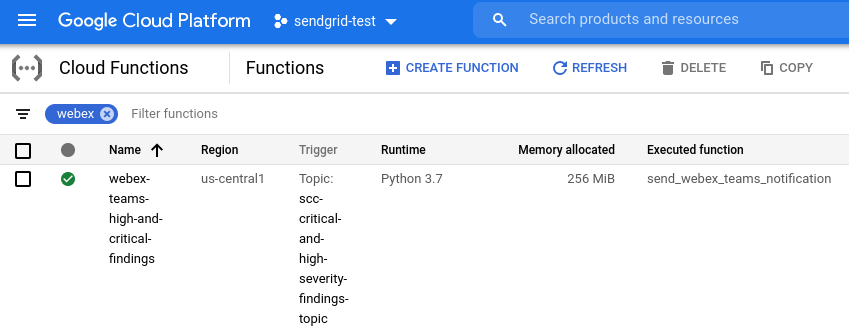

Définissez le nom de la fonction sur webex-teams-high-and-critical-findings et le type de déclencheur sur Pub/Sub.

Sélectionnez le sujet Pub/Sub que vous avez créé dans la section Configurer un sujet Pub/Sub.

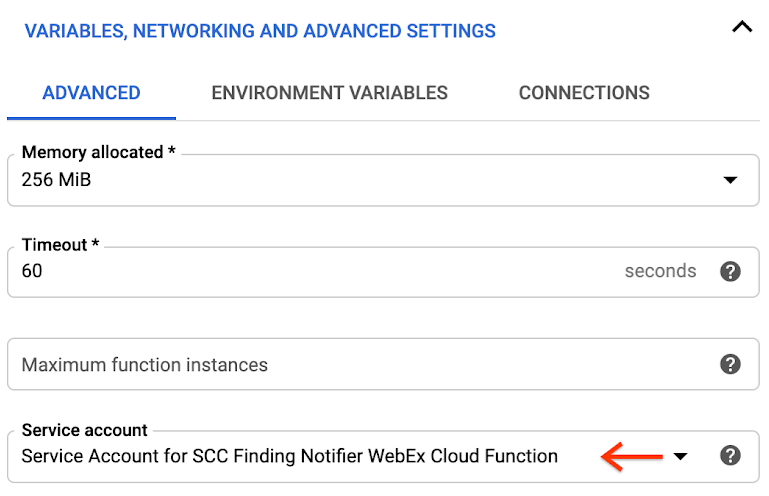

Développez le champ Variables, mise en réseau et paramètres avancés.

Sous Compte de service, filtrez et sélectionnez le compte de service

webex-cloud-function-saque vous avez créé.

Cliquez sur Save (Enregistrer), puis sur Next (Suivant).

Sur la page suivante, définissez l'environnement d'exécution sur Python 3.8. L'exemple de code de cette section est écrit en Python, mais vous pouvez utiliser n'importe quel langage compatible avec Cloud Run Functions.

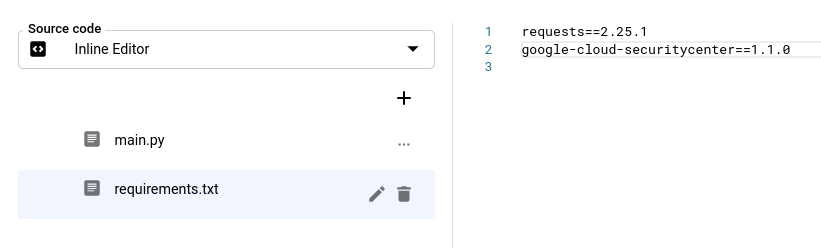

Accédez à la liste des fichiers. Cliquez sur requirements.txt et ajoutez l'élément suivant :

requests==2.25.1google-cloud-securitycenter==1.1.0

Cliquez sur main.py et remplacez le contenu par l'extrait de code suivant.

#!/usr/bin/env python3 import base64 import json import requests from google.cloud import securitycenter_v1 WEBEX_TOKEN = "WEBEX_TOKEN" ROOM_ID = "ROOM_ID" TEMPLATE = """ **Severity:** {severity}\n **Asset:** {asset}\n **SCC Category:** {category}\n **Project:** {project}\n **First observed:** {create_time}\n **Last observed:** {event_time}\n **Link to finding:** {finding_link} """ PREFIX = "https://console.cloud.google.com/security/command-center/findings" def get_finding_detail_page_link(finding_name): """Constructs a direct link to the finding detail page.""" org_id = finding_name.split("/")[1] return f"{PREFIX}?organizationId={org_id}&resourceId={finding_name}" def get_asset(parent, resource_name): """Retrieves the asset corresponding to `resource_name` from SCC.""" client = securitycenter_v1.SecurityCenterClient() resp = client.list_assets( securitycenter_v1.ListAssetsRequest( parent=parent, filter=f'securityCenterProperties.resourceName="{resource_name}"', ) ) page = next(resp.pages) if page.total_size == 0: return None asset = page.list_assets_results[0].asset return json.loads(securitycenter_v1.Asset.to_json(asset)) def send_webex_teams_notification(event, context): """Send the notification to WebEx Teams.""" pubsub_message = base64.b64decode(event["data"]).decode("utf-8") message_json = json.loads(pubsub_message) finding = message_json["finding"] parent = "/".join(finding["parent"].split("/")[0:2]) asset = get_asset(parent, finding["resourceName"]) requests.post( "https://webexapis.com/v1/messages", json={ "roomId": ROOM_ID, "markdown": TEMPLATE.format( severity=finding["severity"], asset=asset["securityCenterProperties"]["resourceDisplayName"], category=finding["category"], project=asset["resourceProperties"]["project"], create_time=finding["createTime"], event_time=finding["eventTime"], finding_link=get_finding_detail_page_link(finding["name"]), ), }, headers={"Authorization": f"Bearer {WEBEX_TOKEN}"}, )Remplacez les éléments suivants :

WEBEX_TOKENpar le jeton d'accès du bot de la section Créer un bot WebEx.ROOM_IDpar l'ID de salle de la section Ajouter le bot WebEx à l'espace de travail.

Accédez au champ Point d'entrée et saisissez le nom de la fonction dans l'extrait de code (send_webex_teams_notification, dans cet exemple).

Cliquez sur Déployer. Vous êtes redirigé vers la liste des fonctions Cloud Run dans laquelle vous devriez voir votre nouvelle fonction. Lorsqu'une coche verte s'affiche à côté du nom de la fonction, cela signifie qu'elle a bien été déployée. Le processus peut prendre quelques minutes.

- Vous recevez un e-mail ou un message de chat distinct pour chaque résultat critique ou grave. La fréquence ou le nombre de notifications dépend des ressources de votre organisation.

- Les notifications sont publiées et envoyées en quasi-temps réel. Cependant, l'immédiateté des e-mails ou des messages n'est pas garantie. Plusieurs facteurs peuvent entraîner des retards, comme des problèmes liés à Twilio Sendgrid Mail, à votre système de messagerie, à Slack ou à WebEx.

- Modifiez les destinataires en mettant à jour votre fonction Cloud Run.

- Modifiez les résultats qui déclenchent des notifications en mettant à jour le filtre associé au sujet Pub/Sub.

- Accédez à la page "Résultats" de Security Command Center.

Accéder à la page Résultats - Sélectionnez votre organisation, si vous y êtes invité.

- Dans le panneau Filtres rapides, faites défiler la page jusqu'à la section Gravité, puis sélectionnez Élevée ou Critique. Le panneau Résultats de la requête sur les résultats s'actualise pour n'afficher que les résultats de la gravité sélectionnée.

- Dans le panneau Résultats de requête sur les résultats, sélectionnez un résultat en cochant la case à côté de son nom.

- Dans le menu Modifier l'état actif de la barre d'actions Résultats de la requête sur les résultats, sélectionnez Inactif. Si la requête de résultats actuelle n'affiche que les résultats actifs, le résultat est supprimé des résultats de la requête.

- Dans le panneau Filtres rapides, faites défiler la page jusqu'à la section État, puis modifiez les sélections pour que seule l'option Inactif soit sélectionnée. Le panneau Résultats de la requête sur les résultats est mis à jour pour n'afficher que les résultats inactifs.

- Dans le panneau Résultats de la requête de résultats, sélectionnez le résultat que vous avez marqué comme inactif.

- Dans le menu Modifier l'état actif de la barre d'actions Résultats de la requête de résultat, sélectionnez Actif.

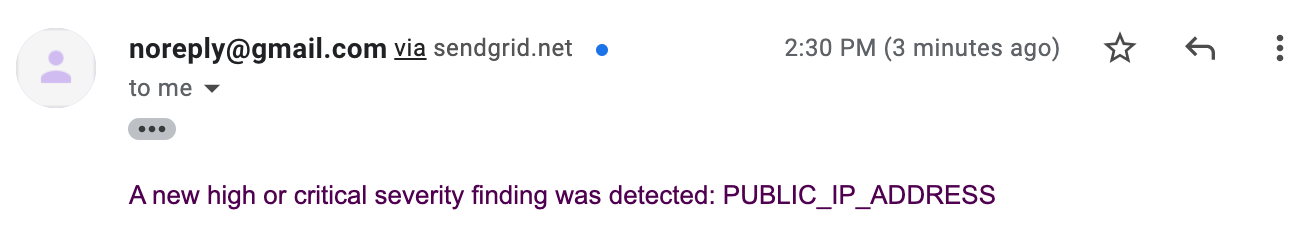

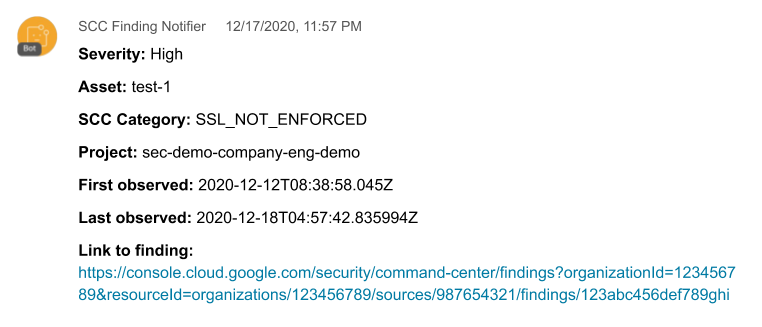

Vérifiez vos e-mails ou votre service de messagerie instantanée. Un message semblable aux images ci-dessous doit s'afficher.

Twilio Sendgrid Mail :

- Pour empêcher les e-mails d'atterrir dans le dossier "Spam", ajoutez la valeur

from_emailà votre liste d'autorisation de messagerie ou configurez l'authentification des expéditeurs sur SendGrid. - Assurez-vous de ne pas dépasser la limitation du débit de votre forfait SendGrid.

- Les e-mails en échec peuvent être détectés via la création de rapports SendGrid.

- La règle DMARC de votre domaine ou de votre fournisseur de messagerie peut bloquer les e-mails provenant d'expéditeurs non authentifiés. Découvrez comment SendGrid gère l'identité des expéditeurs.

Si une erreur se produit, essayez une autre adresse e-mail dans la valeur

from_email.

- La règle DMARC de votre domaine ou de votre fournisseur de messagerie peut bloquer les e-mails provenant d'expéditeurs non authentifiés. Découvrez comment SendGrid gère l'identité des expéditeurs.

Si une erreur se produit, essayez une autre adresse e-mail dans la valeur

- Pour empêcher les e-mails d'atterrir dans le dossier "Spam", ajoutez la valeur

Twilio Sendgrid Mail, Slack et WebEx :

Vérifiez les journaux Stackdriver de votre fonction Cloud Run afin de déterminer si la fonction est appelée. Si elle n'est pas appelée, assurez-vous que les notifications sont correctement configurées.

Si la fonction Cloud Run est appelée, elle risque de planter. Recherchez les erreurs dans Cloud Run Functions à l'aide de l'outil Error Reporting de la consoleGoogle Cloud .

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

Supprimez votre configuration de notification :

gcloud scc notifications delete scc-critical-high-severity \ --organization=ORG_ID \ --location=globalRemplacez ORG_ID par votre ID d'organisation.

Pour conserver votre configuration et suspendre temporairement les notifications, commentez les appels

sendoupostdans votre fonction Cloud Run.Supprimez votre fonction Cloud Run :

- Accédez à Cloud Run Functions.

Accéder à Cloud Run Functions - Cochez la case située à côté de l'objet à supprimer.

- Cliquez sur Supprimer ().

- Accédez à Cloud Run Functions.

Supprimez le compte de service :

- Accédez à la page Comptes de service.

Accédez à la page Comptes de service - Sélectionnez un projet.

- Sélectionnez le compte de service que vous souhaitez supprimer, puis cliquez sur Supprimer .

- Accédez à la page Comptes de service.

- En savoir plus sur les erreurs de notification

- Découvrez comment filtrer les notifications.

- Découvrez comment corriger les résultats de Web Security Scanner et de Security Health Analytics.

Durée estimée : la configuration et le test des notifications d'un seul service prend environ une heure.

Configurer un sujet Pub/Sub

Pub/Sub est un service de messagerie en temps réel qui permet l'envoi et la réception de messages entre applications indépendantes. En savoir plus sur Pub/Sub.

Dans cette section, vous allez configurer Security Command Center pour publier les résultats dans un sujet Pub/Sub.

Pour configurer un sujet Pub/Sub et vous y abonner, procédez comme suit :

Vous créez ou configurez ensuite votre application de messagerie ou de chat pour recevoir des notifications de Pub/Sub.

Configurer une application de messagerie

Cette section explique comment utiliser Pub/Sub et les fonctions Cloud Run ou Cloud Run Functions (1re génération) pour activer les notifications en quasi-temps réel pour l'API Twilio Sendgrid Mail, Slack et WebEx Teams.

Twilio Sendgrid Mail

Pour activer les notifications par e-mail, procédez comme suit :

Créer un compte API Twilio Sendgrid Mail

Dans cette section, vous allez créer un compte API Twilio SendGrid Mail et obtenir une clé API. Si SendGrid est déjà activé, passez à la section Obtenir une clé API Twilio Sendgrid Mail et assurez-vous que votre clé API existante dispose des autorisations appropriées.

Obtenir une clé API Twilio Sendgrid Mail

Vous allez ensuite déployer une fonction Cloud Run pour envoyer des notifications à une adresse e-mail.

Créer la fonction Cloud Run SendGrid

Dans cette section, vous allez déployer une fonction qui envoie des notifications à votre compte de messagerie.

Slack

Pour envoyer des notifications à un canal Slack, procédez comme suit :

Créer une application Slack

Dans cette section, vous allez créer une application Slack pour recevoir des notifications.

Vous allez ensuite déployer une fonction Cloud Run pour envoyer des notifications à un groupe Slack.

Créer la fonction Cloud Run Slack

Dans cette section, vous allez déployer une fonction permettant d'envoyer des notifications à votre compte Slack.

WebEx

Pour envoyer des notifications à votre compte WebEx Teams, procédez comme suit :

Créer un compte de service

Par défaut, Cloud Run Functions ne peut pas récupérer les éléments de Security Command Center. Dans cette section, vous provisionnez un compte de service permettant aux fonctions Cloud Run de récupérer les éléments associés aux résultats.

Créer un bot WebEx

Dans cette section, vous allez créer un bot WebEx qui publie des messages sur votre espace de travail.

Ajouter le bot WebEx à l'espace de travail

Dans cette section, vous allez ajouter le bot WebEx à un espace de travail.

Vous allez ensuite déployer une fonction Cloud Run pour envoyer des notifications à votre espace de travail WebEx.

Créer la fonction Cloud Run WebEx

Dans cette section, vous allez déployer une fonction permettant d'envoyer des notifications à votre compte WebEx.

Si les étapes précédentes du service sélectionné se sont déroulées sans erreur, la configuration est terminée et vous commencez à recevoir des notifications. À retenir :

Pour modifier le workflow des notifications, procédez comme suit :

Notifications de test

Pour vérifier si les notifications sont correctement configurées, suivez les instructions ci-dessous pour faire passer les résultats de gravité élevée de l'état actif à l'état inactif.

E-mail :

Slack :

Les messages envoyés à WebEx, qui contiennent plus d'informations dans ce guide, ressemblent à l'image suivante.

Dépannage

Si les e-mails ou les messages de chat ne sont pas envoyés ou reçus, suivez les étapes ci-dessous pour identifier et résoudre les problèmes potentiels.

Nettoyer

Pour éviter que les ressources utilisées dans ce tutoriel ne soient facturées sur votre compte Google Cloud , supprimez le projet contenant les ressources, ou conservez le projet et supprimez les ressources individuelles.