En esta página, se proporciona una descripción general de la restricción de la política de la organización Restringir el uso de servicios del recurso, que permite a los administradores empresariales controlar qué servicios deGoogle Cloud se pueden usar dentro de su jerarquía de recursos de Google Cloud. Esta restricción solo se puede aplicar a los servicios con recursos que son descendientes directos de un recurso de organización, carpeta o proyecto. Por ejemplo, Compute Engine y Cloud Storage.

La restricción Restrict Resource Service Usage excluye ciertos servicios que son dependencias esenciales para los productos de Google Cloud, como la administración de identidades y accesos (IAM), Cloud Logging y Cloud Monitoring, y no funcionará con ellos. Para obtener la lista de servicios de recursos de nube compatibles con esta restricción, consulta Servicios compatibles con la restricción del uso de recursos.

Los administradores pueden usar esta restricción para definir restricciones jerárquicas sobre los Google Cloud servicios de recursos permitidos dentro de un contenedor de recursos, como una organización, una carpeta o un proyecto. Por ejemplo, permite storage.googleapis.com dentro del proyecto X o niega compute.googleapis.com dentro de la carpeta Y. Esta restricción también determina la disponibilidad de la consolaGoogle Cloud .

La restricción Restrict Resource Service Usage se puede usar de dos maneras mutuamente excluyentes:

Lista de entidades rechazadas: Se permiten los recursos de cualquier servicio que no se rechace.

Lista de entidades permitidas: Se rechazan los recursos de cualquier servicio que no esté permitido.

La restricción Restringe el uso de servicios del recurso controla el acceso del entorno de ejecución a todos los recursos dentro del alcance. Cuando se actualiza la política de la organización que contiene esta restricción, se aplica de inmediato a todo el acceso a todos los recursos dentro del alcance de la política, con coherencia final.

Recomendamos que los administradores administren cuidadosamente las actualizaciones de las políticas de la organización que contengan esta restricción. Puedes implementar este cambio de política de forma más segura si usas etiquetas para aplicar la restricción de forma condicional. Para obtener más información, consulta Configura una política de la organización con etiquetas.

Cuando esta política restringe un servicio, también se restringen algunos Google Cloud servicios que dependen directamente del servicio restringido. Esto solo se aplica a los servicios que administran los mismos recursos del cliente. Por ejemplo, Google Kubernetes Engine (GKE) tiene una dependencia en Compute Engine. Cuando se restringe Compute Engine, también se restringe GKE.

Google Cloud disponibilidad de la consola

Los servicios restringidos en la consola de Google Cloud se comportan de la siguiente manera:

- No puedes navegar a un producto con el menú .

- Los servicios restringidos no aparecen en los Google Cloud resultados de la búsqueda de la consola.

- Cuando navegas a la Google Cloud página de la consola de un servicio restringido, por ejemplo, desde un vínculo o un favorito, aparece un mensaje de error.

Usa la restricción Restrict Resource Service Usage

Las restricciones de la política de la organización se pueden establecer a nivel de la organización, la carpeta y el proyecto. Cada política se aplica a todos los recursos dentro de su jerarquía de recursos correspondiente, pero se puede anular en niveles inferiores de la jerarquía de recursos.

Para obtener más información sobre la evaluación de políticas, consulta Comprende la evaluación de jerarquías.

Configura la política de la organización

Si deseas establecer, cambiar o borrar una política de la organización, debes tener la función de Administrador de políticas de la organización.

Console

Para establecer una política de la organización que incluya una restricción Restrict Resource Service Usage, haz lo siguiente:

En la Google Cloud consola, ve a la página Políticas de la organización.

En el selector de proyectos, selecciona el recurso en el que deseas configurar la política de la organización.

En la tabla de políticas de la organización, selecciona Restrict Resource Service Usage.

Haz clic en Administrar política.

En Se aplica a, selecciona Anular la política del elemento superior.

En Aplicación de la política, elige cómo aplicar la herencia a esta política.

Si deseas heredar la política de la organización del recurso superior y combinarla con esta, selecciona Combinar con superior.

Si deseas anular las políticas de una organización existente, selecciona Reemplazar.

Haz clic en Agregar una regla.

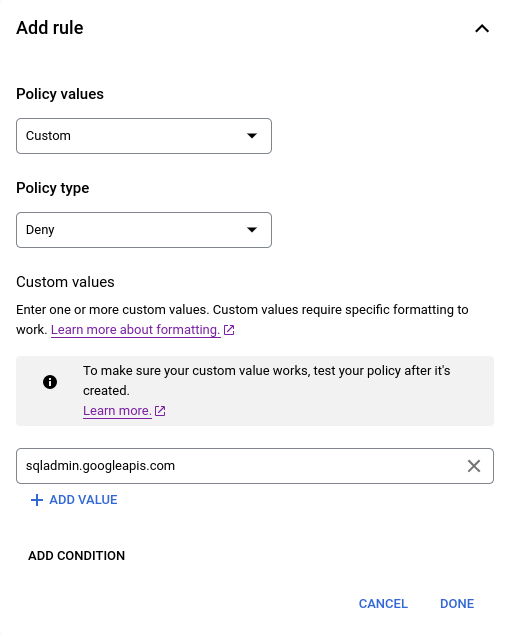

En Valores de la política, selecciona Personalizar.

En Tipo de política, selecciona Rechazar para la lista de entidades bloqueadas o Permitir para la lista de entidades permitidas.

En Valores personalizados, agrega el servicio que deseas bloquear o permitir a la lista.

Por ejemplo, para bloquear Cloud Storage, puedes ingresar

storage.googleapis.com.Para agregar más servicios, haz clic en Agregar valor.

Para aplicar la política, haz clic en Establecer política.

gcloud

Las políticas de la organización se pueden configurar a través de Google Cloud CLI. Para aplicar una política de la organización que incluya la restricción Restrict Resource Service Usage, primero crea un archivo YAML con la política que se actualizará:

name: organizations/ORGANIZATION_ID/policies/gcp.restrictServiceUsage

spec:

rules:

- values:

deniedValues:

- file.googleapis.com

- bigquery.googleapis.com

- storage.googleapis.com

Reemplaza ORGANIZATION_ID por el ID del recurso de tu organización. Para configurar esta política en esa organización, ejecuta el siguiente comando:

gcloud org-policies set-policy /tmp/policy.yaml

Para obtener información sobre el uso de restricciones en las políticas de la organización, consulta la página sobre cómo usar restricciones.

Restringe los recursos sin etiqueta

Puedes usar etiquetas y políticas de organización condicionales para restringir los recursos que no usen una etiqueta en particular. Si estableces una política de la organización en un recurso que restringe los servicios y lo hace condicional a la presencia de una etiqueta, no se pueden usar recursos secundarios que provengan de ese recurso, a menos que se hayan etiquetado. De esta manera, los recursos deben configurarse de acuerdo con tu plan de administración antes de que se puedan usar.

Para restringir los recursos de organización, carpeta o proyecto sin etiquetar, puedes usar el operador lógico ! en una consulta condicional cuando crees la política de tu organización.

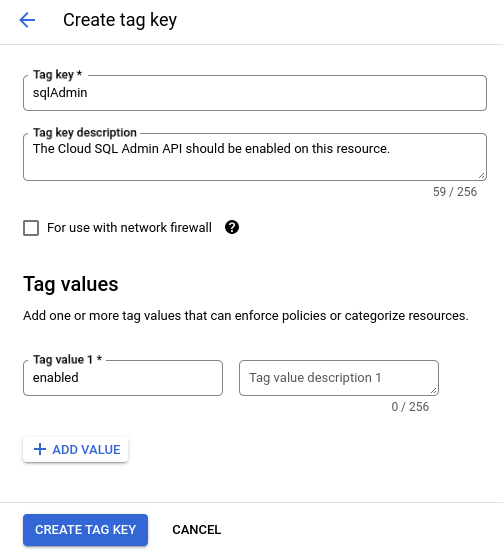

Por ejemplo, para permitir el uso de sqladmin.googleapis.com solo en proyectos que tengan la etiqueta sqladmin=enabled, puedes crear una política de organización que deniegue sqladmin.googleapis.com en los proyectos que no tengan la etiqueta sqladmin=enabled.

Crea una etiqueta que identifique si se aplicó la gobernanza adecuada a los recursos. Por ejemplo, puedes crear una etiqueta con la clave

sqlAdminy el valorenabledpara designar que este recurso debe permitir el uso de la API de Administrador de Cloud SQL. Por ejemplo:

Haz clic en el nombre de la etiqueta recién creada. Necesitas el nombre con espacio de nombres de la clave de etiqueta, que se indica en Ruta de acceso de la clave de etiqueta, en los próximos pasos para crear una condición.

Crea una política de la organización Restrict Resource Service Usage a nivel de tu recurso de la organización para denegar el acceso a la API de Cloud SQL Admin. Por ejemplo:

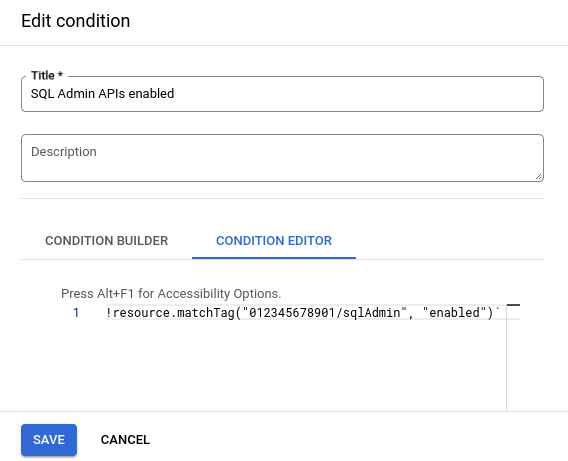

Agrega una condición a la política de la organización anterior en la que se especifique que la política se aplica de forma forzosa si no está presente la etiqueta de gobernanza. El operador lógico NOT no es compatible con el creador de condiciones, por lo que esta condición se debe crear en el editor de condiciones. Por ejemplo:

!resource.matchTag("012345678901/sqlAdmin", "enabled")

Ahora, la etiqueta sqlAdmin=enabled debe adjuntarse a un proyecto o heredarse de él antes de que los desarrolladores puedan usar la API de Administrador de Cloud SQL con ese proyecto.

Para obtener más información sobre cómo crear políticas de la organización condicionales, consulta Configura una política de la organización con etiquetas.

Crea una política de la organización en modo de ejecución de prueba

Una política de la organización en modo de ejecución de prueba es un tipo de política de la organización en la que los incumplimientos de la política se registran en el registro de auditoría, pero no se rechazan las acciones que incumplen la política. Puedes crear una política de la organización en modo de ejecución de prueba con la restricción Restringir el uso de servicios del recurso para supervisar cómo afectaría a tu organización antes de aplicar la política activa. Para obtener más información, consulta Crea una política de la organización en el modo de ejecución de prueba.

Mensaje de error

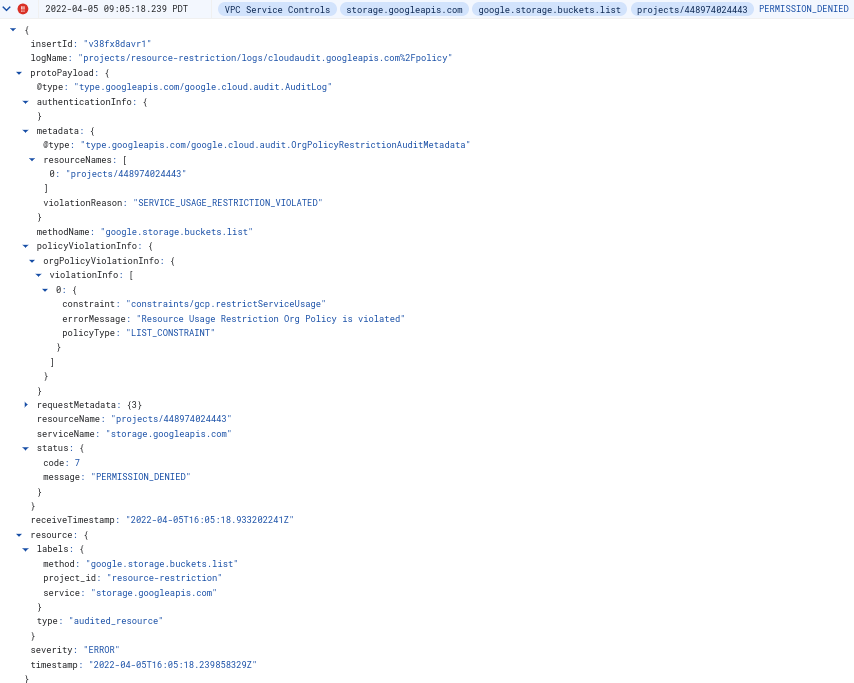

Si configuras una política de la organización para denegar el servicio A dentro de la jerarquía de recursos B, cuando un cliente intente usar el servicio A dentro de la jerarquía de recursos B, la operación fallará. Se muestra un error que describe el motivo de esta falla. Además, se generará una entrada de AuditLog para una mayor supervisión, alertas o depuración.

Ejemplo de mensaje de error

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/PROJECT_ID attempting to use service storage.googleapis.com.

Ejemplo de registros de auditoría de Cloud