이 페이지에서는Google Cloud 부하 분산기에 대한 연결을 테스트하는 일반적인 시나리오를 설명합니다.

연결 테스트 구성 분석에서는 모든 유형의 Google Cloud 부하 분산기에 시뮬레이션된 패킷을 추적할 수 있습니다. 외부 애플리케이션 부하 분산기의 trace 경로는 외부 프록시 네트워크 부하 분산기에도 적용됩니다. 자세한 내용은 Cloud Load Balancing 개요를 참조하세요.

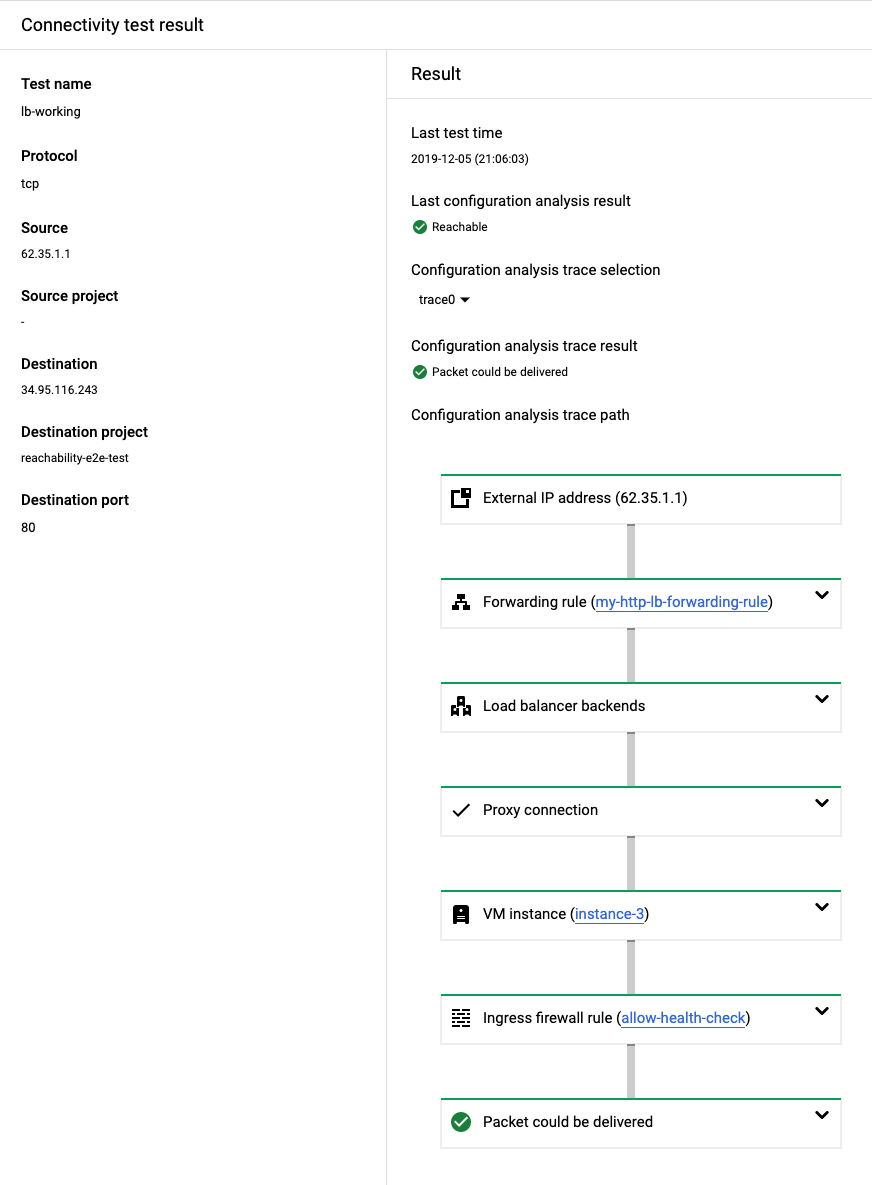

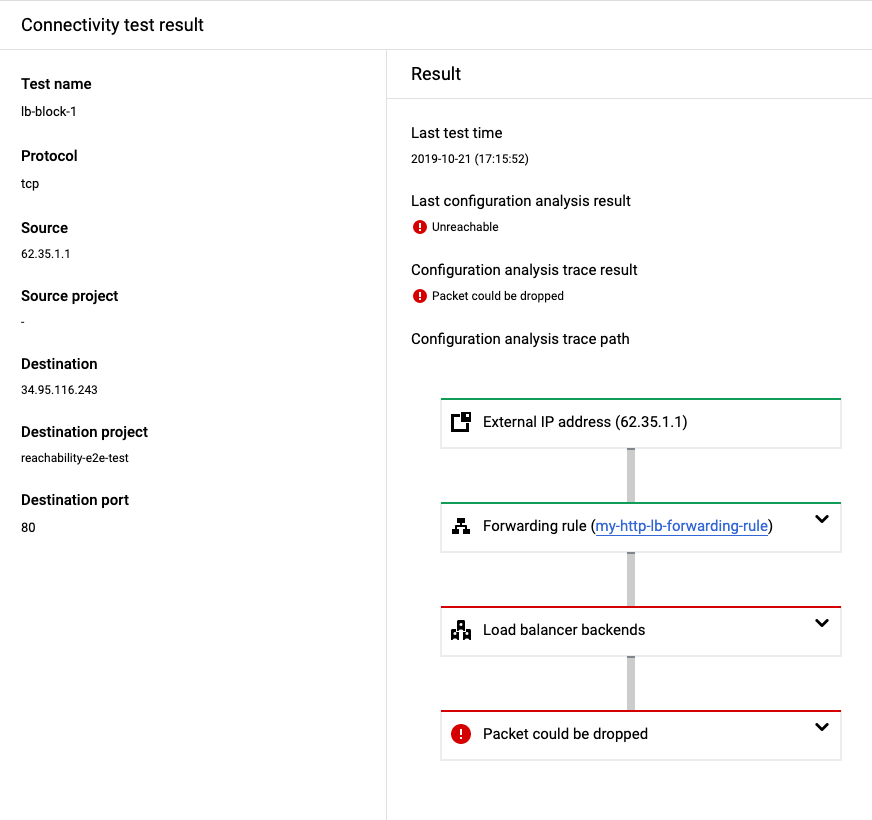

다음 예시에서 연결 테스트는 외부 애플리케이션 부하 분산기를 위해 외부 호스트에서 가상 IP 주소(VIP)로 시뮬레이션된 패킷을 추적합니다. 외부 호스트에서 시작되는 TCP 연결은 외부 애플리케이션 부하 분산기의 프록시에서 종료됩니다. 그런 다음 외부 애플리케이션 부하 분산기가 부하 분산기 백엔드로 작동하는 VM에 대한 새 TCP 연결을 시작합니다.

다음 trace 경로에서 연결 테스트 구성 분석은 부하 분산기 백엔드 3개에 가능한 경로 하나씩 trace 3개를 제공합니다. 연결 테스트는 실시간 데이터 영역이 아닌 구성만 확인하므로 이를 수행합니다.

부하 분산기 테스트의 trace 수

연결 테스트 구성 분석에서는 프록시 네트워크 부하 분산기 및 패스스루 네트워크 부하 분산기의 모든 구성된 백엔드와 애플리케이션 부하 분산기의 URL 맵에 언급된 모든 백엔드 서비스를 고려합니다. Trace는 일치하는 백엔드에 대해서만 생성됩니다. 상태 점검 프로브의 상태는 고려되지 않습니다. 정상 백엔드와 비정상 백엔드 모두에 대해 trace가 생성됩니다.

연결 테스트 구성 분석에서 생성되는 trace 수는 부하 분산기 유형, 일치하는 백엔드 수, 일치하는 백엔드 유형에 따라 다릅니다.

- PREFER_IPV6 IP 주소 선택 정책이 있는 백엔드 서비스의 경우 IPv4 및 IPv6 백엔드 엔드포인트 모두에 대한 trace가 생성됩니다.

- 다른 유형의 백엔드의 경우 각 백엔드 엔드포인트에 대한 단일 trace가 생성됩니다.

연결 테스트 구성 분석에는 반환할 수 있는 trace 수에 제한이 있습니다. 부하 분산기에 백엔드가 너무 많으면 일부가 생략될 수 있습니다.

성공적인 부하 분산기 테스트

이 섹션에서는 앞에서 설명한 외부 애플리케이션 부하 분산기까지의 성공적인 테스트 예시를 설명합니다.

실제 데이터 영역에서 부하 분산 알고리즘은 각 백엔드 연결에 대한 VM 인스턴스를 선택합니다. 이 예시에는 부하 분산기 백엔드가 세 개 있기 때문에 결과 화면에서 trace 선택 메뉴를 사용 설정하면 보려는 trace를 선택할 수 있습니다.

다음의 성공적인 테스트 결과는 외부 애플리케이션 부하 분산기에 대한 다음Google Cloud 리소스가 모두 올바르게 구성되었는지 확인합니다.

- 전달 규칙

- 부하 분산기가 백엔드에 상태 확인을 성공적으로 보내는 기능을 포함한 부하 분산기 백엔드

- 프록시 연결

- VPC 방화벽 규칙

이 결과는 외부 IP 주소에서 시뮬레이션된 패킷이 백엔드 VM 인스턴스에 성공적으로 연결할 수 있음을 보여줍니다.

세 백엔드 모두에 대한 trace의 자세한 예시는 잘못되었거나 일관되지 않은 구성 감지를 참조하십시오.

외부 애플리케이션 부하 분산기의 네트워크 경로에서 Google Cloud 리소스를 검토할 권한이 없는 경우에도 Google Cloud 콘솔에 성공적인 결과를 포함한 결과가 표시됩니다. 하지만 테스트된 각 리소스의 카드에는 "PROJECT_NAME에서 리소스를 볼 수 있는 권한이 없습니다."라는 메시지가 표시됩니다.

상태 확인을 위한 방화벽 규칙이 누락된 테스트

부하 분산기 trace는 앞에서 설명한 것과 동일한 많은 Google Cloud 리소스 구성을 확인합니다. 그러나 다음 부하 분산기 리소스가 잘못 구성되면 분석에 패킷을 삭제할 수 없음이 표시됩니다(trace의 최종 상태는 Drop).

다음 테스트 결과는 VPC 네트워크의 인그레스 방화벽 규칙이 부하 분산기 백엔드에 대한 상태 확인을 허용하지 않으므로 부하 분산기에서 백엔드를 사용할 수 없음을 보여줍니다.

다음 표의 문제는 유효하지 않은 VPC 방화벽 규칙 외에도 Google Cloud 부하 분산기에서 연결 테스트가 감지하는 일반적인 구성 문제입니다. 이러한 문제를 해결하려면 표에 설명된 해결책을 사용하세요.

| 구성 문제 | 솔루션 |

|---|---|

| 입력 매개변수가 부하 분산기의 전달 규칙에서 정의한 프로토콜 또는 포트와 일치하지 않습니다. | 테스트를 실행하기 전에 입력 매개변수가 전달 규칙에서 정의한 프로토콜이나 포트와 일치하도록 변경합니다. |

| 부하 분산기의 전달 규칙에 백엔드가 구성되어 있지 않습니다. | 테스트를 실행하기 전에 부하 분산기의 백엔드를 구성하세요. |

| 부하 분산기에 잘못되거나 일관성이 없는 구성이 있습니다. | 테스트를 실행하기 전에 잘못되거나 일관성이 없는 구성을 수정합니다. |

| 내부 패스 스루 네트워크 부하 분산기는 리전 서비스이므로 일치하지 않는 리전이 있는 내부 패스 스루 네트워크 부하 분산기에 트래픽이 도달하지 못합니다. | 테스트를 실행하기 전에 부하 분산기 구성요소가 동일한 리전에 위치하도록 구성합니다. |