VPC 间 NAT

借助 Inter-VPC NAT(一种 Private NAT 产品),您可以创建与 Network Connectivity Center Virtual Private Cloud (VPC) Spoke 配合使用的 Private NAT 网关,以执行网络地址转换 (NAT) 之间的操作 VPC 网络。

规范

除了通用专用 NAT 规范之外,请考虑以下 VPC 间 NAT 规范:

- Inter-VPC NAT 使用

type=PRIVATE的 NAT 配置,可让具有重叠子网 IP 地址范围的 VPC 网络进行通信。但是,只有非重叠子网中的资源才能相互连接。 - 如需在两个 VPC 网络之间启用 Inter-VPC NAT,请将每个 VPC 网络配置为 Network Connectivity Center 中心的 VPC Spoke。创建 spoke 时,您必须防止与其他 VPC spoke 共享重叠的 IP 地址范围。如需了解详情,请参阅创建 VPC spoke。

- Inter-VPC NAT 仅支持 Network Connectivity Center Virtual Private Cloud (VPC) spoke 之间的网络地址转换 (NAT),而不支持使用 VPC 网络对等互连连接的 Virtual Private Cloud 网络。

- 您需要通过引用 Network Connectivity Center hub 来创建自定义 NAT 规则。NAT 规则指定来自用途为

PRIVATE_NAT的子网的 NAT IP 地址范围,虚拟机可使用该子网与另一个 VPC 网络进行通信。 - Inter-VPC NAT 支持对一个区域内以及跨区域的 VPC 子网进行地址转换。

基本的 VPC 间 NAT 配置和工作流

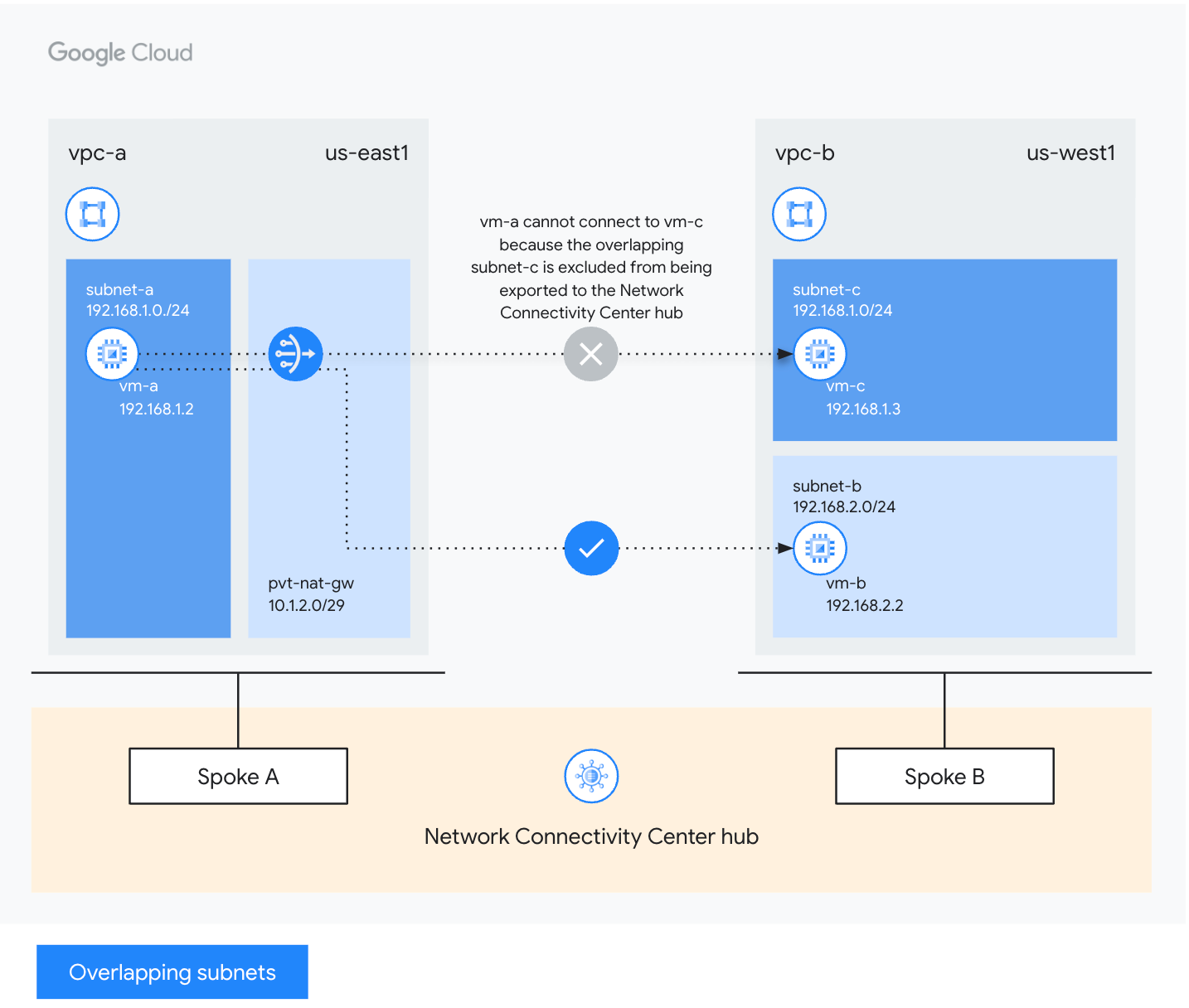

下图展示了基本的 Inter-VPC NAT 配置:

在此示例中,Inter-VPC NAT 的设置如下:

pvt-nat-gw网关在vpc-a中进行配置,以应用于us-east1区域中subnet-a的所有 IP 地址范围。如果使用pvt-nat-gw的 NAT IP 范围,则vpc-a的subnet-a中的虚拟机 (VM) 实例可以将流量发送到vpc-b的subnet-b中的虚拟机,即使vpc-a的subnet-a与vpc-b的subnet-c重叠。vpc-a和vpc-b都配置为 Network Connectivity Center hub 的 spoke。pvt-nat-gw网关经过配置在配置为同一 Network Connectivity Center hub 的 VPC spoke 的 VPC 网络之间提供 NAT。

VPC 间 NAT 工作流示例

在上图中,vpc-a subnet-a 中内部 IP 地址 192.168.1.2 的 vm-a 需要从 vpc-b 的 subnet-b 中具有内部 IP 地址 192.168.2.2 的 vm-b 下载更新。这两个 VPC 网络与 VPC spoke 连接到同一个 Network Connectivity Center 中心。假设 vpc-b 包含另一个子网 192.168.1.0/24,它与 vpc-a 中的子网重叠。为了让 vpc-a 的 subnet-a 与 vpc-b 的 subnet-b 通信,您需要在 vpc-a 中配置专用 NAT 网关 pvt-nat-gw,如下所示:

专用 NAT 子网:在配置专用 NAT 网关之前,请创建此子网,其子网 IP 地址范围为

10.1.2.0/29,用途为PRIVATE_NAT。确保此子网不与连接到同一 Network Connectivity Center 中心的任何 VPC spoke 中的现有子网重叠。其

nexthop.hub与 Network Connectivity Center hub 网址匹配的 NAT 规则。subnet-a的所有地址范围的 NAT。

下表总结了上例中指定的网络配置:

| 网络名称 | 网络组件 | IP地址/范围 | 区域 |

|---|---|---|---|

| vpc-a | subnet-a | 192.168.1.0/24 | us-east1 |

| vm-a | 192.168.1.2 | ||

| pvt-nat-gw | 10.1.2.0/29 | ||

| vpc-b | subnet-b | 192.168.2.0/24 | us-west1 |

| vm-b | 192.168.2.2 | ||

| subnet-c | 192.168.1.0/24 | ||

| vm-c | 192.168.1.3 |

VPC 间 NAT 按照端口预留过程为网络中的每个虚拟机预留以下 NAT 来源 IP 地址和来源端口元组。例如,Private NAT 网关会为 vm-a 预留 64 个源端口:10.1.2.2:34000 到 10.1.2.2:34063。

当虚拟机使用 TCP 协议将数据包发送到目标端口 80 上的更新服务器 192.168.2.2 时,会发生以下情况:

虚拟机发送的请求包具有以下属性:

- 来源 IP 地址:

192.168.1.2,虚拟机的内部 IP 地址 - 来源端口:

24000,虚拟机操作系统选择的临时来源端口 - 目标地址:

192.168.2.2,更新服务器的 IP 地址 - 目标端口:

80,指向更新服务器的 HTTP 流量的目标端口 - 协议:TCP

- 来源 IP 地址:

pvt-nat-gw网关会对出站流量执行来源网络地址转换(SNAT 或来源 NAT),并重写请求数据包的 NAT 来源 IP 地址和来源端口:- NAT 来源 IP 地址:

10.1.2.2,来自虚拟机预留的 NAT 来源 IP 地址和来源端口元组 - 来源端口:

34022,来自虚拟机预留的来源端口元组之一的未使用的来源端口 - 目标地址:

192.168.2.2,未更改 - 目标端口:

80,未更改 - 协议:TCP,未更改

- NAT 来源 IP 地址:

更新服务器发送一个响应数据包,该响应数据包已到达具有以下属性的

pvt-nat-gw网关:- 来源 IP 地址:

192.168.2.2,更新服务器的内部 IP 地址 - 来源端口:

80,来自更新服务器的 HTTP 响应 - 目标地址:

10.1.2.2,与请求数据包的原始 NAT 来源 IP 地址一致 - 目标端口:

34022,与请求数据包的来源端口匹配 - 协议:TCP,未更改

- 来源 IP 地址:

pvt-nat-gw网关会对响应数据包执行目标网络地址转换 (DNAT),重写响应数据包的目标地址和目标端口,以便将数据包传送到请求具有以下属性的更新的虚拟机:- 来源 IP 地址:

192.168.2.2,未更改 - 来源端口:

80,未更改 - 目标地址:

192.168.1.2,虚拟机的内部 IP 地址 - 目标端口:

24000,与请求数据包的原始临时来源端口一致 - 协议:TCP,未更改

- 来源 IP 地址:

后续步骤

- 设置 Inter-VPC NAT。

- 了解 Cloud NAT 产品交互。

- 了解 Cloud NAT 地址和端口。

- 了解 Cloud NAT 规则。

- 排查常见问题。