Esta série mostra o uso do Managed Microsoft AD para implantar uma floresta de recursos do Active Directory no Google Cloud. Você vai aprender a:

- Configure uma VPC compartilhada que permita acessar o Managed Microsoft AD de vários projetos e conecte o Managed Microsoft AD a um Active Directory local usando uma confiança de floresta.

- Configure regras de firewall que protegem o acesso ao Active Directory de fontes não autorizadas.

- Implante o Managed Microsoft AD em uma única região e conecte-o a uma VPC compartilhada existente.

- Crie uma VM de gerenciamento e associe-a ao domínio.

- Use um administrador delegado para se conectar ao Managed Microsoft AD.

Visão geral da arquitetura

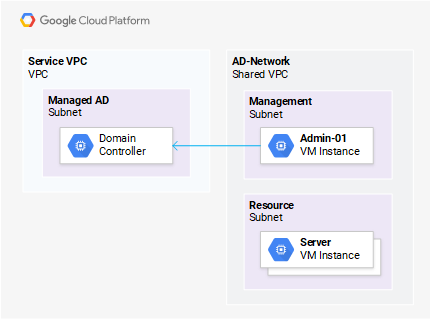

Para permitir que VMs de vários projetos usem o Active Directory, você precisará de uma VPC compartilhada e três sub-redes separadas:

- Sub-rede do Managed Microsoft AD: usada pelo Managed Microsoft AD para executar controladores de domínio.

- Sub-rede de gerenciamento: contém máquinas usadas exclusivamente para o propósito de gerenciamento do Active Directory.

- Sub-redes de recursos: contém servidores membros do Active Directory (como servidores de aplicativos ou de banco de dados). Cada sub-rede de recursos tem escopo definido para uma única região. Neste guia, você criará apenas uma sub-rede de recursos, mas poderá adicionar sub-redes de recursos adicionais posteriormente se planejar implantar servidores em várias regiões.

Para reduzir os riscos de segurança, você implantará uma VM de gerenciamento com um endereço IP RFC 1918 interno e sem acesso à Internet. Para fazerr login nas instâncias de VM, você usará o encapsulamento de TCP do IAP.

Seguindo a prática recomendada de usar projetos separados para gerenciamento e servidores, você criará dois projetos separados:

- Projeto host da VPC: contém a configuração da VPC compartilhada e o Managed Microsoft AD.

- Projeto de gerenciamento: dedicado ao gerenciamento do Active Directory. Você criará uma VM de gerenciamento dentro desse projeto e a utilizará para configurar o Active Directory.

Antes de começar

Este tutorial usa uma VPC compartilhada, que requer o uso de uma Google Cloud organização. Se você não tiver uma organização, crie uma primeiro. Além disso, algumas atividades de configuração exigem funções administrativas. Verifique se você recebeu as seguintes funções do IAM antes de continuar.

Este artigo pressupõe que você esteja usando uma máquina Windows com a CLI do Google Cloud instalada. Você precisará ajustar algumas das etapas se estiver usando um sistema operacional diferente.

Por fim, colete as seguintes informações antes de começar:

- Nomes de projeto para o projeto host da VPC e o projeto de gerenciamento. Esses dois projetos terão um papel central em sua implantação, portanto, escolha nomes fáceis de reconhecer e siga as convenções de nomenclatura da sua empresa.

- Pastas nas quais criar o projeto host da VPC e o projeto de gerenciamento. Se você ainda não tem uma pasta adequada, considere criar uma subpasta separada para recursos multifuncionais e serviços como o Active Directory.

- Um nome de domínio DNS a ser usado para o domínio raiz da nova floresta do Active Directory.

- Uma região inicial onde implantar os recursos. Observe que você só pode implantar o Managed Microsoft AD em algumas regiões (isso não afeta a disponibilidade geral do seu domínio, que está disponível em todas as regiões onde sua VPC está presente). Consulte as práticas recomendadas para seleção de região se não tiver certeza de qual região melhor atende às suas necessidades. Você poderá estender a implantação para outras regiões posteriormente.

- O nome da VPC compartilhada a ser criada. Como a VPC será compartilhada entre vários projetos, escolha um nome fácil de reconhecer.

Intervalos de sub-redes para as seguintes sub-redes:

- Sub-rede do Managed Microsoft AD: o tamanho deve ser pelo menos /24.

- Sub-rede de gerenciamento: precisa acomodar todos os servidores de gerenciamento. É recomendado um intervalo de sub-rede de pelo menos /28.

- Sub-rede de recursos: dimensione essa sub-rede para acomodar todos os servidores que você planeja implantar na região inicial.

Verifique se as sub-redes não sobrepõem nenhuma sub-rede local e deixe espaço suficiente para crescimento.

Custos

O tutorial usa componentes faturáveis do Google Cloud, incluindo o Compute Engine, o Cloud DNS e a Observabilidade do Google Cloud. Consulte a Calculadora de preços para calcular os custos de conclusão deste tutorial. Certifique-se de incluir outros recursos específicos da sua implantação.

Configurando a rede VPC

Criando o projeto host da VPC

Um projeto host da VPC é usado para criar uma VPC compartilhada e gerenciar a configuração relacionada à rede, como sub-redes, regras de firewall e rotas.

No Google Cloud console, abra a página Gerenciar recursos.

Na lista suspensa Organização, na parte superior esquerda, selecione sua organização.

Clique em Criar projeto e insira as seguintes configurações:

- Nome do Projeto: O ID que você escolheu como o nome do projeto.

- Conta de cobrança: sua conta de cobrança.

- Local: a pasta na qual o projeto será criado.

Clique em Criar.

Protegendo o projeto contra exclusão acidental

A exclusão de um projeto também exclui todos os domínios do Managed Microsoft AD implantados nele. Além de usar as políticas do IAM para limitar o acesso ao projeto, é preciso proteger o projeto contra exclusão acidental.

No consoleGoogle Cloud , abra o Cloud Shell. O Cloud Shell fornece acesso à linha de comando no console Google Cloud e inclui a CLI do Google Cloud e outras ferramentas necessárias para a administração do Google Cloud . O Cloud Shell pode levar vários minutos para ser provisionado.

Ativar o Cloud ShellInicialize variáveis para conter o nome da sua organização e o ID do projeto host da VPC:

ORG_NAME=[ORG-NAME] \ VPCHOST_PROJECT_ID=[PROJECT-ID]Substitua

[ORG-NAME]pelo nome da sua organização e[PROJECT-ID]pelo ID do projeto host da VPC. Exemplo:ORG_NAME=example.com VPCHOST_PROJECT_ID=ad-host-123Execute o seguinte comando para procurar o ID da sua organização, substituindo

ORG-NAMEpelo nome da sua organização (comoexample.com):ORG_ID=$(gcloud organizations list \ --filter="DISPLAY_NAME=$ORG_NAME" \ --format=value\(ID\)) && \ echo "ID of $ORG_NAME is $ORG_ID"Aplique a política

compute.restrictXpnProjectLienRemovalà sua organização:gcloud resource-manager org-policies enable-enforce \ --organization $ORG_ID compute.restrictXpnProjectLienRemoval

Excluindo a VPC padrão

O Compute Engine cria uma VPC default em cada projeto que você cria. Essa VPC é configurada no modo automático, o que significa que uma sub-rede é pré-alocada para cada região e atribuída automaticamente a um intervalo de sub-redes.

Se você planeja conectar a VPC a uma rede local, é improvável que os intervalos de IPs predefinidos que o Compute Engine usa no modo automático atendam às suas necessidades, eles podem se sobrepor aos intervalos de IPs existentes ou ter um tamanho inadequado. Você deve excluir a VPC padrão e substituí-la por uma VPC de modo personalizado.

Volte para a sessão atual do Cloud Shell.

Habilite a API Compute Engine no projeto host da VPC:

gcloud services enable compute.googleapis.com --project=$VPCHOST_PROJECT_IDExclua todas as regras de firewall associadas à VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$VPCHOST_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$VPCHOST_PROJECT_IDExclua a VPC padrão:

gcloud compute networks delete default --project=$VPCHOST_PROJECT_ID

Criando a VPC compartilhada e as sub-redes

Depois de excluir a VPC default, você poderá criar a VPC personalizada (você a transformará em uma VPC compartilhada posteriormente).

Retorne à sua sessão existente do Cloud Shell.

Crie variáveis para o nome da VPC, a região inicial e os intervalos de sub-redes:

SHAREDVPC_NAME=[NAME] \ SUBNET_REGION=[REGION] \ SUBNET_RANGE_MANAGEMENT=[MANAGEMENT-RANGE] \ SUBNET_RANGE_RESOURCES=[RESOURCES-RANGE] \ SUBNET_RANGE_MANAGEDAD=[MANAGED-AD-RANGE] \ SUBNET_RANGE_ONPREMAD=[ONPREM-AD-RANGE]Substitua as variáveis de marcador pelo seguinte:

[NAME]por um nome, comoad-network-env-test.[REGION]pela região onde implantar os controladores de domínio do Active Directory. Você pode estender a VPC e seu domínio para cobrir regiões adicionais a qualquer momento.[MANAGEMENT-RANGE]pelo intervalo de sub-redes a ser usado para a sub-rede de gerenciamento.[RESOURCES-RANGE]pelo intervalo de sub-redes a ser usado para a sub-rede de recursos.[MANAGED-AD-RANGE]pelo intervalo de sub-redes a ser usado para a sub-rede do Managed Microsoft AD.[ONPREM-AD-RANGE]pelo intervalo de sub-redes a ser usado para a sub-rede local do AD.

Exemplo:

SHAREDVPC_NAME=ad-network \ SUBNET_REGION=us-central1 \ SUBNET_RANGE_MANAGEMENT=10.0.0.0/24 \ SUBNET_RANGE_RESOURCES=10.0.1.0/24 \ SUBNET_RANGE_MANAGEDAD=10.0.2.0/24 \ SUBNET_RANGE_ONPREMAD=192.168.0.0/24Habilite o projeto host da VPC para hospedar uma VPC compartilhada:

gcloud compute shared-vpc enable $VPCHOST_PROJECT_IDCrie uma nova rede VPC de modo personalizado:

gcloud compute networks create $SHAREDVPC_NAME \ --subnet-mode=custom \ --project=$VPCHOST_PROJECT_IDCrie a sub-rede de gerenciamento e recursos e ative o Acesso privado do Google para que o Windows possa ser ativado sem conceder às VMs acesso direto à Internet.

gcloud compute networks subnets create $SUBNET_REGION-management \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_MANAGEMENT \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID && \ gcloud compute networks subnets create $SUBNET_REGION-resources \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_RESOURCES \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID

Protegendo a VPC compartilhada

Seu projeto host da VPC agora contém uma VPC compartilhada com duas sub-redes. Ao anexar projetos de serviço a essa VPC compartilhada, você pode disponibilizar a VPC compartilhada para uso em vários projetos.

Em vez de conceder aos membros dos projetos de serviço permissão para usar todas as sub-redes da VPC compartilhada, você deve conceder acesso pela sub-rede.

Por motivos de segurança, conceda apenas a um pequeno grupo de funcionários administrativos o direito de acessar a sub-rede de gerenciamento. Isso garante que a sub-rede seja usada apenas para gerenciar o Active Directory. Você pode aplicar um controle de acesso mais brando à sub-rede de recursos.

Criar regras de firewall

Antes de implantar o Active Directory, você precisará criar regras de firewall que permitam administrá-lo e usá-lo.

Retorne à sua sessão existente do Cloud Shell.

Habilite o log de firewall para tráfego de entrada para que todas as tentativas de acesso com falha sejam registradas:

gcloud compute firewall-rules create deny-ingress-from-all \ --direction=INGRESS \ --action=deny \ --rules=tcp:0-65535,udp:0-65535 \ --enable-logging \ --source-ranges=0.0.0.0/0 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 65000Você administrará o Active Directory usando um servidor de gerenciamento dedicado implantado na sub-rede de gerenciamento. Como esse servidor será implantado sem um endereço IP externo, você precisará usar o encaminhamento de TCP do IAP para se conectar ao servidor.

Crie a seguinte regra de firewall para permitir a entrada de RDP do IAP:

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --enable-logging \ --source-ranges=35.235.240.0/20 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 10000

Sua VPC compartilhada agora está pronta para ser usada para implantar o Managed Microsoft AD.

Como implantar o Active Directory

O Managed Microsoft AD processa o provisionamento e a manutenção de controladores de domínio do Active Directory. As seguintes funções são implantadas nos controladores de domínio:

- Active Directory Domain Services

- DNS

Os controladores de domínio são implantados fora do seu projeto e não aparecerão como instâncias de VM no seu projeto. Para disponibilizar os controladores de domínio para você usar, as seguintes alterações são aplicadas ao seu projeto quando você implanta o Managed Microsoft AD:

- Peering de VPC foi adicionado à sua VPC. Isso conecta sua VPC ao serviço VPC que contém os controladores de domínio.

- Uma zona com peering de DNS particular do Cloud DNS é criada no projeto. Ela encaminha consultas DNS que correspondem ao seu domínio do Active Directory para o serviço DNS executado como parte do Managed Microsoft AD.

Como você está usando uma VPC compartilhada, é necessário implantar o Managed Microsoft AD no projeto host da VPC para que o Active Directory seja utilizável em todos os projetos de serviço.

Criando a floresta e o domínio do Active Directory

Siga estas etapas para implantar o Managed Microsoft AD no projeto host da VPC criado na parte anterior do guia:

No Google Cloud console, volte ao Cloud Shell.

Inicialize uma variável para conter o nome de domínio raiz da nova floresta do Active Directory a ser criada. Consulte as Convenções de nomenclatura da Microsoft para obter orientação sobre como escolher um nome.

AD_DNS_DOMAIN=[AD-DNS-NAME]Por exemplo:

AD_DNS_DOMAIN=cloud.example.comAtive o Cloud DNS no projeto host da VPC:

gcloud services enable dns.googleapis.com --project $VPCHOST_PROJECT_IDHabilite a API Managed Microsoft AD no projeto host da VPC:

gcloud services enable managedidentities.googleapis.com --project $VPCHOST_PROJECT_IDProvisione os controladores de domínio e crie uma nova floresta:

gcloud active-directory domains create $AD_DNS_DOMAIN \ --admin-name=SetupAdmin \ --reserved-ip-range=$SUBNET_RANGE_MANAGEDAD \ --region=$SUBNET_REGION \ --authorized-networks=projects/$VPCHOST_PROJECT_ID/global/networks/$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_IDReserve de 15 a 20 minutos para a conclusão do comando.

O comando anterior cria um usuário inicial do Active Directory chamado

SetupAdmin@[AD_DNS_DOMAIN]para você. Esse usuário delegou privilégios de administrador, e você pode usá-lo para concluir a configuração da nova floresta do Active Directory.Para revelar as credenciais do usuário, execute o seguinte comando. Você precisará confirmar que é seguro que a senha seja revelada na tela.

gcloud active-directory domains reset-admin-password $AD_DNS_DOMAIN \ --project=$VPCHOST_PROJECT_IDCopie a senha, você precisará dela mais tarde.

A senha pode ser redefinida pelos proprietários e editores do projeto host da VPC a qualquer momento.

Criando o projeto de gerenciamento

A floresta do Active Directory e o domínio raiz da floresta criados pelo Managed Microsoft AD agora estão totalmente operantes, e você tem um primeiro usuário (SetupAdmin) para executar configurações adicionais. No entanto, como os controladores de domínio do Managed Microsoft AD não podem ser acessados diretamente usando o RDP, qualquer configuração deve ser feita usando uma VM de gerenciamento.

Você criará essa instância de VM em um projeto dedicado ao gerenciamento do Active Directory e a conectará à sub-rede de gerenciamento da VPC compartilhada.

Depois de ingressar no domínio, você poderá usar as Ferramentas de Administração de Servidor Remoto, o Console de Gerenciamento de Política de Grupo e o PowerShell para administrar o Active Directory e os recursos relacionados a ele.

Para criar o projeto de gerenciamento:

- No console do Google Cloud, abra a página Gerenciar recursos.

- Na lista suspensa Organização, na parte superior esquerda, selecione sua organização.

- Clique em Criar projeto e preencha os seguintes campos:

- Nome do Projeto: O ID que você escolheu como o nome do projeto.

- Conta de cobrança: sua conta de cobrança. Se você tiver acesso a várias contas de faturamento, consulte as políticas internas de cada uma delas e escolha a adequada.

- Local: uma pasta na qual criar o projeto.

- Clique em Criar

O projeto de gerenciamento conterá instâncias de VM para administrar o Active Directory. No modelo de administração em camadas, isso significa que usuários altamente privilegiados da Camada 0 entrarão nessas instâncias de VM.

Essas instâncias podem ser alvos atraentes para invasores porque elas potencialmente oferecem a oportunidade de capturar senhas, hashes de senha ou tokens do Kerberos. E como essas credenciais têm acesso administrativo ao Active Directory, elas podem ser usadas para comprometer o domínio.

As instâncias de VM no projeto de gerenciamento devem ser tratadas de maneira equivalente a estações de trabalho com acesso privilegiado. Isso implica:

- Apenas um pequeno grupo de funcionários administrativos deve receber privilégios para fazer login nessas instâncias (seja por RDP ou por outros meios).

- O acesso ao projeto de gerenciamento que as contém deve ser concedido com base na abordagem de privilégio mínimo. Apenas alguns usuários selecionados devem ter permissão para visualizar e acessar recursos no projetoGoogle Cloud .

Para saber mais sobre como proteger um projeto Google Cloud , consulte as práticas recomendadas para verificar tentativas de acesso.

Usando a VPC compartilhada em vez da VPC padrão

O projeto de gerenciamento atualmente tem sua própria VPC default. Como você usará uma VPC compartilhada, é possível excluir essa outra.

No Google Cloud console, volte ao Cloud Shell.

Inicialize uma variável para conter o ID do projeto de gerenciamento (substitua

[MANAGEMENT_PROJECT_ID]pelo ID do projeto de gerenciamento que você acabou de criar):MANAGEMENT_PROJECT_ID=[MANAGEMENT_PROJECT_ID]Habilite a API Compute Engine no projeto host da VPC:

gcloud services enable compute.googleapis.com \ --project=$MANAGEMENT_PROJECT_IDExclua todas as regras de firewall associadas à VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$MANAGEMENT_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$MANAGEMENT_PROJECT_IDExclua a VPC

default:gcloud compute networks delete default --project=$MANAGEMENT_PROJECT_IDAssocie o projeto de gerenciamento à VPC compartilhada:

gcloud compute shared-vpc associated-projects add $MANAGEMENT_PROJECT_ID \ --host-project=$VPCHOST_PROJECT_ID

O projeto de gerenciamento agora é um projeto de serviço, e você pode usar a VPC compartilhada de dentro do projeto de gerenciamento.

Como conectar-se ao Active Directory

Agora você está pronto para criar uma primeira instância da VM de gerenciamento e adicioná-la ao Active Directory. Você pode usar essa VM para configurar a floresta do Active Directory e o domínio raiz da floresta.

Criando uma VM de gerenciamento

Para criar uma instância de VM de gerenciamento, siga estas etapas:

- No Google Cloud console, volte ao Cloud Shell.

Crie uma nova instância de VM executando o Windows Server 2019 com as Ferramentas de Administração de Servidor Remoto (RSAT), as ferramentas de administração de servidor DNS e o Console de Gerenciamento de Política de Grupo (GPMC) pré-instalados.

Como você acessará a máquina usando o encaminhamento de TCP do IAP, a instância não precisará receber um endereço IP externo.

gcloud compute instances create admin-01 \ --image-family=windows-2019 \ --image-project=windows-cloud \ --machine-type=n1-standard-2 \ --no-address \ --zone=$SUBNET_REGION-a \ --subnet=projects/$VPCHOST_PROJECT_ID/regions/$SUBNET_REGION/subnetworks/$SUBNET_REGION-management \ --project=$MANAGEMENT_PROJECT_ID \ --metadata="sysprep-specialize-script-ps1=Install-WindowsFeature -Name RSAT-AD-Tools;Install-WindowsFeature -Name GPMC;Install-WindowsFeature -Name RSAT-DNS-Server"Execute o seguinte comando para observar o processo de inicialização.

gcloud compute instances tail-serial-port-output admin-01 \ --zone=$SUBNET_REGION-a \ --project=$MANAGEMENT_PROJECT_IDAguarde cerca de quatro minutos até ver a saída

Instance setup finishede pressione Ctrl+C. As instâncias de VM agora estão prontas para uso.Crie um usuário SAM local

LocalAdminna instância:gcloud compute reset-windows-password admin-01 \ --user=LocalAdmin \ --project=$MANAGEMENT_PROJECT_ID \ --zone=$SUBNET_REGION-a \ --quietCopie a senha, você precisará dela mais tarde.

Associando a VM de gerenciamento ao domínio

Agora você pode fazer login na VM de gerenciamento e adicioná-la ao Active Directory.

Na estação de trabalho local do Windows, abra um prompt de comandos (

cmd).Se for a primeira vez que você utiliza

gcloudna estação de trabalho local, autentique-se primeiro.Execute o comando a seguir para estabelecer um túnel TCP do IAP da estação de trabalho local para a VM

admin-01, substituindo[MANAGEMENT_PROJECT_ID]pelo ID do projeto de gerenciamento.gcloud compute start-iap-tunnel admin-01 3389 ^ --local-host-port=localhost:13389 ^ --project=[MANAGEMENT_PROJECT_ID]Aguarde a seguinte saída aparecer

Listening on port [13389]`O túnel está pronto para uso.

Abra o cliente Conexão da Área de Trabalho Remota do Windows (

mstsc.exe).Clique em Mostrar opções.

Digite os seguintes valores:

- Computador:

localhost:13389 - Nome de usuário:

localhost\LocalAdmin

- Computador:

Clique em Connect.

Na caixa de diálogo Digite suas credenciais, cole a senha que você gerou anteriormente para o usuário local

LocalAdmin. Em seguida, clique em OK.Como você não configurou certificados RDP para a VM de gerenciamento, será exibida uma mensagem de aviso indicando que a identidade do computador remoto não pode ser verificada. Ignore esse aviso clicando em Sim.

Agora você deve ver a área de trabalho do Windows Server da VM

admin-01.Clique com o botão direito do mouse no botão Iniciar (ou pressione Win+X) e clique em Prompt de Comando (Admin).

Confirme o prompt de privilégios elevados clicando em Sim.

No prompt de comando de privilégios elevados, inicie uma sessão do PowerShell executando

powershell.Execute o seguinte comando para iniciar uma associação ao domínio.

Add-Computer -DomainName [AD-DNS-NAME]Substitua

[AD-DNS-NAME]pelo nome DNS do domínio raiz da floresta.Na caixa de diálogo Solicitação de credencial do Windows PowerShell, digite os seguintes valores:

- Nome de usuário:

SetupAdmin - Senha: digite a senha criada para

SetupAdminao implantar o Managed Microsoft AD. Não use a senha do usuário localLocalAdmin.

- Nome de usuário:

Reinicie o computador executando

Restart-Computer. Aguarde cerca de um minuto para a VM ser reiniciada.

Iniciando usuários e computadores do Active Directory

A VM de gerenciamento agora é membro do seu domínio do Active Directory. Você pode usá-la para administrar o Active Directory:

- Na estação de trabalho local do Windows, abra o cliente Conexão de Área de Trabalho Remota do Windows (

mstsc.exe). - Clique em Mostrar opções.

- Insira os seguintes valores:

- Computador:

localhost:13389 - Nome de usuário:

SetupAdmin@[AD-DNS-NAME]. Substitua[AD-DNS-NAME]pelo nome DNS do domínio raiz da floresta.

- Computador:

- Clique em Connect.

- Na caixa de diálogo Digite suas credenciais, cole a senha que você gerou anteriormente para o usuário

SetupAdmin. Em seguida, clique em OK. - Como você não configurou certificados RDP para a VM de gerenciamento, será exibida uma mensagem de aviso indicando que a identidade do computador remoto não pode ser verificada. Ignore esse aviso clicando em Sim.

- Agora você deve ver a área de trabalho do Windows Server da VM

admin-01. - Clique com o botão direito do mouse no botão Iniciar (ou pressione Win+X) e selecione Executar.

- Insira

dsa.msce clique em OK.

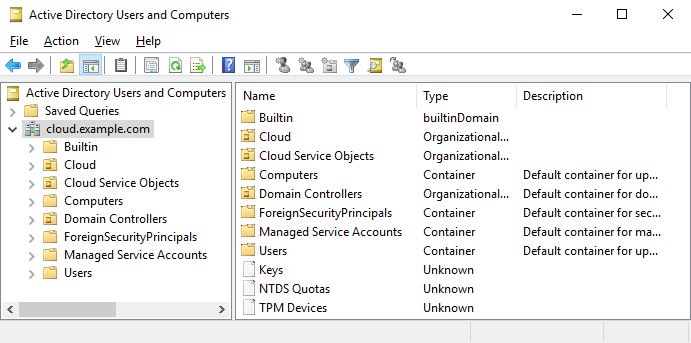

Agora você deve ver os Usuários e Computadores do Active Directory:

Parabéns! Você está conectado ao seu domínio do Managed Microsoft AD!

Limpar

Se você não planeja usar os recursos deste tutorial no futuro, limpe-os para não ser cobrado por eles.

Excluindo a floresta e o domínio do Active Directory

No console Google Cloud , abra o Cloud Shell.

Execute o comando a seguir para excluir a floresta e o domínio do Active Directory, substituindo

[AD_DNS_DOMAIN]pelo nome de domínio DNS usado para o domínio do Managed Microsoft AD e[VPCHOST_PROJECT_ID]pelo ID do seu projeto host da VPC:gcloud active-directory domains delete [AD_DNS_DOMAIN] \ --project=[VPCHOST_PROJECT_ID]

Excluindo o projeto de gerenciamento

- No Console do Google Cloud, acesse a página Projetos.

- Na lista de projetos, selecione o projeto de gerenciamento e clique em Excluir.

- Na caixa de diálogo, digite o ID do projeto e clique em Encerrar para excluir o projeto.

Excluindo o projeto host da VPC

- No Console do Google Cloud, acesse a página Projetos.

- Na lista de projetos, selecione o projeto host da VPC e clique em Excluir.

- Na caixa de diálogo, digite o ID do projeto e clique em Encerrar para excluir o projeto.

A seguir

- Saiba como usar níveis de acesso e condições para restringir o acesso aos recursos por meio do IAP.

- Proteja o projeto de gerenciamento contra exclusão acidental colocando uma garantia no projeto.