Esta série explica como usar o Microsoft AD gerido para implementar uma floresta de recursos do Active Directory no Google Cloud. Vai aprender a:

- Configure uma VPC partilhada que lhe permita aceder ao Managed Microsoft AD a partir de vários projetos e ligue o Managed Microsoft AD a um Active Directory no local através de uma confiança de floresta.

- Configure regras de firewall que protejam o acesso ao Active Directory a partir de fontes não autorizadas.

- Implemente o Microsoft AD gerido numa única região e associe-o a uma VPC partilhada existente.

- Crie uma VM de gestão e associe-a ao domínio.

- Use um administrador delegado para estabelecer ligação ao Microsoft AD gerido.

Vista geral da arquitetura

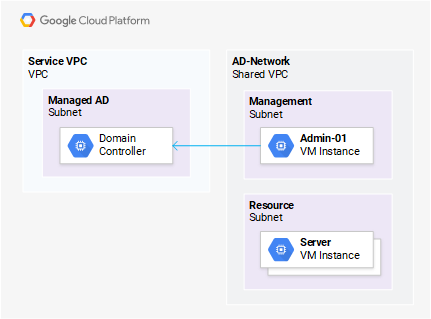

Para permitir que as VMs de vários projetos usem o Active Directory, precisa de uma VPC partilhada e três sub-redes separadas:

- Sub-rede do Microsoft AD gerido: usada pelo Microsoft AD gerido para executar controladores de domínio.

- Sub-rede de gestão: contém máquinas que são usadas exclusivamente para gerir o Active Directory.

- Sub-redes de recursos: contém servidores membros do Active Directory (como servidores de aplicações ou de bases de dados). Cada sub-rede de recursos tem âmbito numa única região. Neste guia, só vai criar uma sub-rede de recursos, mas pode adicionar sub-redes de recursos adicionais mais tarde se planear implementar servidores em várias regiões.

Para reduzir os riscos de segurança, vai implementar uma VM de gestão com um endereço IP RFC 1918 interno e sem acesso à Internet. Para iniciar sessão em instâncias de VM, vai usar o túnel TCP do IAP.

Seguindo a prática recomendada de usar projetos separados para gestão e servidores, vai criar dois projetos separados:

- Projeto anfitrião da VPC: contém a configuração da VPC partilhada, bem como o Managed Microsoft AD.

- Projeto de gestão: dedicado à gestão do Active Directory. Vai criar uma VM de gestão neste projeto e usá-la para configurar o Active Directory.

Antes de começar

Este tutorial usa uma VPC partilhada, que requer a utilização de uma Google Cloud organização. Se não tiver uma organização, crie uma primeiro. Além disso, algumas atividades de configuração requerem funções administrativas. Certifique-se de que lhe foram concedidas as seguintes funções do IAM antes de continuar.

Este artigo pressupõe que está a usar um computador Windows com a CLI do Google Cloud instalada. Tem de ajustar alguns dos passos se estiver a usar um sistema operativo diferente.

Por último, recolha as seguintes informações antes de começar:

- Nomes dos projetos para o projeto anfitrião da VPC e o projeto de gestão. Estes dois projetos vão desempenhar um papel central na sua implementação, por isso, escolha nomes fáceis de reconhecer e seguir as convenções de nomenclatura da sua empresa.

- Pastas para criar o projeto anfitrião da VPC e o projeto de gestão. Se ainda não tiver uma pasta adequada, considere criar uma subpasta separada para recursos multifuncionais e serviços como o Active Directory.

- Um nome de domínio DNS a usar para o domínio raiz da floresta do novo Active Directory.

- Uma região inicial na qual implementar recursos. Tenha em atenção que só pode implementar o Managed Microsoft AD em algumas regiões (isto não afeta a disponibilidade geral do seu domínio, que está disponível em todas as regiões onde a sua VPC está presente). Consulte as práticas recomendadas sobre a seleção de regiões se não tiver a certeza de qual região se adequa melhor às suas necessidades. Pode estender a implementação a regiões adicionais mais tarde.

- O nome da VPC partilhada a criar. Uma vez que a VPC vai ser partilhada por vários projetos, certifique-se de que escolhe um nome fácil de reconhecer.

Intervalos de sub-redes para as seguintes sub-redes:

- Sub-rede do AD da Microsoft gerido: tem de ter, pelo menos, o tamanho /24.

- Sub-rede de gestão: tem de acomodar todos os servidores de gestão. Recomendamos um intervalo de sub-rede com o tamanho /28 ou superior.

- Sub-rede de recursos: ajuste o tamanho desta sub-rede para que possa acomodar todos os servidores que planeia implementar na região inicial.

Certifique-se de que as sub-redes não se sobrepõem a nenhuma sub-rede no local e permitem espaço suficiente para crescimento.

Custos

O tutorial usa componentes faturáveis do Google Cloud, incluindo o Compute Engine, o Cloud DNS e o Google Cloud Observability. Consulte a Calculadora de preços para calcular os custos de conclusão deste tutorial. Certifique-se de que inclui outros recursos específicos da sua implementação.

Configurar rede da VPC

Criar o projeto anfitrião da VPC

Um projeto anfitrião da VPC é usado para criar uma VPC partilhada e gerir a configuração relacionada com a rede, como sub-redes, regras de firewall e trajetos.

Na Google Cloud consola, abra a página Gerir recursos.

Na lista pendente Organização no canto superior esquerdo, selecione a sua organização.

Clique em Criar projeto e introduza as seguintes definições:

- Nome do projeto: o ID que escolheu como nome do projeto.

- Conta de faturação: a sua conta de faturação.

- Localização: a pasta na qual criar o projeto.

Clique em Criar.

Proteger o projeto contra a eliminação acidental

A eliminação de um projeto também elimina todos os domínios do Microsoft AD gerido implementados no mesmo. Além de usar políticas IAM para limitar o acesso ao projeto, deve proteger o projeto contra a eliminação acidental.

Na Google Cloud consola, abra o Cloud Shell. O Cloud Shell dá-lhe acesso à linha de comandos na Google Cloud consola e inclui a CLI Google Cloud e outras ferramentas de que precisa para a Google Cloud administração. O Cloud Shell pode demorar vários minutos a ser aprovisionado.

Ative o Cloud ShellInicialize as variáveis para conter o nome da sua organização e o ID do projeto do projeto anfitrião da VPC:

ORG_NAME=[ORG-NAME] \ VPCHOST_PROJECT_ID=[PROJECT-ID]Substitua

[ORG-NAME]pelo nome da sua organização e[PROJECT-ID]pelo ID do projeto anfitrião da VPC. Por exemplo:ORG_NAME=example.com VPCHOST_PROJECT_ID=ad-host-123Execute o seguinte comando para procurar o ID da sua organização, substituindo

ORG-NAMEpelo nome da sua organização (comoexample.com):ORG_ID=$(gcloud organizations list \ --filter="DISPLAY_NAME=$ORG_NAME" \ --format=value\(ID\)) && \ echo "ID of $ORG_NAME is $ORG_ID"Aplique a política

compute.restrictXpnProjectLienRemovalà sua organização:gcloud resource-manager org-policies enable-enforce \ --organization $ORG_ID compute.restrictXpnProjectLienRemoval

Eliminar a VPC predefinida

O Compute Engine cria uma default VPC em cada projeto que criar. Esta VPC está configurada no modo automático, o que significa que é pré-atribuída uma sub-rede a cada região e é atribuído automaticamente um intervalo de sub-redes.

Se planeia ligar a VPC a uma rede no local, é pouco provável que os intervalos de IP predefinidos que o Compute Engine usa no modo automático se adequem às suas necessidades. Podem sobrepor-se a intervalos de IP existentes ou ter um tamanho inadequado. Deve eliminar a VPC predefinida e substituí-la por uma VPC no modo personalizado.

Regresse à sua sessão do Cloud Shell existente.

Ative a API Compute Engine no projeto anfitrião da VPC:

gcloud services enable compute.googleapis.com --project=$VPCHOST_PROJECT_IDElimine todas as regras de firewall associadas à VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$VPCHOST_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$VPCHOST_PROJECT_IDElimine a VPC predefinida:

gcloud compute networks delete default --project=$VPCHOST_PROJECT_ID

Criar a VPC partilhada e as sub-redes

Com a VPC default eliminada, já pode criar a VPC personalizada (vai

transformá-la numa VPC partilhada mais tarde).

Regresse à sua sessão do Cloud Shell existente.

Crie variáveis para o nome da VPC, a região inicial e os intervalos de sub-rede:

SHAREDVPC_NAME=[NAME] \ SUBNET_REGION=[REGION] \ SUBNET_RANGE_MANAGEMENT=[MANAGEMENT-RANGE] \ SUBNET_RANGE_RESOURCES=[RESOURCES-RANGE] \ SUBNET_RANGE_MANAGEDAD=[MANAGED-AD-RANGE] \ SUBNET_RANGE_ONPREMAD=[ONPREM-AD-RANGE]Substitua as variáveis dos marcadores de posição pelo seguinte:

[NAME]com um nome, comoad-network-env-test.[REGION]com a região para implementar os controladores de domínio do Active Directory. Pode expandir a VPC e o seu domínio para abranger regiões adicionais em qualquer altura.[MANAGEMENT-RANGE]com o intervalo de sub-rede a usar para a sub-rede de gestão.[RESOURCES-RANGE]com o intervalo de sub-rede a usar para a sub-rede de recursos.[MANAGED-AD-RANGE]com o intervalo de sub-redes a usar para a sub-rede do Microsoft AD gerido.[ONPREM-AD-RANGE]com o intervalo de sub-rede a usar para a sub-rede do AD no local.

Por exemplo:

SHAREDVPC_NAME=ad-network \ SUBNET_REGION=us-central1 \ SUBNET_RANGE_MANAGEMENT=10.0.0.0/24 \ SUBNET_RANGE_RESOURCES=10.0.1.0/24 \ SUBNET_RANGE_MANAGEDAD=10.0.2.0/24 \ SUBNET_RANGE_ONPREMAD=192.168.0.0/24Permita que o projeto anfitrião da VPC aloje uma VPC partilhada:

gcloud compute shared-vpc enable $VPCHOST_PROJECT_IDCrie uma nova rede VPC no modo personalizado:

gcloud compute networks create $SHAREDVPC_NAME \ --subnet-mode=custom \ --project=$VPCHOST_PROJECT_IDCrie a sub-rede de gestão e recursos e ative o acesso privado à Google para que o Windows possa ser ativado sem conceder às VMs acesso direto à Internet.

gcloud compute networks subnets create $SUBNET_REGION-management \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_MANAGEMENT \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID && \ gcloud compute networks subnets create $SUBNET_REGION-resources \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_RESOURCES \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID

Proteger a VPC partilhada

O projeto anfitrião da VPC contém agora uma VPC partilhada com duas sub-redes. Ao anexar projetos de serviço a esta VPC partilhada, pode disponibilizar a VPC partilhada para utilização em vários projetos.

Em vez de conceder aos membros dos projetos de serviço autorização para usar todas as sub-redes da VPC partilhada, deve conceder acesso por sub-rede.

Por motivos de segurança, conceda apenas a um pequeno grupo de funcionários administrativos o direito de aceder à sub-rede de gestão. Isto garante que a sub-rede só é usada para gerir o Active Directory. Pode aplicar um controlo de acesso mais flexível à sub-rede de recursos.

Criar regras de firewall

Antes de implementar o Active Directory, tem de criar regras de firewall que lhe permitam administrá-lo e usá-lo.

Regresse à sua sessão do Cloud Shell existente.

Ative o registo da firewall para o tráfego de entrada, de modo que todas as tentativas de acesso falhadas sejam registadas:

gcloud compute firewall-rules create deny-ingress-from-all \ --direction=INGRESS \ --action=deny \ --rules=tcp:0-65535,udp:0-65535 \ --enable-logging \ --source-ranges=0.0.0.0/0 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 65000Vai administrar o Active Directory através de um servidor de gestão dedicado implementado na sub-rede de gestão. Uma vez que este servidor vai ser implementado sem um endereço IP externo, tem de usar o encaminhamento TCP do IAP para estabelecer ligação ao servidor.

Crie a seguinte regra de firewall para permitir a entrada de RDP do IAP:

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --enable-logging \ --source-ranges=35.235.240.0/20 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 10000

A sua VPC partilhada já pode ser usada para implementar o Managed Microsoft AD.

Implementar o Active Directory

O Microsoft AD gerido processa o aprovisionamento e a manutenção dos controladores de domínio do Active Directory. As seguintes funções são implementadas nos controladores de domínio:

- Serviços de domínio do Active Directory

- DNS

Os controladores de domínio são implementados fora do seu projeto e não aparecem como instâncias de VM no seu projeto. Para disponibilizar os controladores de domínio para utilização, as seguintes alterações são aplicadas ao seu projeto quando implementa o Managed Microsoft AD:

- O intercâmbio de VPCs é adicionado à sua VPC. Isto liga a sua VPC à VPC de serviço que contém os controladores de domínio.

- É criada uma zona de DNS privado interligada do Cloud DNS no projeto. Encaminha as consultas DNS que correspondem ao seu domínio do Active Directory para o serviço DNS executado como parte do Microsoft AD gerido.

Como está a usar uma VPC partilhada, tem de implementar o Microsoft AD gerido no projeto anfitrião da VPC para que o Active Directory seja utilizável em todos os projetos de serviço.

Criar a floresta e o domínio do Active Directory

Siga estes passos para implementar o Microsoft AD gerido no projeto anfitrião da VPC criado na parte anterior do guia:

Na Google Cloud consola, regresse ao Cloud Shell.

Inicialize uma variável para conter o nome do domínio raiz da nova floresta do Active Directory a criar. Consulte as convenções de nomenclatura da Microsoft para obter orientações sobre a escolha de um nome.

AD_DNS_DOMAIN=[AD-DNS-NAME]Por exemplo:

AD_DNS_DOMAIN=cloud.example.comAtive o Cloud DNS no projeto anfitrião da VPC:

gcloud services enable dns.googleapis.com --project $VPCHOST_PROJECT_IDAtive a API Managed Microsoft AD no projeto anfitrião da VPC:

gcloud services enable managedidentities.googleapis.com --project $VPCHOST_PROJECT_IDAprovisione os controladores de domínio e crie uma nova floresta:

gcloud active-directory domains create $AD_DNS_DOMAIN \ --admin-name=SetupAdmin \ --reserved-ip-range=$SUBNET_RANGE_MANAGEDAD \ --region=$SUBNET_REGION \ --authorized-networks=projects/$VPCHOST_PROJECT_ID/global/networks/$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_IDAguarde 15 a 20 minutos para que o comando seja concluído.

O comando anterior cria um utilizador inicial do Active Directory com o nome

SetupAdmin@[AD_DNS_DOMAIN]. Este utilizador tem privilégios de administrador delegado e pode usá-lo para concluir a configuração da nova floresta do Active Directory.Para revelar as credenciais do utilizador, execute o seguinte comando. Tem de confirmar que é seguro revelar a palavra-passe no ecrã.

gcloud active-directory domains reset-admin-password $AD_DNS_DOMAIN \ --project=$VPCHOST_PROJECT_IDCopie a palavra-passe. Vai precisar dela mais tarde.

A palavra-passe pode ser reposta pelos proprietários e editores do projeto anfitrião da VPC em qualquer altura.

Criar o projeto de gestão

A floresta do Active Directory e o domínio raiz da floresta criados pelo

Managed Microsoft AD estão agora totalmente operacionais e tem um primeiro utilizador

(SetupAdmin) para fazer mais configurações. No entanto, uma vez que não é possível aceder diretamente aos controladores de domínio do Microsoft AD gerido através do RDP, qualquer configuração tem de ser processada através de uma VM de gestão.

Crie esta instância de VM num projeto dedicado à gestão do Active Directory e, em seguida, associe a instância de VM à sub-rede de gestão da VPC partilhada.

Depois de associado ao domínio, pode usar as Ferramentas de administração do servidor remoto, a consola de gestão de políticas de grupo e o PowerShell para administrar o Active Directory e os recursos relacionados com o Active Directory.

Para criar o projeto de gestão:

- Na Google Cloud Console, abra a página Faça a gestão de recursos.

- Na lista pendente Organização no canto superior esquerdo, selecione a sua organização.

- Clique em Criar projeto e preencha os seguintes campos:

- Nome do projeto: o ID que escolheu como nome do projeto.

- Conta de faturação: a sua conta de faturação. Se tiver acesso a várias contas de faturação, reveja as suas políticas internas para cada uma delas e escolha a adequada.

- Localização: uma pasta onde criar o projeto.

- Clique em Criar.

O projeto de gestão vai conter instâncias de VM para administrar o Active Directory. No modelo de administração hierárquico, isto significa que os utilizadores com privilégios elevados do Nível 0 vão iniciar sessão nestas instâncias de VMs.

Estas instâncias podem ser alvos atrativos para os atacantes, pois oferecem potencialmente a oportunidade de capturar palavras-passe, hashes de palavras-passe ou tokens Kerberos. Além disso, uma vez que estas credenciais têm acesso administrativo ao Active Directory, podem ser usadas para comprometer o domínio.

As instâncias de VM no projeto de gestão devem ser tratadas de forma equivalente a estações de trabalho de acesso privilegiado. Isto implica o seguinte:

- Apenas um pequeno grupo de funcionários administrativos deve ter privilégios para iniciar sessão nestas instâncias (através de RDP ou outros meios).

- O acesso ao projeto de gestão que contém o projeto de atribuição deve ser concedido com base no princípio do menor privilégio. Apenas alguns utilizadores selecionados devem ter permissão para ver e aceder aos recursos no projetoGoogle Cloud .

Para saber como proteger um Google Cloud projeto, reveja as práticas recomendadas para validar tentativas de acesso.

Usar a VPC partilhada em vez da VPC predefinida

Atualmente, o projeto de gestão tem a sua própria VPC default. Uma vez que vai usar uma VPC partilhada, pode eliminar esta VPC.

Na Google Cloud consola, regresse ao Cloud Shell.

Inicialize uma variável para conter o ID do projeto de gestão (substitua

[MANAGEMENT_PROJECT_ID]pelo ID do projeto de gestão que acabou de criar):MANAGEMENT_PROJECT_ID=[MANAGEMENT_PROJECT_ID]Ative a API Compute Engine no projeto anfitrião da VPC:

gcloud services enable compute.googleapis.com \ --project=$MANAGEMENT_PROJECT_IDElimine todas as regras de firewall associadas à VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$MANAGEMENT_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$MANAGEMENT_PROJECT_IDElimine a

defaultVPC:gcloud compute networks delete default --project=$MANAGEMENT_PROJECT_IDAssocie o projeto de gestão à VPC partilhada:

gcloud compute shared-vpc associated-projects add $MANAGEMENT_PROJECT_ID \ --host-project=$VPCHOST_PROJECT_ID

O projeto de gestão é agora um projeto de serviço e pode usar a VPC partilhada a partir do projeto de gestão.

A estabelecer ligação ao Active Directory

Agora, está pronto para criar uma primeira instância de VM de gestão e associá-la ao Active Directory. Pode usar esta VM para configurar a floresta do Active Directory e o domínio raiz da floresta.

Criar uma VM de gestão

Para criar uma instância de VM de gestão, siga estes passos:

- Na Google Cloud consola, regresse ao Cloud Shell.

Crie uma nova instância de VM com o Windows Server 2019 com as Ferramentas de administração do servidor remoto (RSAT), as ferramentas de administração do servidor DNS e a consola de gestão de políticas de grupo (GPMC) pré-instaladas.

Uma vez que vai aceder à máquina através do encaminhamento TCP do IAP, não é necessário atribuir um endereço IP externo à instância.

gcloud compute instances create admin-01 \ --image-family=windows-2019 \ --image-project=windows-cloud \ --machine-type=n1-standard-2 \ --no-address \ --zone=$SUBNET_REGION-a \ --subnet=projects/$VPCHOST_PROJECT_ID/regions/$SUBNET_REGION/subnetworks/$SUBNET_REGION-management \ --project=$MANAGEMENT_PROJECT_ID \ --metadata="sysprep-specialize-script-ps1=Install-WindowsFeature -Name RSAT-AD-Tools;Install-WindowsFeature -Name GPMC;Install-WindowsFeature -Name RSAT-DNS-Server"Execute o seguinte comando para observar o processo de arranque.

gcloud compute instances tail-serial-port-output admin-01 \ --zone=$SUBNET_REGION-a \ --project=$MANAGEMENT_PROJECT_IDAguarde cerca de 4 minutos até ver o resultado

Instance setup finishede, em seguida, prima Ctrl+C. As instâncias de VM estão agora prontas a usar.Crie um utilizador SAM local

LocalAdminna instância:gcloud compute reset-windows-password admin-01 \ --user=LocalAdmin \ --project=$MANAGEMENT_PROJECT_ID \ --zone=$SUBNET_REGION-a \ --quietCopie a palavra-passe. Vai precisar dela mais tarde.

Associar a VM de gestão ao domínio

Já pode iniciar sessão na VM de gestão e associá-la ao Active Directory

Na estação de trabalho local do Windows, abra uma linha de comandos (

cmd).Se for a primeira vez que usa o

gcloudna sua estação de trabalho local, certifique-se de que autentica primeiro.Execute o seguinte comando para estabelecer um túnel TCP do IAP a partir da sua estação de trabalho local para a VM

admin-01, substituindo[MANAGEMENT_PROJECT_ID]pelo ID do projeto de gestão.gcloud compute start-iap-tunnel admin-01 3389 ^ --local-host-port=localhost:13389 ^ --project=[MANAGEMENT_PROJECT_ID]Aguarde que seja apresentado o seguinte resultado

Listening on port [13389]`O túnel está pronto a ser usado.

Abra o cliente Ligação ao Ambiente de Trabalho Remoto do Windows (

mstsc.exe).Clique em Mostrar opções.

Introduza os seguintes valores:

- Computador:

localhost:13389 - Nome de utilizador:

localhost\LocalAdmin

- Computador:

Clique em Ligar.

Na caixa de diálogo Introduza as suas credenciais, cole a palavra-passe que gerou anteriormente para o utilizador

LocalAdminlocal. Em seguida, clique em OK.Uma vez que não configurou certificados RDP para a VM de gestão, é apresentada uma mensagem de aviso a indicar que não é possível validar a identidade do computador remoto. Clique em Sim para ignorar este aviso.

Agora, deve ver o ambiente de trabalho do Windows Server da VM

admin-01.Clique com o botão direito do rato no botão Iniciar (ou prima Win+X) e clique em Linha de comandos (administrador).

Clique em Sim para confirmar o pedido de elevação.

Na linha de comandos com privilégios elevados, inicie uma sessão do PowerShell executando o comando

powershell.Execute o seguinte comando para iniciar uma associação ao domínio.

Add-Computer -DomainName [AD-DNS-NAME]Substitua

[AD-DNS-NAME]pelo nome DNS do nome DNS do domínio raiz da floresta.Na caixa de diálogo Pedido de credenciais do Windows PowerShell, introduza os seguintes valores:

- Nome de utilizador:

SetupAdmin - Palavra-passe: introduza a palavra-passe criada para

SetupAdminquando implementar o Microsoft AD gerido. Não use a palavra-passe do utilizador localLocalAdmin.

- Nome de utilizador:

Reinicie o computador executando

Restart-Computer. Aguarde cerca de um minuto para que a VM seja reiniciada.

Iniciar utilizadores e computadores do Active Directory

A VM de gestão é agora membro do seu domínio do Active Directory. Pode usá-lo para administrar o Active Directory:

- Na estação de trabalho local do Windows, abra o cliente Ligação ao Ambiente de Trabalho Remoto do Windows (

mstsc.exe). - Clique em Mostrar opções.

- Introduza os seguintes valores:

- Computador:

localhost:13389 - Nome de utilizador:

SetupAdmin@[AD-DNS-NAME]. Substitua[AD-DNS-NAME]pelo nome DNS do nome DNS do domínio raiz da floresta.

- Computador:

- Clique em Ligar.

- Na caixa de diálogo Introduza as suas credenciais, cole a palavra-passe que gerou

anteriormente para o utilizador

SetupAdmin. Em seguida, clique em OK. - Uma vez que não configurou certificados RDP para a VM de gestão, é apresentada uma mensagem de aviso a indicar que não é possível validar a identidade do computador remoto. Clique em Sim para ignorar este aviso.

- Agora, deve ver o ambiente de trabalho do Windows Server da VM

admin-01. - Clique com o botão direito do rato no botão Iniciar (ou prima Win+X) e selecione Executar.

- Introduza

dsa.msce clique em OK.

É apresentado o Active Directory Users and Computers (Utilizadores e computadores do Active Directory):

Parabéns! Tem uma ligação ativa ao seu domínio do Microsoft AD gerido!

Limpar

Se não planeia usar os recursos deste tutorial no futuro, limpe-os para não receber faturação por eles.

Eliminar a floresta e o domínio do Active Directory

Na Google Cloud consola, abra o Cloud Shell.

Execute o seguinte comando para eliminar a floresta e o domínio do Active Directory, substituindo

[AD_DNS_DOMAIN]pelo nome do domínio DNS usado para o domínio do Microsoft AD gerido e[VPCHOST_PROJECT_ID]pelo ID do seu projeto anfitrião da VPC:gcloud active-directory domains delete [AD_DNS_DOMAIN] \ --project=[VPCHOST_PROJECT_ID]

Eliminar o projeto de gestão

- Na Google Cloud Console, aceda à página Projetos.

- Na lista de projetos, selecione o projeto de gestão e clique em Eliminar.

- Na caixa de diálogo, escreva o ID do projeto e, de seguida, clique em Encerrar para eliminar o projeto.

Eliminar o projeto anfitrião da VPC

- Na Google Cloud Console, aceda à página Projetos.

- Na lista de projetos, selecione o projeto anfitrião da VPC e clique em Eliminar.

- Na caixa de diálogo, escreva o ID do projeto e, de seguida, clique em Encerrar para eliminar o projeto.

O que se segue?

- Saiba como usar os níveis de acesso e as condições para restringir o acesso a recursos através do IAP.

- Proteja o projeto de gestão contra a eliminação acidental aplicando um bloqueio ao projeto.