Seri ini akan memandu Anda menggunakan Microsoft AD Terkelola untuk men-deploy forest resource Active Directory di Google Cloud. Anda akan mempelajari cara:

- Siapkan VPC Bersama yang memungkinkan Anda mengakses Microsoft AD Terkelola dari beberapa project, dan hubungkan Microsoft AD Terkelola ke Active Directory lokal menggunakan kepercayaan forest.

- Konfigurasikan aturan firewall yang melindungi akses ke Active Directory dari sumber yang tidak sah.

- Deploy Microsoft AD Terkelola di satu region dan hubungkan ke VPC Bersama yang ada.

- Buat VM pengelolaan dan gabungkan ke domain.

- Gunakan administrator yang didelegasikan untuk terhubung ke Microsoft AD Terkelola.

Ringkasan arsitektur

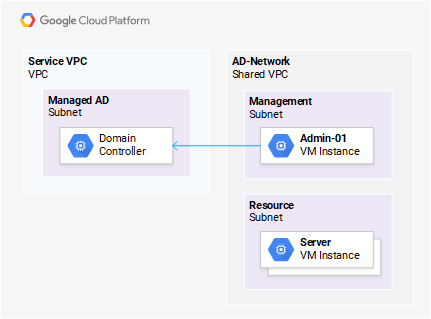

Agar VM dari beberapa project dapat menggunakan Active Directory, Anda memerlukan VPC Bersama dan tiga subnet terpisah:

- Subnet Microsoft AD Terkelola: Digunakan oleh Microsoft AD Terkelola untuk menjalankan pengontrol domain.

- Subnet pengelolaan: Berisi komputer yang digunakan secara eksklusif untuk tujuan mengelola Active Directory.

- Subnet resource: Berisi server anggota Active Directory (seperti server aplikasi atau database). Setiap subnet resource dicakup ke satu region. Dalam panduan ini, Anda hanya akan membuat satu subnet resource, tetapi Anda dapat menambahkan subnet resource tambahan nanti jika berencana men-deploy server di beberapa region.

Untuk mengurangi risiko keamanan, Anda akan men-deploy VM pengelolaan dengan alamat IP internal RFC 1918 dan tanpa akses internet. Untuk login ke instance VM, Anda akan menggunakan tunneling TCP IAP.

Dengan mengikuti praktik terbaik penggunaan project terpisah untuk manajemen dan server, Anda akan membuat dua project terpisah:

- Project host VPC: Berisi konfigurasi VPC Bersama serta Managed Microsoft AD.

- Project pengelolaan: Dikhususkan untuk mengelola Active Directory. Anda akan membuat VM pengelolaan dalam project ini dan menggunakannya untuk mengonfigurasi Active Directory.

Sebelum memulai

Tutorial ini menggunakan VPC Bersama, yang memerlukan penggunaan Organisasi Google Cloud. Jika Anda tidak memiliki organisasi, buat organisasi terlebih dahulu. Selain itu, beberapa aktivitas penyiapan memerlukan peran administratif. Pastikan Anda diberi peran IAM berikut sebelum melanjutkan.

Artikel ini mengasumsikan bahwa Anda menggunakan komputer Windows dengan Google Cloud CLI yang diinstal. Anda harus menyesuaikan beberapa langkah jika menggunakan sistem operasi yang berbeda.

Terakhir, kumpulkan informasi berikut sebelum Anda memulai:

- Nama project untuk project host VPC dan project pengelolaan. Kedua project ini akan berperan penting dalam deployment Anda, jadi pilih nama yang mudah dikenali dan ikuti konvensi penamaan perusahaan Anda.

- Folder tempat membuat project project host VPC dan project pengelolaan. Jika Anda belum memiliki folder yang sesuai, pertimbangkan untuk membuat sub-folder terpisah untuk resource lintas fungsi dan layanan seperti Active Directory.

- Nama domain DNS yang akan digunakan untuk domain root forest Active Directory baru.

- Region awal untuk men-deploy resource. Perhatikan bahwa Anda hanya dapat men-deploy Managed Microsoft AD di beberapa region (hal ini tidak memengaruhi ketersediaan umum domain Anda, yang tersedia di semua region tempat VPC Anda berada). Lihat praktik terbaik terkait pemilihan region jika Anda tidak yakin region mana yang paling sesuai dengan kebutuhan Anda. Anda akan dapat memperluas deployment ke wilayah tambahan nanti.

- Nama VPC bersama yang akan dibuat. Karena VPC akan dibagikan di beberapa project, pastikan untuk memilih nama yang mudah dikenali.

Rentang subnet untuk subnet berikut:

- Subnet Microsoft AD terkelola: Ukurannya minimal harus /24.

- Subnet pengelolaan: Perlu mengakomodasi semua server pengelolaan. Sebaiknya gunakan rentang subnet berukuran /28 atau lebih besar.

- Subnet resource: Ukuran subnet ini agar dapat mengakomodasi semua server yang ingin Anda deploy di region awal.

Pastikan subnet Anda tidak tumpang-tindih dengan subnet lokal mana pun dan sediakan ruang yang cukup untuk pertumbuhan.

Biaya

Tutorial ini menggunakan komponen Google Cloudyang dapat ditagih, termasuk Compute Engine, Cloud DNS, dan Google Cloud Observability. Lihat Kalkulator harga untuk menghitung biaya menyelesaikan tutorial ini. Pastikan untuk menyertakan resource lain yang khusus untuk deployment Anda.

Menyiapkan jaringan VPC

Membuat project host VPC

Project host VPC digunakan untuk membuat VPC Bersama dan mengelola konfigurasi terkait jaringan, seperti subnet, aturan firewall, dan rute.

Di Google Cloud console, buka halaman Manage resources.

Di menu drop-down Organization di kiri atas, pilih organisasi Anda.

Klik Create Project dan masukkan setelan berikut:

- Project Name: ID yang Anda pilih sebagai nama project.

- Akun penagihan: Akun penagihan Anda.

- Lokasi: Folder tempat project akan dibuat.

Klik Create.

Melindungi project dari penghapusan yang tidak disengaja

Menghapus project juga akan menghapus semua domain Microsoft AD Terkelola yang di-deploy di dalamnya. Selain menggunakan kebijakan IAM untuk membatasi akses ke project, Anda harus melindungi project dari penghapusan yang tidak disengaja.

Di konsolGoogle Cloud , buka Cloud Shell. Cloud Shell memberi Anda akses ke command line di Google Cloud konsol, dan mencakup Google Cloud CLI serta alat lain yang Anda perlukan untuk Google Cloud administrasi. Cloud Shell dapat memerlukan waktu beberapa menit untuk disediakan.

Aktifkan Cloud ShellLakukan inisialisasi variabel untuk memuat nama organisasi dan project ID project host VPC:

ORG_NAME=[ORG-NAME] \ VPCHOST_PROJECT_ID=[PROJECT-ID]Ganti

[ORG-NAME]dengan nama organisasi Anda dan[PROJECT-ID]dengan ID project host VPC. Contoh:ORG_NAME=example.com VPCHOST_PROJECT_ID=ad-host-123Jalankan perintah berikut untuk mencari ID organisasi Anda, dengan mengganti

ORG-NAMEdengan nama organisasi Anda (sepertiexample.com):ORG_ID=$(gcloud organizations list \ --filter="DISPLAY_NAME=$ORG_NAME" \ --format=value\(ID\)) && \ echo "ID of $ORG_NAME is $ORG_ID"Terapkan kebijakan

compute.restrictXpnProjectLienRemovaluntuk organisasi Anda:gcloud resource-manager org-policies enable-enforce \ --organization $ORG_ID compute.restrictXpnProjectLienRemoval

Menghapus VPC default

Compute Engine membuat VPC default di setiap project yang Anda buat. VPC ini

dikonfigurasi dalam mode otomatis, yang berarti

subnet telah dialokasikan sebelumnya untuk setiap region dan secara otomatis diberikan rentang

subnet.

Jika Anda berencana menghubungkan VPC ke jaringan lokal, rentang IP yang telah ditentukan sebelumnya yang digunakan Compute Engine dalam mode otomatis kemungkinan tidak sesuai dengan kebutuhan Anda; rentang IP tersebut mungkin tumpang-tindih dengan rentang IP yang ada, atau ukurannya tidak memadai. Anda harus menghapus VPC default dan menggantinya dengan VPC mode kustom.

Kembali ke sesi Cloud Shell yang ada.

Aktifkan Compute Engine API di project host VPC:

gcloud services enable compute.googleapis.com --project=$VPCHOST_PROJECT_IDHapus semua aturan firewall yang terkait dengan VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$VPCHOST_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$VPCHOST_PROJECT_IDHapus VPC default:

gcloud compute networks delete default --project=$VPCHOST_PROJECT_ID

Membuat VPC dan subnet Bersama

Setelah VPC default dihapus, Anda kini dapat membuat VPC kustom (Anda akan

mengubahnya menjadi VPC bersama nanti).

Kembali ke sesi Cloud Shell yang ada.

Buat variabel untuk nama VPC, region awal, dan rentang subnet:

SHAREDVPC_NAME=[NAME] \ SUBNET_REGION=[REGION] \ SUBNET_RANGE_MANAGEMENT=[MANAGEMENT-RANGE] \ SUBNET_RANGE_RESOURCES=[RESOURCES-RANGE] \ SUBNET_RANGE_MANAGEDAD=[MANAGED-AD-RANGE] \ SUBNET_RANGE_ONPREMAD=[ONPREM-AD-RANGE]Ganti variabel placeholder dengan yang berikut ini:

[NAME]dengan nama, sepertiad-network-env-test.[REGION]dengan region untuk men-deploy pengontrol domain Active Directory. Anda dapat memperluas VPC dan domain untuk mencakup region tambahan kapan saja.[MANAGEMENT-RANGE]dengan rentang subnet yang akan digunakan untuk subnet pengelolaan.[RESOURCES-RANGE]dengan rentang subnet yang akan digunakan untuk subnet resource.[MANAGED-AD-RANGE]dengan rentang subnet yang akan digunakan untuk subnet Microsoft AD Terkelola.[ONPREM-AD-RANGE]dengan rentang subnet yang akan digunakan untuk subnet AD on-prem.

Contoh:

SHAREDVPC_NAME=ad-network \ SUBNET_REGION=us-central1 \ SUBNET_RANGE_MANAGEMENT=10.0.0.0/24 \ SUBNET_RANGE_RESOURCES=10.0.1.0/24 \ SUBNET_RANGE_MANAGEDAD=10.0.2.0/24 \ SUBNET_RANGE_ONPREMAD=192.168.0.0/24Aktifkan project host VPC untuk menghosting VPC Bersama:

gcloud compute shared-vpc enable $VPCHOST_PROJECT_IDBuat jaringan VPC mode kustom baru:

gcloud compute networks create $SHAREDVPC_NAME \ --subnet-mode=custom \ --project=$VPCHOST_PROJECT_IDBuat subnet pengelolaan dan resource, lalu aktifkan Akses Google Pribadi agar Windows dapat diaktifkan tanpa memberikan akses internet langsung ke VM.

gcloud compute networks subnets create $SUBNET_REGION-management \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_MANAGEMENT \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID && \ gcloud compute networks subnets create $SUBNET_REGION-resources \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_RESOURCES \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID

Mengamankan VPC Bersama

Project host VPC Anda kini berisi VPC Bersama dengan dua subnet. Dengan melampirkan project layanan ke VPC Bersama ini, Anda dapat menyediakan VPC Bersama untuk digunakan di beberapa project.

Daripada memberikan izin kepada anggota project layanan untuk menggunakan semua subnet VPC Bersama, Anda harus memberikan akses menurut subnet.

Karena alasan keamanan, hanya berikan hak kepada sekelompok kecil staf administratif untuk mengakses subnet pengelolaan. Hal ini memastikan subnet hanya digunakan untuk mengelola Active Directory. Anda dapat menerapkan kontrol akses yang lebih longgar ke subnet resource.

Membuat aturan firewall

Sebelum men-deploy Active Directory, Anda harus membuat aturan firewall yang memungkinkan Anda mengelola dan menggunakannya.

Kembali ke sesi Cloud Shell yang ada.

Aktifkan logging firewall untuk traffic masuk sehingga semua upaya akses yang gagal dicatat ke dalam log:

gcloud compute firewall-rules create deny-ingress-from-all \ --direction=INGRESS \ --action=deny \ --rules=tcp:0-65535,udp:0-65535 \ --enable-logging \ --source-ranges=0.0.0.0/0 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 65000Anda akan mengelola Active Directory menggunakan server pengelolaan khusus yang di-deploy di subnet pengelolaan. Karena server ini akan di-deploy tanpa alamat IP eksternal, Anda harus menggunakan penerusan TCP IAP untuk terhubung ke server.

Buat aturan firewall berikut untuk mengizinkan traffic masuk RDP dari IAP:

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --enable-logging \ --source-ranges=35.235.240.0/20 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 10000

VPC Bersama Anda kini siap digunakan untuk men-deploy Microsoft AD Terkelola.

Men-deploy Active Directory

Managed Microsoft AD menangani penyediaan dan pemeliharaan pengontrol domain Active Directory. Peran berikut di-deploy di pengontrol domain:

- Layanan Domain Active Directory

- DNS

Pengontrol domain di-deploy di luar project Anda, dan tidak akan muncul sebagai instance VM dalam project Anda. Agar pengontrol domain tersedia untuk Anda gunakan, perubahan berikut diterapkan ke project Anda saat Anda men-deploy Microsoft AD Terkelola:

- Peering VPC ditambahkan ke VPC Anda. Tindakan ini akan menghubungkan VPC Anda ke VPC layanan yang berisi pengontrol domain.

- Zona peering DNS pribadi Cloud DNS dibuat dalam project. Zona ini meneruskan kueri DNS yang cocok dengan domain Active Directory Anda ke layanan DNS yang dijalankan sebagai bagian dari Microsoft AD Terkelola.

Karena menggunakan VPC Bersama, Anda perlu men-deploy Managed Microsoft AD di project host VPC agar Active Directory dapat digunakan di semua project layanan.

Membuat forest dan domain Active Directory

Ikuti langkah-langkah berikut untuk men-deploy Microsoft AD Terkelola di project host VPC yang dibuat di bagian panduan sebelumnya:

Di konsol Google Cloud , kembali ke Cloud Shell.

Lakukan inisialisasi variabel untuk memuat nama domain root forest Active Directory baru yang akan dibuat. Lihat Konvensi penamaan Microsoft untuk mendapatkan panduan tentang cara memilih nama.

AD_DNS_DOMAIN=[AD-DNS-NAME]Contoh:

AD_DNS_DOMAIN=cloud.example.comAktifkan Cloud DNS di project host VPC:

gcloud services enable dns.googleapis.com --project $VPCHOST_PROJECT_IDAktifkan Managed Microsoft AD API di project host VPC:

gcloud services enable managedidentities.googleapis.com --project $VPCHOST_PROJECT_IDSediakan pengontrol domain dan buat hutan baru:

gcloud active-directory domains create $AD_DNS_DOMAIN \ --admin-name=SetupAdmin \ --reserved-ip-range=$SUBNET_RANGE_MANAGEDAD \ --region=$SUBNET_REGION \ --authorized-networks=projects/$VPCHOST_PROJECT_ID/global/networks/$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_IDTunggu 15 hingga 20 menit hingga perintah selesai.

Perintah sebelumnya membuat pengguna Active Directory awal bernama

SetupAdmin@[AD_DNS_DOMAIN]untuk Anda. Pengguna ini telah mendelegasikan hak istimewa administrator, dan Anda dapat menggunakannya untuk menyelesaikan konfigurasi forest Active Directory baru.Untuk menampilkan kredensial pengguna, jalankan perintah berikut. Anda harus mengonfirmasi bahwa sandi aman untuk ditampilkan di layar.

gcloud active-directory domains reset-admin-password $AD_DNS_DOMAIN \ --project=$VPCHOST_PROJECT_IDSalin sandi; Anda akan memerlukannya nanti.

Sandi dapat direset oleh pemilik project dan editor project project Host VPC kapan saja.

Membuat project pengelolaan

Forest Active Directory dan domain root forest yang dibuat oleh

Microsoft AD Terkelola kini beroperasi sepenuhnya, dan Anda memiliki pengguna pertama

(SetupAdmin) untuk melakukan konfigurasi lebih lanjut. Namun, karena

pengontrol domain Microsoft AD Terkelola tidak dapat diakses langsung menggunakan

RDP, konfigurasi apa pun harus ditangani menggunakan VM pengelolaan.

Anda akan membuat instance VM ini dalam project yang didedikasikan untuk pengelolaan Active Directory, lalu menghubungkan instance VM ke subnet pengelolaan VPC Bersama.

Setelah bergabung ke domain, Anda dapat menggunakan Remote Server Administration Tools, Group Policy Management Console, dan PowerShell untuk mengelola Active Directory dan resource terkait Active Directory.

Untuk membuat project pengelolaan:

- Di konsol Google Cloud, buka halaman Manage resources.

- Di menu drop-down Organization di kiri atas, pilih organisasi Anda.

- Klik Create Project dan isi kolom berikut:

- Project Name: ID yang Anda pilih sebagai nama project.

- Akun penagihan: Akun penagihan Anda. Jika Anda memiliki akses ke beberapa akun penagihan, tinjau kebijakan internal untuk setiap akun dan pilih akun yang sesuai.

- Lokasi: Folder tempat project akan dibuat.

- Klik Create.

Project pengelolaan akan berisi instance VM untuk mengelola Active Directory. Dalam model administrasi bertingkat, hal ini berarti pengguna dengan hak istimewa yang sangat tinggi dari Tingkat 0 akan login ke instance VM ini.

Instance ini dapat menjadi target yang menarik bagi penyerang; instance ini berpotensi menawarkan kesempatan untuk mengambil sandi, hash sandi, atau token Kerberos. Selain itu, karena kredensial ini memiliki akses administratif ke Active Directory, kredensial tersebut dapat digunakan untuk membahayakan domain.

Instance VM dalam project pengelolaan harus diperlakukan setara dengan workstation akses hak istimewa. Hal ini berarti:

- Hanya sekelompok kecil staf administratif yang boleh diberi hak istimewa untuk login ke instance ini (baik melalui RDP maupun cara lain).

- Akses ke project pengelolaan yang berisi harus diberikan berdasarkan hak istimewa terendah. Hanya beberapa pengguna yang dipilih yang boleh melihat dan mengakses resource dalam projectGoogle Cloud .

Untuk mempelajari lebih lanjut cara mengamankan Google Cloud project, tinjau praktik terbaik untuk memverifikasi upaya akses.

Menggunakan VPC Bersama, bukan VPC default

Project pengelolaan saat ini memiliki VPC default-nya sendiri. Karena Anda akan menggunakan VPC Bersama, Anda dapat menghapus VPC ini.

Di konsol Google Cloud , kembali ke Cloud Shell.

Lakukan inisialisasi variabel untuk memuat project ID project pengelolaan (ganti

[MANAGEMENT_PROJECT_ID]dengan project ID project pengelolaan yang baru saja Anda buat):MANAGEMENT_PROJECT_ID=[MANAGEMENT_PROJECT_ID]Aktifkan Compute Engine API di project host VPC:

gcloud services enable compute.googleapis.com \ --project=$MANAGEMENT_PROJECT_IDHapus semua aturan firewall yang terkait dengan VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$MANAGEMENT_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$MANAGEMENT_PROJECT_IDHapus VPC

default:gcloud compute networks delete default --project=$MANAGEMENT_PROJECT_IDKaitkan project pengelolaan dengan VPC Bersama:

gcloud compute shared-vpc associated-projects add $MANAGEMENT_PROJECT_ID \ --host-project=$VPCHOST_PROJECT_ID

Project pengelolaan kini menjadi project layanan, dan Anda dapat menggunakan VPC Bersama dari dalam project pengelolaan.

Menghubungkan ke Active Directory

Sekarang Anda siap membuat instance VM pengelolaan pertama dan bergabung ke Active Directory. Anda dapat menggunakan VM ini untuk mengonfigurasi forest Active Directory dan domain root forest.

Membuat VM pengelolaan

Untuk membuat instance VM pengelolaan, ikuti langkah-langkah berikut:

- Di konsol Google Cloud , kembali ke Cloud Shell.

Buat instance VM baru yang menjalankan Windows Server 2019 dengan Remote Server Admin Tools (RSAT), alat administrasi server DNS, dan Group Policy Management Console (GPMC) yang telah diprainstal.

Karena Anda akan mengakses mesin menggunakan penerusan TCP IAP, instance tidak perlu diberi alamat IP eksternal.

gcloud compute instances create admin-01 \ --image-family=windows-2019 \ --image-project=windows-cloud \ --machine-type=n1-standard-2 \ --no-address \ --zone=$SUBNET_REGION-a \ --subnet=projects/$VPCHOST_PROJECT_ID/regions/$SUBNET_REGION/subnetworks/$SUBNET_REGION-management \ --project=$MANAGEMENT_PROJECT_ID \ --metadata="sysprep-specialize-script-ps1=Install-WindowsFeature -Name RSAT-AD-Tools;Install-WindowsFeature -Name GPMC;Install-WindowsFeature -Name RSAT-DNS-Server"Jalankan perintah berikut untuk mengamati proses booting.

gcloud compute instances tail-serial-port-output admin-01 \ --zone=$SUBNET_REGION-a \ --project=$MANAGEMENT_PROJECT_IDTunggu sekitar 4 menit hingga Anda melihat output

Instance setup finished, lalu tekan Ctrl+C. Instance VM kini siap digunakan.Buat pengguna SAM lokal

LocalAdmindi instance:gcloud compute reset-windows-password admin-01 \ --user=LocalAdmin \ --project=$MANAGEMENT_PROJECT_ID \ --zone=$SUBNET_REGION-a \ --quietSalin sandi; Anda akan memerlukannya nanti.

Menggabungkan VM pengelolaan ke domain

Anda kini dapat login ke VM pengelolaan dan bergabung ke Active Directory

Di workstation Windows lokal, buka command prompt (

cmd).Jika ini pertama kalinya Anda menggunakan

gclouddi workstation lokal, pastikan untuk melakukan autentikasi terlebih dahulu.Jalankan perintah berikut untuk membuat tunnel TCP IAP dari workstation lokal ke VM

admin-01, dengan mengganti[MANAGEMENT_PROJECT_ID]dengan ID project pengelolaan.gcloud compute start-iap-tunnel admin-01 3389 ^ --local-host-port=localhost:13389 ^ --project=[MANAGEMENT_PROJECT_ID]Tunggu hingga output berikut muncul

Listening on port [13389]`Tunnel kini siap digunakan.

Buka klien Windows Remote Desktop Connection (

mstsc.exe).Klik Tampilkan Opsi.

Masukkan nilai berikut:

- Komputer:

localhost:13389 - Nama pengguna:

localhost\LocalAdmin

- Komputer:

Klik Connect.

Pada dialog Masukkan kredensial Anda, tempel sandi yang Anda buat sebelumnya untuk pengguna

LocalAdminlokal. Kemudian, klik OK.Karena Anda belum menyiapkan sertifikat RDP untuk VM pengelolaan, pesan peringatan akan muncul yang menunjukkan bahwa identitas komputer jarak jauh tidak dapat diverifikasi. Tutup peringatan ini dengan mengklik Ya.

Sekarang Anda akan melihat desktop Windows Server dari VM

admin-01.Klik kanan tombol Start (atau tekan Win+X), lalu klik Command Prompt (Admin).

Konfirmasi prompt elevasi dengan mengklik Yes.

Di command prompt yang ditingkatkan, mulai sesi PowerShell dengan menjalankan

powershell.Jalankan perintah berikut untuk memulai penggabungan domain.

Add-Computer -DomainName [AD-DNS-NAME]Ganti

[AD-DNS-NAME]dengan nama DNS dari nama DNS untuk domain root hutan.Dalam dialog Permintaan kredensial Windows PowerShell, masukkan nilai berikut:

- Nama pengguna:

SetupAdmin - Sandi: Masukkan sandi yang dibuat untuk

SetupAdminsaat men-deploy Managed Microsoft AD. Jangan gunakan sandi penggunaLocalAdminlokal.

- Nama pengguna:

Mulai ulang komputer dengan menjalankan

Restart-Computer. Tunggu sekitar satu menit agar VM dimulai ulang.

Meluncurkan Active Directory Users and Computers

VM pengelolaan kini menjadi anggota domain Active Directory Anda. Anda dapat menggunakannya untuk mengelola Active Directory:

- Di workstation Windows lokal, buka

klien Windows Remote Desktop Connection (

mstsc.exe). - Klik Tampilkan Opsi.

- Masukkan nilai berikut:

- Komputer:

localhost:13389 - Nama pengguna:

SetupAdmin@[AD-DNS-NAME]. Ganti[AD-DNS-NAME]dengan nama DNS dari nama DNS untuk domain root hutan.

- Komputer:

- Klik Connect.

- Pada dialog Masukkan kredensial Anda, tempel sandi yang Anda buat

sebelumnya untuk pengguna

SetupAdmin. Kemudian, klik OK. - Karena Anda belum menyiapkan sertifikat RDP untuk VM pengelolaan, pesan peringatan akan muncul yang menunjukkan bahwa identitas komputer jarak jauh tidak dapat diverifikasi. Tutup peringatan ini dengan mengklik Ya.

- Sekarang Anda akan melihat desktop Windows Server dari VM

admin-01. - Klik kanan tombol Start (atau tekan Win+X), lalu pilih Run.

- Masukkan

dsa.msc, lalu klik Oke.

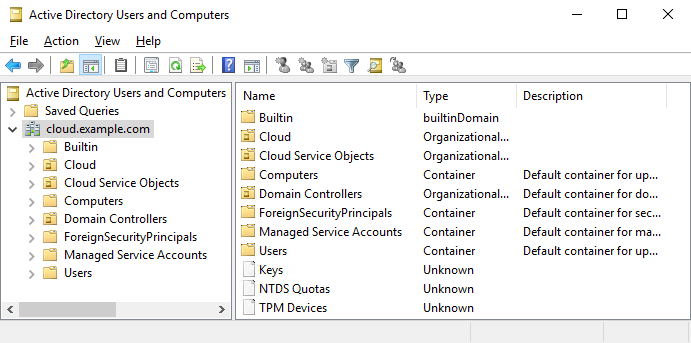

Sekarang Anda akan melihat Active Directory Users and Computers:

Selamat! Anda terhubung ke domain Microsoft AD Terkelola.

Pembersihan

Jika Anda tidak berencana menggunakan resource dari tutorial ini di masa mendatang, hapus resource tersebut agar Anda tidak ditagih.

Menghapus forest dan domain Active Directory

Di Google Cloud console, buka Cloud Shell.

Jalankan perintah berikut untuk menghapus forest dan domain Active Directory, dengan mengganti

[AD_DNS_DOMAIN]dengan nama domain DNS yang digunakan untuk domain Managed Microsoft AD, dan[VPCHOST_PROJECT_ID]dengan ID project host VPC Anda:gcloud active-directory domains delete [AD_DNS_DOMAIN] \ --project=[VPCHOST_PROJECT_ID]

Menghapus project pengelolaan

- Di konsol Google Cloud, buka halaman Project.

- Dalam daftar project, pilih project pengelolaan, lalu klik Hapus.

- Pada dialog, ketik project ID, lalu klik Shut down untuk menghapus project.

Menghapus project host VPC

- Di konsol Google Cloud, buka halaman Project.

- Dalam daftar project, pilih project host VPC, lalu klik Hapus.

- Pada dialog, ketik project ID, lalu klik Shut down untuk menghapus project.

Langkah berikutnya

- Pelajari cara menggunakan tingkat akses dan kondisi untuk membatasi akses ke resource melalui IAP.

- Lindungi project pengelolaan dari penghapusan yang tidak disengaja dengan menempatkan lien pada project.