Os controladores de domínio operados pelo Serviço gerido para o Microsoft Active Directory expõem vários serviços, incluindo LDAP, DNS, Kerberos e RPC. Consoante os seus exemplos de utilização, as máquinas virtuais (VMs) implementadas no Google Cloud, bem como as máquinas executadas no local, podem precisar de acesso a estes serviços para tirar partido do Active Directory.

Para reduzir a superfície de ataque dos controladores de domínio e das VMs, deve usar firewalls para não permitir qualquer comunicação de rede que não seja estritamente necessária. Este artigo descreve como configurar firewalls para acomodar exemplos de utilização comuns do Active Directory, ao mesmo tempo que impede outras comunicações de rede.

Início de sessão vs. autenticação

Embora os termos início de sessão e autenticação sejam frequentemente usados alternadamente, têm significados diferentes no contexto da segurança do Windows. Início de sessão descreve o processo que ocorre no sistema ao qual um utilizador está a obter acesso. Por outro lado, a autenticação é realizada pelo computador no qual a conta do utilizador reside.

Quando usa uma conta local para iniciar sessão numa máquina, o início de sessão e a autenticação são processados pela máquina de destino. Num ambiente do Active Directory, é mais comum usar um utilizador do domínio para iniciar sessão. Nesse caso, o início de sessão é processado pela máquina de destino, enquanto a autenticação é realizada por um controlador de domínio.

Para autenticar, um cliente pode usar o Kerberos ou o NTLM . Depois de um cliente se autenticar, a máquina de destino tem de processar o início de sessão. Consoante o tipo de início de sessão pedido pelo cliente, isto pode exigir uma interação adicional com os controladores de domínio através de protocolos como Kerberos, NTLM, LDAP , RPC ou SMB .

Uma vez que a autenticação e o processamento de inícios de sessão requerem protocolos diferentes, é útil distinguir entre os dois conceitos quando identifica a configuração de firewall correta.

Exemplos de utilização comuns

As secções seguintes descrevem exemplos de utilização comuns para aceder ao Managed Microsoft AD e mostram as regras de firewall que tem de configurar para cada exemplo de utilização.

Se não planeia integrar o Microsoft AD gerido com um Active Directory no local, só precisa de ler a primeira secção deste artigo, Aceder ao Microsoft AD gerido a partir da sua VPC. Se pretender criar uma relação de confiança entre o Managed Microsoft AD e um Active Directory no local, aplica-se o artigo completo.

Pode usar os registos de regras de firewall para analisar se podem ser necessárias portas adicionais. Uma vez que a regra de recusa de entrada implícita tem o registo desativado, primeiro tem de criar uma regra de firewall personalizada de baixa prioridade que recuse todo o tráfego de entrada, mas tenha o registo de firewall ativado. Com esta regra em vigor, qualquer tentativa de ligação falhada faz com que seja publicada uma entrada de registo no Stackdriver. Uma vez que as regras de firewall podem gerar um volume significativo de registos, considere desativar novamente o registo da firewall assim que concluir a análise.

Aceder ao Microsoft AD gerido a partir da sua VPC

Quando usa a rede predefinida para implementar o Microsoft AD gerido, não é necessária nenhuma configuração adicional para permitir que as VMs na VPC acedam ao Active Directory.

Se tiver personalizado a configuração da VPC ou as regras da firewall, tem de garantir que a configuração da firewall continua a permitir a comunicação com o Managed Microsoft AD. As secções seguintes descrevem as regras de firewall que pode ter de criar.

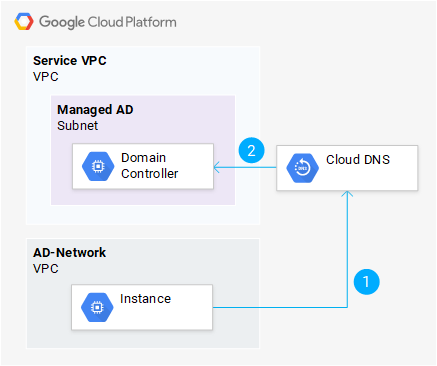

Resolução do nome de domínio

Quando uma VM tenta resolver um nome DNS, não consulta diretamente um controlador de domínio. Em alternativa, a consulta DNS é enviada para o servidor de metadados, que é o servidor DNS predefinido configurado para VMs do Compute Engine. O servidor de metadados reencaminha a consulta para uma zona de reencaminhamento DNS privada do Cloud DNS criada pelo Managed Microsoft AD. Em seguida, esta zona de encaminhamento encaminha a consulta para o controlador de domínio adequado.

Não precisa de configurar regras de firewall para ativar este exemplo de utilização. A comunicação com o Cloud DNS é sempre permitida para VMs numa VPC e o Managed Microsoft AD permite pedidos DNS encaminhados do Cloud DNS por predefinição.

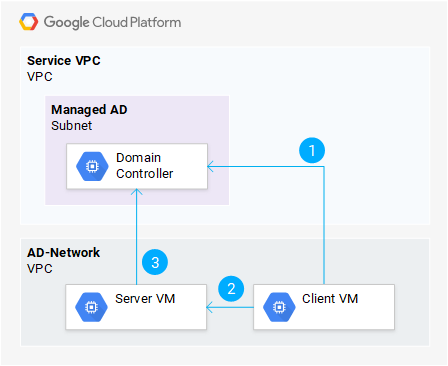

Autenticação numa VM através do Kerberos

Um utilizador que iniciou sessão numa VM pode precisar de acesso a um serviço fornecido por uma VM diferente. Por exemplo, um utilizador pode tentar abrir uma ligação RDP, aceder a uma partilha de ficheiros ou aceder a um recurso HTTP que requer autenticação.

Para permitir que um utilizador se autentique na VM do servidor através do Kerberos, a VM do cliente tem de obter primeiro um pedido do Kerberos adequado de um dos controladores do Microsoft AD gerido.

Para permitir que as VMs se autentiquem entre si através do Kerberos, as regras de firewall têm de permitir a seguinte comunicação:

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM do cliente | Sub-rede do Microsoft AD gerido |

Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 2 | Permitir | VM do cliente | VM do servidor | Protocolo usado para aceder à VM, como HTTP (TCP/80, TCP/443) ou RDP (TCP/3389) |

| 3 | Permitir | VM do servidor | Sub-rede do Microsoft AD gerido | Consulte o processamento de inícios de sessão. |

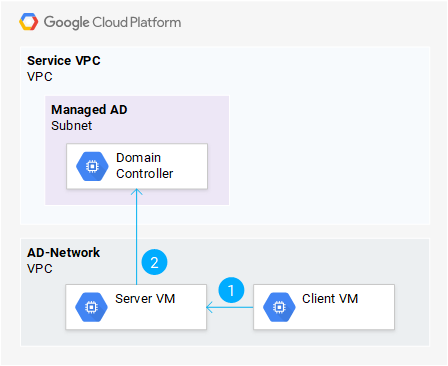

Autenticação numa VM através do NTLM

Embora o Windows prefira o Kerberos ao NTLM na maioria dos casos, os clientes podem, ocasionalmente, ter de recorrer à utilização do NTLM para autenticação. O NTLM baseia-se na autenticação de passagem e, por isso, requer que o servidor comunique com um dos controladores de domínio do Microsoft AD gerido para autenticar o utilizador.

Para permitir que as VMs autentiquem outras VMs através do NTLM, as regras de firewall têm de permitir a seguinte comunicação:

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM do cliente | VM do servidor | Protocolo usado para aceder à VM, como HTTP (TCP/80, TCP/443) ou RDP (TCP/3389) |

| 2 | Permitir | VM do cliente | Sub-rede do Microsoft AD gerido | Consulte o processamento de inícios de sessão. |

Associação a domínios e processamento de inícios de sessão

Para funcionar como membro de um domínio e processar inícios de sessão de utilizadores, uma máquina tem de poder interagir com o Active Directory. O conjunto exato de protocolos usados depende do tipo de início de sessão que os clientes individuais pedem. Para suportar todos os cenários comuns, deve permitir a seguinte combinação de protocolos.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM do servidor | Sub-rede do Microsoft AD gerido |

Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Além disso, consoante o seu exemplo de utilização exato, também pode querer permitir os seguintes protocolos:

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM do servidor | Sub-rede do Microsoft AD gerido |

Alteração da palavra-passe do Kerberos (UDP/464, TCP/464) LDAP seguro (TCP/636, TCP/3269) |

Administrar o Microsoft AD gerido

Tem de usar uma VM associada a um domínio para gerir o Managed Microsoft AD. Para usar ferramentas como o centro de administração do Active Directory nesta VM, a VM também tem de conseguir aceder aos serviços Web do Active Directory expostos pelos controladores de domínio do Microsoft AD gerido.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM de administração | Sub-rede do Microsoft AD gerido | AD Web Services (TCP/9389) |

Associar o Microsoft AD gerido a um Active Directory no local

Para associar o Microsoft AD gerido a um Active Directory no local, tem de criar uma relação de confiança entre florestas. Além disso, deve ativar a resolução de nomes DNS entre o Google Cloud e o seu ambiente no local.

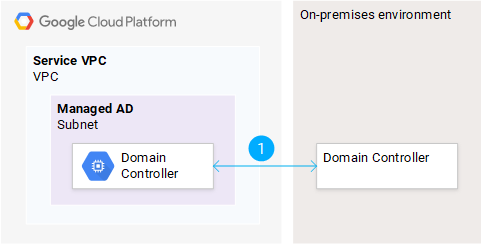

Criação e validação de confiança

Para criar e validar uma confiança de floresta, os controladores de domínio do Microsoft AD gerido e os controladores de domínio raiz da sua floresta no local têm de conseguir comunicar bidirecionalmente.

Para ativar a criação e a validação de confiança, configure a sua firewall no local para permitir tráfego de entrada e saída que corresponda a estas caraterísticas:

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | AD nas instalações | Microsoft AD gerido |

DNS (UDP/53 e TCP/53) Kerberos (UDP/88 e TCP/88) Alteração da palavra-passe do Kerberos (UDP/464 e TCP/464) RPC (TCP/135 e TCP/49152-65535) LDAP (UDP/389 e TCP/389) SMB (UDP/445 e TCP/445) |

| 2 | Permitir | Microsoft AD gerido | AD nas instalações |

DNS (UDP/53 e TCP/53) Kerberos (UDP/88 e TCP/88) Alteração da palavra-passe do Kerberos (UDP/464 e TCP/464) RPC (TCP/135 e TCP/49152-65535) LDAP (UDP/389 e TCP/389) SMB (UDP/445 e TCP/445) |

O Microsoft AD gerido está pré-configurado para permitir o tráfego que corresponda a estas características, pelo que não precisa de configurar regras de firewall adicionais no Google Cloud.

Resolver Google Cloud nomes DNS a partir de local

Existem duas formas de permitir que as máquinas no local resolvam nomes DNS no Managed Microsoft AD: delegação de DNS e encaminhamento de DNS condicional.

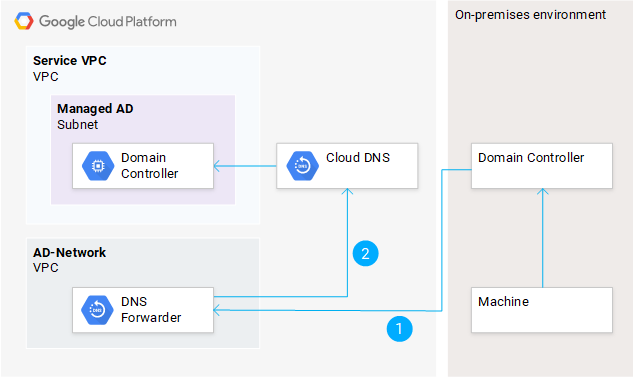

Delegação de DNS

O domínio DNS usado pelo Managed Microsoft AD pode ser um subdomínio do domínio DNS usado no local. Por exemplo, pode usar cloud.example.com para o Microsoft AD gerido enquanto usa example.com no local. Para permitir que os clientes no local resolvam os nomes DNS dos recursos Google Cloud , pode configurar a delegação de DNS.

Quando usa a delegação de DNS, as tentativas de resolver o nome DNS de um recurso consultam primeiro um servidor DNS no local.Google Cloud Em seguida, o servidor DNS redireciona o cliente para o Cloud DNS, que, por sua vez, encaminha o pedido para um dos seus controladores de domínio do Microsoft AD gerido.

A exposição do Cloud DNS a redes no local requer a criação de uma política de servidor de entrada. Esta ação cria um endereço IP encaminhador de entrada que faz parte da sua VPC.

Para usar o endereço de encaminhamento a partir de instalações, configure a firewall no local para permitir o tráfego de saída que corresponda às caraterísticas abaixo.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | AD nas instalações | Microsoft AD gerido |

DNS (UDP/53 e TCP/53) Kerberos (UDP/88 e TCP/88) Alteração da palavra-passe do Kerberos (UDP/464 e TCP/464) RPC (TCP/135 e TCP/49152-65535) LDAP (UDP/389 e TCP/389) SMB (UDP/445 e TCP/445) |

| 2 | Permitir | Microsoft AD gerido | AD nas instalações |

DNS (UDP/53 e TCP/53) Kerberos (UDP/88 e TCP/88) Alteração da palavra-passe do Kerberos (UDP/464 e TCP/464) RPC (TCP/135 e TCP/49152-65535) LDAP (UDP/389 e TCP/389) SMB (UDP/445 e TCP/445) |

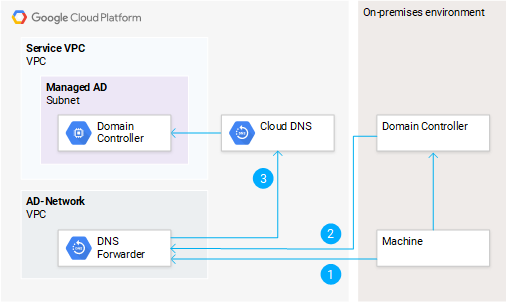

Encaminhamento condicional de DNS

O domínio DNS usado pelo Microsoft AD gerido pode não ser um subdomínio do domínio DNS usado no local. Por exemplo, pode usar ocloud.example.com para o

AD da Microsoft gerido enquanto usa o corp.example.local no local.

Em cenários em que os domínios DNS não estão relacionados, pode configurar o encaminhamento DNS condicional no DNS do Active Directory no local. Todas as consultas que correspondam ao nome DNS usado pelo Managed Microsoft AD são, em seguida, encaminhadas para o Cloud DNS.

Para usar o encaminhamento de DNS condicional, primeiro tem de configurar uma política de DNS que ative o encaminhamento de DNS de entrada. Para usar o endereço de encaminhador resultante no local, configure a sua firewall no local para permitir o tráfego de saída que corresponda às características abaixo.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | AD nas instalações | Endereço IP de encaminhamento de DNS | DNS (UDP/53 e TCP/53) |

No lado Google Cloud , crie uma regra de firewall para permitir o tráfego de entrada que corresponda a estes critérios.

Não precisa de configurar regras de firewall para ativar a comunicação do encaminhador de DNS para o Cloud DNS (2).

Resolução de nomes DNS no local a partir de Google Cloud

O Microsoft AD gerido usa o encaminhamento DNS condicional para resolver nomes DNS na sua floresta no local. Para também permitir que os clientes em execução no Google Cloud resolvam nomes DNS geridos por um Active Directory no local, pode criar uma zona de encaminhamento privado no Cloud DNS que encaminha as consultas para controladores de domínio no local.

Para ativar a resolução de nomes DNS no local a partir de Google Cloud, configure a firewall no local para permitir o tráfego de entrada de acordo com a tabela seguinte.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | Microsoft AD gerido | AD nas instalações | DNS (UDP/53 e TCP/53) |

| 2 | Permitir | Cloud DNS (35.199.192.0/19) | AD nas instalações | DNS (UDP/53 e TCP/53) |

Google Cloud permite o tráfego de saída correspondente por predefinição.

Aceder a recursos do Microsoft AD gerido a partir de instalações locais

Se a floresta do Microsoft AD gerido estiver configurada para confiar na sua floresta no local, pode querer que os utilizadores e as máquinas no local possam aceder aos recursos na floresta do Microsoft AD gerido.

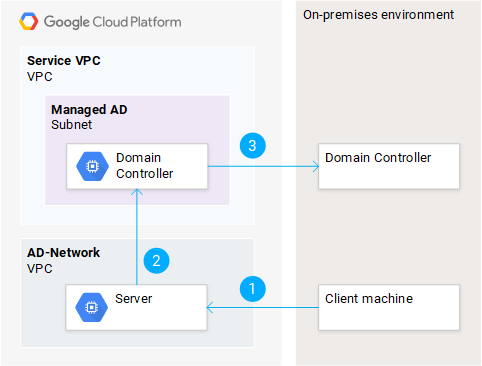

Autenticação numa VM a partir de instalações no local através do Kerberos

Um utilizador que tenha iniciado sessão numa máquina no local pode precisar de acesso a um serviço fornecido por uma VM que é executada no Google Cloud e é membro de uma floresta do Microsoft AD gerida. Por exemplo, um utilizador pode tentar abrir uma ligação RDP, aceder a uma partilha de ficheiros ou aceder a um recurso HTTP que requer autenticação.

Para permitir que os utilizadores se autentiquem na VM do servidor através do Kerberos, a máquina do cliente tem de obter um pedido Kerberos adequado. Isto requer a comunicação com um dos controladores de domínio no local, bem como com um dos controladores de domínio do Microsoft AD gerido.

Para permitir que as VMs no local se autentiquem através do Kerberos, configure a firewall no local para permitir o seguinte tráfego de saída.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | Máquina cliente (no local) | Sub-rede do Microsoft AD gerido |

LDAP (UDP/389, TCP/389) Kerberos (UDP/88, TCP/88) |

| 2 | Permitir | Máquina cliente (no local) | VM do servidor (Google Cloud) | Protocolo usado pela aplicação, como HTTP (TCP/80, TCP/443) ou RDP (TCP/3389) |

| 3 | Permitir | VM do servidor | Sub-rede do Microsoft AD gerido | Consulte o processamento de inícios de sessão. |

No lado Google Cloud , crie regras de firewall para permitir o tráfego de entrada para (1) e (2). O tráfego de saída para o Managed Microsoft AD (3) é permitido por predefinição.

Autenticação numa VM a partir de instalações no local através do NTLM

Quando usa o NTLM para autenticar um utilizador de uma floresta do Active Directory no local numa VM de servidor associada a uma floresta do Microsoft AD gerido, os controladores de domínio do Microsoft AD gerido têm de comunicar com os controladores de domínio no local.

Para permitir que as VMs no local façam a autenticação através do NTLM, configure a firewall no local para permitir o tráfego de entrada e saída da seguinte forma.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | Máquina cliente (no local) | VM do servidor (Google Cloud) | Protocolo usado pela aplicação, como HTTP (TCP/80, TCP/443) ou RDP (TCP/3389) |

| 2 | Permitir | VM do servidor | Sub-rede do Microsoft AD gerido | Consulte o processamento de inícios de sessão. |

| 3 | Permitir | Sub-rede do Microsoft AD gerido | AD nas instalações |

LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

No lado Google Cloud , crie regras de firewall para permitir o tráfego de entrada para (1). O tráfego de saída para (2) e (3) é permitido por predefinição.

Processamento de inícios de sessão para utilizadores da floresta no local

Para processar um início de sessão de um utilizador da floresta no local, uma VM tem de poder interagir com o Active Directory no local. O conjunto exato de protocolos usado depende do tipo de início de sessão que o cliente pediu. Para suportar todos os cenários comuns, configure a firewall no local para permitir o tráfego de entrada que corresponda a estas características.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM do servidor (Google Cloud) | Sub-rede do AD nas instalações |

Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Consoante o seu exemplo de utilização exato, também pode querer permitir os seguintes protocolos.

- Alteração da palavra-passe do Kerberos (UDP/464, TCP/464)

- LDAP seguro (TCP/636, TCP/3269)

No lado do Microsoft AD gerido, o tráfego de saída correspondente é permitido por predefinição.

Nas VMs administrativas, pode não planear permitir inícios de sessão de utilizadores da floresta no local. No entanto, uma atividade que provavelmente tem de realizar em VMs administrativas é a gestão de membros de grupos. Sempre que usar o selecionador de objetos para referenciar um utilizador ou um grupo da sua floresta no local, o selecionador de objetos requer acesso aos controladores de domínio no local. Para que isto funcione, a VM administrativa requer o mesmo acesso aos controladores de domínio do Active Directory nas instalações que teria para processar inícios de sessão de utilizadores da floresta nas instalações.

Aceder a recursos do Active Directory no local a partir de Google Cloud

Se a sua floresta no local estiver configurada para confiar na floresta do Microsoft AD gerido, pode querer que os utilizadores da floresta do Microsoft AD gerido possam aceder a recursos no local.

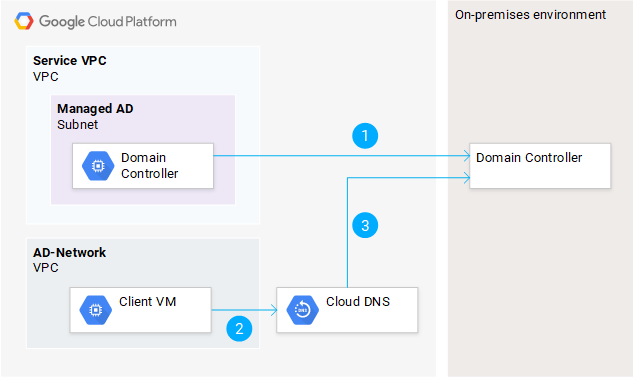

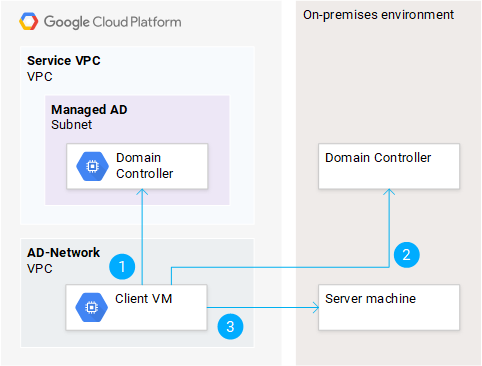

Autenticação numa VM no local através do Kerberos

Um utilizador que tenha iniciado sessão numa VM em execução no Google Cloud e que seja membro da floresta do Microsoft AD gerido pode precisar de acesso a um serviço fornecido por uma máquina no local que seja membro da sua floresta no local. Por exemplo, o utilizador pode tentar abrir uma ligação RDP, aceder a uma partilha de ficheiros ou aceder a um recurso HTTP que requer autenticação.

Para permitir que o utilizador se autentique na máquina no local através do Kerberos, a VM tem de obter um pedido do Kerberos adequado. Isto requer primeiro a comunicação com um dos controladores do Microsoft AD gerido e, em seguida, com os controladores de domínio no local.

Para permitir que as VMs no local se autentiquem através do Kerberos, configure a firewall no local para permitir o tráfego de entrada que corresponda às características abaixo.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM do cliente (Google Cloud) | Sub-rede do Microsoft AD gerido |

Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) Implícito no processamento de inícios de sessão |

| 2 | Permitir | VM do cliente (Google Cloud) | AD nas instalações |

Kerberos (UDP/88, TCP/88) LDAP (UDP/389, TCP/389) |

| 3 | Permitir | VM do cliente (Google Cloud) | Máquina do servidor (nas instalações) | Protocolo usado pela aplicação, como HTTP (TCP/80, TCP/443) ou RDP (TCP/3389) |

No lado Google Cloud , o tráfego de saída correspondente é permitido por predefinição.

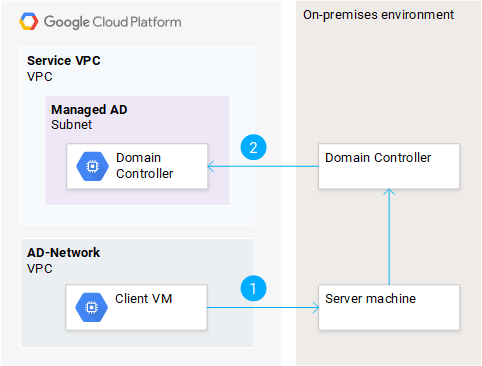

Autenticação numa VM no local através do NTLM

Quando usar o NTLM para autenticar um utilizador da floresta do Microsoft AD gerido num computador servidor associado à sua floresta no local, os controladores de domínio no local têm de conseguir comunicar com os controladores de domínio do Microsoft AD gerido:

Para permitir que as VMs no local se autentiquem através do Kerberos, configure a firewall no local para permitir o tráfego de entrada e saída que corresponda a estas características.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | VM do cliente (Google Cloud) | Máquina do servidor (nas instalações) | Protocolo usado pela aplicação, por exemplo, HTTP (TCP/80, TCP/443) ou RDP (TCP/3389) |

| 2 | Permitir | AD nas instalações | Sub-rede do Microsoft AD gerido |

LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) |

No lado Google Cloud , o tráfego de saída para (1) e o tráfego de entrada para (2) são permitidos por predefinição.

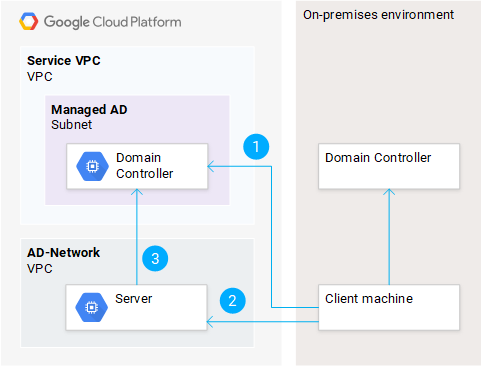

Processamento de inícios de sessão para utilizadores da floresta do Microsoft AD gerido

Para processar um início de sessão de um utilizador da floresta do Microsoft AD gerido, uma máquina em execução no local tem de poder interagir com os controladores de domínio do Microsoft AD gerido. O conjunto exato de protocolos usados depende do tipo de início de sessão que o cliente pediu. Para suportar todos os cenários comuns, deve permitir a seguinte combinação de protocolos.

| Ação | De | Para | Protocolos | |

|---|---|---|---|---|

| 1 | Permitir | Máquina do servidor (nas instalações) | Sub-rede do Microsoft AD gerido |

Kerberos (UDP/88, TCP/88) NTP (UDP/123) RPC (TCP/135, TCP/49152-65535) LDAP (UDP/389, TCP/389) SMB (UDP/445, TCP/445) LDAP GC (TCP/3268) |

Consoante o seu exemplo de utilização exato, também pode querer permitir os seguintes protocolos.

- Alteração da palavra-passe do Kerberos (UDP/464, TCP/464)

- LDAP seguro (TCP/636, TCP/3269)

Certifique-se de que as suas firewalls no local permitem o tráfego de saída que corresponda a estas caraterísticas. Não precisa de configurar regras de firewall no Google Cloud para ativar o tráfego de entrada correspondente no Managed Microsoft AD.

Em máquinas administrativas, pode não planear permitir inícios de sessão de utilizadores da floresta do Microsoft AD gerido. Uma atividade que provavelmente tem de realizar em máquinas administrativas é a gestão dos membros dos grupos. Sempre que usar o selecionador de objetos para referenciar um utilizador ou um grupo da floresta do Managed Microsoft AD, o selecionador de objetos requer acesso aos controladores de domínio do Managed Microsoft AD. Para que isto funcione, o computador administrativo requer o mesmo acesso aos controladores de domínio do Microsoft AD gerido que teria para processar inícios de sessão de utilizadores da floresta do Microsoft AD gerido.