Dokumen ini menjelaskan cara membuat dan mengelola tampilan log di bucket Cloud Logging Anda. Tampilan log memberi Anda kontrol lanjutan dan terperinci atas siapa yang memiliki akses ke log dalam bucket log Anda.

Anda dapat mengonfigurasi dan mengelola tampilan log dengan menggunakan Google Cloud konsol, gcloud CLI, Terraform, atau Cloud Logging API.

Untuk mengetahui informasi umum tentang model penyimpanan Logging, lihat Ringkasan perutean dan penyimpanan.

Tentang tampilan log

Tampilan log memungkinkan Anda memberi pengguna akses hanya ke sebagian log yang disimpan dalam bucket log. Misalnya, pertimbangkan skenario saat Anda menyimpan log organisasi Anda dalam project pusat. Anda dapat membuat satu tampilan log untuk setiap project yang mengirimkan log ke bucket log. Kemudian, Anda dapat memberikan akses setiap pengguna ke satu atau beberapa tampilan log, dan dengan demikian membatasi log yang dapat dilihat pengguna.

Anda dapat membuat maksimal 30 tampilan log per bucket log.

Mengontrol akses ke tampilan log

Cloud Logging menggunakan kebijakan IAM untuk mengontrol siapa yang memiliki akses ke tampilan log. Kebijakan IAM dapat ada di tingkat resource, project, folder, dan organisasi. Untuk Cloud Logging, Anda dapat membuat kebijakan IAM untuk setiap tampilan log. Untuk menentukan apakah akun utama diberi otorisasi untuk suatu tindakan, IAM mengevaluasi semua kebijakan yang berlaku, dengan evaluasi pertama di tingkat resource.

Akun utama dengan peran roles/logging.viewAccessor di projectGoogle Cloud dapat mengakses tampilan dan log di bucket log mana pun dalam project.

Untuk memberikan akses akun utama hanya ke tampilan log tertentu, lakukan salah satu hal berikut:

Buat kebijakan IAM untuk tampilan log, lalu tambahkan binding IAM ke kebijakan tersebut yang memberikan akses akun utama ke tampilan log.

Jika Anda membuat banyak tampilan log, sebaiknya gunakan pendekatan ini.

Berikan peran IAM

roles/logging.viewAccessorkepada akun utama di project yang berisi tampilan log, tetapi lampirkan kondisi IAM untuk membatasi pemberian akses ke tampilan log tertentu. Jika Anda tidak menyertakan kondisi, Anda memberikan akses akun utama ke semua tampilan log. Ada batas 20 binding peran dalam file kebijakan untuk project Google Cloud yang mencakup peran yang sama dan akun utama yang sama, tetapi ekspresi kondisinya berbeda.

Untuk mengetahui informasi selengkapnya, lihat bagian berikut dalam dokumen ini:

Tampilan log yang dibuat secara otomatis

Cloud Logging otomatis membuat tampilan _AllLogs untuk setiap bucket log dan tampilan _Default untuk bucket log _Default:

- Tampilan

_AllLogs: Anda dapat melihat semua log dalam bucket log. - Tampilan

_Default: Anda dapat melihat semua log audit non-Akses Data di bucket log.

Anda tidak dapat mengubah tampilan yang dibuat secara otomatis oleh Cloud Logging;

namun, Anda dapat menghapus tampilan _AllLogs.

Filter tampilan log

Setiap tampilan log berisi filter yang menentukan entri log yang terlihat dalam tampilan. Filter dapat membandingkan salah satu nilai berikut:

Sumber data yang menggunakan fungsi

source. Fungsisourcemenampilkan entri log dari resource tertentu dalam hierarki organisasi, folder, dan project Google Cloud .ID log menggunakan fungsi

log_id. Fungsilog_idmenampilkan entri log yang cocok dengan argumenLOG_IDyang diberikan dari kolomlogName.Jenis resource yang valid menggunakan perbandingan

resource.type=FIELD_NAME.

Filter tampilan log dapat berisi beberapa pernyataan yang digabungkan

oleh operator logis AND. Misalnya, filter berikut hanya menyertakan entri log stdout

Compute Engine dari project Google Cloud yang disebut myproject:

source("projects/myproject") AND

resource.type = "gce_instance" AND

log_id("stdout")

Anda juga dapat menerapkan operator negasi ke

sumber data, ID log, atau jenis resource. Misalnya, filter berikut mengecualikan entri log stdout Compute Engine dari tampilan log:

source("projects/myproject") AND

NOT resource.type = "gce_instance" AND

log_id("stdout")

Anda dapat menerapkan operator negasi ke sumber data, ID log, atau ke

jenis resource. Anda tidak dapat menerapkan operator ini ke pernyataan gabungan.

Misalnya, pernyataan dalam bentuk NOT (A AND B) tidak didukung.

Selain itu, Anda tidak dapat menyertakan operator logis OR dalam filter tampilan log.

Untuk mengetahui detail tentang sintaksis pemfilteran, lihat Perbandingan.

Perbedaan antara tampilan log dan tampilan analisis

Tampilan log dan tampilan analisis berbeda.

Tampilan log di bucket log mengontrol entri log mana di bucket log yang dapat Anda lihat. Saat Anda menggunakan

Log Analytics, struktur data LogEntry menentukan skema

data yang Anda kueri.

Tampilan analisis berisi kueri SQL atas satu atau

beberapa tampilan log. Dengan menggunakan Log Analytics, Anda dapat menulis kueri terhadap tampilan analisis. Karena pembuat tampilan analisis menentukan skema, salah satu kasus penggunaan tampilan analisis adalah mengubah data log dari format LogEntry menjadi format yang lebih sesuai untuk Anda.

Sebelum memulai

Sebelum Anda membuat atau memperbarui tampilan log, selesaikan langkah-langkah berikut:

Jika Anda belum melakukannya, di project Google Cloud yang sesuai, buat bucket Logging yang ingin Anda konfigurasi tampilan log kustomnya.

-

Untuk mendapatkan izin yang diperlukan untuk membuat dan mengelola tampilan log serta memberikan akses ke tampilan log, minta administrator Anda untuk memberi Anda peran IAM berikut di project Anda:

-

Logs Configuration Writer (

roles/logging.configWriter) -

Untuk menambahkan binding peran ke project:

Admin IAM Project (

roles/resourcemanager.projectIamAdmin) -

Untuk menambahkan binding peran ke tampilan log:

Admin Logging (

roles/logging.admin)

Untuk mengetahui informasi selengkapnya tentang pemberian peran, lihat Mengelola akses ke project, folder, dan organisasi.

Anda mungkin juga bisa mendapatkan izin yang diperlukan melalui peran kustom atau peran yang telah ditentukan lainnya.

-

Logs Configuration Writer (

-

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

Terraform

Untuk menggunakan contoh Terraform di halaman ini dalam lingkungan pengembangan lokal, instal dan lakukan inisialisasi gcloud CLI, lalu siapkan Kredensial Default Aplikasi dengan kredensial pengguna Anda.

Menginstal Google Cloud CLI.

Jika Anda menggunakan penyedia identitas (IdP) eksternal, Anda harus login ke gcloud CLI dengan identitas gabungan Anda terlebih dahulu.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Untuk mengetahui informasi selengkapnya, lihat Menyiapkan ADC untuk lingkungan pengembangan lokal dalam dokumentasi autentikasi Google Cloud .

Tentukan log mana yang ingin Anda sertakan dalam tampilan. Anda menggunakan informasi ini untuk menentukan filter tampilan log.

Tentukan siapa yang harus memiliki akses ke tampilan log dan apakah Anda ingin menambahkan binding ke kebijakan IAM tampilan log atau project Google Cloud . Untuk mengetahui informasi selengkapnya, lihat Mengontrol akses ke tampilan log.

Membuat tampilan log

Anda dapat membuat maksimal 30 tampilan log per bucket log.

Konsol

Untuk membuat tampilan log, lakukan hal berikut:

-

Di konsol Google Cloud , buka halaman Logs Storage:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah Logging.

- Pilih project, folder, atau organisasi yang menyimpan bucket log.

- Di panel Log buckets, pilih nama bucket log tempat Anda ingin membuat tampilan log.

- Di halaman detail bucket log, buka panel Tampilan log, lalu klik Buat tampilan log.

Di halaman Tentukan tampilan log, selesaikan langkah-langkah berikut:

- Masukkan nama untuk tampilan log. Anda tidak dapat mengubah nama ini setelah tampilan log dibuat. Nama dibatasi hingga 100 karakter dan hanya boleh menyertakan huruf, angka, garis bawah, dan tanda hubung.

- Masukkan deskripsi untuk tampilan log.

- Di kolom Build filter, masukkan ekspresi yang menentukan entri log mana dalam bucket log yang disertakan dalam tampilan log. Untuk mengetahui informasi tentang struktur kolom ini, lihat bagian Filter tampilan log dalam dokumen ini.

Opsional: Untuk menambahkan binding peran ke resource tampilan log, lakukan hal berikut:

- Klik Lanjutkan dan lanjutkan ke halaman Setel izin.

- Klik Grant access.

- Di bagian Add principals, luaskan menu New principals lalu pilih akun utama.

- Di bagian Assign roles, pilih peran Logs View Accessor.

- Klik Simpan.

Klik Simpan tampilan.

Jika Anda tidak memberikan akses utama ke tampilan log sebagai bagian dari alur pembuatan, selesaikan langkah-langkah di bagian berikut.

gcloud

Untuk membuat tampilan log, lakukan hal berikut:

Jalankan perintah

gcloud logging views create.Sebelum menggunakan salah satu data perintah di bawah, lakukan penggantian berikut:

- LOG_VIEW_ID: ID tampilan log, yang dibatasi hingga 100 karakter dan hanya dapat menyertakan huruf, angka, garis bawah, dan tanda hubung.

- BUCKET_NAME: Nama bucket log.

- LOCATION: Lokasi bucket log.

- FILTER: Filter yang menentukan tampilan log. Jika kosong, tampilan log akan menyertakan semua log. Misalnya, untuk memfilter log instance VM Compute Engine, masukkan

"resource.type=gce_instance". - DESCRIPTION: Deskripsi tampilan log. Misalnya, Anda dapat memasukkan berikut untuk

deskripsi

"Compute logs". - PROJECT_ID: ID project. Untuk membuat tampilan log di folder atau organisasi, ganti

--projectdengan--folderatau--organization.

Jalankan perintah

gcloud logging views create:Linux, macOS, atau Cloud Shell

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME \ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ` --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ^ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Perintah ini tidak memberikan respons. Untuk mengonfirmasi perubahan, Anda dapat menjalankan perintah

gcloud logging views list.Memberi pokok akses ke tampilan log Anda. Bagian berikut berisi informasi tentang langkah-langkah ini.

Terraform

Untuk mempelajari cara menerapkan atau menghapus konfigurasi Terraform, lihat Perintah dasar Terraform. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi penyedia Terraform.

Untuk membuat tampilan log di project, folder, atau organisasi, menggunakan Terraform, lakukan hal berikut:

Gunakan resource Terraform

google_logging_log_view.Dalam perintah, tetapkan kolom berikut:

name: Ditetapkan ke nama lengkap tampilan log. Misalnya, untuk project, format kolom ini adalah:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/view/LOG_VIEW_ID"Dalam ekspresi sebelumnya, LOCATION adalah lokasi bucket log.

bucket: Setel ke nama bucket log yang sepenuhnya memenuhi syarat. Misalnya, kolom ini mungkin:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME"filter: Filter yang menjelaskan entri log mana yang disertakan dalam tampilan log.description: Deskripsi singkat.

Memberi pokok akses ke tampilan log Anda. Bagian berikut berisi informasi tentang langkah-langkah ini.

Memberikan akses ke tampilan log

Untuk membatasi prinsipal ke tampilan log tertentu pada bucket log yang ditentukan pengguna, ada dua pendekatan yang dapat Anda gunakan:

Saat Anda membuat sejumlah besar tampilan log, sebaiknya kontrol akses menggunakan file kebijakan IAM tampilan log.

Tampilan log: Menambahkan binding peran

Bagian ini menjelaskan cara menggunakan file kebijakan IAM untuk tampilan log guna mengontrol siapa yang memiliki akses ke entri log dalam tampilan log tersebut. Saat menggunakan pendekatan ini, Anda menambahkan binding ke file kebijakan tampilan log, binding memberikan akses akun utama yang ditentukan ke tampilan log.

Bagian ini juga menjelaskan cara mencantumkan binding peran yang terdapat dalam file kebijakan IAM untuk tampilan log.

Konsol

Untuk memperbarui file kebijakan IAM tampilan log, lakukan hal berikut:

-

Di konsol Google Cloud , buka halaman Logs Storage:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah Logging.

- Pilih project, folder, atau organisasi yang menyimpan bucket log.

- Di panel Log buckets, pilih nama bucket log yang menghosting tampilan log.

- Di halaman detail untuk bucket log, buka panel Tampilan log.

Untuk tampilan log yang file kebijakan IAM-nya ingin Anda ubah, klik more_vert Tindakan, lalu pilih Sesuaikan izin.

Flyout izin akan terbuka dan menampilkan izin yang terkait dengan tampilan log.

Di panel izin, klik Tambahkan akun utama.

Di bagian Add principals, luaskan menu New principals, lalu pilih akun utama.

Di bagian Assign roles, pilih peran Logs View Accessor.

Klik Simpan.

Flyout izin diperbarui dengan izin baru.

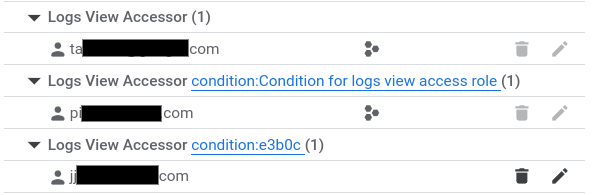

Bagian berlabel Logs View Accessor (N) mencantumkan akun utama dengan pemberian peran Logs View Accessor di tingkat project. Akun utama ini memiliki akses ke semua tampilan log dalam project.

Bagian yang diberi label seperti Kondisi Akses Logs View:Teks deskriptif khusus kondisi (N) mencantumkan akun utama yang memiliki pemberian peran level project bersyarat Logs View Accessor. Principal ini hanya memiliki akses ke tampilan log yang ditentukan oleh kondisi.

Bagian yang diberi label seperti Kondisi Logs View Accessor:abcde (N), mencantumkan prinsipal yang memiliki hibah tingkat akses lihat log.

Screenshot berikut menunjukkan panel izin tempat dua akun utama memiliki pemberian peran tingkat project, yang diidentifikasi oleh ikon project,

, dan satu akun utama memiliki pemberian tingkat tampilan log:

, dan satu akun utama memiliki pemberian tingkat tampilan log:

Untuk menutup flyout, klik X.

gcloud

Untuk memperbarui file kebijakan IAM tampilan log, lakukan hal berikut:

Jalankan perintah

gcloud logging views add-iam-policy-binding.Sebelum menggunakan salah satu data perintah di bawah, lakukan penggantian berikut:

- LOG_VIEW_ID: ID tampilan log, yang dibatasi hingga 100 karakter dan hanya dapat menyertakan huruf, angka, garis bawah, dan tanda hubung.

- PRINCIPAL: ID untuk akun utama yang ingin Anda

berikan peran. ID utama biasanya memiliki bentuk berikut:

PRINCIPAL-TYPE:ID. Misalnya,user:my-user@example.com. Untuk mengetahui daftar lengkap format yang dapat dimilikiPRINCIPAL, lihat ID utama. - BUCKET_NAME: Nama bucket log.

- LOCATION: Lokasi bucket log.

- PROJECT_ID: ID project. Jika perlu, ganti

--projectdengan--folderatau--organization.

Jalankan perintah

gcloud logging views add-iam-policy-binding:Linux, macOS, atau Cloud Shell

gcloud logging views add-iam-policy-binding LOG_VIEW_ID \ --member=PRINCIPAL --role='roles/logging.viewAccessor' \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ` --member=PRINCIPAL --role='roles/logging.viewAccessor' ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ^ --member=PRINCIPAL --role='roles/logging.viewAccessor' ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Berikut ilustrasi respons saat satu binding ditambahkan:

Updated IAM policy for logging view [projects/PROJECT_ID/locations/global/buckets/BUCKET_NAME/views/LOG_VIEW_ID]. bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Untuk memverifikasi update, jalankan perintah

gcloud logging views get-iam-policy:Sebelum menggunakan salah satu data perintah di bawah, lakukan penggantian berikut:

- LOG_VIEW_ID: ID tampilan log, yang dibatasi hingga 100 karakter dan hanya dapat menyertakan huruf, angka, garis bawah, dan tanda hubung.

- BUCKET_NAME: Nama bucket log.

- LOCATION: Lokasi bucket log.

- PROJECT_ID: ID project. Jika perlu, ganti

--projectdengan--folderatau--organization.

Jalankan perintah

gcloud logging views get-iam-policy:Linux, macOS, atau Cloud Shell

gcloud logging views get-iam-policy LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views get-iam-policy LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views get-iam-policy LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Jika tampilan log tidak berisi binding apa pun, respons hanya berisi kolom

etag. Berikut ini mengilustrasikan respons saat tampilan log berisi satu binding:bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Terraform

Untuk mempelajari cara menerapkan atau menghapus konfigurasi Terraform, lihat Perintah dasar Terraform. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi penyedia Terraform.

Untuk menyediakan asosiasi IAM untuk tampilan log menggunakan Terraform, tersedia beberapa resource yang berbeda:

google_logging_log_view_iam_policygoogle_logging_log_view_iam_bindinggoogle_logging_log_view_iam_member

Untuk mengetahui informasi selengkapnya, lihat Kebijakan IAM untuk LogView Cloud Logging.

Untuk mencantumkan asosiasi IAM untuk tampilan log menggunakan Terraform, gunakan sumber data

google_logging_log_view_iam_policy.Google Cloud project: Menambahkan binding peran

Bagian ini menjelaskan cara menambahkan pengikatan peran ke Google Cloud project, dan cara mencantumkan pengikatan yang dilampirkan ke project. Saat menggunakan pendekatan ini, untuk membatasi akun utama agar memiliki akses ke entri log yang disimpan dalam tabel virtual log tertentu, Anda harus menambahkan kondisi IAM ke pemberian akses.

Konsol

Untuk menambahkan binding peran ke file kebijakan IAM projectGoogle Cloud , di project tempat Anda membuat bucket log, lakukan hal berikut:

-

Di konsol Google Cloud , buka halaman IAM:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah IAM & Admin.

Halaman IAM mencantumkan semua akun utama, peran IAM-nya, dan kondisi apa pun yang dilampirkan pada peran tersebut, yang diterapkan di tingkat project. Halaman ini tidak menampilkan binding peran yang dilampirkan ke file kebijakan tampilan log.

Klik Grant access.

Di kolom New principals, tambahkan akun email pengguna.

Di menu drop-down Select a role, pilih Logs View Accessor.

Peran ini memberi pengguna akses baca ke semua tampilan. Untuk membatasi akses pengguna ke tampilan tertentu, tambahkan kondisi berdasarkan nama resource.

Klik Tambahkan kondisi IAM.

Masukkan Judul dan Deskripsi untuk kondisi.

Di menu drop-down Jenis kondisi, pilih Resource > Name.

Di menu drop-down Operator, pilih adalah.

Di kolom Value, masukkan ID tampilan log, termasuk jalur lengkap ke tampilan.

Contoh:

projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID

Klik Simpan untuk menambahkan kondisi tersebut.

Klik Save untuk menetapkan izin.

gcloud

Untuk menambahkan binding peran ke file kebijakan IAM project Google Cloud , selesaikan langkah-langkah berikut:

Buat file JSON atau YAML dengan kondisi Anda.

Misalnya, Anda dapat membuat file bernama

condition.yamldengan konten berikut:expression: "resource.name == \"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID\"" title: "My title" description: "My description"Opsional: Untuk memverifikasi bahwa file JSON atau YAML diformat dengan benar, jalankan perintah berikut:

gcloud alpha iam policies lint-condition --condition-from-file=condition.yamlPerbarui kebijakan IAM di project Google Cloud dengan memanggil metode

gcloud projects add-iam-policy-binding.Sebelum menggunakan perintah berikut, lakukan penggantian berikut:

- PROJECT_ID: ID project.

- PRINCIPAL: ID untuk akun utama yang ingin Anda

berikan peran. ID utama biasanya memiliki bentuk berikut:

PRINCIPAL-TYPE:ID. Misalnya,user:my-user@example.com. Untuk mengetahui daftar lengkap format yang dapat dimilikiPRINCIPAL, lihat ID utama.

Jalankan perintah

gcloud projects add-iam-policy-binding:gcloud projects add-iam-policy-binding PROJECT_ID --member=PRINCIPAL --role='roles/logging.viewAccessor' --condition-from-file=condition.yamlRespons terhadap perintah sebelumnya mencakup semua binding peran.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessorOpsional: Untuk mencantumkan binding peran pada Google Cloud project, gunakan perintah

gcloud projects get-iam-policy:gcloud projects get-iam-policy PROJECT_IDSebelum menggunakan perintah berikut, lakukan penggantian berikut:

- PROJECT_ID: ID project.

Respons terhadap perintah sebelumnya mencakup semua binding peran.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessor

Terraform

Untuk mempelajari cara menerapkan atau menghapus konfigurasi Terraform, lihat Perintah dasar Terraform. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi penyedia Terraform.

Untuk menyediakan asosiasi IAM untuk project menggunakan Terraform, tersedia beberapa resource yang berbeda:

google_project_iam_policygoogle_project_iam_bindinggoogle_project_iam_member

Untuk mengetahui informasi selengkapnya, lihat Kebijakan IAM untuk project.

Untuk mencantumkan asosiasi IAM untuk project menggunakan Terraform, gunakan sumber data

google_project_iam_policy.Mencantumkan semua binding peran untuk tampilan log

Halaman IAM di konsol Google Cloud mencantumkan binding peran tingkat project. Halaman ini tidak mencantumkan binding peran yang dilampirkan ke resource seperti tampilan log. Bagian ini menjelaskan cara melihat semua binding peran untuk tampilan log tertentu.

Untuk mencantumkan binding IAM yang dilampirkan ke tampilan log, selesaikan langkah-langkah berikut.

-

Di konsol Google Cloud , buka halaman Logs Storage:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah Logging.

- Pilih project, folder, atau organisasi yang menyimpan bucket log.

- Di panel Log buckets, pilih nama bucket log yang menghosting tampilan log.

- Di halaman detail untuk bucket log, buka panel Tampilan log.

Untuk tampilan log yang ingin Anda lihat binding perannya, klik more_vert Tindakan, lalu pilih Sesuaikan izin.

Flyout izin menampilkan semua izin yang terkait dengan tampilan log:

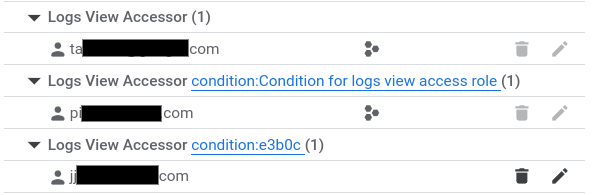

Bagian berlabel Logs View Accessor (N) mencantumkan akun utama dengan pemberian peran Logs View Accessor di tingkat project. Akun utama ini memiliki akses ke semua tampilan log dalam project.

Bagian yang diberi label seperti Kondisi Akses Logs View:Teks deskriptif khusus kondisi (N) mencantumkan akun utama yang memiliki pemberian peran level project bersyarat Logs View Accessor. Principal ini hanya memiliki akses ke tampilan log yang ditentukan oleh kondisi.

Bagian yang diberi label seperti Kondisi Logs View Accessor:abcde (N), mencantumkan prinsipal yang memiliki hibah tingkat akses lihat log.

Screenshot berikut menunjukkan panel izin tempat dua akun utama memiliki pemberian peran tingkat project, yang diidentifikasi oleh ikon project,

, dan satu akun utama memiliki pemberian tingkat tampilan log:

, dan satu akun utama memiliki pemberian tingkat tampilan log:

Untuk menutup flyout, klik X.

Mencantumkan tampilan log pada bucket log

Konsol

-

Di konsol Google Cloud , buka halaman Logs Storage:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah Logging.

- Pilih project, folder, atau organisasi yang menyimpan bucket log.

Di panel Log buckets, pilih nama bucket log yang menghosting tampilan log.

Halaman detail bucket log akan terbuka. Panel Log views mencantumkan tampilan log di bucket log.

gcloud

Untuk mencantumkan tampilan log yang dibuat untuk bucket log, gunakan perintah

gcloud logging views list.Sebelum menggunakan salah satu data perintah di bawah, lakukan penggantian berikut:

- BUCKET_NAME: Nama bucket log.

- LOCATION: Lokasi bucket log.

- PROJECT_ID: ID project. Jika perlu, ganti

--projectdengan--folderatau--organization.

Jalankan perintah

gcloud logging views list:Linux, macOS, atau Cloud Shell

gcloud logging views list \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views list ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views list ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Data respons adalah daftar tampilan log. Untuk setiap tampilan log, filter ditampilkan bersama dengan tanggal pembuatan dan pembaruan terakhir. Jika tanggal pembuatan dan pembaruan kosong, tampilan log dibuat saat project dibuat. Google Cloud Contoh output berikut menunjukkan bahwa ada dua ID tampilan,

_AllLogsdancompute, di bucket log yang dikueri:VIEW_ID: _AllLogs FILTER: CREATE_TIME: UPDATE_TIME: VIEW_ID: compute FILTER: resource.type="gce_instance" CREATE_TIME: 2024-02-20T17:41:17.405162921Z UPDATE_TIME: 2024-02-20T17:41:17.405162921Z

Terraform

Anda dapat menggunakan Terraform untuk membuat dan mengubah tampilan log. Namun, Anda tidak dapat menggunakan Terraform untuk mencantumkan tampilan log.

Memperbarui tampilan log

Konsol

-

Di konsol Google Cloud , buka halaman Logs Storage:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah Logging.

- Pilih project, folder, atau organisasi yang menyimpan bucket log.

- Di panel Log buckets, pilih nama bucket log yang menghosting tampilan log.

- Di halaman detail untuk bucket log, buka panel Tampilan log.

Pada tampilan log yang detailnya ingin Anda perbarui, klik more_vert Lainnya, lalu klik Edit tampilan.

Anda dapat mengedit deskripsi dan filter untuk tampilan log.

Setelah selesai melakukan perubahan, klik Simpan tampilan.

gcloud

Untuk memperbarui atau mengubah tampilan log, gunakan perintah

gcloud logging views update. Jika Anda tidak mengetahui ID tampilan, lihat Mencantumkan tampilan log.Sebelum menggunakan salah satu data perintah di bawah, lakukan penggantian berikut:

- LOG_VIEW_ID: ID tampilan log, yang dibatasi hingga 100 karakter dan hanya dapat menyertakan huruf, angka, garis bawah, dan tanda hubung.

- BUCKET_NAME: Nama bucket log.

- LOCATION: Lokasi bucket log.

- FILTER: Filter yang menentukan tampilan log. Jika kosong, tampilan log akan menyertakan semua log. Misalnya, untuk memfilter log instance VM Compute Engine, masukkan

"resource.type=gce_instance". - DESCRIPTION: Deskripsi tampilan log. Misalnya, Anda dapat memasukkan berikut untuk

deskripsi

"New description for the log view". - PROJECT_ID: ID project. Jika perlu, ganti

--projectdengan--folderatau--organization.

Jalankan perintah

gcloud logging views update:Linux, macOS, atau Cloud Shell

gcloud logging views update LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views update LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views update LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Perintah ini tidak memberikan respons. Untuk mengonfirmasi perubahan, Anda dapat menjalankan perintah

gcloud logging views describe.Terraform

Untuk mempelajari cara menerapkan atau menghapus konfigurasi Terraform, lihat Perintah dasar Terraform. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi penyedia Terraform.

Untuk mengubah tampilan log dalam project, folder, atau organisasi menggunakan Terraform, gunakan resource Terraform

google_logging_log_view.Menghapus tampilan log

Jika Anda tidak lagi memerlukan tampilan log yang Anda buat, Anda dapat menghapusnya. Namun, sebelum menghapus tampilan log, sebaiknya Anda memverifikasi bahwa tampilan log tidak dirujuk oleh resource lain, seperti kueri tersimpan.

Anda tidak dapat menghapus tampilan log

_Defaultdi bucket log_Default.Konsol

-

Di konsol Google Cloud , buka halaman Logs Storage:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah Logging.

- Pilih project, folder, atau organisasi yang menyimpan bucket log.

- Di panel Log buckets, pilih nama bucket log yang menghosting tampilan log.

- Di halaman detail bucket log, buka panel Tampilan log, lalu centang kotak untuk tampilan log yang ingin Anda hapus.

- Di toolbar panel Log views, klik Delete view, lalu selesaikan dialog.

gcloud

Untuk menghapus tampilan log, lakukan langkah-langkah berikut:

Direkomendasikan: Tinjau Google Cloud project Anda untuk memastikan tampilan log tidak dirujuk. Pertimbangkan untuk memeriksa hal-hal berikut:

- Kueri yang dijalankan dari halaman Logs Explorer atau Log Analytics yang disimpan atau dibagikan.

- Dasbor kustom.

Gunakan perintah

gcloud logging views delete. Jika Anda tidak mengetahui ID tampilan, lihat Mencantumkan tampilan log.Sebelum menggunakan salah satu data perintah di bawah, lakukan penggantian berikut:

- LOG_VIEW_ID: ID tampilan log, yang dibatasi hingga 100 karakter dan hanya dapat menyertakan huruf, angka, garis bawah, dan tanda hubung.

- BUCKET_NAME: Nama bucket log.

- LOCATION: Lokasi bucket log.

- PROJECT_ID: ID project. Jika perlu, ganti

--projectdengan--folderatau--organization.

Jalankan perintah

gcloud logging views delete:Linux, macOS, atau Cloud Shell

gcloud logging views delete LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views delete LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views delete LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Respons mengonfirmasi penghapusan. Misalnya, berikut menunjukkan respons untuk menghapus tampilan log bernama

tester:Deleted [tester].

Terraform

Untuk mempelajari cara menerapkan atau menghapus konfigurasi Terraform, lihat Perintah dasar Terraform. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi penyedia Terraform.

Mendeskripsikan tampilan log

Konsol

-

Di konsol Google Cloud , buka halaman Logs Storage:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah Logging.

- Di panel Log buckets, pilih nama bucket log yang menghosting tampilan log.

- Di halaman detail untuk bucket log, buka panel Tampilan log.

- Pada tampilan log yang detailnya ingin Anda lihat, klik more_vert Lainnya, lalu klik Edit tampilan.

- Untuk menutup dialog tanpa menyimpan perubahan apa pun, klik Batal.

gcloud

Untuk mengambil informasi mendetail tentang tampilan log, gunakan perintah

gcloud logging views describe. Jika Anda tidak mengetahui ID tampilan, lihat Mencantumkan tampilan log.Sebelum menggunakan salah satu data perintah di bawah, lakukan penggantian berikut:

- LOG_VIEW_ID: ID tampilan log, yang dibatasi hingga 100 karakter dan hanya dapat menyertakan huruf, angka, garis bawah, dan tanda hubung.

- BUCKET_NAME: Nama bucket log.

- LOCATION: Lokasi bucket log.

- PROJECT_ID: ID project. Jika perlu, ganti

--projectdengan--folderatau--organization.

Jalankan perintah

gcloud logging views describe:Linux, macOS, atau Cloud Shell

gcloud logging views describe LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION\ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views describe LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views describe LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION^ --project=PROJECT_ID

Respons selalu menyertakan deskripsi dan nama lengkap tampilan log. Ini juga menyertakan filter, jika kolom filter tidak kosong. Berikut adalah contoh respons:

createTime: '2024-02-20T17:41:17.405162921Z' filter: resource.type="gce_instance" name: projects/my-project/locations/global/buckets/my-bucket/views/compute updateTime: '2024-02-20T17:41:17.405162921Z'

Terraform

Anda dapat menggunakan Terraform untuk membuat dan mengubah tampilan log. Namun, Anda tidak dapat menggunakan Terraform untuk menampilkan detail tampilan log.

Melihat log yang terkait dengan tampilan log

Anda dapat menampilkan entri log dalam tampilan log menggunakan Logs Explorer atau menggunakan halaman Log Analytics. Saat menggunakan Logs Explorer, Anda harus mengonfigurasi cakupan dan memilih tampilan log. Saat menggunakan halaman Log Analytics, Anda membuat kueri tampilan log.

Untuk membuat kueri tampilan log menggunakan Logs Explorer, lakukan langkah berikut:

-

Di konsol Google Cloud , buka halaman Logs Explorer:

Jika Anda menggunakan kotak penelusuran untuk menemukan halaman ini, pilih hasil yang subjudulnya adalah Logging.

Pilih resource yang entri lognya ditelusuri:

Saat toolbar menampilkan

Project logs,

luaskan menu, pilih

Log view, lalu pilih tampilan log yang ingin Anda kueri.

Project logs,

luaskan menu, pilih

Log view, lalu pilih tampilan log yang ingin Anda kueri.Jika toolbar menampilkan sesuatu seperti

1 tampilan log,

luaskan menu, pilih Tampilan log, lalu pilih tampilan log atau

tampilan log yang ingin Anda kueri.

1 tampilan log,

luaskan menu, pilih Tampilan log, lalu pilih tampilan log atau

tampilan log yang ingin Anda kueri.Jika tidak, toolbar akan menampilkan ikon

dan

nama cakupan log, seperti _Default. Luaskan menu, pilih

Log view, lalu pilih tampilan log yang ingin Anda kueri.

dan

nama cakupan log, seperti _Default. Luaskan menu, pilih

Log view, lalu pilih tampilan log yang ingin Anda kueri.

Untuk mengetahui informasi selengkapnya, lihat dokumentasi Logs Explorer.

Langkah berikutnya

Untuk mempelajari cara mengontrol akses ke kolom tertentu dalam entri log, lihat Mengonfigurasi akses tingkat kolom.

Kecuali dinyatakan lain, konten di halaman ini dilisensikan berdasarkan Lisensi Creative Commons Attribution 4.0, sedangkan contoh kode dilisensikan berdasarkan Lisensi Apache 2.0. Untuk mengetahui informasi selengkapnya, lihat Kebijakan Situs Google Developers. Java adalah merek dagang terdaftar dari Oracle dan/atau afiliasinya.

Terakhir diperbarui pada 2025-10-19 UTC.