En este documento, se describe cómo crear y administrar vistas de registros en tus buckets de Cloud Logging. Las vistas de registro te brindan un control avanzado y detallado sobre quién tiene acceso a los registros en tus buckets de registros.

Puedes configurar y administrar tus vistas de registros con la consola de Google Cloud , gcloud CLI, Terraform o la API de Cloud Logging.

Para obtener información general sobre el modelo de almacenamiento de Logging, consulta Descripción general del enrutamiento y el almacenamiento.

Acerca de las vistas de registro

Las vistas de registro te permiten otorgar a un usuario acceso solo a un subconjunto de los registros almacenados en un bucket de registros. Por ejemplo, imagina una situación en la que almacenas los registros de tu organización en un proyecto central. Puedes crear una vista de registro para cada proyecto que aporte registros al bucket de registros. Luego, puedes otorgar a cada usuario acceso a una o más vistas de registro y, de ese modo, restringir los registros que pueden ver.

Puedes crear un máximo de 30 vistas de registros por bucket de registros.

Controla el acceso a una vista de registro

Cloud Logging usa políticas de IAM para controlar quién tiene acceso a las vistas de registros. Las políticas de IAM pueden existir a nivel del recurso, el proyecto, la carpeta y la organización. En el caso de Cloud Logging, puedes crear una política de IAM para cada vista de registros. Para determinar si una principal está autorizada para realizar una acción, IAM evalúa todas las políticas aplicables, y la primera evaluación se realiza a nivel del recurso.

Las principales con el rol de roles/logging.viewAccessor en un proyecto deGoogle Cloud pueden acceder a las vistas y los registros de cualquier bucket de registros del proyecto.

Para otorgar a una principal acceso solo a una vista de registro específica, realiza una de las siguientes acciones:

Crea una política de IAM para la vista de registros y, luego, agrega una vinculación de IAM a esa política que otorgue a la principal acceso a la vista de registros.

Si creas una gran cantidad de vistas de registros, te recomendamos este enfoque.

Otorga a la principal el rol de IAM de

roles/logging.viewAccessoren el proyecto que contiene la vista de registros, pero adjunta una condición de IAM para restringir el otorgamiento a la vista de registros específica. Si omites la condición, otorgas acceso principal a todas las vistas de registros. Hay un límite de 20 vinculaciones de roles en el archivo de política para un proyecto Google Cloud que incluye el mismo rol y el mismo principal, pero diferentes expresiones condicionales.

Para obtener más información, consulta las siguientes secciones de este documento:

- Otorga acceso a una vista de registros.

- Enumera todas las vinculaciones de roles en una vista de registros.

Vistas de registro creadas automáticamente

Cloud Logging crea automáticamente una vista _AllLogs para cada bucket de registros y una vista _Default para el bucket de registros _Default:

- Vista

_AllLogs: Puedes ver todos los registros del bucket de registros. - Vista

_Default: Puedes ver todos los registros de auditoría que no son de acceso a los datos en el bucket de registros.

No puedes modificar las vistas que Cloud Logging crea automáticamente. Sin embargo, puedes borrar la vista _AllLogs.

Filtro de vista de registro

Cada vista de registros contiene un filtro que determina qué entradas de registro son visibles en la vista. Los filtros pueden comparar cualquiera de los siguientes valores:

Una fuente de datos que usa la función

sourceLa funciónsourcedevuelve entradas de registro de un recurso en particular en las organizaciones, carpetas y jerarquía de proyectos de Google Cloud .Un ID de registro que usa la función

log_idLa funciónlog_iddevuelve entradas de registro que coinciden con el argumentoLOG_IDdeterminado del campologName.Es un tipo de recurso válido que usa la comparación

resource.type=FIELD_NAME.

Un filtro de vista de registros puede contener varias instrucciones unidas por operadores AND lógicos. Por ejemplo, el siguiente filtro incluye solo las entradas de registro de stdout de Compute Engine del proyecto Google Cloud llamado myproject:

source("projects/myproject") AND

resource.type = "gce_instance" AND

log_id("stdout")

También puedes aplicar el operador de negación a una fuente de datos, un ID de registro o un tipo de recurso. Por ejemplo, el siguiente filtro excluye las entradas de registro stdout de Compute Engine de la vista de registros:

source("projects/myproject") AND

NOT resource.type = "gce_instance" AND

log_id("stdout")

Puedes aplicar el operador de negación a una fuente de datos, un ID de registro o un tipo de recurso. No puedes aplicar este operador a una instrucción compuesta.

Por ejemplo, no se admite una instrucción de la forma NOT (A AND B).

Además, no puedes incluir operadores lógicos OR en los filtros de la vista de registros.

Para obtener detalles sobre la sintaxis de filtrado, consulta Comparaciones.

En qué se diferencian las vistas de registro de las vistas de Analytics

Las vistas de registro y las vistas de Analytics son diferentes.

Una vista de registro en un bucket de registros controla qué entradas de registro del bucket de registros puedes ver. Cuando usas Log Analytics, la estructura de datos LogEntry determina el esquema de los datos que consultas.

Una vista de análisis contiene una consulta en SQL sobre una o más vistas de registros. Con Log Analytics, puedes escribir consultas en una vista de análisis. Dado que el creador de una vista de Analytics determina el esquema, un caso de uso de las vistas de Analytics es transformar los datos de registro del formato LogEntry a un formato más adecuado para ti.

Antes de comenzar

Antes de crear o actualizar una vista de registros, completa los siguientes pasos:

Si aún no lo hiciste, en el proyecto Google Cloud apropiado, crea un bucket de Logging para el que deseas configurar una vista de registros personalizada.

-

Para obtener los permisos que necesitas para crear y administrar vistas de registros, y para otorgar acceso a ellas, pídele a tu administrador que te otorgue los siguientes roles de IAM en tu proyecto:

-

Escritor de configuración de registros (

roles/logging.configWriter) -

Para agregar una vinculación de rol a un proyecto, administrador de IAM del proyecto (

roles/resourcemanager.projectIamAdmin) -

Para agregar una vinculación de rol a una vista de registros, haz lo siguiente:

Administrador de Logging (

roles/logging.admin)

Para obtener más información sobre cómo otorgar roles, consulta Administra el acceso a proyectos, carpetas y organizaciones.

También puedes obtener los permisos necesarios a través de roles personalizados o cualquier otro rol predefinido.

-

Escritor de configuración de registros (

-

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

Terraform

Para usar las muestras de Terraform de esta página en un entorno de desarrollo local, instala e inicializa gcloud CLI y, luego, configura las credenciales predeterminadas de la aplicación con tus credenciales de usuario.

Instala Google Cloud CLI.

Si usas un proveedor de identidad externo (IdP), primero debes acceder a gcloud CLI con tu identidad federada.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Para obtener más información, consulta Configura ADC para un entorno de desarrollo local en la documentación de autenticación de Google Cloud .

Determina qué registros deseas incluir en la vista. Esta información se usa para especificar el filtro de la vista de registros.

Determina quién debe tener acceso a la vista de registros y si deseas agregar vinculaciones a la política de IAM de la vista de registros o del proyecto Google Cloud . Para obtener más información, consulta Controla el acceso a una vista de registros.

Crea una vista de registro

Puedes crear un máximo de 30 vistas de registros por bucket de registros.

Console

Para crear una vista de registros, haz lo siguiente:

-

En la consola de Google Cloud , ve a la página Explorador de registros:

Ir al Almacenamiento de registros

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es Logging.

- Selecciona el proyecto, la carpeta o la organización que almacena el bucket de registros.

- En el panel Buckets de registros, selecciona el nombre del bucket de registros en el que deseas crear una vista de registros.

- En la página de detalles del bucket de registros, ve al panel Vistas de registros y, luego, haz clic en Crear vista de registros.

En la página Define log view, completa lo siguiente:

- Ingresa un nombre para la vista de registro. No puedes cambiar este nombre después de crear la vista de registros. El nombre está limitado a 100 caracteres y solo puede incluir letras, dígitos, guiones bajos y guiones.

- Ingresa una descripción para la vista de registros.

- En el campo Compila un filtro, ingresa una expresión que determine qué entradas de registro del bucket de registros se incluyen en la vista de registros. Para obtener información sobre la estructura de este campo, consulta la sección Filtro de vista de registros de este documento.

Opcional: Para agregar una vinculación de rol al recurso de la vista de registros, haz lo siguiente:

- Haz clic en Continuar y avanza a la página Establecer permisos.

- Haz clic en Grant access.

- En la sección Agregar principales, expande el menú Principales nuevas y, luego, selecciona una principal.

- En la sección Asignar roles, selecciona el rol Descriptor de acceso de vistas de registro.

- Haz clic en Guardar.

Haz clic en Guardar vista.

Si no otorgaste acceso a tu vista de registros a las principales como parte del flujo de creación, completa los pasos de la siguiente sección.

gcloud

Para crear una vista de registros, haz lo siguiente:

Ejecuta el comando

gcloud logging views create.Antes de usar cualquiera de los datos de comando a continuación, realiza los siguientes reemplazos:

- LOG_VIEW_ID: Es el identificador de la vista de registros, que se limita a 100 caracteres y solo puede incluir letras, dígitos, guiones bajos y guiones.

- BUCKET_NAME: Es el nombre del bucket de registros.

- LOCATION: Es la ubicación del bucket de registros.

- FILTER: Es un filtro que define la vista de registro. Cuando está vacío, la vista de registros incluye todos los registros. Por ejemplo, para filtrar los registros de instancias de VM de Compute Engine, ingresa

"resource.type=gce_instance". - DESCRIPTION: Es una descripción de la vista de registro. Por ejemplo, puedes ingresar lo siguiente para la descripción

"Compute logs". - PROJECT_ID: Es el identificador del proyecto. Para crear una vista de registros en una carpeta o una organización, reemplaza

--projectpor--foldero--organization.

Ejecuta el comando

gcloud logging views create:Linux, macOS o Cloud Shell

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME \ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ` --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ^ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Este comando no proporciona una respuesta. Para confirmar los cambios, puedes ejecutar el comando

gcloud logging views list.Otorga acceso a las principales a tu vista de registros. En la siguiente sección, se incluye información sobre estos pasos.

Terraform

Si deseas obtener más información para aplicar o quitar una configuración de Terraform, consulta los comandos básicos de Terraform. Para obtener más información, consulta la documentación de referencia del proveedor de Terraform.

Para crear una vista de registros en un proyecto, una carpeta o una organización con Terraform, haz lo siguiente:

Usa el recurso de Terraform

google_logging_log_view.En el comando, configura los siguientes campos:

name: Se establece en el nombre completamente calificado de la vista de registro. Por ejemplo, para los proyectos, el formato de este campo es el siguiente:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/view/LOG_VIEW_ID"En la expresión anterior, LOCATION es la ubicación del bucket de registros.

bucket: Se establece en el nombre completamente calificado del bucket de registros. Por ejemplo, este campo podría ser el siguiente:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME"filter: Es el filtro que describe qué entradas de registro se incluyen en la vista de registro.description: Es una descripción breve.

Otorga acceso a las principales a tu vista de registros. En la siguiente sección, se incluye información sobre estos pasos.

Cómo otorgar acceso a una vista de registros

Para restringir un principal a una vista de registro específica en un bucket de registros definido por el usuario, puedes usar dos enfoques:

A nivel de la vista de registros, agrega una vinculación de rol.

A nivel del proyecto, agrega una vinculación de rol condicional.

Cuando creas una gran cantidad de vistas de registro, te recomendamos que controles el acceso con el archivo de política de IAM de la vista de registro.

Vista de registros: Agrega vinculaciones de roles

En esta sección, se describe cómo usar el archivo de política de IAM para una vista de registros y controlar quién tiene acceso a las entradas de registro en esa vista. Cuando usas este enfoque, agregas una vinculación al archivo de política de la vista de registro. La vinculación otorga al principal especificado acceso a la vista de registro.

En esta sección, también se describe cómo enumerar la vinculación de roles que se incluye en el archivo de política de IAM para una vista de registro.

Console

Para actualizar el archivo de política de IAM de una vista de registros, haz lo siguiente:

-

En la consola de Google Cloud , ve a la página Explorador de registros:

Ir al Almacenamiento de registros

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es Logging.

- Selecciona el proyecto, la carpeta o la organización que almacena el bucket de registros.

- En el panel Buckets de registros, selecciona el nombre del bucket de registros que aloja la vista de registros.

- En la página de detalles del bucket de registros, ve al panel Vistas de registros.

En la vista de registros cuyo archivo de política de IAM deseas modificar, haz clic en more_vert Acciones y, luego, selecciona Ajustar permisos.

Se abrirá el panel desplegable de permisos y se mostrarán los permisos asociados con la vista de registros.

En el menú desplegable de permisos, haz clic en Agregar principal.

En la sección Agregar principales, expande el menú Principales nuevas y, luego, selecciona un principal.

En la sección Asignar roles, selecciona el rol Descriptor de acceso de vistas de registro.

Haz clic en Guardar.

El panel desplegable de permisos se actualiza con los permisos nuevos.

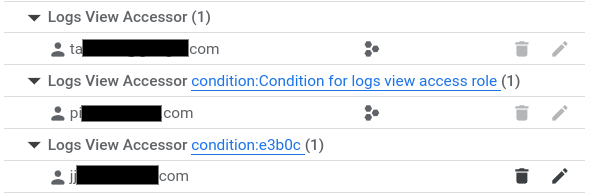

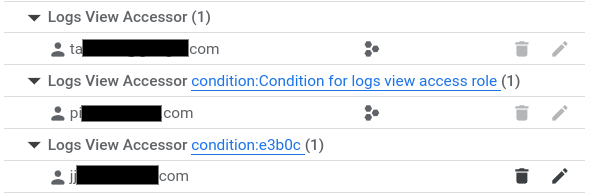

En la sección etiquetada como Usuario con acceso a vistas de registros (N), se enumeran las principales con concesiones a nivel del proyecto del rol Usuario con acceso a vistas de registros. Estos principales tienen acceso a todas las vistas de registros del proyecto.

Las secciones etiquetadas como Condición de usuario con acceso a vistas de registros:Texto descriptivo específico de la condición (N) enumeran los principales que tienen concesiones condicionales a nivel del proyecto del rol Usuario con acceso a vistas de registros. Estas principales solo tienen acceso a la vista de registro especificada por la condición.

En la sección etiquetada como Condición de usuario con acceso a vistas de registros:abcde (N), se enumeran los principales que tienen permisos a nivel de la vista de registros.

En la siguiente captura de pantalla, se muestra un menú desplegable de permisos en el que dos principales tienen concesiones de roles a nivel del proyecto, que se identifican con el ícono del proyecto,

, y un principal tiene una concesión a nivel de la vista de registros:

, y un principal tiene una concesión a nivel de la vista de registros:

Para cerrar el menú desplegable, haz clic en X.

gcloud

Para actualizar el archivo de política de IAM de una vista de registros, haz lo siguiente:

Ejecuta el comando

gcloud logging views add-iam-policy-binding.Antes de usar cualquiera de los datos de comando a continuación, realiza los siguientes reemplazos:

- LOG_VIEW_ID: Es el identificador de la vista de registros, que se limita a 100 caracteres y solo puede incluir letras, dígitos, guiones bajos y guiones.

- PRINCIPAL: Es un identificador de la principal a la que deseas otorgar el rol. Los identificadores principales suelen tener el siguiente formato:

PRINCIPAL-TYPE:ID. Por ejemplo,user:my-user@example.com. Para obtener una lista completa de los formatos que puede tenerPRINCIPAL, consulta Identificadores de principal. - BUCKET_NAME: Es el nombre del bucket de registros.

- LOCATION: Es la ubicación del bucket de registros.

- PROJECT_ID: Es el identificador del proyecto. Cuando sea necesario, reemplaza

--projectpor--foldero--organization.

Ejecuta el comando

gcloud logging views add-iam-policy-binding:Linux, macOS o Cloud Shell

gcloud logging views add-iam-policy-binding LOG_VIEW_ID \ --member=PRINCIPAL --role='roles/logging.viewAccessor' \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ` --member=PRINCIPAL --role='roles/logging.viewAccessor' ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ^ --member=PRINCIPAL --role='roles/logging.viewAccessor' ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

En la siguiente ilustración, se muestra la respuesta cuando se agrega una sola vinculación:

Updated IAM policy for logging view [projects/PROJECT_ID/locations/global/buckets/BUCKET_NAME/views/LOG_VIEW_ID]. bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Para verificar la actualización, ejecuta el comando

gcloud logging views get-iam-policy:Antes de usar cualquiera de los datos de comando a continuación, realiza los siguientes reemplazos:

- LOG_VIEW_ID: Es el identificador de la vista de registros, que se limita a 100 caracteres y solo puede incluir letras, dígitos, guiones bajos y guiones.

- BUCKET_NAME: Es el nombre del bucket de registros.

- LOCATION: Es la ubicación del bucket de registros.

- PROJECT_ID: Es el identificador del proyecto. Cuando sea necesario, reemplaza

--projectpor--foldero--organization.

Ejecuta el comando

gcloud logging views get-iam-policy:Linux, macOS o Cloud Shell

gcloud logging views get-iam-policy LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views get-iam-policy LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views get-iam-policy LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Cuando una vista de registro no contiene ninguna vinculación, la respuesta solo contiene un campo

etag. En la siguiente ilustración, se muestra la respuesta cuando una vista de registro contiene una sola vinculación:bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Terraform

Si deseas obtener más información para aplicar o quitar una configuración de Terraform, consulta los comandos básicos de Terraform. Para obtener más información, consulta la documentación de referencia del proveedor de Terraform.

Para aprovisionar asociaciones de IAM para una vista de registros con Terraform, hay varios recursos diferentes disponibles:

google_logging_log_view_iam_policygoogle_logging_log_view_iam_bindinggoogle_logging_log_view_iam_member

Para obtener más información, consulta la política de IAM para LogView de Cloud Logging.

Para enumerar las asociaciones de IAM para las vistas de registros con Terraform, usa la fuente de datos

google_logging_log_view_iam_policy.Google Cloud project: Add role bindings

En esta sección, se describe cómo agregar una vinculación de rol a un proyecto Google Cloud y cómo enumerar las vinculaciones adjuntas a un proyecto. Cuando usas este enfoque, para restringir el acceso de una principal a las entradas de registro almacenadas en una vista de registro específica, debes agregar una condición de IAM a la concesión.

Console

Para agregar una vinculación de rol al archivo de política de IAM de un proyecto deGoogle Cloud , en el proyecto en el que creaste el bucket de registros, haz lo siguiente:

-

En la consola de Google Cloud , ve a la página IAM:

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es IAM y administrador.

En la página IAM, se enumeran todos los principales, sus roles de IAM y las condiciones asociadas a esos roles que se aplican a nivel del proyecto. En esta página, no se muestran las vinculaciones de roles adjuntas al archivo de política de una vista de registro.

Haz clic en Grant access.

En el campo Principales nuevas, agrega la cuenta de correo electrónico del usuario.

En el menú desplegable Seleccionar un rol, selecciona Descriptor de acceso de vistas de registro.

Esta función les proporciona a los usuarios acceso de lectura a todas las vistas. Para limitar el acceso de los usuarios a un depósito específico, agrega una condición basada en el nombre del recurso.

Haz clic en Agregar condición de IAM.

Ingresa un Título y una Descripción para la condición.

En el menú desplegable Tipo de condición, selecciona Recurso > Nombre.

En el menú desplegable Operador, selecciona es.

En el campo Valor, ingresa el ID de la vista de registros, incluida la ruta de acceso completa a la vista.

Por ejemplo:

projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID

Haga clic en Guardar para agregar la condición.

Haz clic en Guardar para configurar los permisos.

gcloud

Para agregar una vinculación de rol al archivo de política de IAM de un proyecto deGoogle Cloud , completa los siguientes pasos:

Crea un archivo JSON o YAML con tu condición.

Por ejemplo, puedes crear un archivo llamado

condition.yamlcon el siguiente contenido:expression: "resource.name == \"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID\"" title: "My title" description: "My description"Opcional: Para verificar que el archivo JSON o YAML tenga el formato correcto, ejecuta el siguiente comando:

gcloud alpha iam policies lint-condition --condition-from-file=condition.yamlActualiza la política de IAM en el proyecto Google Cloud llamando al método

gcloud projects add-iam-policy-binding.Antes de usar el siguiente comando, realiza los siguientes reemplazos:

- PROJECT_ID: Es el identificador del proyecto.

- PRINCIPAL: Es un identificador de la principal a la que deseas otorgar el rol. Los identificadores principales suelen tener el siguiente formato:

PRINCIPAL-TYPE:ID. Por ejemplo,user:my-user@example.com. Para obtener una lista completa de los formatos que puede tenerPRINCIPAL, consulta Identificadores de principal.

Ejecuta el comando

gcloud projects add-iam-policy-binding:gcloud projects add-iam-policy-binding PROJECT_ID --member=PRINCIPAL --role='roles/logging.viewAccessor' --condition-from-file=condition.yamlLa respuesta al comando anterior incluye todas las vinculaciones de roles.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessorOpcional: Para enumerar las vinculaciones de roles en un proyecto de Google Cloud , usa el comando

gcloud projects get-iam-policy:gcloud projects get-iam-policy PROJECT_IDAntes de usar el siguiente comando, realiza los siguientes reemplazos:

- PROJECT_ID: Es el identificador del proyecto.

La respuesta al comando anterior incluye todas las vinculaciones de roles.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessor

Terraform

Si deseas obtener más información para aplicar o quitar una configuración de Terraform, consulta los comandos básicos de Terraform. Para obtener más información, consulta la documentación de referencia del proveedor de Terraform.

Para aprovisionar asociaciones de IAM para proyectos con Terraform, hay varios recursos diferentes disponibles:

google_project_iam_policygoogle_project_iam_bindinggoogle_project_iam_member

Para obtener más información, consulta la política de IAM para proyectos.

Para enumerar las asociaciones de IAM de los proyectos con Terraform, usa la fuente de datos

google_project_iam_policy.Enumera todas las vinculaciones de roles para una vista de registros

En la página IAM de la consola de Google Cloud , se enumeran las vinculaciones de roles a nivel del proyecto. En esta página, no se enumeran las vinculaciones de roles que se adjuntan a recursos, como las vistas de registros. En esta sección, se describe cómo puedes ver todas las vinculaciones de roles para una vista de registros específica.

Para enumerar las vinculaciones de IAM asociadas a una vista de registros, completa los siguientes pasos.

-

En la consola de Google Cloud , ve a la página Explorador de registros:

Ir al Almacenamiento de registros

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es Logging.

- Selecciona el proyecto, la carpeta o la organización que almacena el bucket de registros.

- En el panel Buckets de registros, selecciona el nombre del bucket de registros que aloja la vista de registros.

- En la página de detalles del bucket de registros, ve al panel Vistas de registros.

En la vista de registro cuyos vínculos de rol deseas ver, haz clic en more_vert Acciones y, luego, selecciona Ajustar permisos.

El menú desplegable de permisos muestra todos los permisos asociados con la vista de registros:

En la sección etiquetada como Usuario con acceso a vistas de registros (N), se enumeran las principales con concesiones a nivel del proyecto del rol Usuario con acceso a vistas de registros. Estos principales tienen acceso a todas las vistas de registros del proyecto.

Las secciones etiquetadas como Condición de usuario con acceso a vistas de registros:Texto descriptivo específico de la condición (N) enumeran los principales que tienen concesiones condicionales a nivel del proyecto del rol Usuario con acceso a vistas de registros. Estas principales solo tienen acceso a la vista de registro especificada por la condición.

En la sección etiquetada como Condición de usuario con acceso a vistas de registros:abcde (N), se enumeran los principales que tienen permisos a nivel de la vista de registros.

En la siguiente captura de pantalla, se muestra un menú desplegable de permisos en el que dos principales tienen concesiones de roles a nivel del proyecto, que se identifican con el ícono del proyecto,

, y un principal tiene una concesión a nivel de la vista de registros:

, y un principal tiene una concesión a nivel de la vista de registros:

Para cerrar el menú desplegable, haz clic en X.

Enumera las vistas de registros en un bucket de registros

Console

-

En la consola de Google Cloud , ve a la página Explorador de registros:

Ir al Almacenamiento de registros

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es Logging.

- Selecciona el proyecto, la carpeta o la organización que almacena el bucket de registros.

En el panel Buckets de registros, selecciona el nombre del bucket de registros que aloja la vista de registros.

Se abrirá la página de detalles del bucket de registros. En el panel Vistas de registros, se enumeran las vistas de registros del bucket de registros.

gcloud

Para enumerar las vistas de registros creadas para un bucket de registros, usa el comando

gcloud logging views list.Antes de usar cualquiera de los datos de comando a continuación, realiza los siguientes reemplazos:

- BUCKET_NAME: Es el nombre del bucket de registros.

- LOCATION: Es la ubicación del bucket de registros.

- PROJECT_ID: Es el identificador del proyecto. Cuando sea necesario, reemplaza

--projectpor--foldero--organization.

Ejecuta el comando

gcloud logging views list:Linux, macOS o Cloud Shell

gcloud logging views list \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views list ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views list ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Los datos de respuesta son una lista de vistas de registro. Para cada vista de registro, se muestra el filtro junto con las fechas de creación y de última actualización. Cuando las fechas de creación y actualización están vacías, la vista de registro se creó cuando se creó el proyecto Google Cloud . En el siguiente ejemplo de resultado, se muestra que hay dos IDs de vista,

_AllLogsycompute, en el bucket de registros que se consultó:VIEW_ID: _AllLogs FILTER: CREATE_TIME: UPDATE_TIME: VIEW_ID: compute FILTER: resource.type="gce_instance" CREATE_TIME: 2024-02-20T17:41:17.405162921Z UPDATE_TIME: 2024-02-20T17:41:17.405162921Z

Terraform

Puedes usar Terraform para crear y modificar una vista de registros. Sin embargo, no puedes usar Terraform para enumerar tus vistas de registros.

Actualiza una vista de registros

Console

-

En la consola de Google Cloud , ve a la página Explorador de registros:

Ir al Almacenamiento de registros

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es Logging.

- Selecciona el proyecto, la carpeta o la organización que almacena el bucket de registros.

- En el panel Buckets de registros, selecciona el nombre del bucket de registros que aloja la vista de registros.

- En la página de detalles del bucket de registros, ve al panel Vistas de registros.

En la vista de registro cuyos detalles deseas actualizar, haz clic en more_vert Más y, luego, en Editar vista.

Puedes editar la descripción y el filtro de la vista de registros.

Cuando termines de realizar los cambios, haz clic en Guardar vista.

gcloud

Para actualizar o modificar una vista de registros, usa el comando

gcloud logging views update. Si no conoces el ID de la vista, consulta Cómo enumerar las vistas de registros.Antes de usar cualquiera de los datos de comando a continuación, realiza los siguientes reemplazos:

- LOG_VIEW_ID: Es el identificador de la vista de registros, que se limita a 100 caracteres y solo puede incluir letras, dígitos, guiones bajos y guiones.

- BUCKET_NAME: Es el nombre del bucket de registros.

- LOCATION: Es la ubicación del bucket de registros.

- FILTER: Es un filtro que define la vista de registro. Cuando está vacío, la vista de registros incluye todos los registros. Por ejemplo, para filtrar los registros de instancias de VM de Compute Engine, ingresa

"resource.type=gce_instance". - DESCRIPTION: Es una descripción de la vista de registro. Por ejemplo, puedes ingresar lo siguiente para la descripción

"New description for the log view". - PROJECT_ID: Es el identificador del proyecto. Cuando sea necesario, reemplaza

--projectpor--foldero--organization.

Ejecuta el comando

gcloud logging views update:Linux, macOS o Cloud Shell

gcloud logging views update LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views update LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views update LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Este comando no proporciona una respuesta. Para confirmar los cambios, puedes ejecutar el comando

gcloud logging views describe.Terraform

Si deseas obtener más información para aplicar o quitar una configuración de Terraform, consulta los comandos básicos de Terraform. Para obtener más información, consulta la documentación de referencia del proveedor de Terraform.

Para modificar una vista de registros en un proyecto, una carpeta o una organización con Terraform, usa el recurso de Terraform

google_logging_log_view.Borra una vista de registro

Cuando ya no necesites una vista de registro que creaste, puedes borrarla. Sin embargo, antes de borrar una vista de registro, te recomendamos que verifiques que ningún otro recurso, como una consulta guardada, haga referencia a ella.

No puedes borrar la vista de registro

_Defaulten el bucket de registros_Default.Console

-

En la consola de Google Cloud , ve a la página Explorador de registros:

Ir al Almacenamiento de registros

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es Logging.

- Selecciona el proyecto, la carpeta o la organización que almacena el bucket de registros.

- En el panel Buckets de registros, selecciona el nombre del bucket de registros que aloja la vista de registros.

- En la página de detalles del bucket de registros, ve al panel Vistas de registros y, luego, selecciona la casilla de verificación de la vista de registros que deseas borrar.

- En la barra de herramientas del panel Log views, haz clic en Delete view y, luego, completa el diálogo.

gcloud

Para borrar una vista de registro, haz lo siguiente:

Recomendación: Revisa tu proyecto Google Cloud para asegurarte de que no se haga referencia a la vista de registros. Ten en cuenta lo siguiente:

- Consultas ejecutadas desde las páginas Explorador de registros o Análisis de registros que se guardaron o compartieron

- Paneles personalizados

Usa el comando

gcloud logging views delete. Si no conoces el ID de la vista, consulta Cómo enumerar las vistas de registros.Antes de usar cualquiera de los datos de comando a continuación, realiza los siguientes reemplazos:

- LOG_VIEW_ID: Es el identificador de la vista de registros, que se limita a 100 caracteres y solo puede incluir letras, dígitos, guiones bajos y guiones.

- BUCKET_NAME: Es el nombre del bucket de registros.

- LOCATION: Es la ubicación del bucket de registros.

- PROJECT_ID: Es el identificador del proyecto. Cuando sea necesario, reemplaza

--projectpor--foldero--organization.

Ejecuta el comando

gcloud logging views delete:Linux, macOS o Cloud Shell

gcloud logging views delete LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views delete LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views delete LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

La respuesta confirma la eliminación. Por ejemplo, a continuación, se muestra la respuesta al borrado de una vista de registro llamada

tester:Deleted [tester].

Terraform

Si deseas obtener más información para aplicar o quitar una configuración de Terraform, consulta los comandos básicos de Terraform. Para obtener más información, consulta la documentación de referencia del proveedor de Terraform.

Describe una vista de registro

Console

-

En la consola de Google Cloud , ve a la página Explorador de registros:

Ir al Almacenamiento de registros

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es Logging.

- En el panel Buckets de registros, selecciona el nombre del bucket de registros que aloja la vista de registros.

- En la página de detalles del bucket de registros, ve al panel Vistas de registros.

- En la vista de registro cuyos detalles deseas ver, haz clic en more_vert Más y, luego, en Editar vista.

- Para cerrar el diálogo sin guardar ningún cambio, haz clic en Cancelar.

gcloud

Para recuperar información detallada sobre una vista de registro, usa el comando

gcloud logging views describe. Si no conoces el ID de la vista, consulta Cómo enumerar las vistas de registros.Antes de usar cualquiera de los datos de comando a continuación, realiza los siguientes reemplazos:

- LOG_VIEW_ID: Es el identificador de la vista de registros, que se limita a 100 caracteres y solo puede incluir letras, dígitos, guiones bajos y guiones.

- BUCKET_NAME: Es el nombre del bucket de registros.

- LOCATION: Es la ubicación del bucket de registros.

- PROJECT_ID: Es el identificador del proyecto. Cuando sea necesario, reemplaza

--projectpor--foldero--organization.

Ejecuta el comando

gcloud logging views describe:Linux, macOS o Cloud Shell

gcloud logging views describe LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION\ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views describe LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views describe LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION^ --project=PROJECT_ID

La respuesta siempre incluye la descripción y el nombre completo de la vista de registro. También incluye el filtro cuando el campo de filtro no está vacío. A continuación, se muestra una respuesta de ejemplo:

createTime: '2024-02-20T17:41:17.405162921Z' filter: resource.type="gce_instance" name: projects/my-project/locations/global/buckets/my-bucket/views/compute updateTime: '2024-02-20T17:41:17.405162921Z'

Terraform

Puedes usar Terraform para crear y modificar una vista de registros. Sin embargo, no puedes usar Terraform para mostrar los detalles de una vista de registro.

Visualiza los registros asociados con una vista de registros

Puedes mostrar las entradas de registro en una vista de registro con el Explorador de registros o la página Análisis de registros. Cuando usas el Explorador de registros, debes configurar el alcance y seleccionar una vista de registros. Cuando usas la página Análisis de registros, consultas una vista de registros.

Para consultar una vista de registro con el Explorador de registros, haz lo siguiente:

-

En la consola de Google Cloud , accede a la página Explorador de registros:

Acceder al Explorador de registros

Si usas la barra de búsqueda para encontrar esta página, selecciona el resultado cuyo subtítulo es Logging.

Selecciona los recursos en los que se buscaron entradas de registro:

Cuando la barra de herramientas muestre

Registros del proyecto, expande el menú, selecciona Vista de registros y, luego, selecciona la vista de registros que deseas consultar.

Registros del proyecto, expande el menú, selecciona Vista de registros y, luego, selecciona la vista de registros que deseas consultar.Cuando la barra de herramientas muestre algo como

1 vista de registro, expande el menú, selecciona Vista de registro y, luego, selecciona la vista de registro o las vistas de registro que deseas consultar.

1 vista de registro, expande el menú, selecciona Vista de registro y, luego, selecciona la vista de registro o las vistas de registro que deseas consultar.De lo contrario, la barra de herramientas mostrará un ícono de

y el nombre de un alcance de registro, como _Default. Expande el menú, selecciona Vista de registro y, luego, selecciona la vista de registro que deseas consultar.

y el nombre de un alcance de registro, como _Default. Expande el menú, selecciona Vista de registro y, luego, selecciona la vista de registro que deseas consultar.

Para obtener más información, consulta la documentación del Explorador de registros.

¿Qué sigue?

Para obtener información sobre cómo controlar el acceso a campos específicos en una entrada de registro, consulta Configura el acceso a nivel del campo.

Salvo que se indique lo contrario, el contenido de esta página está sujeto a la licencia Atribución 4.0 de Creative Commons, y los ejemplos de código están sujetos a la licencia Apache 2.0. Para obtener más información, consulta las políticas del sitio de Google Developers. Java es una marca registrada de Oracle o sus afiliados.

Última actualización: 2025-10-19 (UTC)