Connettività privata per provider cloud on-premise o di altro tipo

Questa pagina descrive come configurare la connettività privata da Integration Connectors al servizio di backend, ad esempio MySQL, Postgres e SQL Server ospitati nel data center on-premise o in altri provider cloud.

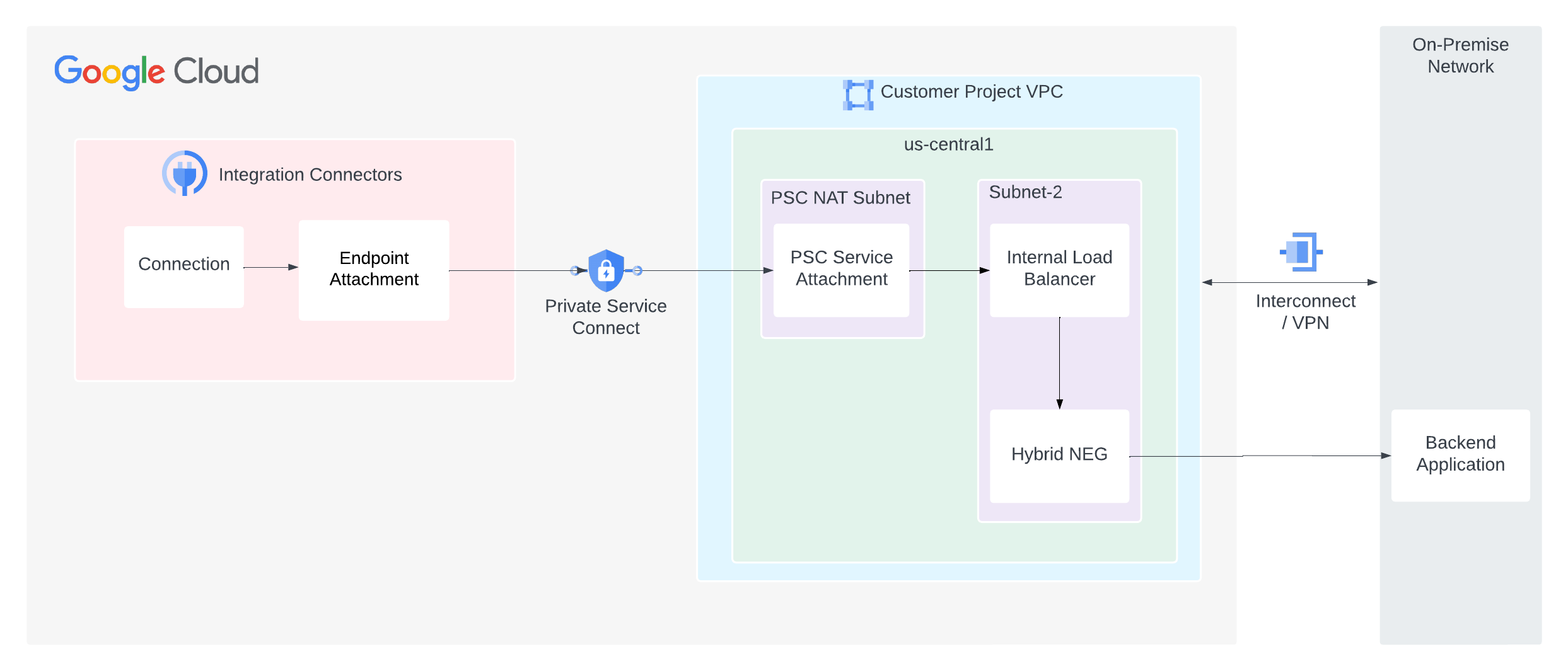

L'immagine seguente mostra la configurazione della connettività di rete privata da Integration Connectors al servizio di backend ospitato nella rete on-premise.

Questa pagina presuppone che tu abbia familiarità con i seguenti concetti:

- Collegamenti endpoint

- Zone gestite

- Private Service Connect (PSC)

- Bilanciatore del carico Google Cloud

Considerazioni

Quando crei un allegato del servizio PSC, tieni presente i seguenti punti chiave:

- In qualità di producer di servizi, devi configurare un collegamento di servizio PSC che Integration Connectors possa utilizzare per utilizzare il servizio. Una volta che il collegamento al servizio è pronto, puoi configurare la connessione in modo che utilizzi il collegamento al servizio utilizzando un collegamento endpoint.

- Il collegamento al servizio PSC e il bilanciatore del carico devono trovarsi in subnet diverse all'interno della stessa VPC. Nello specifico, il collegamento al servizio deve trovarsi in una subnet NAT.

- Il software in esecuzione sulle VM di backend deve rispondere sia al traffico bilanciato in base al carico sia ai probe del controllo di integrità inviati all'indirizzo IP di ogni regola di inoltro (il software deve ascoltare su

0.0.0.0:<port>e non su un indirizzo IP specifico assegnato a un'interfaccia di rete). Per ulteriori informazioni, consulta Controllo di integrità. - Configura le regole del firewall per facilitare il flusso di traffico.

Regole in entrata

- Il traffico dalla subnet dell'attacco del servizio PSC deve raggiungere la subnet dell'ILB.

- All'interno della sottorete dell'ILB, quest'ultimo deve essere in grado di inviare traffico al sistema di backend.

- Il probe del controllo di integrità deve essere in grado di accedere al sistema di backend. I

probe del controllo di integrità di Google Cloud hanno un intervallo IP fisso (

35.191.0.0/16, 130.211.0.0/22). Pertanto, questi IP possono essere autorizzati a inviare traffico al tuo server di backend.

Regole in uscita

Il traffico in uscita è abilitato per impostazione predefinita in un progetto Google Cloud, a meno che non siano configurate regole di rifiuto specifiche.

- Tutti i componenti Google Cloud, come l'attacco del servizio PSC e il bilanciatore del carico, devono trovarsi nella stessa regione.

Il sistema di backend non deve essere aperto alla rete pubblica, in quanto potrebbe rappresentare un problema di sicurezza. Tuttavia, assicurati che il sistema di backend accetti il traffico nel seguente scenario:

Bilanciatori del carico HTTP(S)/basati su proxy (ILB proxy L4, ILB L7): tutte le nuove richieste provengono dal bilanciatore del carico. Pertanto, il backend deve accettare le richieste dalla subnet proxy della rete VPC. Per ulteriori informazioni, consulta Subnet solo proxy per i bilanciatori del carico basati su Envoy.

Configura la connettività privata

Per configurare la connettività privata, svolgi le seguenti attività:

- Crea un collegamento del servizio PSC.

- Crea un collegamento dell'endpoint per utilizzare il collegamento del servizio PSC.

- Configura la connessione per utilizzare il collegamento dell'endpoint.

Creare un collegamento del servizio PSC

Per stabilire la connettività privata da Integration Connectors, devi esporre il servizio a Integration Connectors utilizzando un collegamento di servizio PSC. Un allegato del servizio ha sempre come target un bilanciatore del carico. Pertanto, se il servizio non si trova dietro un bilanciatore del carico, è necessario configurarne uno.

Per creare un collegamento del servizio PSC:- Crea un probe del controllo di integrità e poi un bilanciatore del carico. Per informazioni sulla configurazione di un bilanciatore del carico di rete proxy interno regionale, consulta Configurare un bilanciatore del carico di rete proxy interno regionale con connettività ibrida.

- Crea un allegato del servizio nella stessa regione del bilanciatore del carico del servizio. Per informazioni sulla creazione di un collegamento a un servizio, vedi Pubblicare un servizio.

Crea un collegamento dell'endpoint

Collegamento dell'endpoint come indirizzo IPPer istruzioni su come creare un collegamento dell'endpoint come indirizzo IP, consulta Creare un collegamento dell'endpoint come indirizzo IP.

Collegamento dell'endpoint come nome hostIn alcuni casi, ad esempio con i backend abilitati per TLS, la destinazione richiede l'utilizzo di nomi host anziché di IP privati per eseguire la convalida TLS. Nei casi in cui viene utilizzato un DNS privato anziché un indirizzo IP per la destinazione dell'host, oltre a creare un collegamento dell'endpoint come indirizzo IP, devi anche configurare le zone gestite. Per istruzioni su come creare un allegato dell'endpoint come nome host, consulta Creare un allegato dell'endpoint come nome host.

In un secondo momento, quando configuri la connessione per utilizzare il collegamento endpoint, puoi selezionarlo.

Configura una connessione per utilizzare il collegamento dell'endpoint

Ora che hai creato un collegamento dell'endpoint, utilizzalo nella connessione. Quando crei una nuova connessione o aggiorni una esistente, nella sezione Destinazioni, seleziona Collegamento di endpoint come Tipo di destinazione e seleziona il collegamento di endpoint che hai creato dall'elenco Collegamento di endpoint.

Se hai creato una zona gestita, seleziona Indirizzo host come Tipo di destinazione e utilizza il record A che hai creato durante la creazione della zona gestita.

Suggerimenti per la risoluzione dei problemi

Se hai problemi di connettività privata, segui le linee guida riportate in questa sezione per evitare i problemi più comuni.

- Per verificare che il collegamento dell'endpoint sia configurato correttamente e che la connessione al PSC sia stabilita, controlla lo stato della connessione. Per ulteriori informazioni, vedi Verificare il collegamento dell'attacco dell'endpoint.

- Assicurati che le regole firewall siano configurate come segue:

- Il traffico dalla sottorete dell'attacco del servizio PSC deve essere consentito per raggiungere il servizio di backend.

- Il bilanciatore del carico deve essere in grado di inviare traffico al sistema di backend. Le NEG ibride sono supportate solo sui bilanciatori del carico proxy. Le richieste di un bilanciatore del carico proxy provengono dalla subnet solo proxy della regione. Pertanto, le regole firewall devono essere configurate per consentire alle richieste provenienti da intervalli di subnet solo proxy di raggiungere il tuo backend.

- Il probe del controllo di integrità deve essere in grado di accedere al sistema di backend. I probe di controllo di integrità di Google Cloud hanno un intervallo IP fisso (35.191.0.0/16, 130.211.0.0/22). Pertanto, questi indirizzi IP devono essere autorizzati a inviare traffico al tuo server di backend.

- Il test di connettività di Google Cloud può essere utilizzato per identificare eventuali lacune nella configurazione della rete. Per ulteriori informazioni, consulta Creare ed eseguire test di connettività.

- Assicurati che le regole firewall siano aggiornate negli ambienti on-premise o in altri ambienti cloud per consentire il traffico proveniente dalla subnet solo proxy della regione Google Cloud.