Cette page décrit comment Identity-Aware Proxy (IAP) gère le transfert TCP. Pour découvrir comment accorder aux principaux l'accès aux ressources acheminées par tunnel et créer des tunnels qui acheminent le trafic TCP, consultez la page Utiliser IAP pour le transfert TCP.

Introduction

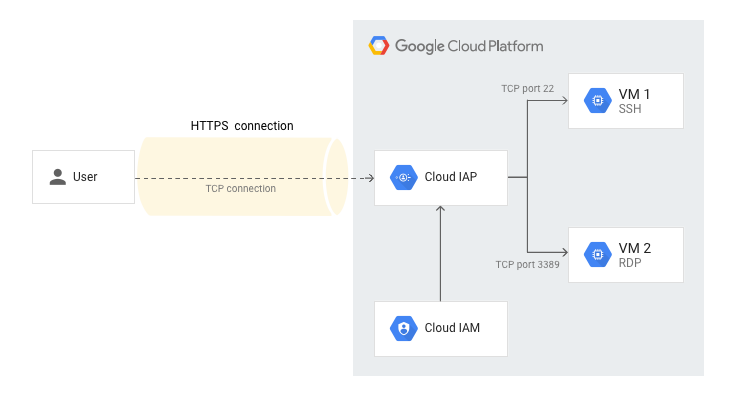

La fonctionnalité de transfert TCP d'IAP vous permet de contrôler l'accès aux services administratifs tels que SSH et RDP sur vos backends depuis le réseau Internet public. La fonctionnalité de transfert TCP empêche ces services d'être ouvertement exposés à Internet. À la place, les requêtes adressées à vos services doivent passer les contrôles d’authentification et d’autorisation avant de parvenir à la ressource cible.

Rendre visible les services administratifs directement sur Internet lorsque des charges de travail sont exécutées dans le cloud comporte un risque. Le transfert du trafic TCP avec IAP vous permet de réduire ce risque, en garantissant que seuls les utilisateurs autorisés peuvent accéder à ces services sensibles.

Cette fonctionnalité étant spécialement conçue pour les services administratifs, les cibles à équilibrage de charge ne sont pas compatibles.

L'appel du service de transfert TCP d'IAP n'est pas disponible sur les appareils mobiles.

Fonctionnement du transfert TCP d'IAP

La fonctionnalité de transfert TCP d'IAP permet aux utilisateurs de se connecter à des ports TCP arbitraires sur des instances Compute Engine. Pour le trafic TCP général, IAP crée un port d'écoute sur l'hôte local qui transfère tout le trafic vers une instance spécifiée. IAP encapsule ensuite tout le trafic du client en HTTPS. Les utilisateurs ont accès à l'interface et au port s'ils réussissent la vérification d'authentification et d'autorisation de la stratégie IAM (Identity and Access Management) de la ressource cible.

Il existe un cas particulier : l'établissement d'une connexion SSH à l'aide de gcloud compute ssh encapsule la connexion SSH en HTTPS, puis la transfère à l'instance distante sans qu'un port d'écoute ne soit nécessaire sur l'hôte local.

L'activation d'IAP sur une ressource d'administration ne bloque pas automatiquement les requêtes directes adressées à la ressource. IAP ne bloque que les requêtes TCP provenant d'adresses IP de transfert TCP d'IAP vers les services pertinents de la ressource.

Le transfert TCP avec IAP ne nécessite pas l'attribution d'une adresse IP publique et routable à votre ressource. Elle utilise à la place des adresses IP internes.

Étape suivante

- Découvrez comment vous connecter aux ports TCP sur les instances et accorder aux principaux un accès aux ressources acheminées par tunnel.