Auf dieser Seite wird beschrieben, wie Sie SharePoint Online über die Datenaufnahme mit Gemini Enterprise verbinden.

In diesem Abschnitt werden die Authentifizierungsmethoden und die Vorgehensweise zum Erstellen eines SharePoint Online-Connectors in Gemini Enterprise und zum Aufnehmen von Daten von Ihren SharePoint Online-Websites beschrieben.

Hinweise

Wenn Sie die Zugriffssteuerung für Datenquellen erzwingen und Daten in Gemini Enterprise schützen möchten, müssen Sie Ihren Identitätsanbieter konfigurieren.

Entra-Anwendungsregistrierung

Bevor Sie den Connector in Gemini Enterprise erstellen können, müssen Sie eine Entra-Anwendungsregistrierung einrichten, um den sicheren Zugriff auf SharePoint zu ermöglichen. Wie Sie die Anwendung registrieren, hängt von der Authentifizierungsmethode ab, die Sie beim Erstellen des Connectors in Gemini Enterprise gewählt haben. Sie können eine der folgenden Methoden auswählen:

-

Ermöglicht Google den sicheren Zugriff auf SharePoint mithilfe von kryptografisch signierten Tokens, sodass kein echtes Nutzerhauptkonto erforderlich ist.

Macht für die Registrierung von Gemini Enterprise in Entra eine Subjekt-ID erforderlich. Diese Option ist verfügbar, wenn Sie den SharePoint-Connector in Gemini Enterprise erstellen.

Wenn Sie Ihre App in Entra registrieren, müssen Sie die folgenden Informationen erfassen:

- Instanz-URI:

- Für alle Websites der ersten Ebene:

https://DOMAIN_OR_SERVER.sharepoint.com, z. B.mydomain.sharepoint.com. - Für eine einzelne Website:

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE– zum Beispielmydomain.sharepoint.com/sites/sample-site.

- Für alle Websites der ersten Ebene:

- Mandanten-ID

- Client-ID

Diese Angaben sind erforderlich, um die Authentifizierung abzuschließen und den SharePoint-Connector in Gemini Enterprise zu erstellen.

- Instanz-URI:

Google empfiehlt, diese Methode zu verwenden.

OAuth 2.0-Aktualisierungstoken:

Ermöglicht eine detaillierte Steuerung darüber, wer eine Verbindung zur SharePoint-API herstellen kann.

Wenn Sie Ihre App in Entra registrieren, müssen Sie die folgenden Informationen erfassen:

- Instanz-URI: Dieser hat das folgende Format:

- Für alle Websites der ersten Ebene:

https://DOMAIN_OR_SERVER.sharepoint.com, z. B.mydomain.sharepoint.com. - Für eine einzelne Website:

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE– zum Beispielmydomain.sharepoint.com/sites/sample-site.

- Für alle Websites der ersten Ebene:

- Mandanten-ID

- Client-ID

- Clientschlüssel

Diese Angaben sind erforderlich, um die Authentifizierung abzuschließen und den SharePoint-Connector in Gemini Enterprise zu erstellen.

- Instanz-URI: Dieser hat das folgende Format:

Zur Authentifizierung müssen Sie sich in Ihrem SharePoint-Konto anmelden.

Diese Methode eignet sich, wenn für Ihre SharePoint-Einrichtung eine 2-Faktor-Authentifizierung erforderlich ist.

Hierfür müssen Sie einen neuen SharePoint-Nutzer erstellen, was zusätzliche Lizenzkosten verursachen kann.

-

Ermöglicht eine detaillierte Steuerung darüber, wer eine Verbindung zur SharePoint-API herstellen kann.

Wenn Sie Ihre App in Entra registrieren, müssen Sie die folgenden Informationen erfassen:

- Instanz-URI: Dieser hat das folgende Format:

- Für alle Websites der ersten Ebene:

https://DOMAIN_OR_SERVER.sharepoint.com, z. B.mydomain.sharepoint.com. - Für eine einzelne Website:

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE– zum Beispielmydomain.sharepoint.com/sites/sample-site.

- Für alle Websites der ersten Ebene:

- Mandanten-ID

- Client-ID

- Clientschlüssel

Diese Angaben sind erforderlich, um die Authentifizierung abzuschließen und den SharePoint-Connector in Gemini Enterprise zu erstellen.

- Instanz-URI: Dieser hat das folgende Format:

Zur Authentifizierung müssen Sie den Nutzernamen und das Passwort angeben, die Sie von Ihrem Entra-Administrator erhalten haben.

Diese Methode eignet sich, wenn für Ihre SharePoint-Einrichtung keine 2-Faktor-Authentifizierung erforderlich ist.

Hierfür müssen Sie einen neuen SharePoint-Nutzer erstellen, was zusätzliche Lizenzkosten verursachen kann.

Wichtige Überlegungen beim Erteilen von SharePoint-Berechtigungen

Google empfiehlt dringend und verwendet das Prinzip der geringsten Berechtigung, um nur die Berechtigungen zuzuweisen, die zum Ausführen einer bestimmten Aufgabe erforderlich sind. Weitere Informationen zu den von Google empfohlenen Best Practices finden Sie unter IAM sicher verwenden.

Damit Sie Ihre Anwendung in Microsoft Entra registrieren und einen SharePoint-Connector in Gemini Enterprise erstellen können, müssen Sie jedoch die vollständige Kontrolle über alle oder ausgewählte Websites gewähren.

Das mag wie eine übermäßige Berechtigung erscheinen.

Der Grund dafür ist, dass die Berechtigung Sites.Read.All nicht zulässt, dass Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abruft. Die Berechtigungen Sites.FullControl.All und Sites.Selected mit fullcontrol ermöglichen dies jedoch.

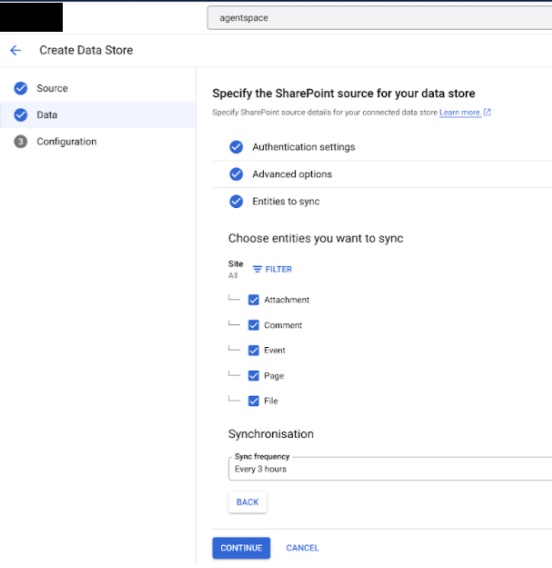

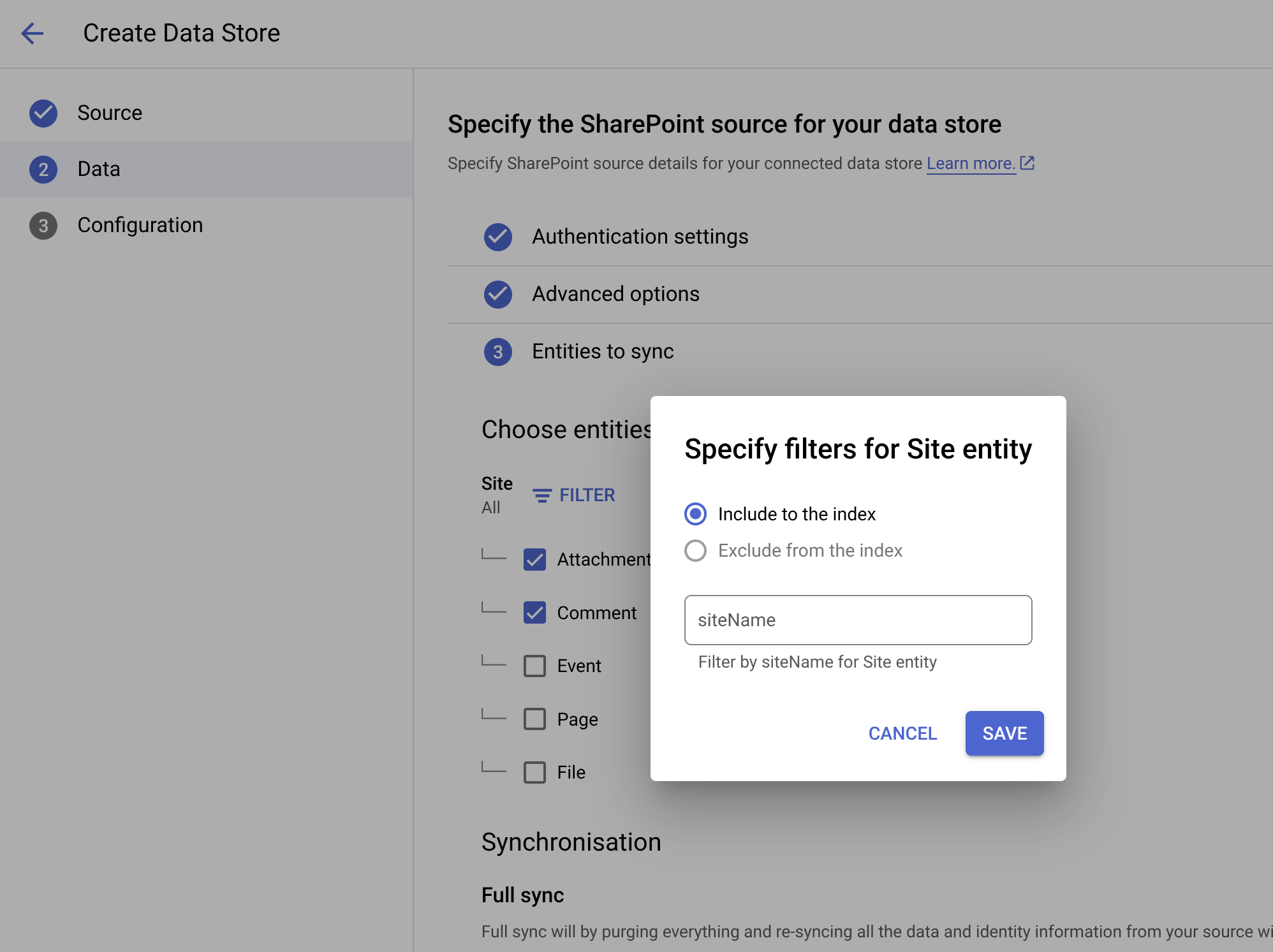

Wenn Sie Ihren Connector in Gemini Enterprise konfigurieren, können Sie Folgendes tun, um den Zugriff des Connectors einzuschränken:

- Geben Sie einen bestimmten Instanz-URI an, um den Zugriff auf eine einzelne Website zu beschränken.

- Wählen Sie bestimmte Entitäten auf der Website aus, die Sie synchronisieren möchten.

Wenn Sie weitere Bedenken hinsichtlich der erforderlichen Berechtigungen haben, empfiehlt Google, dass Sie sich an den Microsoft-Support wenden.

Föderierte Anmeldedaten einrichten

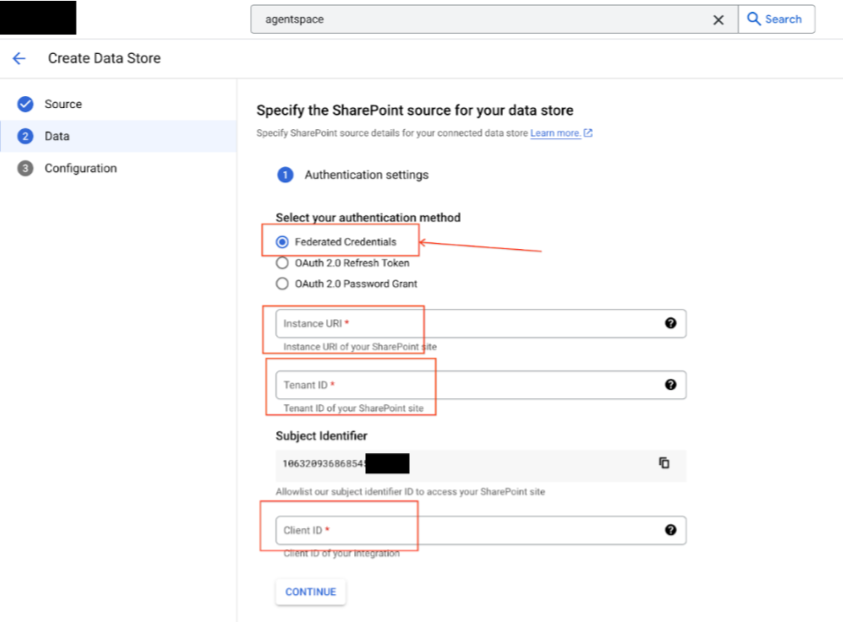

Führen Sie folgende Schritte aus, um die App-Registrierung zu konfigurieren, Berechtigungen zu erteilen und die Authentifizierung einzurichten. Google empfiehlt die Verwendung der Methode mit föderierten Anmeldedaten.

Einige häufige Fehlermeldungen, die während dieses Vorgangs auftreten können, sind unter Fehlermeldungen aufgeführt.

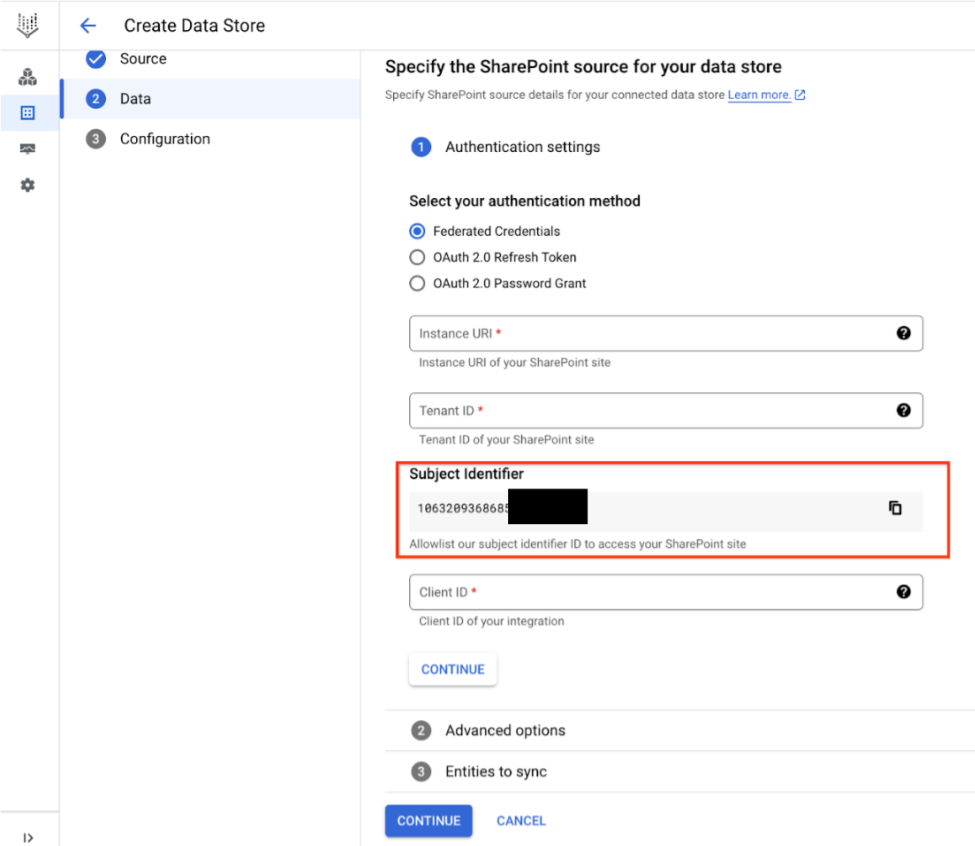

Client-ID des Dienstkontos abrufen:

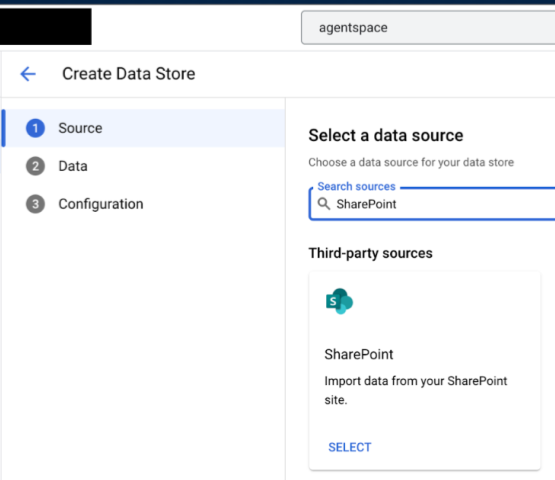

- Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

- Klicken Sie im Navigationsmenü auf Datenspeicher.

- Klicken Sie auf Datenspeicher erstellen.

- Scrollen Sie auf der Seite Datenquelle auswählen zu SharePoint Online oder suchen Sie danach, um die Drittanbieterquelle zu verbinden.

- Notieren Sie sich die Subjekt-ID. Klicken Sie noch nicht auf Weiter.

Führen Sie die nächsten Schritte in dieser Aufgabe aus und schließen Sie dann die Schritte in der Google Cloud Console ab. Folgen Sie dazu der Anleitung unter SharePoint Online-Connector erstellen.

Notieren Sie sich die Subjekt-ID, klicken Sie aber noch nicht auf „Weiter“.

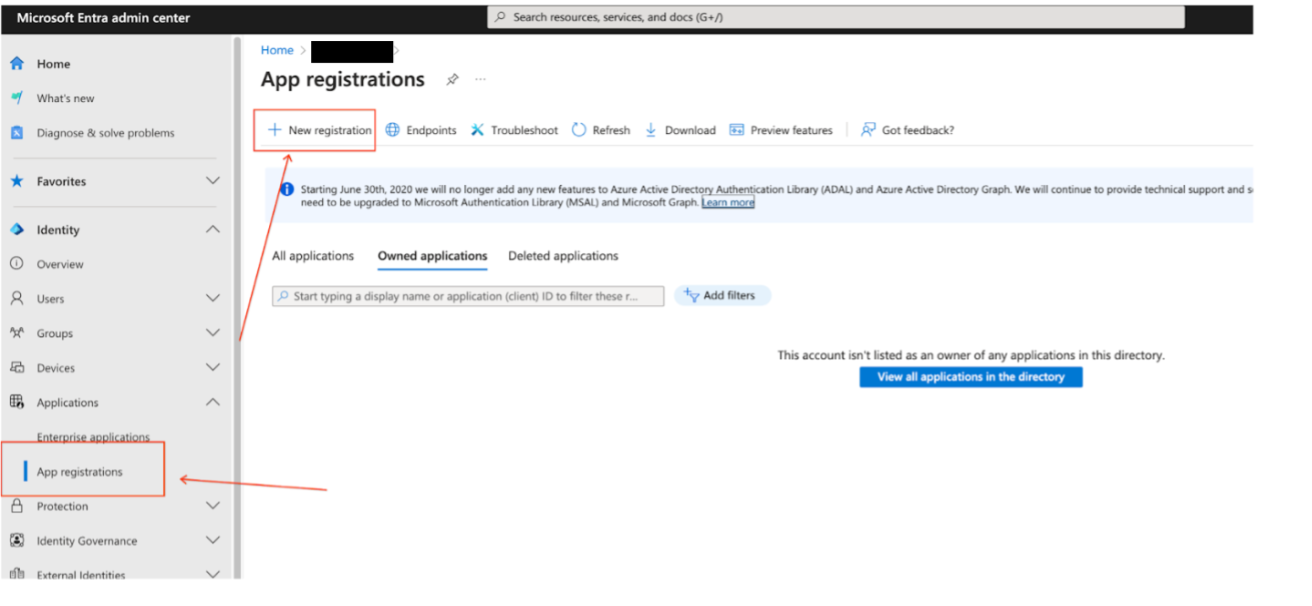

App in Microsoft Entra registrieren:

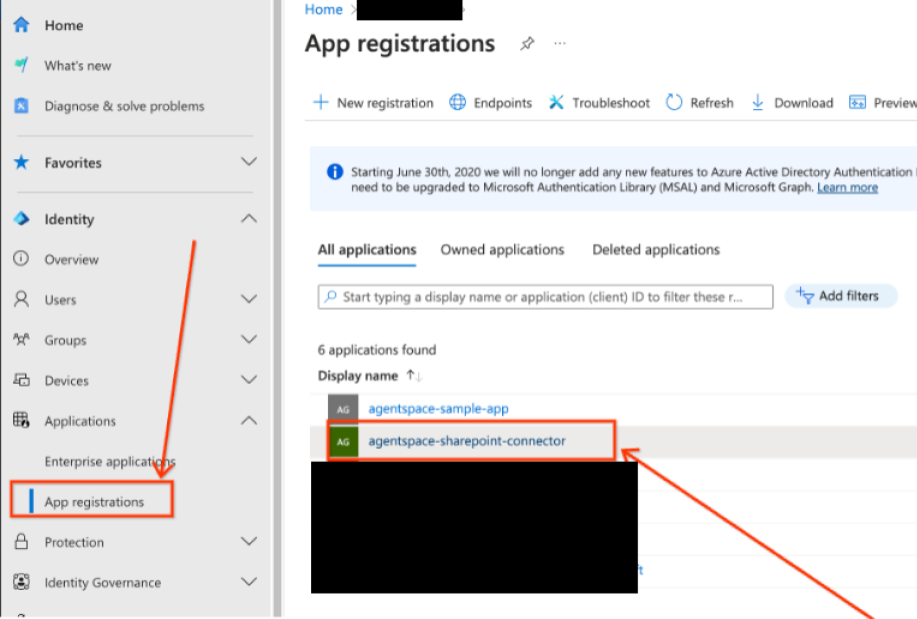

- Rufen Sie das Microsoft Entra Admin Center auf.

- Maximieren Sie im Menü den Bereich Anwendungen und wählen Sie App-Registrierungen aus.

- Wählen Sie auf der Seite App-Registrierungen die Option Neue Registrierung aus.

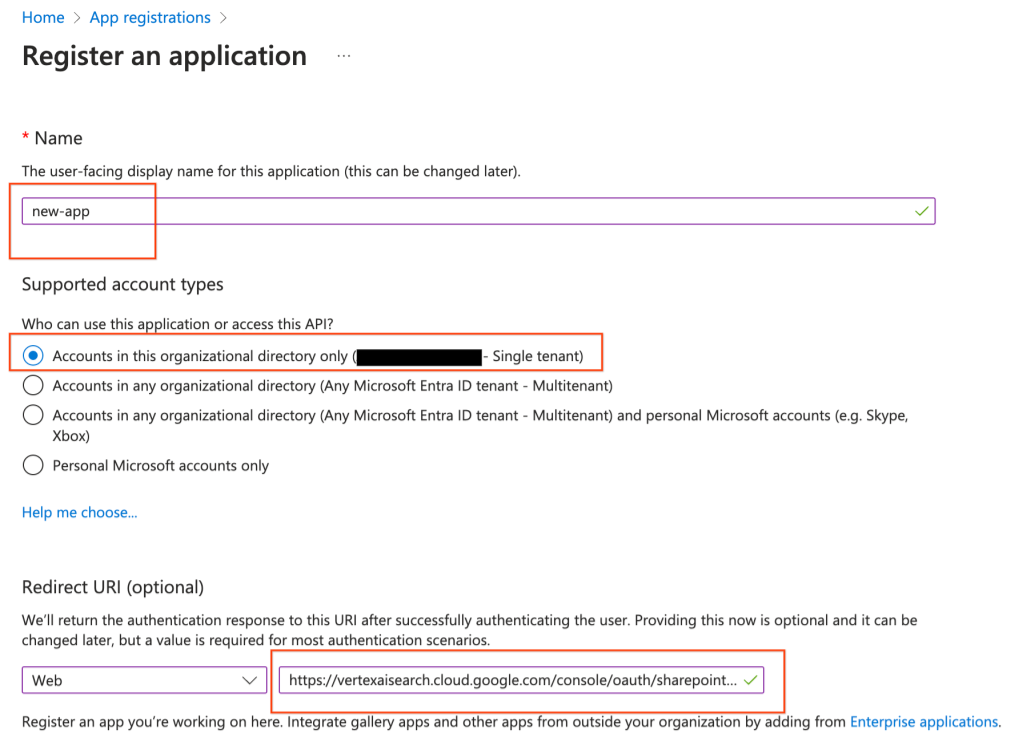

Neue App im Microsoft Entra Admin Center registrieren Erstellen Sie eine App-Registrierung auf der Seite Anwendung registrieren:

- Wählen Sie im Bereich Unterstützte Kontotypen die Option Nur Konten im Organisationsverzeichnis aus.

- Wählen Sie im Abschnitt Weiterleitungs-URI die Option Web aus und geben Sie den Weiterleitungs-URI als

https://vertexaisearch.cloud.google.com/console/oauth/sharepoint_oauth.htmlein. - Behalten Sie die anderen Standardeinstellungen bei und klicken Sie auf Registrieren.

Kontotyp auswählen und Weiterleitungs-URI eingeben

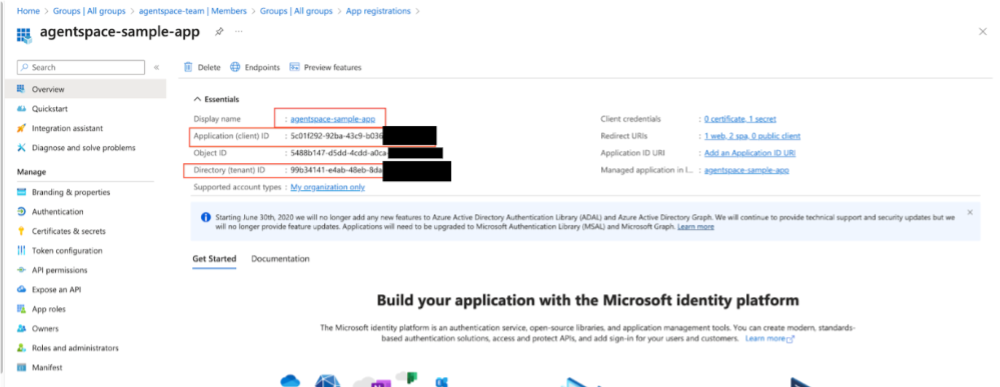

Notieren Sie sich die Client-ID und die Mandanten-ID.

App-Detailseite:

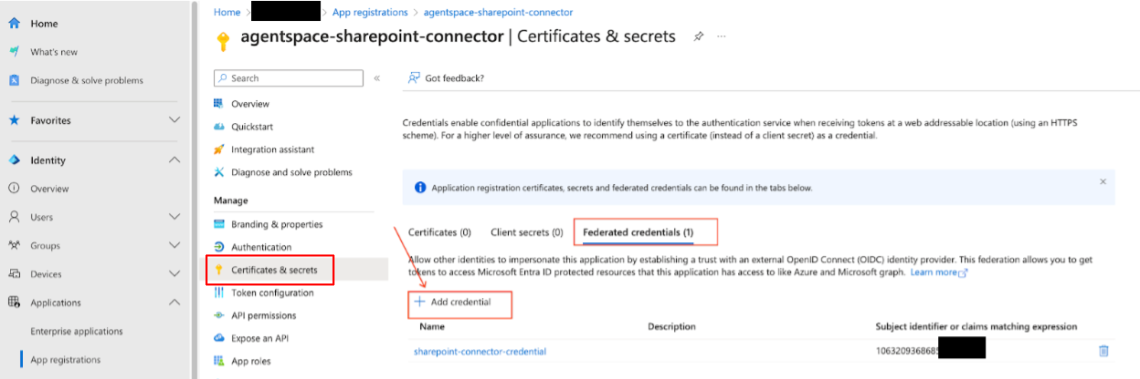

Föderierte Anmeldedaten hinzufügen:

Rufen Sie Zertifikate und Secrets > Föderierte Anmeldedaten > Anmeldedaten hinzufügen auf.

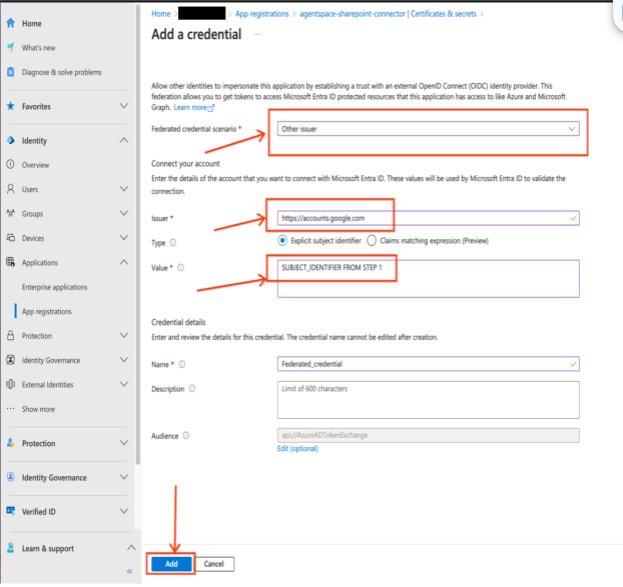

Föderierte Anmeldedaten in Microsoft Entra hinzufügen Verwenden Sie die folgenden Einstellungen:

- Szenario mit föderierten Anmeldedaten: Anderer Aussteller

- Aussteller:

https://accounts.google.com - Subjekt-ID: Verwenden Sie den Wert der Subjekt-ID, den Sie in Schritt 1.a.v. in der Google Cloud -Konsole notiert haben.

- Name: Geben Sie einen eindeutigen Namen an.

Klicken Sie auf Hinzufügen, um Zugriff zu gewähren.

Google-Konto mit Microsoft Entra ID verknüpfen

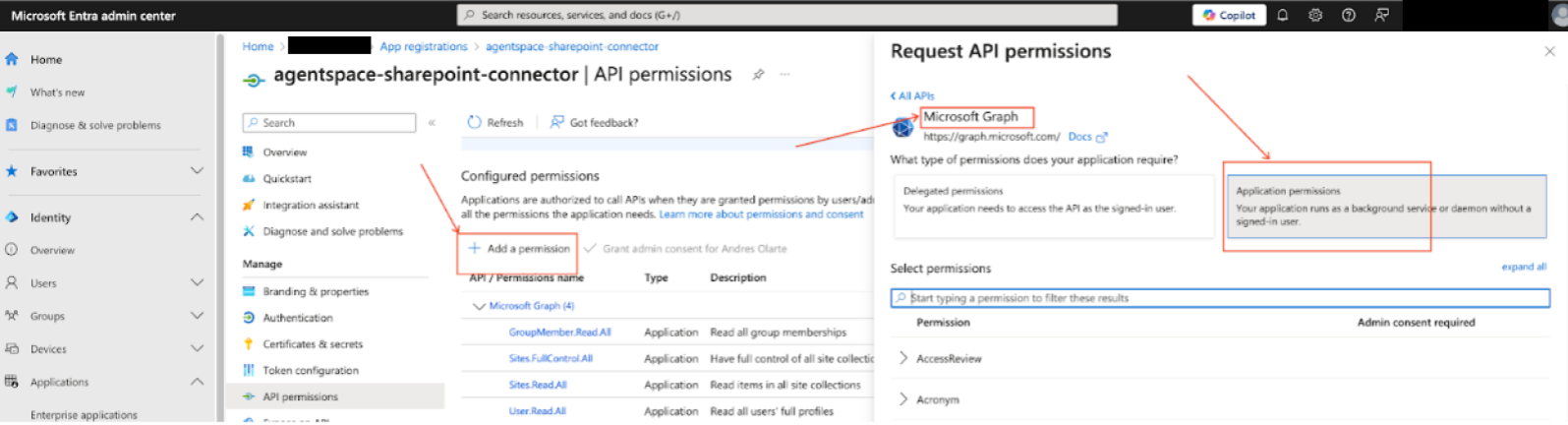

API-Berechtigungen festlegen.

Wählen Sie die App aus, für die Sie API-Berechtigungen festlegen möchten. Fügen Sie die folgenden Microsoft Graph-Berechtigungen hinzu und erteilen Sie sie. Sie können zwischen den Optionen für die Website-Steuerung (

Sites.FullControl.AllundSites.Selected) und den Optionen für das Lesen von Profilen (User.Read.AllundUser.ReadBasic.All) wählen:Microsoft Graph-Berechtigungen für föderierte Anmeldedaten

Berechtigung Typ Beschreibung Begründung GroupMember.Read.AllAnwendung Alle Gruppenmitgliedschaften lesen Mit dieser Berechtigung kann Gemini Enterprise die Mitgliedschaften der Nutzergruppen auf der SharePoint-Website nachvollziehen. User.ReadDelegiert Anmelden und Nutzerprofil lesen Dies ist eine Standardberechtigung, die nicht entfernt werden darf. Wenn Sie die Berechtigung entfernen, wird in SharePoint eine Fehlermeldung angezeigt, in der Sie aufgefordert werden, die Berechtigung wiederherzustellen.

Optionen für die Website-Steuerung Option 1: Sites.FullControl.AllAnwendung Vollständige Kontrolle über alle Websites Mit dieser Berechtigung kann Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abrufen, die nicht in der Berechtigung

Sites.Read.Allenthalten sind. Außerdem kann Gemini Enterprise Dokumente, Ereignisse, Kommentare, Anhänge und Dateien auf allen SharePoint-Websites indexieren.Wenn die Gewährung der vollständigen Kontrolle über alle Websites übermäßig wirkt, verwenden Sie Option 2:

Sites.Selected, was eine detaillierte Steuerung zu ermöglichen.Option 2: Sites.SelectedAnwendung Kontrolle über ausgewählte Websites Mit dieser Berechtigung kann Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abrufen, die nicht in der Berechtigung

Sites.Read.Allenthalten sind. Außerdem kann Gemini Enterprise Dokumente, Ereignisse, Kommentare, Anhänge und Dateien auf ausgewählten SharePoint-Websites indexieren. Diese Berechtigung bietet eine detailliertere Steuerung alsSites.FullControl.All.Optionen zum Lesen von Profilen Option 1: User.Read.AllAnwendung Vollständige Profile aller Nutzer lesen Mit dieser Berechtigung kann Gemini Enterprise die Datenzugriffssteuerung für Ihre SharePoint-Inhalte nachvollziehen. Option 2: User.ReadBasic.AllAnwendung Grundlegende Profile aller Nutzer lesen Mit dieser Berechtigung kann Gemini Enterprise die Datenzugriffssteuerung für Ihre SharePoint-Inhalte nachvollziehen. Fügen Sie die folgenden SharePoint-Berechtigungen hinzu und erteilen Sie sie. Sie können zwischen

Sites.FullControl.AllundSites.Selectedwählen:SharePoint-Berechtigungen für föderierte Anmeldedaten

Berechtigung Typ Beschreibung Begründung Option 1: Sites.FullControl.AllAnwendung Vollständige Kontrolle über alle Websites Mit dieser Berechtigung kann Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abrufen, die nicht in der Berechtigung

Sites.Read.Allenthalten sind. Außerdem kann Gemini Enterprise Dokumente, Ereignisse, Kommentare, Anhänge und Dateien auf allen SharePoint-Websites indexieren.Wenn die Gewährung der vollständigen Kontrolle über alle Websites übermäßig wirkt, verwenden Sie Option 2:

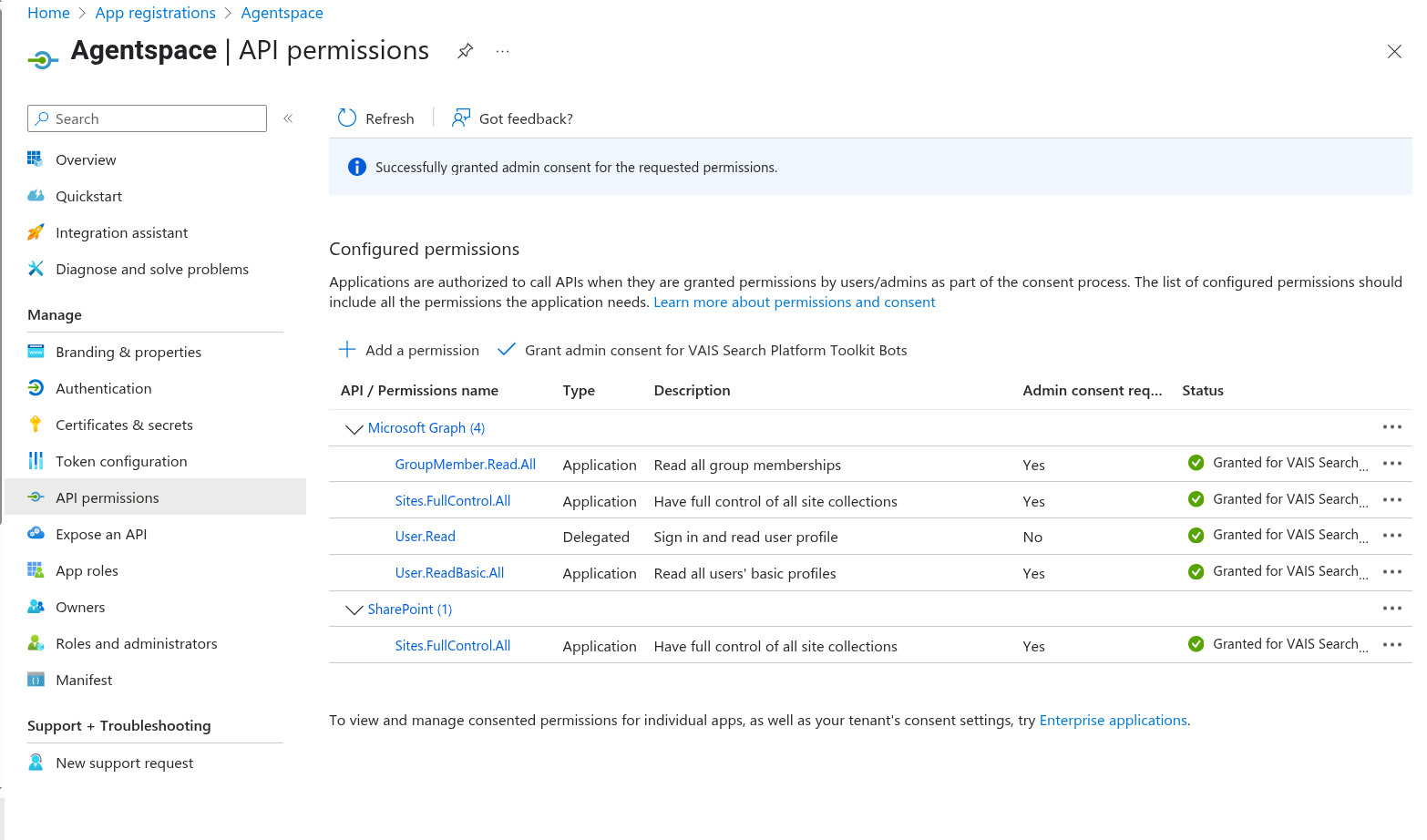

Sites.Selected, was eine detaillierte Steuerung zu ermöglichen.Option 2: Sites.SelectedAnwendung Kontrolle über ausgewählte Websites Mit dieser Berechtigung kann Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abrufen, die nicht in der Berechtigung Sites.Read.Allenthalten sind. Außerdem kann Gemini Enterprise Dokumente, Ereignisse, Kommentare, Anhänge und Dateien auf ausgewählten SharePoint-Websites indexieren.Prüfen Sie, ob die hinzugefügten Berechtigungen in der Spalte Status als

Grantedaufgeführt sind und ein grünes Häkchensymbol haben.

API-Berechtigungen (Anwendung) für Microsoft Graph anfordern

API-Berechtigungen prüfen Erteilen Sie die Einwilligung des Administrators. Informationen zum Erteilen der Einwilligung finden Sie in der Microsoft Entra-Dokumentation unter Einer Anwendung Administratoreinwilligung auf Mandantenebene erteilen.

OAuth 2.0 für Aktualisierungstoken und Passwortberechtigung einrichten

Sie können die OAuth 2.0-Methode verwenden, um eine Entra-Anwendungsregistrierung einzurichten und den sicheren Zugriff auf SharePoint zu ermöglichen. Diese Methode umfasst Schritte zum Konfigurieren der App-Registrierung, zum Erteilen von Berechtigungen und zum Einrichten der Authentifizierung.

Google empfiehlt, föderierte Anmeldedaten einzurichten, anstatt die OAuth 2.0-Authentifizierung zu konfigurieren.

Mit dem folgenden Verfahren können Sie die Anwendung in Entra registrieren und dabei die OAuth 2.0-Authentifizierung für das Aktualisierungstoken und die Passwortberechtigung verwenden. Diese Methode wird bevorzugt, wenn Sie eine detaillierte Steuerung über die Berechtigungen der SharePoint REST API benötigen, damit Sie den Ressourcenzugriff auf das Nutzerkonto einschränken können.

Einige häufige Fehlermeldungen, die während dieses Vorgangs auftreten können, sind unter Fehlermeldungen aufgeführt.

In der folgenden Tabelle werden die SharePoint-Rollen beschrieben, die für OAuth 2.0-Authentifizierungsmethoden empfohlen werden:

App-Registrierung erstellen:

Rufen Sie das Entra Admin Center auf.

App-Registrierung erstellen:

- Unterstützte Kontotypen: Nur Konten im Organisationsverzeichnis.

- Weiterleitungs-URI:

https://vertexaisearch.cloud.google.com/console/oauth/sharepoint_oauth.html.

Notieren Sie sich die Client-ID und die Mandanten-ID.

Clientschlüssel hinzufügen:

- Rufen Sie Zertifikate und Secrets > Neuer Clientschlüssel auf.

- Notieren Sie sich den Secret-String.

API-Berechtigungen festlegen.

Fügen Sie die folgenden Microsoft Graph-Berechtigungen hinzu und erteilen Sie sie. Sie können zwischen

Sites.FullControl.AllundSites.Selectedwählen:Microsoft Graph-Berechtigungen für die OAuth 2.0-Authentifizierung

Berechtigung Typ Beschreibung Begründung GroupMember.Read.AllAnwendung Alle Gruppenmitgliedschaften lesen Mit dieser Berechtigung kann Gemini Enterprise die Mitgliedschaften der Nutzergruppen auf der SharePoint-Website nachvollziehen. User.ReadDelegiert Anmelden und Nutzerprofil lesen Dies ist eine Standardberechtigung, die nicht entfernt werden darf. Wenn Sie die Berechtigung entfernen, wird in SharePoint eine Fehlermeldung angezeigt, in der Sie aufgefordert werden, die Berechtigung wiederherzustellen.

Option 1: Sites.FullControl.AllAnwendung Vollständige Kontrolle über alle Websites Mit dieser Berechtigung kann Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abrufen, die nicht in der Berechtigung

Sites.Read.Allenthalten sind. Außerdem kann Gemini Enterprise Dokumente, Ereignisse, Kommentare, Anhänge und Dateien auf allen SharePoint-Websites indexieren.Option 2: Sites.SelectedAnwendung Kontrolle über ausgewählte Websites Mit dieser Berechtigung kann Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abrufen, die nicht in der Berechtigung

Sites.Read.Allenthalten sind. Außerdem kann Gemini Enterprise Dokumente, Ereignisse, Kommentare, Anhänge und Dateien auf ausgewählten SharePoint-Websites indexieren. Diese Berechtigung bietet eine detailliertere Steuerung alsSites.FullControl.All.User.Read.AllAnwendung Vollständige Profile aller Nutzer lesen Mit dieser Berechtigung kann Gemini Enterprise die Datenzugriffssteuerung für Ihre SharePoint-Inhalte nachvollziehen. Fügen Sie die folgenden SharePoint-Berechtigungen für die OAuth 2.0-Authentifizierung hinzu und erteilen Sie sie. Sie können zwischen

AllSites.FullControlundSites.Selectedwählen:SharePoint-Berechtigungen für die OAuth 2.0-Authentifizierung

Berechtigung Typ Beschreibung Begründung Option 1: AllSites.FullControlDelegiert Vollständige Kontrolle über alle Websites Mit dieser Berechtigung kann Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abrufen, die nicht in der Berechtigung

Sites.Read.Allenthalten sind. Außerdem kann Gemini Enterprise Dokumente, Ereignisse, Kommentare, Anhänge und Dateien auf allen SharePoint-Websites indexieren.Option 2: Sites.SelectedDelegiert Kontrolle über ausgewählte Websites Mit dieser Berechtigung kann Gemini Enterprise die SharePoint-Nutzergruppen und Rollenzuweisungen abrufen, die nicht in der Berechtigung

Sites.Read.Allenthalten sind. Außerdem kann Gemini Enterprise Dokumente, Ereignisse, Kommentare, Anhänge und Dateien auf ausgewählten SharePoint-Websites indexieren. Diese Berechtigung bietet eine detailliertere Steuerung alsAllSites.FullControl.Prüfen Sie, ob die hinzugefügten Berechtigungen in der Spalte Status als

Grantedaufgeführt sind und ein grünes Häkchensymbol haben.Verwenden Sie ein dediziertes Nutzerkonto mit eingeschränktem Zugriff auf bestimmte Websites. Prüfen Sie, ob dieses Konto Inhaberzugriff auf die ausgewählten Websites hat.

Erteilen Sie die Einwilligung des Administrators. Informationen zum Erteilen der Einwilligung finden Sie in der Microsoft Entra-Dokumentation unter Einer Anwendung Administratoreinwilligung auf Mandantenebene erteilen.

fullcontrol Berechtigung für ausgewählte Websites erteilen

Wenn Sie die Option Sites.Selected auswählen, um die Kontrolle über ausgewählte Websites in Microsoft Graph zu gewähren, müssen Sie der Gemini Enterprise-Anwendung die Berechtigung fullcontrol erteilen. Dazu haben Sie folgende Möglichkeiten:

PowerShell

Eine allgemeine Syntax zum Erteilen von Berechtigungen mit PnP PowerShell finden Sie unter Berechtigungen über PnP PowerShell erteilen.

Führen Sie den folgenden Befehl aus, um die Berechtigung

FullControlzu erteilen:Grant-PnPAzureADAppSitePermission -AppId CLIENT_ID -DisplayName DISPLAY_NAME -Permissions FullControl -Site SITE_URLErsetzen Sie Folgendes:

CLIENT_ID: die Client-ID der Microsoft Entra-Anwendung.SITE_URL: die Website-URL für Ihre SharePoint-Website, z. B.https://example.sharepoint.com/sites/ExampleSite1.DISPLAY_NAME: Eine Beschreibung für die Microsoft Entra-Anwendung.

Microsoft Graph

Informationen zum allgemeinen Prozess zum Erteilen von Berechtigungen über Microsoft Graph finden Sie unter Berechtigungen über Microsoft Graph erteilen.

Verwenden Sie den Microsoft Graph Explorer, um die folgenden Methoden aufzurufen. Diese Methoden können nur von einem Websiteinhaber aufgerufen werden.

Website-ID abrufen:

GET `https://graph.microsoft.com/v1.0/sites/HOSTNAME:SITE_PATH`Ersetzen Sie Folgendes:

HOSTNAME: der Hostname der SharePoint-Website, z. B.example.sharepoint.com.SITE_PATH: Der Pfad der SharePoint-Website, z. B./sites/ExampleSite1oder/teams/ExampleSite2.

Gewähren Sie

fullcontrolZugriff auf die Website, deren ID Sie im vorherigen Schritt abgerufen haben.Senden Sie die folgende POST-Anfrage:

POST `https://graph.microsoft.com/v1.0/sites/SITE_ID/permissions`Verwenden Sie den folgenden Anfragetext:

{ "roles": ["fullcontrol"], "grantedToIdentities": [{ "application": { "id": "CLIENT_ID", "displayName": "DISPLAY_NAME" } }] }Ersetzen Sie Folgendes:

SITE_ID: Die Website-ID für Ihre SharePoint-Website, die Sie im vorherigen Schritt erhalten haben. Sie hat das Formatexample.sharepoint.com,48332b69-85ab-0000-00o0-dbb7132863e7,2d165439-0000-0000-b0fe-030b976868a0.CLIENT_ID: die Client-ID der Microsoft Entra-Anwendung.DISPLAY_NAME: Eine Beschreibung für die Microsoft Entra-Anwendung.

Fehlermeldungen

Die folgende Tabelle enthält Fehlermeldungen und deren Beschreibungen, die beim Verbinden von SharePoint mit Gemini Enterprise häufig auftreten können.

| Fehlercode | Fehlermeldung |

|---|---|

SHAREPOINT_MISSING_PERMISSION_1 |

Die erforderliche REST API-Rolle („Sites.FullControl.All“ oder „Sites.Selected“) fehlt. Bei delegierten Berechtigungen fehlt „AllSites.FullControl“ oder „Sites.Selected“. |

SHAREPOINT_MISSING_PERMISSION_2 |

Die erforderliche Graph API-Rolle („Sites.FullControl.All“ oder „Sites.Selected“) fehlt. |

SHAREPOINT_MISSING_PERMISSION_3 |

Die erforderliche Graph API-Rolle „GroupMember.Read.All“ fehlt. |

SHAREPOINT_MISSING_PERMISSION_4 |

Die erforderliche Graph API-Rolle („User.Read.All“ oder „User.ReadBasic.All“) fehlt. |

SHAREPOINT_INVALID_SITE_URI |

Das Graph API-Zugriffstoken konnte nicht abgerufen werden. Mögliche Ursachen: Ungültige Client-ID, ungültiger Secret-Wert oder fehlende föderierte Anmeldedaten. |

SHAREPOINT_INVALID_AUTH |

Das Graph API-Zugriffstoken konnte nicht abgerufen werden. Mögliche Ursachen: Ungültige Client-ID, ungültiger Secret-Wert oder fehlende föderierte Anmeldedaten. |

SHAREPOINT_INVALID_JSON |

JSON-Inhalt konnte nicht geparst werden. |

SHAREPOINT_TOO_MANY_REQUESTS |

Es wurden zu viele HTTP-Anfragen an SharePoint gesendet. Die HTTP-Antwort 429 wurde empfangen. |

SharePoint Online-Connector erstellen

Nachdem Sie Ihre Anwendung in Entra registriert haben, können Sie den SharePoint-Connector in der Google Cloud -Konsole erstellen.

Echtzeitsynchronisierung aktivieren

Bei der Echtzeitsynchronisierung werden nur Dokumententitäten synchronisiert, aber keine Daten, die sich auf Identitätsentitäten beziehen. Die folgende Tabelle zeigt, welche Dokumentereignisse mit der Echtzeitsynchronisierung unterstützt werden.

| SharePoint-Entitäten | Erstellen | Aktualisieren | Löschen | Berechtigungsänderungen |

|---|---|---|---|---|

| Anhänge | ||||

| Kommentare | ||||

| Ereignisse | ||||

| Dateien | ||||

| Seiten |

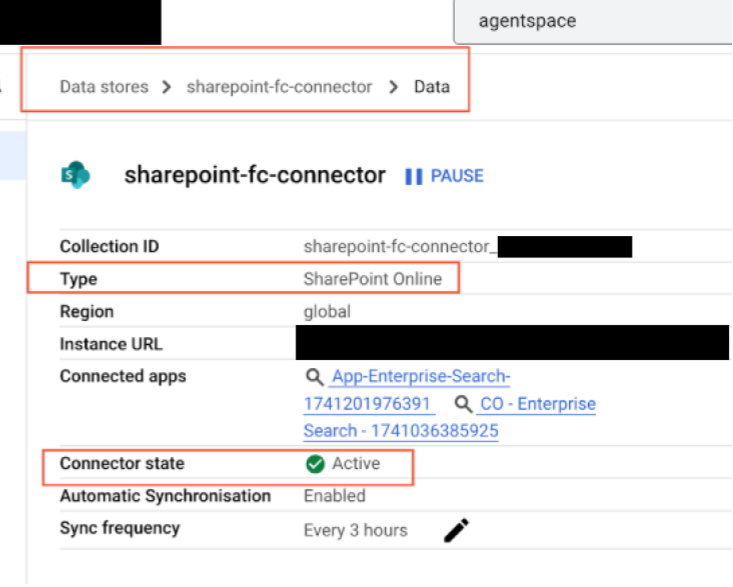

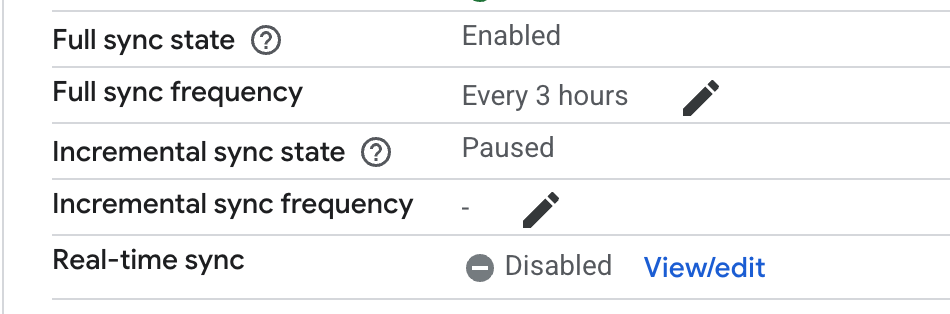

So aktivieren Sie die Echtzeitsynchronisierung für Ihren Datenspeicher:

Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

Klicken Sie im Navigationsmenü auf Datenspeicher.

Klicken Sie auf den Namen des SharePoint-Datenspeichers, für den Sie die Echtzeitsynchronisierung aktivieren möchten.

Warten Sie auf der Seite Daten des Datenspeichers, bis der Connector-Status zu Aktiv wechselt.

Klicken Sie im Feld Echtzeitsynchronisierung auf Ansehen/bearbeiten.

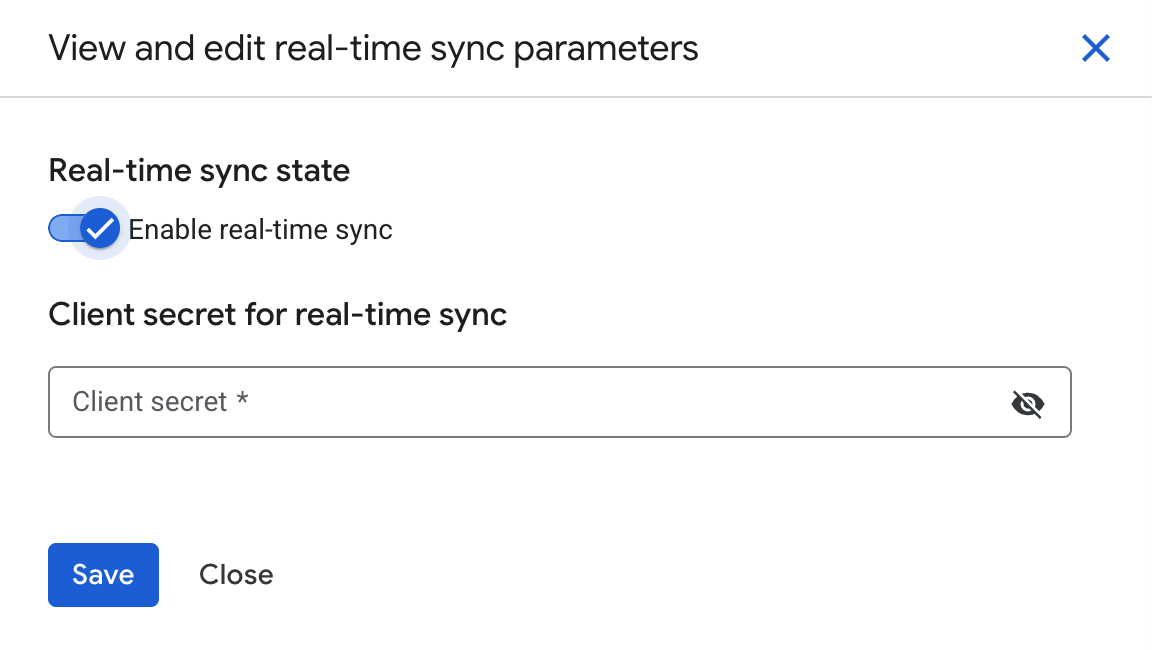

Einstellungen für die Echtzeitsynchronisierung ansehen und bearbeiten. Klicken Sie auf die Ein/Aus-Schaltfläche Echtzeitsynchronisierung aktivieren, um die Position „Ein“ festzulegen.

Geben Sie einen Wert für Clientschlüssel an. Dieser Wert wird verwendet, um SharePoint-Webhook-Ereignisse zu überprüfen. Wir empfehlen, einen String mit 20 Zeichen zu verwenden.

Aktivieren Sie die Echtzeitsynchronisierung und geben Sie einen Clientschlüssel an. Klicken Sie auf Speichern.

Warten Sie, bis sich das Feld Echtzeitsynchronisierung in Wird ausgeführt ändert.

Suchmaschine testen

Nachdem Sie Ihre Suchmaschine konfiguriert haben, sollten Sie ihre Funktionen testen. Achten Sie darauf, dass die Ergebnisse auf dem Nutzerzugriff basieren.

Webanwendung aktivieren:

- Rufen Sie die Konfigurationen für die App-Integration auf und aktivieren Sie die Webanwendung.

Web-App testen:

Klicken Sie neben dem Link zur Webanwendung auf Öffnen und melden Sie sich mit einem Nutzer in Ihrem Personalpool an.

Prüfen Sie, ob die Suchergebnisse auf Elemente beschränkt sind, auf die der angemeldete Nutzer zugreifen kann.

Personalpool konfigurieren

Mit dem Personalpool können Sie Nutzer von externen Identitätsanbietern wie Azure oder Okta in der Google Cloud -Console verwalten und authentifizieren. So konfigurieren Sie Ihren Personalpool und aktivieren die Web-App für einen nahtlosen Nutzerzugriff:

Erstellen Sie einen Personalpool auf Organisationsebene in Google Cloud , indem Sie der entsprechenden Einrichtungsanleitung folgen:

Konfigurieren Sie den Personalpool in Gemini Enterprise > Einstellungen für die Region, in der Sie Ihre App erstellen.

Nächste Schritte

Wenn Sie Ihren Datenspeicher an eine App anhängen möchten, erstellen Sie eine App und wählen Sie Ihren Datenspeicher aus. Folgen Sie dazu der Anleitung unter App erstellen.

Hier finden Sie eine Vorschau der Suchergebnisse nach der Erstellung der App und des Datenspeichers.