Auf dieser Seite wird beschrieben, wie Sie Microsoft Entra ID mit Gemini Enterprise verbinden.

Nachdem Sie Ihre Datenquelle eingerichtet und Daten zum ersten Mal importiert haben, synchronisiert der Datenspeicher Daten aus dieser Quelle in der Häufigkeit, die Sie bei der Einrichtung ausgewählt haben.Unterstützte Versionen

Der Entra ID-Connector unterstützt alle gehosteten Versionen von Entra ID über die Microsoft Graph API v1.0.

Hinweise

Bevor Sie Ihren Datenspeicher einrichten und Daten importieren können, müssen Sie eine Client-ID und ein Secret für die Authentifizierung abrufen und die erforderlichen Mindestberechtigungen für die Anwendung konfigurieren. In diesem Abschnitt finden Sie Informationen dazu, wie Sie diese Aufgaben ausführen.

Zugriffssteuerung für Entra ID einrichten

Wenn Sie die Zugriffssteuerung für Datenquellen erzwingen und Daten in Gemini Enterprise schützen möchten, müssen Sie Ihren Identitätsanbieter konfigurieren.

Client-ID und Clientschlüssel abrufen

Erstellen Sie eine Entra ID-Anwendung:

- Melden Sie sich als Administrator im Microsoft Entra Admin Center an und klicken Sie auf Anwendung.

- Klicken Sie in der Drop-down-Liste Anwendung auf App-Registrierungen.

- Klicken Sie auf der Seite App-Registrierungen auf Neue Registrierung.

- Klicken Sie auf Neue Registrierung hinzufügen und gehen Sie so vor:

- Geben Sie einen Namen für die Anwendung ein.

- Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten im Organisationsverzeichnis aus.

- Fügen Sie unter Weiterleitungs-URI eine Web-Weiterleitungs-URI hinzu, die auf

https://login.microsoftonline.com/common/oauth2/nativeclientverweist.

- Klicken Sie auf Registrieren.

Anmeldedaten speichern:

Speichern Sie im Fenster Ihrer registrierten Anwendung folgende Werte für die spätere Verwendung:

- Verwenden Sie die Anwendungs-ID (Client), um den Parameter Client-ID festzulegen.

- Verwenden Sie die Verzeichnis-ID (Mandanten), um den Parameter Azure-Mandant festzulegen.

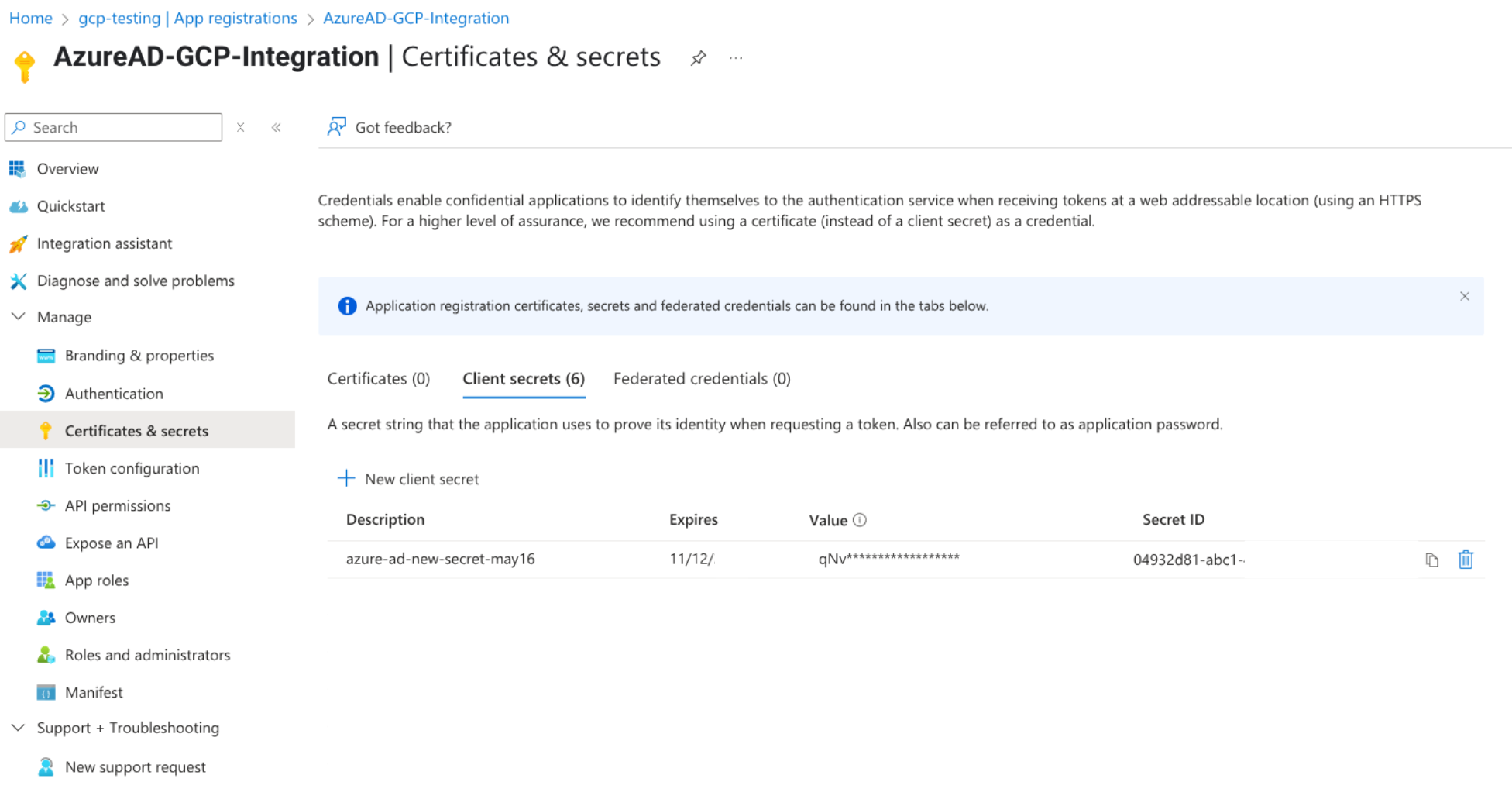

Erstellen Sie einen Clientschlüssel:

- Rufen Sie Zertifikate und Secrets auf.

- Klicken Sie auf Neuer geheimer Clientschlüssel und geben Sie eine Dauer an.

- Speichern Sie den Clientschlüssel und kopieren Sie den Wert des Clientschlüssels zur späteren Verwendung.

Für die Anwendung erforderliche Mindestberechtigungen konfigurieren

- Klicken Sie im Fenster Ihrer registrierten Anwendung auf API-Berechtigungen.

Wählen Sie unter Konfigurierte Berechtigungen die Option Microsoft Graph aus und konfigurieren Sie die folgenden Berechtigungen:

User.ReadUser.Read.All (Application)

Wenn Sie

profileCardAttributesaufnehmen möchten, konfigurieren Sie die folgenden Berechtigungen:People.Read.All (Application)PeopleSettings.Read.All (Application)PeopleSettings.Read.All (Delegated)

Erteilen Sie die Administratoreinwilligung für alle hinzugefügten Berechtigungen. Für die Verwendung von Clientanmeldedaten im Authentifizierungsablauf ist die Einwilligung eines Administrators erforderlich.

Mindestberechtigungen

In der folgenden Tabelle sind die Mindestberechtigungen aufgeführt, die Sie zum Erstellen eines Entra ID-Connectors benötigen:

| Berechtigung | Verwendungsgrund | Beschreibung |

|---|---|---|

User.Read |

Datenaufnahme | Organisationsdetails beim Herstellen einer Verbindung lesen |

User.Read.All (Application) |

Datenaufnahme | Alle Nutzer in der Organisation lesen. |

People.Read.All (Application) |

Datenaufnahme | Alle relevanten Personeninformationen wie Kontakte für alle Nutzer in einer Organisation lesen. |

PeopleSettings.Read.All (Application) |

Datenaufnahme | Nutzerkonfigurationen für alle Nutzer in der Organisation lesen, z. B. profileCardSettings. |

PeopleSettings.Read.All (Delegated) |

Datenaufnahme | Nutzerkonfigurationen für alle Nutzer in der Organisation lesen, z. B. profileCardSettings. |

Einen Entra ID-Datenspeicher erstellen

So synchronisieren Sie mit der Google Cloud -Console Daten von Entra ID mit Gemini Enterprise:

Rufen Sie in der Google Cloud Console die Seite Gemini Enterprise auf.

Klicken Sie im Navigationsmenü auf Datenspeicher.

Klicken Sie auf Datenspeicher erstellen.

Scrollen Sie auf der Seite Datenquelle auswählen nach unten oder suchen Sie nach Entra ID, um Ihre Drittanbieterquelle zu verbinden.

Geben Sie unter

Authentifizierungseinstellungen die Client-ID und den Clientschlüssel ein.Unter

Erweiterte Optionen :- Klicken Sie bei Bedarf auf Statische IP-Adressen aktivieren. Nachdem Sie den Connector erstellt haben, müssen Sie registrierte statische IP-Adressen auf die Zulassungsliste setzen, damit Synchronisierungsvorgänge erfolgreich ausgeführt werden können.

- Wenn der Connector Erweiterungseigenschaften abrufen soll, die zum Hinzufügen einer benutzerdefinierten Property zu einem Verzeichnisobjekt dienen, markieren Sie das Kästchen Erweiterungseigenschaften aktivieren.

Wenn Sie aufgenommene Nutzerinformationen filtern möchten, geben Sie einen benutzerdefinierten SQL-Filter an. Der Filter muss ein gültiger SQL-String sein.

Schlüssel im Filterstring müssen folgenden Feldern entsprechen:

IdemployeeTypeonPremisesSyncEnabledaccountEnabled

Im Folgenden finden Sie Beispiele für gültige SQL-Filter:

id = 'abc' AND accountEnabled = true employeeType='E' AND onPremisesSyncEnabled= trueGeben Sie im Feld Azure-Mandant die Azure-Mandanten-ID ein, die Sie beim Erstellen einer Entra ID-Anwendung erhalten haben.

Wenn Sie eine Ratenbegrenzung für die Abfragen festlegen möchten, die der Connector an die Entra ID-Instanz sendet, geben Sie im Feld Max. QPS die maximale Anzahl von Abfragen pro Sekunde an. Der Standardwert ist 80 Abfragen pro Sekunde.

Klicken Sie auf Weiter.

Unter

Entitäten auswählen, die synchronisiert werden sollen :- Klicken Sie auf Nutzerprofile.

Wenn Sie die Daten für die Datenerfassung nach

Idfiltern möchten, klicken Sie auf Filter und gehen Sie dann so vor:- Wenn Sie festlegen möchten, welche Daten in den Suchindex aufgenommen werden sollen, wählen Sie In den Index aufnehmen aus und geben Sie dann den Filterstring im Feld ID an.

- Wenn Sie Daten angeben möchten, die aus dem Suchindex ausgeschlossen werden sollen, wählen Sie Aus Index ausschließen aus und geben Sie dann den Filterstring im Feld ID an.

- Wählen Sie die Häufigkeit der vollständigen Synchronisierung aus.

- Klicken Sie auf Nutzerprofile.

Wenn Sie die Daten für die Datenerfassung nach

Klicken Sie auf

Weiter .Wählen Sie unter Daten-Connector konfigurieren eine Region für Ihren Datenspeicher aus.

Geben Sie einen Namen für den Daten-Connector ein.

Klicken Sie auf Erstellen. Gemini Enterprise erstellt den Datenspeicher und zeigt ihn auf der Seite Datenspeicher an.

Wenn Sie unter Erweiterte Optionen die Option Statische IP-Adressen aktivieren ausgewählt haben, beachten Sie die registrierten statischen IP-Adressen für den Connector und fügen Sie diese der Zulassungsliste für Entra ID hinzu.

- Rufen Sie die Seite Datenspeicher auf und klicken Sie auf den Namen des Connectors, um entsprechende Details auf der Seite Daten anzeigen zu lassen.

- Klicken Sie im Feld Statische IP-Adressen auf IP-Adressen ansehen und bestätigen.

- Kopieren Sie die statischen IP-Adressen für den Connector.

- Fügen Sie im Microsoft Entra Admin Center die statischen IP-Adressen einem benannten oder vertrauenswürdigen Standort in einer vorhandenen Richtlinie für bedingten Zugriff hinzu. Weitere Informationen finden Sie unter Bedingter Zugriff: Netzwerkzuweisung.

Connector-Status prüfen

Wenn Sie den Status der Aufnahme prüfen möchten, rufen Sie die Seite Datenspeicher auf und klicken Sie auf den Namen des Connectors, um Details dazu auf der Seite Daten anzeigen zu lassen. Der

Connector-Status ändert sich von Wird erstellt zu Wird ausgeführt, sobald mit der Synchronisierung von Daten begonnen wird. Wenn die Datenaufnahme abgeschlossen ist, ändert sich der Status zu Aktiv. Das bedeutet, dass die Verbindung zu Ihrer Datenquelle eingerichtet ist und auf die nächste geplante Synchronisierung gewartet wird.Je nach Größe der Daten kann die Datenaufnahme einige Minuten oder mehrere Stunden dauern.

Sobald sich der Connectorstatus in Aktiv ändert, sollten Sie den Tab

Entität aufrufen.Klicken Sie auf die Entität Nutzerprofile.

Prüfen Sie die Anzahl der aufgenommenen Dokumente und vergewissern Sie sich, dass sie mit der Anzahl der Nutzer in Entra ID übereinstimmt.

| Name des Vertex AI-Schemafelds | Entra ID-Attributname |

|---|---|

name.displayName |

Anzeigename |

name.familyName |

Nachname |

name.givenName |

Vorname |

name.username |

Benutzerprinzipalname |

email.value |

|

employeeId |

Mitarbeiter-ID |

personId |

|

employeeType |

Mitarbeitertyp |

hireDate |

Einstellungsdatum des Mitarbeiters |

department |

Abteilung |

organizations.jobTitle |

Position |

organizations.location |

Bürostandort |

Phone |

Geschäftliche Telefonnummer |

managers.email, managers.personId |

Kein direktes Attribut (Managementkette vom direkt übergeordneten Manager bis zum Manager der obersten Ebene) |

directManager.personId |

Kein direktes Attribut (personId des Managers) |

displayphoto.imagebinary.data |

Base64-codiertes Profilbild |

Wenn die Entra ID-App die erforderlichen Berechtigungen zum Erfassen benutzerdefinierter Attribute hat, werden pro Datensatz bis zu 15 Profilkartenattribute erfasst. Standardmäßig sind die benutzerdefinierten Attribute nicht suchbar.

Suchbare Attribute konfigurieren

So machen Sie die benutzerdefinierten Attribute durchsuchbar:

- Rufen Sie auf der Seite userprofiles den Tab Schema auf.

- Klicken Sie auf Bearbeiten.

Deaktivieren Sie die Attribute, z. B. Adresse, für abrufbar, durchsuchbar und indexierbar und klicken Sie dann auf Speichern.

Die Schaltfläche Bearbeiten bleibt einige Minuten lang inaktiv, bevor sie wieder aktiviert wird.

Wenn die Schaltfläche Bearbeiten aktiv ist, klicken Sie auf Bearbeiten.

Aktivieren Sie die Kästchen abrufbar, durchsuchbar und indexierbar für die erforderlichen benutzerdefinierten Attribute.

Aktivieren Sie die Suche.

Klicken Sie auf Speichern.

Suchmaschine testen

Nachdem Sie die Suchmaschine konfiguriert haben, testen Sie ihre Funktionen, um zu prüfen, ob sie basierend auf dem Nutzerzugriff genaue Ergebnisse liefert.

Webanwendung aktivieren:

- Rufen Sie die Konfigurationen für die App-Integration auf und aktivieren Sie Web-App aktivieren.

Web-App testen:

Klicken Sie neben dem Link zur Web-App auf Öffnen und melden Sie sich als Nutzer an.

Prüfen Sie, ob die Suchergebnisse auf Elemente beschränkt sind, auf die der Nutzer zugreifen kann.

Vorschau der Personensuchergebnisse ansehen

Rufen Sie in der Suchanwendung Vorschau auf und starten Sie die Suche in der Console, wenn Sie Google IdP verwenden.

- Alternativ können Sie den bereitgestellten Link aufrufen und sich mit Ihrem IdP anmelden, um mit der Suche zu beginnen.

- Die Suchergebnisse werden als Personenkarten angezeigt, die Nutzerdetails wie Name, Stellenbezeichnung, E-Mail-Adresse und Profilbild enthalten.

Klicken Sie auf eine Personenkarte, um eine detaillierte Profilseite aufzurufen, die Folgendes enthält:

- Name

- Profilbild

- Position

- Abteilung

- Managementkette

- Direkt unterstellte Mitarbeiter

Wenn benutzerdefinierte Attribute (Profilkartenattribute) erfasst und indexierbar, durchsuchbar und abrufbar gemacht werden:

- Wenn Sie nach einem benutzerdefinierten Attributwert suchen, werden nur Personenprofile zurückgegeben, die diese Attribute enthalten.

- Benutzerdefinierte Attribute werden in den Suchergebnissen angezeigt, können aber nur über die API und nicht über die Vertex Search-Benutzeroberfläche aufgerufen werden.

Personalpool für Nicht-Google-IdP ohne SSO konfigurieren

Wenn Ihre Mitarbeiter einen IdP verwenden, der nicht von Google stammt, keine SSO-Funktion mit Google haben oder keine Google Workspace-Kunden sind, richten Sie einen Workforce-Pool ein, wie unter [Zugriffskontrollen für benutzerdefinierte Datenquellen konfigurieren][data-source-access-control] beschrieben, um die Mitarbeitersuche zu aktivieren.

Mit dem Personalpool können Sie Nutzer von externen Identitätsanbietern wie Azure oder Okta in der Google Cloud Console verwalten und authentifizieren.

So konfigurieren Sie Ihren Personalpool und aktivieren die Web-App für einen nahtlosen Nutzerzugriff:

Erstellen Sie einen Personalpool auf Organisationsebene in Google Cloud , indem Sie der entsprechenden Einrichtungsanleitung folgen:

Konfigurieren Sie den Personalpool in Gemini Enterprise > Einstellungen für die Region, in der Sie Ihre App erstellen.

Empfohlene Ratenlimits

In der folgenden Tabelle sind die empfohlenen Ratenlimits basierend auf der Anzahl der Nutzer aufgeführt. Anfragen, die die Limits überschreiten, werden gedrosselt.

| Kontingentgruppe | Anfragen pro Sekunde |

|---|---|

| S (Weniger als 50 Nutzer) | 105 |

| M (50–500 Nutzer) | 150 |

| L (Mehr als 500 Nutzer) | 240 |

Bekannte Einschränkungen

Die folgenden Einschränkungen für den Entra ID-Connector sind bekannt:

- Die inkrementelle Synchronisierung wird nicht unterstützt.

- Access Control Lists (ACLs) werden nicht unterstützt. Alle Nutzer sind in der gesamten Organisation verfügbar.

- Wenn Sie einem VPC Service Controls-Perimeter ein Projekt hinzufügen, nachdem Sie eine Verbindung erstellt haben, schlägt die Connector-Synchronisierung mit dem folgenden Fehler fehl:

Connector is blocked due to the project being added to the VPC-SC perimeter. Please re-create the data store.Erstellen Sie den Datenspeicher neu, damit er innerhalb des VPC Service Controls-Perimeters funktioniert.

Fehlermeldungen

In der folgenden Tabelle sind die Fehlermeldungen aufgeführt, die beim Verwenden des Entra ID-Connectors angezeigt werden können:

| Fehlermeldung | Beschreibung | Fehlerbehebung |

|---|---|---|

| Authorization_RequestDenied: Unzureichende Berechtigungen zum Ausführen des Vorgangs. | Das Nutzerkonto enthält nicht die erforderlichen Bereiche zum Lesen von Daten. | Stellen Sie dem Nutzerkonto, das zum Erstellen der Verbindung verwendet wird, die erforderlichen Bereiche zur Verfügung. |

| Fehler beim Abrufen von OAuth-Token-Informationen | Die bei der Konfiguration des Connectors angegebenen Clientanmeldedaten sind ungültig. | Prüfen Sie Folgendes:

|

| Der Connector ist gesperrt, weil das Projekt dem VPC-SC-Perimeter hinzugefügt wurde. Erstellen Sie den Datenspeicher neu. | Der Connector wurde erstellt, bevor das Projekt einem VPC Service Controls-Perimeter hinzugefügt wurde. | Erstellen Sie den Datenspeicher neu, damit er innerhalb des VPC Service Controls-Perimeters funktioniert. |

Nächste Schritte

Wenn Sie Ihren Datenspeicher an eine App anhängen möchten, erstellen Sie eine App und wählen Sie Ihren Datenspeicher aus. Folgen Sie dazu der Anleitung unter App erstellen.

Hier finden Sie eine Vorschau der Suchergebnisse nach der Erstellung der App und des Datenspeichers.