VPC-Firewallregeln (Virtual Private Cloud) gelten für ein einzelnes VPC-Netzwerk. Für eine genauere Kontrolle des Traffics, der von den VM-Instanzen in Ihrem VPC-Netzwerk gesendet oder empfangen wird, können Sie Netzwerk-Tags oder Dienstkonten in den VPC-Firewallregeln verwenden. Für VPC-Firewallregeln gelten jedoch die folgenden Einschränkungen:

Keine Batchbearbeitung: VPC-Firewallregeln werden regelbasiert angewendet und müssen einzeln bearbeitet werden, was ineffizient sein kann.

Eingeschränkte IAM-Steuerung (Identity and Access Management): Netzwerktags bieten nicht die robusten IAM-Steuerelemente, die für eine strenge Traffic-Segmentierung erforderlich sind.

Um die Einschränkungen von VPC-Firewallregeln zu beheben, unterstützt die Cloud Next Generation Firewall globale und regionale Netzwerk-Firewallrichtlinien. Sie können Netzwerk-Firewallrichtlinien für mehrere VPC-Netzwerke in mehreren Regionen definieren und anwenden. Diese Richtlinien unterstützen auch IAM-gesteuerte sichere Tags, mit denen Sie eine detaillierte Steuerung auf VM-Ebene für eine sichere und zuverlässige Mikrosegmentierung aller Arten von Netzwerk-Traffic erzwingen können.

Weitere Informationen finden Sie unter Vorteile der Migration von VPC-Firewallregeln zu einer Netzwerk-Firewallrichtlinie.

Um den Zugriff auf Ihr VPC-Netzwerk zu steuern, können Sie Ihre vorhandenen VPC-Firewallregeln zu einer globalen Netzwerk-Firewallrichtlinie migrieren, um die Funktionen von Netzwerk-Firewallrichtlinien zu nutzen.

Vorteile der Migration von VPC-Firewallregeln zu einer Netzwerk-Firewallrichtlinie

Eine Netzwerk-Firewallrichtlinie bietet eine konsistente Firewall in der gesamtenGoogle Cloud -Ressourcenhierarchie und bietet mehrere betriebliche Vorteile gegenüber VPC-Firewallregeln.

Bietet detaillierte Sicherheits- und Zugriffssteuerung durch die Verwendung von IAM-gesteuerten Tags: Google Cloud Sie können jeder Netzwerkschnittstelle einer VM separate Tags zuweisen. Anhand der Tags können Sie Ihre Firewallrichtlinienregeln definieren, um unbefugten Zugriff auf Ihre Ressourcen und den Traffic Ihrer Arbeitslasten einzuschränken. So erhalten Sie eine detailliertere Kontrolle über Ihre Ressourcen, was dazu beiträgt, dass für jede Nutzergruppe oder Anwendung eine Umgebung mit dem geringsten Berechtigungsprinzip und Self-Service-Funktionen bereitgestellt wird. VPC-Firewallregeln verwenden Netzwerk-Tags, die keine IAM-Zugriffssteuerung unterstützen.

Vereinfachte Regelverwaltung: Netzwerk-Firewallrichtlinien unterstützen die Batchbearbeitung, mit der Sie mehrere Regeln innerhalb einer einzelnen Richtlinie bearbeiten können. VPC-Firewallregeln funktionieren nur auf Regelebene.

Bedienkomfort: Netzwerk-Firewallrichtlinien unterstützen die Verwendung von Features wie FQDN-Objekten (voll qualifizierter Domainname), Standortbestimmungs-Objekten, Bedrohungserkennung, Einbruchsprävention und Adressgruppen. VPC-Firewallregeln unterstützen diese erweiterten Funktionen nicht.

Unterstützung für flexible Datenstandorte: Netzwerk-Firewallrichtlinien können entweder auf mehrere Regionen oder auf eine einzelne Region eines Netzwerks angewendet werden. VPC-Firewallregeln können nur global angewendet werden.

Migrationstool für VPC-Firewallregeln

Mit dem Migrationstool für VPC-Firewallregeln können VPC-Firewallregeln automatisch zu einer globalen Netzwerk-Firewallrichtlinie migriert werden. Das Tool ist ein Befehlszeilenprogramm, auf das Sie über die Google Cloud CLI zugreifen können.

Spezifikationen

Das Migrationstool erstellt eine globale Netzwerk-Firewallrichtlinie, konvertiert die vorhandenen VPC-Firewallregeln in Firewallrichtlinienregeln und fügt die neuen Regeln der Richtlinie hinzu.

Wenn zwei oder mehr VPC-Firewallregeln dieselbe Priorität haben, aktualisiert das Migrationstool die Regelprioritäten automatisch, um Überschneidungen zu vermeiden. Eine Regel mit der Aktion

denyhat eine höhere Priorität als eine Regel mit der Aktionallow. Beim Aktualisieren der Prioritäten behält das Tool die relative Reihenfolge der ursprünglichen VPC-Firewallregeln bei.Wenn Sie beispielsweise vier VPC-Firewallregeln mit der Priorität

1000und eine fünfte Regel mit der Priorität2000haben, weist das Migrationstool den ersten vier Regeln eine eindeutige Prioritätsnummer durch die Sequenz1000,1001,1002und1003zu. Der fünften Regel mit der Priorität2000wird eine neue eindeutige Priorität von1004zugewiesen. So wird dafür gesorgt, dass die neuen Prioritäten für die ersten vier Regeln höher sind als die aller Regeln mit einer Priorität unter1000.Wenn Ihre VPC-Firewallregeln Abhängigkeiten wie Netzwerk-Tags oder Dienstkonten enthalten, kann das Migrationstool IAM-gesteuerte Tags nutzen, die als Ersatz für diese Netzwerk-Tags und Dienstkonten dienen.

Wenn Ihr VPC-Netzwerk VPC-Firewallregeln und eine zugehörige Netzwerk-Firewallrichtlinie enthält, werden mit dem Migrationstool die kompatiblen VPC-Firewallregeln sowie die Regeln der Netzwerk-Firewallrichtlinie in die neue globale Netzwerk-Firewallrichtlinie verschoben.

Das Migrationstool behält die Logeinstellungen der vorhandenen VPC-Firewallregeln bei. Wenn für eine VPC-Firewallregel Logging aktiviert ist, bleibt es vom Migrationstool aktiviert. Wenn das Logging deaktiviert ist, bleibt es vom Migrationstool deaktiviert.

Das Migrationstool generiert nur die globale Netzwerk-Firewallrichtlinie. Das Tool löscht keine vorhandenen VPC-Firewallregeln und verknüpft die neue globale Netzwerk-Firewallrichtlinie nicht mit dem erforderlichen VPC-Netzwerk. Sie müssen die globale Netzwerk-Firewallrichtlinie manuell mit dem erforderlichen VPC-Netzwerk verknüpfen und dann die Verknüpfung zwischen den VPC-Firewallregeln und dem VPC-Netzwerk entfernen.

Nachdem Sie die globale Netzwerk-Firewallrichtlinie mit dem erforderlichen VPC-Netzwerk verknüpft haben, können Sie die VPC-Firewallregeln deaktivieren, wenn die Richtlinienregeln in der globalen Netzwerk-Firewallrichtlinie wie vorgesehen funktionieren.

Bei Bedarf können Sie die neue globale Netzwerk-Firewallrichtlinie und die VPC-Firewallregeln demselben VPC-Netzwerk zuordnen, da die Regeln gemäß der Reihenfolge der Richtlinien- und Regelauswertung angewendet werden. Wir empfehlen jedoch, die VPC-Firewallregeln zu deaktivieren.

Migrationsszenarien

Berücksichtigen Sie die folgenden Szenarien, wenn Sie Ihre VPC-Firewallregeln zu einer globalen Netzwerk-Firewallrichtlinie migrieren:

- VPC-Firewallregeln enthalten keine Netzwerk-Tags oder Dienstkonten.

- VPC-Firewallregeln enthalten Netzwerktags oder Zieldienstkonten oder beides.

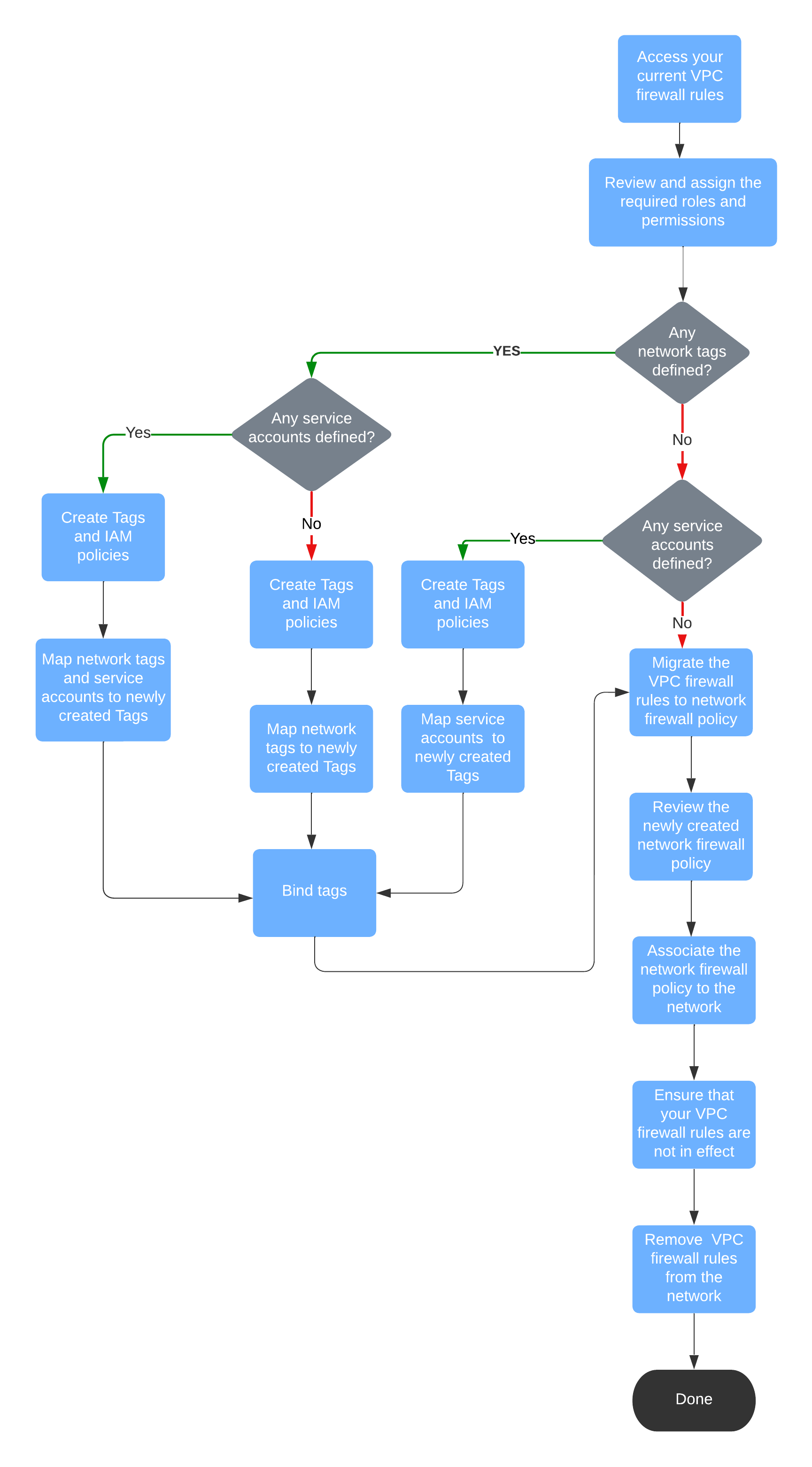

Das folgende Diagramm zeigt den Migrationsworkflow für die oben genannten Konfigurationskombinationen. Wählen Sie den Workflow aus, der Ihren Netzwerkanforderungen entspricht.

Nächste Schritte

- VPC-Firewallregeln migrieren, die weder Netzwerk-Tags noch Dienstkonten verwenden

- VPC-Firewallregeln, die Netzwerk-Tags und Dienstkonten nutzen, migrieren