En este documento se describen los conceptos básicos de Endpoint Verification.

Verificación de endpoints permite a los administradores de seguridad o a los profesionales de operaciones de seguridad proteger Google Cloudlas aplicaciones y los recursos locales, así como las aplicaciones de Google Workspace.

Verificación de endpoints forma parte de Google Cloud Chrome Enterprise Premium y está disponible para todos los clientes deGoogle Cloud, Cloud Identity, Google Workspace for Business y Google Workspace for Enterprise.

Cuándo usar la verificación de puntos de conexión

Usa la verificación de puntos de conexión si quieres obtener una vista general de la estrategia de seguridad de los dispositivos que se utilizan para acceder a los recursos de tu organización, como portátiles y ordenadores de escritorio.

Como administrador de seguridad o profesional de operaciones de seguridad, tu objetivo es gestionar el acceso seguro a los recursos de tu organización. Los empleados de tu organización pueden usar los dispositivos propiedad de la empresa o sus dispositivos personales no gestionados para acceder a los recursos de la organización. Cuando la verificación de endpoints se instala en los dispositivos que acceden a los recursos de tu organización, recoge y comunica información del inventario de dispositivos. Puedes usar esta información del inventario de dispositivos para gestionar el acceso seguro a los recursos de tu organización.

Si se combina con las otras ofertas de Chrome Enterprise Premium, Endpoint Verification ayuda a implementar obligatoriamente el control de acceso granular en tus Google Cloud recursos.

Cómo funciona la verificación de puntos de conexión

Endpoint Verification es una extensión de Chrome que recoge y comunica información del inventario de dispositivos sincronizándose constantemente con Google Cloud. La verificación de endpoints crea un inventario de dispositivos con el navegador Chrome que acceden a los datos de tu organización.

Por ejemplo, después de implementar la verificación de endpoints en los dispositivos que se utilizan para acceder a los recursos de Google Cloud , la verificación de endpoints rellena la información sobre esos dispositivos. Como administrador, puedes consultar la información del dispositivo, como el estado del cifrado, el SO y otros detalles, y usarla para gestionar el control de acceso.

Para obtener más información, consulta el artículo Atributos de dispositivos recogidos mediante la verificación de endpoints.

Cómo funciona la verificación de puntos finales con el Administrador de contextos de acceso

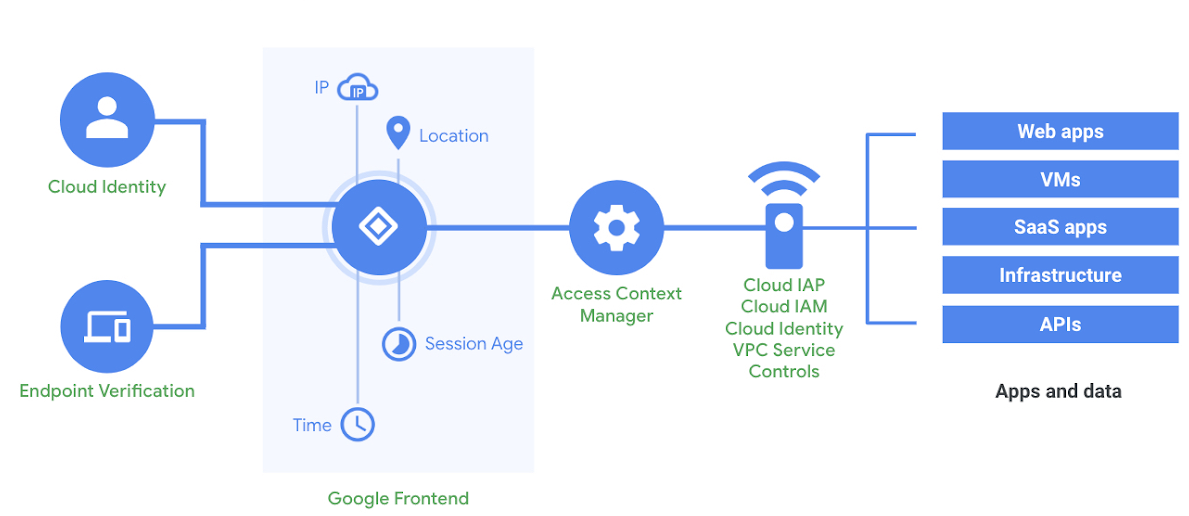

Administrador de contextos de acceso, que forma parte de Google Cloud Chrome Enterprise Premium, permite a los administradores de seguridad o a los profesionales de operaciones de seguridad definir un control de acceso preciso y basado en atributos para los proyectos y los recursos de Google Cloud y los recursos de Google Workspace.

El Administrador de contextos de acceso hace referencia a los atributos de los dispositivos recogidos por la verificación de endpoints para aplicar un control de acceso pormenorizado con niveles de acceso.

En el siguiente diagrama se muestra cómo funciona Verificación de puntos de conexión con Access Context Manager:

Cómo funciona la verificación de endpoints con clientes de terceros

En Chrome Enterprise Premium y las integraciones de clientes de terceros, los clientes de terceros, como CrowdStrike y Microsoft Intune, recogen información de los dispositivos en tiempo real. La verificación de puntos finales se comunica con estos clientes de terceros para recoger información sobre sus dispositivos y ponerla a disposición del Administrador de contextos de acceso.

El Administrador de contextos de acceso hace referencia a los atributos de los dispositivos recogidos por la verificación de endpoints y los clientes de terceros para aplicar un control de acceso pormenorizado con niveles de acceso.

En el siguiente diagrama se muestra cómo funcionan la verificación de endpoints y los clientes de terceros con Access Context Manager:

Siguientes pasos

- Guía de inicio rápido: Configurar Endpoint Verification en tus dispositivos

- Atributos de dispositivos recogidos mediante la verificación de endpoints

- Implementar Endpoint Verification