Questa pagina descrive come attivare e disattivare le Domain Name System Security Extensions (DNSSEC) e come verificare l'implementazione delle DNSSEC.

Per una panoramica concettuale di DNSSEC, consulta la panoramica di DNSSEC.

Attivare DNSSEC per le zone pubbliche gestite esistenti

Per abilitare DNSSEC per le zone pubbliche gestite esistenti, segui questi passaggi.

Console

Nella console Google Cloud , vai alla pagina Cloud DNS.

Fai clic sul nome della zona per la quale vuoi attivare DNSSEC.

Nella pagina Dettagli zona, fai clic su Modifica.

Nella pagina Modifica una zona DNS, fai clic su DNSSEC.

Nella sezione DNSSEC, seleziona On.

Fai clic su Salva.

Lo stato DNSSEC selezionato per la zona viene visualizzato nella colonna DNSSEC della pagina Cloud DNS.

gcloud

Esegui questo comando:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state on

Sostituisci EXAMPLE_ZONE con l'ID zona.

Terraform

Attivare DNSSEC durante la creazione delle zone

Per abilitare DNSSEC durante la creazione di una zona:

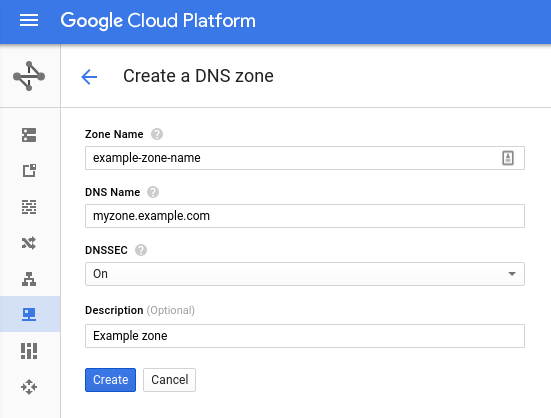

Console

Nella console Google Cloud , vai alla pagina Cloud DNS.

Fai clic su Crea zona.

Nel campo Nome zona, inserisci un nome.

Nel campo Nome DNS, inserisci un nome.

Nella sezione DNSSEC, seleziona On.

(Facoltativo) Aggiungi una descrizione.

Fai clic su Crea.

gcloud

Esegui questo comando:

gcloud dns managed-zones create EXAMPLE_ZONE \

--description "Signed Zone" \

--dns-name myzone.example.com \

--dnssec-state on

Sostituisci EXAMPLE_ZONE con l'ID zona.

Verifica il deployment di DNSSEC

Per verificare il corretto deployment della zona abilitata per DNSSEC, assicurati di aver inserito il record DS corretto nella zona principale. La risoluzione DNSSEC può non riuscire se si verifica una delle seguenti condizioni:

- La configurazione è errata o hai commesso un errore di battitura.

- Hai inserito il record DS errato nella zona principale.

Per verificare di aver configurato correttamente il record DS prima di inserirlo nella zona principale, utilizza i seguenti strumenti:

Puoi utilizzare i siti di debug DNSSEC di Verisign e Zonemaster per convalidare la configurazione DNSSEC prima di aggiornare il registrar con i server dei nomi o il record DS di Cloud DNS. Un dominio configurato correttamente per DNSSEC è

example.com,

visualizzabile utilizzando DNSViz.

Impostazioni TTL consigliate per le zone con firma DNSSEC

TTL è il time to live (in secondi) per una zona con firma DNSSEC.

A differenza delle scadenze TTL, che sono relative al momento in cui un server dei nomi invia una risposta a una query, le firme DNSSEC scadono a un orario assoluto fisso. I TTL configurati per un periodo più lungo della durata di una firma possono portare molti client a richiedere record contemporaneamente alla scadenza della firma DNSSEC. TTL brevi possono anche causare problemi per i resolver di convalida DNSSEC.

Per ulteriori consigli sulla selezione del TTL, consulta RFC 6781 sezione 4.4.1 Considerazioni sul tempo e RFC 6781 Figura 11.

Quando leggi la sezione 4.4.1 della RFC 6781, tieni presente che molti parametri di tempo della firma sono fissati da Cloud DNS e non puoi modificarli. Non puoi modificare i seguenti parametri (soggetti a modifiche senza preavviso o aggiornamento di questo documento):

- Offset di creazione = 1 giorno

- Periodo di validità = 21 giorni

- Periodo di riassegnazione = 3 giorni

- Periodo di aggiornamento = 18 giorni

- Intervallo di jitter = ½ giorno (o ±6 ore)

- Validità minima della firma = aggiornamento - jitter = 17,75 giorni = 1533600

Non devi mai utilizzare un TTL superiore alla validità minima della firma.

Disattivare DNSSEC per le zone gestite

Dopo aver rimosso i record DS e atteso la loro scadenza dalla cache,

puoi utilizzare il seguente comando gcloud per disattivare DNSSEC:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state off

Sostituisci EXAMPLE_ZONE con l'ID zona.

Passaggi successivi

- Per informazioni su configurazioni DNSSEC specifiche, consulta Utilizzare DNSSEC avanzate.

- Per lavorare con le zone gestite, vedi Creare, modificare ed eliminare zone.

- Per trovare soluzioni ai problemi comuni che potresti riscontrare durante l'utilizzo di Cloud DNS, consulta la sezione Risoluzione dei problemi.

- Per una panoramica di Cloud DNS, consulta la sezione Panoramica di Cloud DNS.