En esta página, se describe cómo inhabilitar y habilitar las extensiones de seguridad del sistema de nombres de dominio (DNSSEC) y verificar la implementación de DNSSEC.

Para ver una descripción general conceptual de DNSSEC, consulta Descripción general de DNSSEC.

Habilita DNSSEC para zonas públicas administradas existentes

Para habilitar DNSSEC en zonas públicas administradas existentes, sigue estos pasos.

Console

En la consola de Google Cloud , ve a la página de Cloud DNS.

Haz clic en el nombre de la zona para la que deseas habilitar DNSSEC.

En la página Detalles de la zona, haz clic en Editar.

En la página Editar una zona DNS, haz clic en DNSSEC.

En DNSSEC, selecciona Activado.

Haz clic en Guardar.

El estado de DNSSEC seleccionado para la zona se muestra en la columna DNSSEC en la página Cloud DNS.

gcloud

Ejecuta el siguiente comando:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state on

Reemplaza EXAMPLE_ZONE por el ID de zona.

Terraform

Habilita DNSSEC durante la creación de zonas

Para habilitar DNSSEC, sigue estos pasos cuando crees una zona.

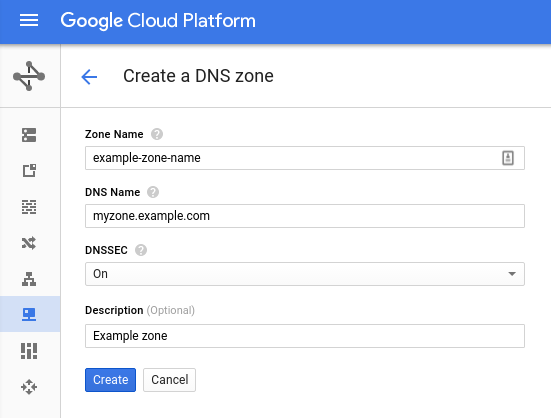

Console

En la consola de Google Cloud , ve a la página de Cloud DNS.

Haz clic en Crear zona.

En el campo Nombre de zona, ingresa un nombre.

En el campo Nombre de DNS, ingresa un nombre.

En DNSSEC, selecciona Activado.

Opcional: Agrega una descripción.

Haga clic en Crear.

gcloud

Ejecuta el siguiente comando:

gcloud dns managed-zones create EXAMPLE_ZONE \

--description "Signed Zone" \

--dns-name myzone.example.com \

--dnssec-state on

Reemplaza EXAMPLE_ZONE por el ID de zona.

Verifica la implementación de DNSSEC

A fin de verificar la implementación correcta de tu zona habilitada para DNSSEC, asegúrate de colocar el registro DS correcto en la zona principal. La resolución de DNSSEC puede fallar si ocurre alguna de las siguientes situaciones:

- La configuración es incorrecta o no la escribiste correctamente.

- Colocaste el registro DS incorrecto en la zona superior.

Para verificar que tengas la configuración correcta y verificar el registro de DS antes de colocarlo en la zona superior, usa las siguientes herramientas:

Puedes usar el depurador de DNSSEC de Verisign y los sitios de Zonemaster para validar tu configuración de DNSSEC antes de actualizar tu registrador con tus servidores de nombres de Cloud DNS o registro DS. Un dominio que está correctamente configurado para DNSSEC es example.com, visible mediante DNSViz.

Configuración recomendada de TTL para las zonas con firma de DNSSEC

El TTL es el tiempo de actividad (en segundos) de una zona con firma de DNSSEC.

A diferencia de los vencimientos de TTL, que dependen del momento en el que un servidor de nombres envía una respuesta a una consulta, las firmas de DNSSEC vencen en un tiempo absoluto fijo. Los TTL configurados por más tiempo que la duración de una firma pueden hacer que muchos clientes soliciten registros al mismo tiempo que vence la firma de DNSSEC. Los TTL cortos también pueden causar problemas para los agentes de resolución que validan DNSSEC.

Para obtener más recomendaciones sobre la selección de TTL, consulta Consideraciones de tiempo de la sección 4.4.1 de la RFC 6781 y la Figura 11 de RFC 6781.

Cuando se lee la sección 4.4.1 de RFC 6781, considera que muchos parámetros de tiempo de firma que Cloud DNS fija, y no puedes cambiarlos. No puedes cambiar los siguientes parámetros (sujeto a cambios sin notificar ni actualizar en este documento):

- Compensación de inicio = 1 día

- Período de validez = 21 días

- Período de firma nueva = 3 días

- Período de actualización = 18 días

- Intervalo de Jitter = ½ día (o ± 6 horas)

- Validez mínima de la firma = actualización – Jitter = 17.75 días = 1533600

Nunca debes usar un TTL más largo que la validez mínima de la firma.

Inhabilita DNSSEC para zonas administradas

Después de quitar los registros de DS y esperar a que venzan en la caché, puedes usar el siguiente comando de gcloud para desactivar DNSSEC:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state off

Reemplaza EXAMPLE_ZONE por el ID de zona.

¿Qué sigue?

- Para obtener información sobre parámetros de configuración específicas de DNSSEC, consulta Usa DNSSEC avanzadas.

- Para trabajar con zonas administradas, consulta Crea, modifica y borra zonas.

- Para encontrar soluciones a problemas comunes que podrías tener cuando usas Cloud DNS, consulta Solución de problemas.

- Para obtener una descripción general de Cloud DNS, consulta Descripción general de Cloud DNS.