本页介绍了如何向默认 Cloud Build 服务账号授予权限以及撤消其权限。

请注意,系统会自动向旧版 Cloud Build 服务账号授予项目的 Cloud Build Service Account 角色。Compute Engine 默认服务账号不包含此角色。您可以向所使用的任何服务账号授予更多权限。

准备工作

使用“设置”页面向默认 Cloud Build 服务账号授予角色

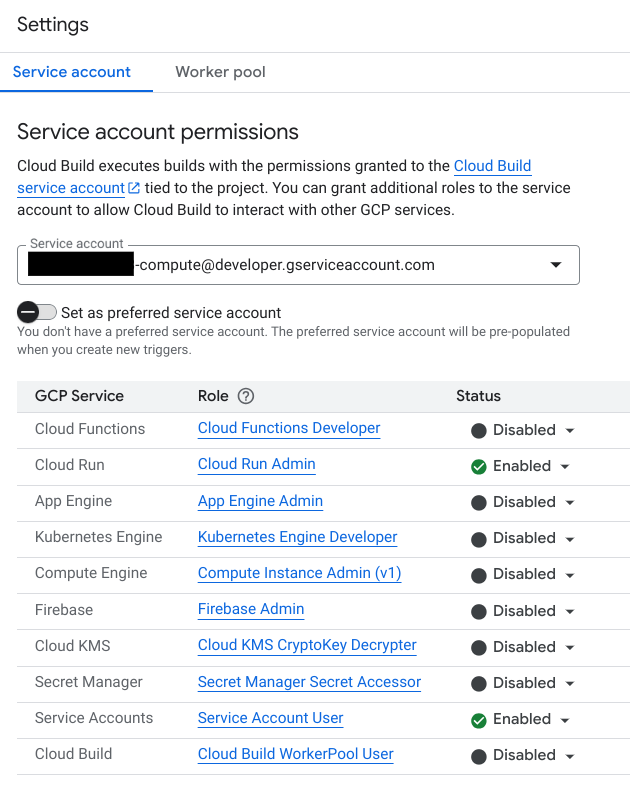

您可以使用 Cloud Google Cloud Console 中 Cloud Build 的“设置”页面将某些常用 IAM 角色授予默认的 Cloud Build 服务账号:

打开 Cloud Build 的“设置”页面:

您将会看到服务账号权限页面:

使用下拉菜单选择要更新的服务账号。

将您要添加的角色的状态设置为启用。

使用 IAM 页面向默认 Cloud Build 服务账号授予角色

如果您要授予的角色未列在 Google Cloud 控制台中 Cloud Build 的“设置”页面中,请使用 IAM 页面授予该角色:

打开 IAM 页面:

选择您的 Google Cloud 项目。

在权限表格上方,选中包括 Google 提供的角色授权复选框。

您会看到权限表中显示了更多行。

在权限表中,找到您的默认 Cloud Build 服务账号。

点击铅笔图标。

选择要授予 Cloud Build 服务账号的角色。

点击保存。

撤消 Cloud Build 服务账号中的角色

打开 IAM 页面:

选择您的 Google Cloud 项目。

在权限表格上方,选中包括 Google 提供的角色授权复选框。

您会看到权限表中显示了更多行。

在权限表中,找到您的默认 Cloud Build 服务账号。

点击铅笔图标。

找到要撤消的角色,然后点击该角色旁边的删除垃圾箱。

向 Cloud Build 服务代理授予角色

除了 Cloud Build 默认服务账号之外,Cloud Build 还有一个 Cloud Build Service Agent,允许其他 Google Cloud 服务访问您的资源。启用 Cloud Build API 后,服务代理会在Google Cloud 项目中自动创建。该服务账号采用以下格式,其中 PROJECT_NUMBER 是您的项目编号。

service-PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.com

如需查看项目的服务代理,您可以前往 Google Cloud 控制台中的 IAM 页面,然后选中显示 Google 管理的服务账号复选框。

如果您不小心撤消了 Cloud Build 服务代理在项目中的角色,则可以按照以下步骤手动授予该角色:

控制台

在 Google Cloud 控制台中打开 IAM 页面:

点击授予访问权限。

添加以下主账号,其中

PROJECT_NUMBER是您的项目编号:service-PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.com选择服务代理 Cloud Build Service Agent 作为您的角色。

点击保存。

gcloud

将 roles/cloudbuild.serviceAgent IAM 角色授予 Cloud Build 服务代理:

gcloud projects add-iam-policy-binding PROJECT_ID \

--member="serviceAccount:service-PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.com" \

--role="roles/cloudbuild.serviceAgent"

将命令中的占位值替换为以下内容:

PROJECT_ID:项目 IDPROJECT_NUMBER:项目编号

后续步骤

- 了解用户指定的服务账号。

- 深入了解服务账号。

- 了解如何配置对 Cloud Build 资源的访问权限。

- 了解查看构建日志所需的权限。