Auf dieser Seite wird erläutert, wie Sie Sicherheitsinformationen zu Ihren Cloud Build-Builds über die Seitenleiste Sicherheitsinformationen in der Google Cloud Console aufrufen.

Im Seitenbereich Sicherheitsinformationen erhalten Sie einen Überblick über mehrere Sicherheitsmesswerte. Über die Seitenleiste können Sie Risiken in Ihrem Build-Prozess identifizieren und mindern.

In diesem Bereich werden die folgenden Informationen angezeigt:

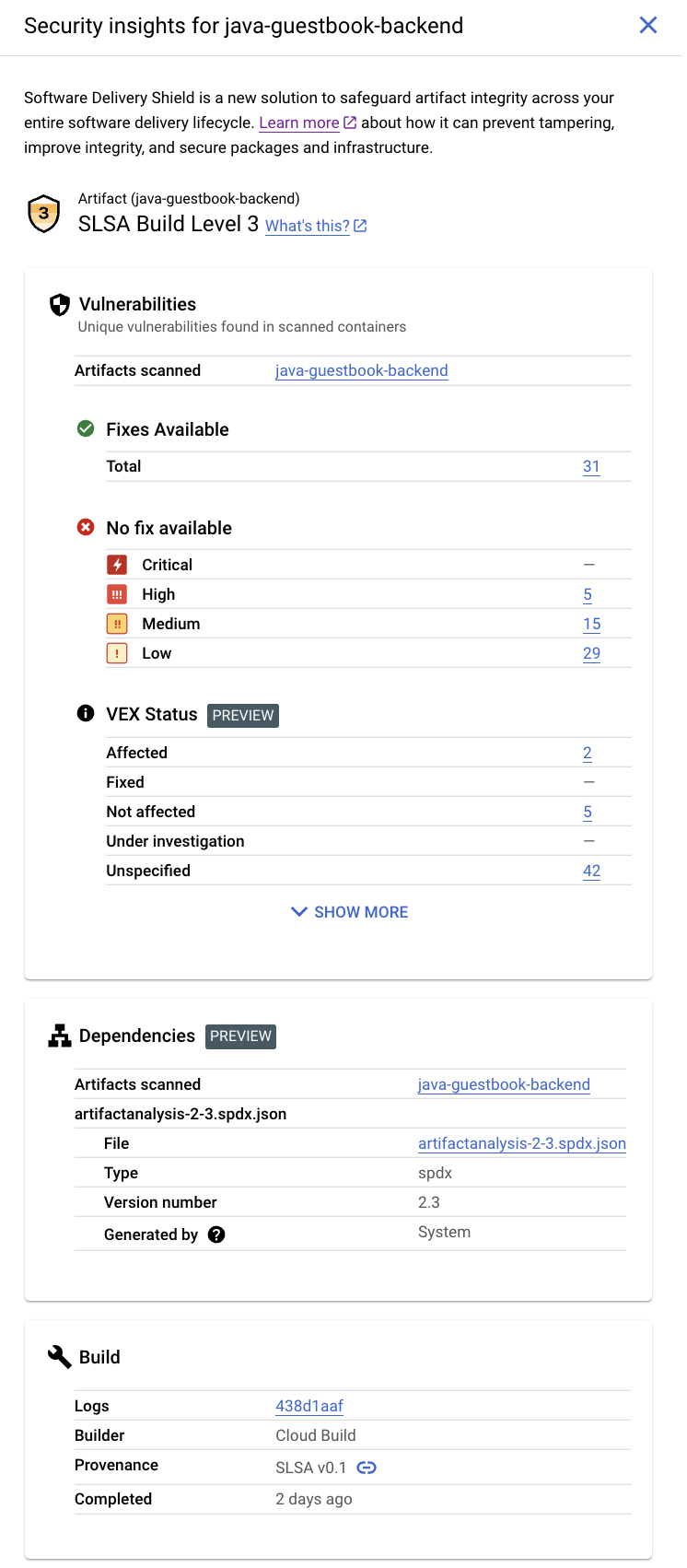

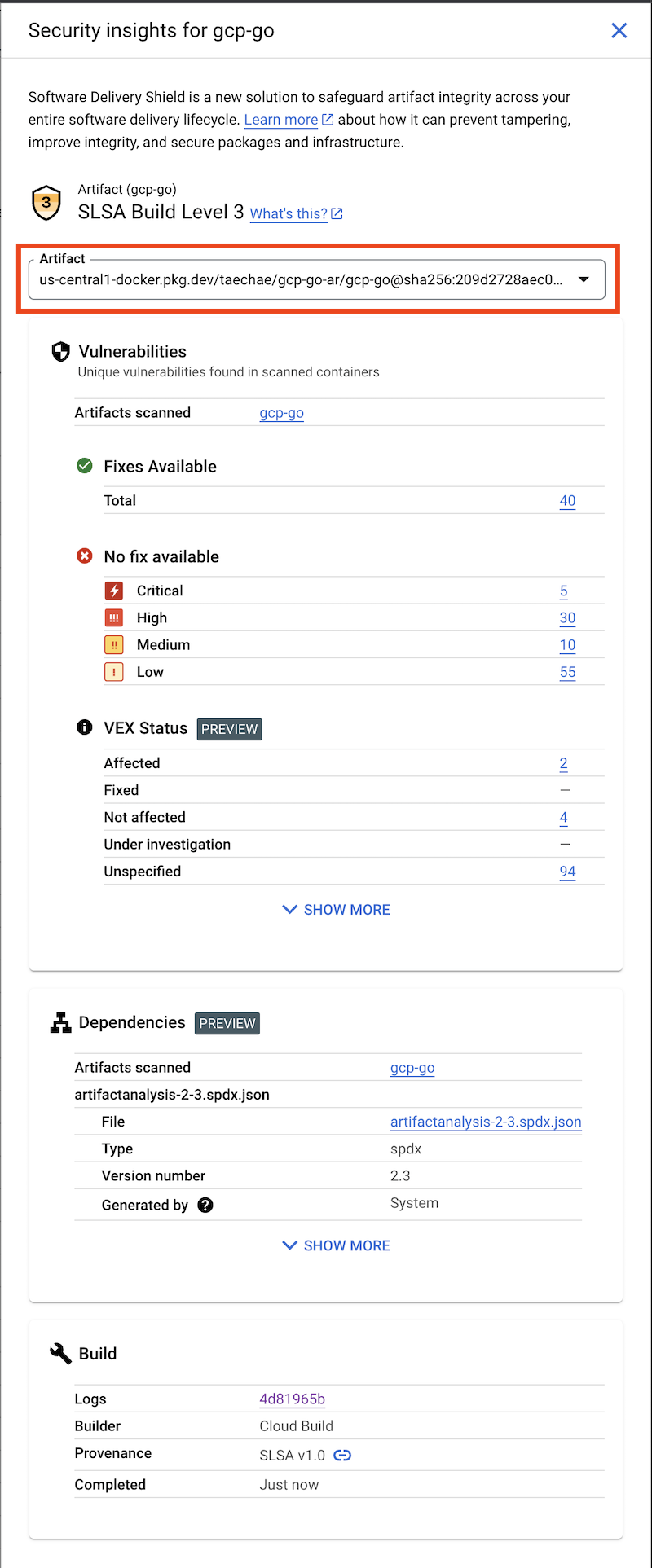

- SLSA-Ebene (Supply-Chain Levels for Software Artifacts): Gibt die Reifestufe Ihres Software-Build-Prozesses gemäß der SLSA-Spezifikation an. Dieser Build hat beispielsweise SLSA Level 3 erreicht.

- Sicherheitslücken: Eine Übersicht über alle in Ihren Artefakten gefundenen Sicherheitslücken und der Name des Bilds, das von der Artefaktanalyse gescannt wurde. Sie können auf den Bildnamen klicken, um die Details zu Sicherheitslücken aufzurufen. Im Screenshot können Sie beispielsweise auf java-guestbook-backend klicken.

- VEX-Status(Vulnerability Exploitability eXchange) für die erstellten Artefakte.

- Software-Materialliste (SBOM) für die Build-Artefakte.

- Build-Details: Details des Builds wie der Builder und der Link zum Aufrufen von Logs.

Informationen dazu, wie Sie Cloud Build mit anderen Google Cloud Produkten und Funktionen verwenden können, um den Sicherheitsstatus Ihrer Softwarelieferkette zu verbessern, finden Sie unter Sicherheit der Softwarelieferkette.

Scannen nach Sicherheitslücken aktivieren

Im Bereich Sicherheitserkenntnisse werden Daten aus Cloud Build und aus der Artefaktanalyse angezeigt. Artifact Analysis ist ein Dienst, der nach Sicherheitslücken in OS-, Java- (Maven-) und Go-Paketen sucht, wenn Sie Build-Artefakte in Artifact Registry hochladen.

Sie müssen das Scannen auf Sicherheitslücken aktivieren, um alle Ergebnisse der Sicherheitsinformationen zu erhalten.

Aktivieren Sie die Container Scanning API, um das Scannen auf Sicherheitslücken zu aktivieren.

Führen Sie einen Build aus und speichern Sie das Build-Artefakt in Artifact Registry. Die Artefaktanalyse scannt die Build-Artefakte automatisch.

Je nach Größe des Builds kann die Suche nach Sicherheitslücken einige Minuten dauern.

Weitere Informationen zum Scannen auf Sicherheitslücken finden Sie unter Automatisches Scannen.

Für das Scannen fallen Kosten an. Preisinformationen finden Sie auf der Preisseite.

Berechtigungen zum Aufrufen von Statistiken erteilen

Wenn Sie sich Sicherheitsstatistiken in der Google Cloud Console ansehen möchten, benötigen Sie eine der folgenden IAM-Rollen oder eine Rolle mit entsprechenden Berechtigungen. Wenn Artifact Registry und Artifact Analysis in verschiedenen Projekten ausgeführt werden, müssen Sie die Rolle „Betrachter von Container Analysis-Vorkommen“ oder entsprechende Berechtigungen im Projekt hinzufügen, in dem Artifact Analysis ausgeführt wird.

- Cloud Build-Betrachter (

roles/cloudbuild.builds.viewer): Hier können Sie Statistiken zu einem Build aufrufen. - Betrachter von Container Analysis-Ereignissen (

roles/containeranalysis.occurrences.viewer): Hier können Sie Sicherheitslücken und andere Abhängigkeitsinformationen aufrufen.

Seitenleiste „Sicherheitsstatistiken“ aufrufen

So rufen Sie den Bereich Sicherheitsinformationen auf:

Öffnen Sie in der Google Cloud Console die Seite Build-Verlauf:

Wählen Sie Ihr Projekt aus und klicken Sie auf Öffnen.

Wählen Sie im Drop-down-Menü Region die Region aus, in der Sie Ihren Build ausgeführt haben.

Suchen Sie in der Tabelle mit den Builds die Zeile mit dem Build, für den Sie Sicherheitsinformationen aufrufen möchten.

Klicken Sie in der Spalte Sicherheitsstatistiken auf Anzeigen.

Dadurch wird die Seitenleiste Sicherheitsinformationen geöffnet.

[Optional] Wenn Ihr Build mehrere Artefakte generiert, wählen Sie im Drop-down-Menü Artifact (Artefakt) das Artefakt aus, für das Sie Sicherheitsinformationen aufrufen möchten.

Daraufhin wird der Bereich Sicherheitsinformationen für das ausgewählte Artefakt angezeigt.

SLSA-Ebene

Das SLSA-Level bewertet das aktuelle Sicherheitsniveau Ihres Builds anhand einer Reihe von Richtlinien.

Sicherheitslücken

Auf der Karte Sicherheitslücken werden die Sicherheitslücken, verfügbare Korrekturen und der VEX-Status für die Build-Artefakte angezeigt.

Artifact Analysis unterstützt das Scannen von Container-Images, die in die Artifact Registry hochgeladen wurden. Die Scans erkennen Sicherheitslücken in Betriebssystempaketen und in Anwendungspaketen, die in Java (Maven) oder Go erstellt wurden.

Die Scanergebnisse sind nach Schweregrad organisiert. Der Schweregrad ist eine qualitative Bewertung, die auf der Ausnutzbarkeit, dem Umfang, den Auswirkungen und der Reife der Sicherheitslücke basiert.

Klicken Sie auf den Image-Namen, um die Artefakte aufzurufen, die auf Sicherheitslücken geprüft wurden.

Für jedes Container-Image, das in die Artifact Registry gepusht wird, kann die Artefaktanalyse eine zugehörige VEX-Anweisung speichern. VEX ist eine Art von Sicherheitswarnung, die angibt, ob ein Produkt von einer bekannten Sicherheitslücke betroffen ist.

Jede VEX-Anweisung enthält:

- Der Publisher der VEX-Erklärung

- Das Artefakt, für das die Erklärung verfasst wird

- Die Sicherheitslückenbewertung (VEX-Status) für alle bekannten Sicherheitslücken

Abhängigkeiten

Auf der Karte Abhängigkeiten sehen Sie eine Liste von SBOMs mit einer Liste von Abhängigkeiten.

Wenn Sie ein Container-Image mit Cloud Build erstellen und in Artifact Registry hochladen, kann die Artefaktanalyse SBOM-Einträge für die hochgeladenen Images generieren.

Ein SBOM ist ein vollständiges Inventar einer Anwendung, in dem die Pakete aufgeführt sind, auf die Ihre Software angewiesen ist. Der Inhalt kann Software von Drittanbietern, interne Artefakte und Open-Source-Bibliotheken umfassen.

Build

Die Karte „Build“ enthält die folgenden Informationen:

- Protokolle: Links zu den Informationen in Ihren Build-Protokollen

- Builder: Name des Builders

- Abgeschlossen: Zeit, die seit Abschluss des Builds vergangen ist

- Herkunft: Überprüfbare Metadaten zu einem Build

Herkunftsmetadaten enthalten Details wie die Digests der erstellten Images, die Quell-Speicherorte, die Build-Toolchain, die Build-Schritte und die Build-Dauer. Sie können auch jederzeit die Herkunft des Builds überprüfen.

Damit Ihre zukünftigen Builds Herkunftsinformationen enthalten, konfigurieren Sie Cloud Build so, dass Ihre Images Herkunftsmetadaten haben müssen.

Nächste Schritte

- Weitere Informationen zur Sicherheit der Softwarelieferkette

- Best Practices für die Sicherheit der Softwarelieferkette

- Weitere Informationen zum Speichern und Ansehen von Build-Logs

- Build-Fehler beheben