Se non specifichi un account di servizio, Cloud Build potrebbe selezionare automaticamente un account di servizio per eseguire le build per tuo conto. Questo account di servizio potrebbe avere autorizzazioni inutilmente ampie per il tuo caso d'uso, ad esempio l'accesso ai tuoi repository di origine Cloud e a qualsiasi bucket Cloud Storage del tuo progetto.

Per migliorare la posizione di sicurezza dei tuoi progetti e ridurre il potenziale impatto delle configurazioni errate o degli utenti malintenzionati, ti consigliamo di seguire il principio del privilegio minimo. Adottando questo principio, puoi assegnare a ogni account di servizio le autorizzazioni e i ruoli relativi all'attività che esegue. Ad esempio, puoi utilizzare un account di servizio per creare ed eseguire il push delle immagini in Artifact Registry, come mostrato nel Google Cloud blog.

Prima di iniziare

-

Enable the Cloud Build and IAM APIs.

Se prevedi di utilizzare questo account per creare e gestire le credenziali, ad esempio per creare credenziali di breve durata, abilita l'API Credenziali account di servizio IAM.

Crea un account di servizio, se non l'hai ancora fatto.

Concedi autorizzazioni IAM

Per consentire alla compilazione di accedere ai servizi a cui deve connettersi, devi concedere alcuni ruoli e autorizzazioni:

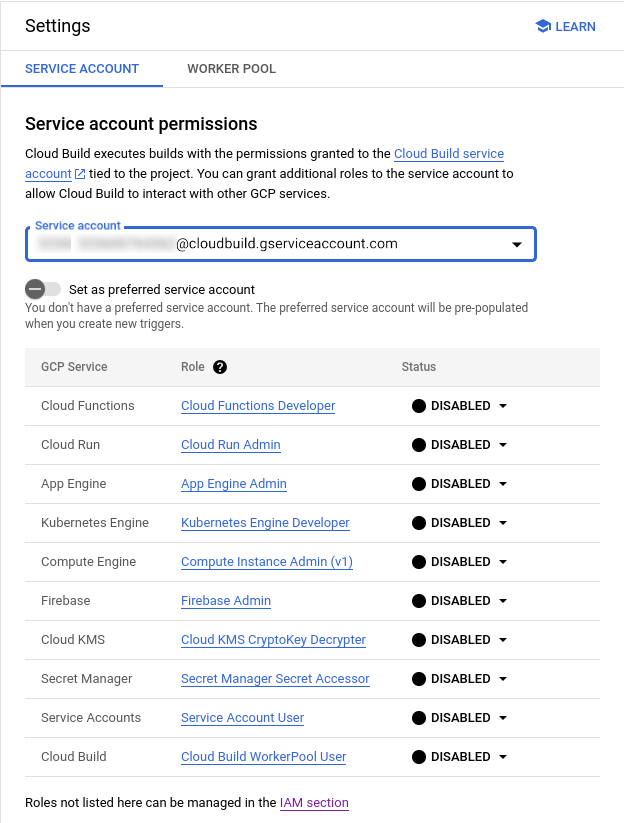

Apri la pagina Impostazioni di Cloud Build:

Apri la pagina Impostazioni di Cloud Build

Viene visualizzata la scheda Autorizzazioni account di servizio:

Dall'elenco a discesa, seleziona l'account di servizio di cui vuoi modificare i ruoli.

Imposta lo stato del ruolo che vuoi aggiungere su Attiva.

Se il ruolo necessario per la pipeline di compilazione non è elencato qui, puoi concedere ruoli aggiuntivi nella pagina delle configurazioni IAM.

Puoi trovare ulteriori informazioni sui ruoli comunemente richiesti per una compilazione in Configurare l'accesso alle risorse Cloud Build e nell'elenco completo dei ruoli e delle autorizzazioni IAM di Cloud Build.

Configurare i log di compilazione

Quando specifichi il tuo account di servizio per le build, devi archiviare i log di compilazione in Cloud Logging o in un bucket Cloud Storage creato dall'utente. Non puoi archiviare i log nel bucket dei log predefinito.

Per archiviare i log in un bucket Cloud Storage, segui le istruzioni riportate in Archiviare i log di compilazione nel bucket creato dall'utente. Assicurati di non aver impostato un criterio di conservazione sul bucket dei log, in quanto potrebbe impedire a Cloud Build di scrivere i log di compilazione nel bucket.

Per archiviare i log di compilazione in Cloud Logging, concedi all'account di servizio il ruolo Writer log (

roles/logging.logWriter).Per ulteriori informazioni su dove archiviare i log di compilazione, consulta Scegliere dove archiviare i log di compilazione.

Eseguire una build utilizzando un file di configurazione

Per eseguire manualmente una build utilizzando un file di configurazione:

Nella directory principale del progetto, crea un file di configurazione della build Cloud Build chiamato

cloudbuild.yamlocloudbuild.json.Aggiungi il campo

serviceAccounte la configurazione di logging preferita.Se memorizzi i log di compilazione in Cloud Logging, aggiungi un campo

logginge imposta il valore del campo suCLOUD_LOGGING_ONLY.Se archivi i log di build in un bucket Cloud Storage creato dall'utente:

- Aggiungi un campo

logginge imposta il relativo valore suGCS_ONLY. - Aggiungi un campo

logsBuckete imposta il relativo valore sulla posizione del bucket Cloud Storage.

- Aggiungi un campo

L'esempio seguente configura Cloud Build per eseguire le build utilizzando un account di servizio specificato dall'utente e configura i log di compilazione in modo che vengano archiviati in un bucket Cloud Storage creato dall'utente:

YAML

steps: - name: 'bash' args: ['echo', 'Hello world!'] logsBucket: 'LOGS_BUCKET_LOCATION' serviceAccount: 'projects/PROJECT_ID/serviceAccounts/SERVICE_ACCOUNT' options: logging: GCS_ONLYJSON

{ "steps": [ { "name": "bash", "args": [ "echo", "Hello world!" ] } ], "logsBucket": "LOGS_BUCKET_LOCATION", "serviceAccount": "projects/PROJECT_ID/serviceAccounts/SERVICE_ACCOUNT", "options": { "logging": "GCS_ONLY" } }Sostituisci i valori segnaposto nel file di configurazione di compilazione con quanto segue:

LOGS_BUCKET_LOCATIONè il bucket Cloud Storage per archiviare i log di build. Ad esempio,gs://mylogsbucket.PROJECT_IDè l'ID del progetto Google Cloud in cui stai eseguendo la build.SERVICE_ACCOUNTè l'indirizzo email o l'ID univoco del service account che vuoi specificare per le build. Ad esempio, un indirizzo email di un account di servizio ha il seguente aspetto:service-account-name@project-id.iam.gserviceaccount.com.

Avvia la build utilizzando il file di configurazione della build:

gcloud builds submit --config CONFIG_FILE_PATH SOURCE_DIRECTORYSostituisci i valori segnaposto nei comandi precedenti con quanto segue:

CONFIG_FILE_PATHè il percorso del file di configurazione della build.SOURCE_DIRECTORYè il percorso o l'URL del codice sorgente.

Se non specifichi CONFIG_FILE_PATH e SOURCE_DIRECTORY nel comando

gcloud builds submit, Cloud Build assume che il file di configurazione della compilazione e il codice sorgente si trovino nella directory di lavoro corrente.

Esegui build utilizzando gli trigger

Per eseguire una build con gli trigger di Cloud Build utilizzando il tuo account di servizio, configura l'opzione di registrazione che preferisci e seleziona il tuo account di servizio preferito quando crei l'trigger.

Nel file di configurazione della build:

Se memorizzi i log di compilazione in Cloud Logging, aggiungi un

loggingcampo e imposta il valore del campo suCLOUD_LOGGING_ONLY.Se archivi i log di build in un bucket Cloud Storage creato dall'utente:

- Aggiungi un campo

logginge imposta il relativo valore suGCS_ONLY. - Aggiungi un campo

logsBuckete imposta il relativo valore sulla posizione del bucket Cloud Storage.

- Aggiungi un campo

L'esempio seguente configura la memorizzazione dei log di compilazione in un bucket Cloud Storage creato dall'utente:

YAML

steps: - name: 'bash' args: ['echo', 'Hello world!'] logsBucket: 'LOGS_BUCKET_LOCATION' options: logging: GCS_ONLYJSON

{ "steps": [ { "name": "bash", "args": [ "echo", "Hello world!" ] } ], "logsBucket": "LOGS_BUCKET_LOCATION", "options": { "logging": "GCS_ONLY" } }Sostituisci

LOGS_BUCKET_LOCATIONcon il bucket Cloud Storage per archiviare i log di build. Ad esempio,gs://mylogsbucket.Specifica un account di servizio da utilizzare con l'attivatore di compilazione:

Console

Per eseguire le build utilizzando la pagina Attiva nella console Google Cloud, l'account di servizio specificato dall'utente deve trovarsi nello stesso progetto dell'attivatore della build. Per utilizzare gli attivatori con gli account di servizio tra progetti, crea l'attivatore di compilazione utilizzando lo strumento

gcloud.Nel campo Account di servizio, specifica il tuo account di servizio. Se non specifichi un account di servizio, Cloud Build utilizza l'account di servizio predefinito.

Fai clic su Crea per salvare il trigger di build.

gcloud

Quando crei un trigger di compilazione, specifica il tuo account di servizio utilizzando il flag

--service-account. Nell'esempio seguente, il comandogcloudcrea un trigger di compilazione che estrae il codice da un repository Git:gcloud builds triggers create github \ --name=TRIGGER_NAME \ --repo-name=REPO_NAME \ --repo-owner=REPO_OWNER \ --branch-pattern=BRANCH_PATTERN --build-config=BUILD_CONFIG_FILE --service-account=SERVICE_ACCOUNT --project=BUILD_PROJECTSostituisci i valori segnaposto nel file di configurazione di compilazione con quanto segue:

TRIGGER_NAMEè il nome dell'attivatore di compilazione.REPO_NAMEè il nome del tuo repository.REPO_OWNERè il nome utente del proprietario del repository.BRANCH_PATTERNè il nome del ramo nel repository su cui invocare la compilazione.TAG_PATTERNè il nome del tag nel repo per invocare la compilazione.BUILD_CONFIG_FILEè il percorso del file di configurazione della build.SERVICE_ACCOUNTè il tuo account di servizio nel formato/projects/PROJECT_ID/serviceAccounts/ACCOUNT_ID_OR_EMAIL.BUILD_PROJECTè il progetto in cui stai avviando le build.

Configurazione tra progetti

Se l'account di servizio specificato dall'utente si trova in un progetto diverso da quello in cui stai avviando le build, concedi l'accesso necessario:

Nel progetto che contiene l'account di servizio specificato dall'utente, assicurati che il

iam.disableCrossProjectServiceAccountUsagevincolo dei criteri dell'organizzazione non sia applicato. Questo vincolo viene applicato per impostazione predefinita. Per disattivare questo vincolo delle norme dell'organizzazione, esegui il seguente comando, dove SERVICE_ACCOUNT_PROJECT_ID è il progetto che contiene l'account di servizio specificato dall'utente:gcloud resource-manager org-policies disable-enforce \ iam.disableCrossProjectServiceAccountUsage \ --project=SERVICE_ACCOUNT_PROJECT_IDNel progetto con l'account di servizio specificato dall'utente, concedi il ruolo

roles/iam.serviceAccountTokenCreatorall'agente di servizio Cloud Build del progetto in cui esegui le build:gcloud projects add-iam-policy-binding SERVICE_ACCOUNT_PROJECT_ID \ --member="serviceAccount:BUILD_SERVICE_AGENT" \ --role="roles/iam.serviceAccountTokenCreator"Sostituisci i valori segnaposto nel comando con quanto segue:

SERVICE_ACCOUNT_PROJECT_ID: l'ID progetto che contiene l'account di servizio specificato dall'utente.BUILD_SERVICE_AGENT: l'ID indirizzo email dell'agente di servizio del tiposervice-BUILD_PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.com, doveBUILD_PROJECT_NUMBERè il numero del progetto in cui stai eseguendo le build. Puoi recuperare il numero di progetto dalla pagina delle impostazioni del progetto.

Limitazioni:

Il progetto Google Cloud deve trovarsi in un' Google Cloud organizzazione.

Devi avviare le build nella riga di comando utilizzando

gcloud builds submitogcloud builds triggers create. Per utilizzare la pagina Trigger nella console Google Cloud, l'account di servizio specificato dall'utente e l'attivatore di compilazione devono trovarsi nello stesso progetto.

Passaggi successivi

- Scopri di più sui ruoli e sulle autorizzazioni IAM di Cloud Build.

- Scopri in che modo le modifiche all'account di servizio influiscono sull'esecuzione delle build.